VMware搭建内网渗透环境

网络结构:

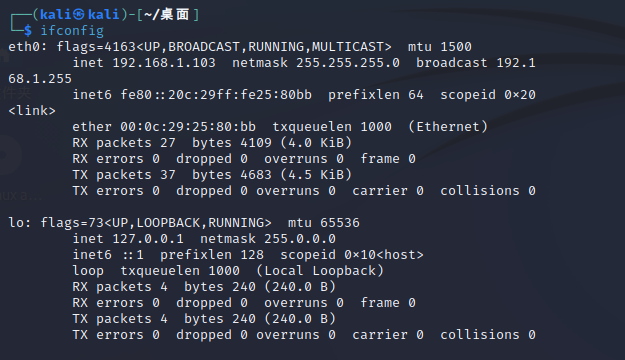

攻击机:kali 192.168.1.103

DMZ区域:防火墙 WAN:192.168.1.104 LAN:192.168.10.10

winserver03 LAN:192.168.10.11

用户办公区域:路由器 WAN:192.168.10.20 LAN:192.168.20.10

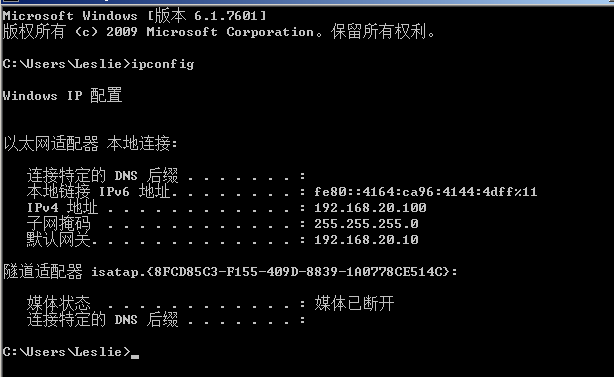

winserver08 LAN:192.168.20.100

核心文件区域:路由器 WAN:192.168.20.20 LAN:192.168.30.10

redhat LAN:192.168.30.100

搭建过程:

将桥接物理网段设置为公网网段,这边选用kali攻击机,所以需要将kali的网络连接状态设置为桥接模式,复制物理网络连接。

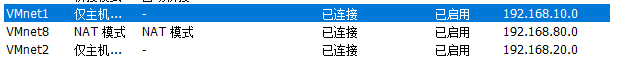

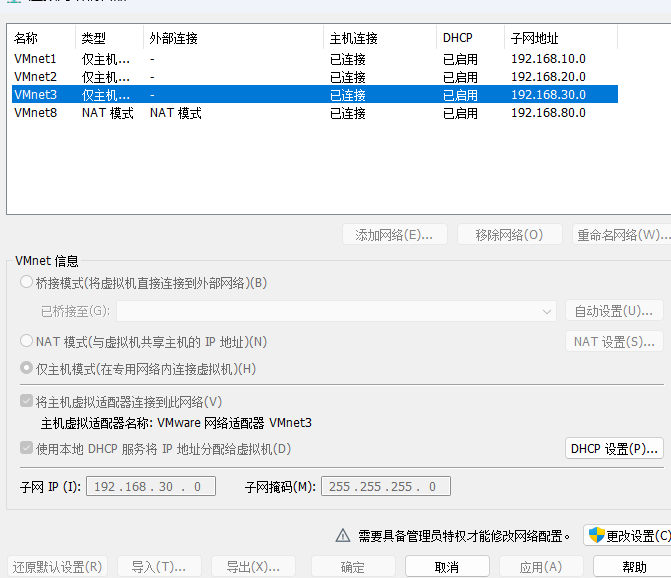

模拟内网中的网段环境,比如说,将vmnet1设置为10网段,将vmnet2设置为20网段

1.搭建dmz区域

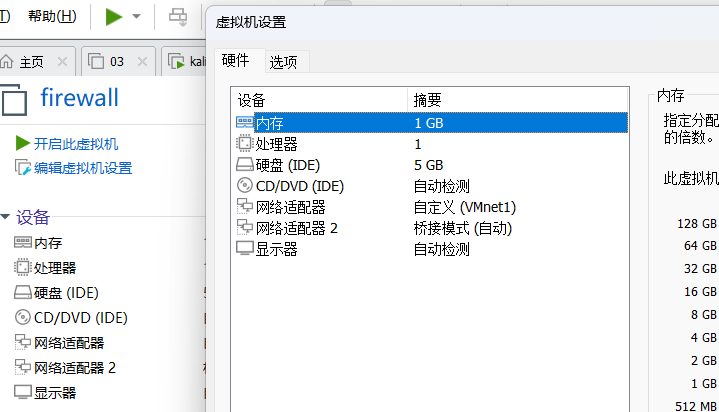

安装一个防火墙,模拟公司内网与外部通信得情况,防火墙设置为双网卡结构,其中一张网卡模拟与外部通信,直接桥接物理网络的状态,另外一张网卡模拟与内部通信,连接到vmnet1网卡上。这边选用generic-pc-1.8.1.iso作为防火墙。

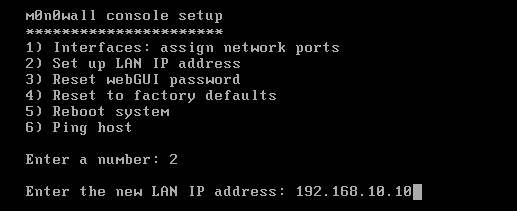

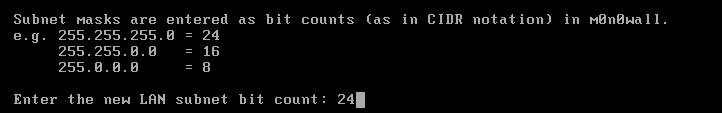

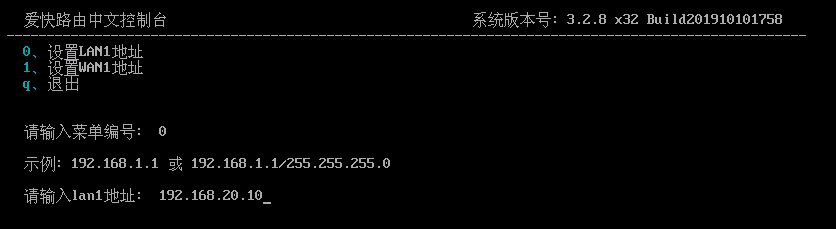

将IP地址192.168.10.10作为内网的网关地址,并且给定24位的子网掩码

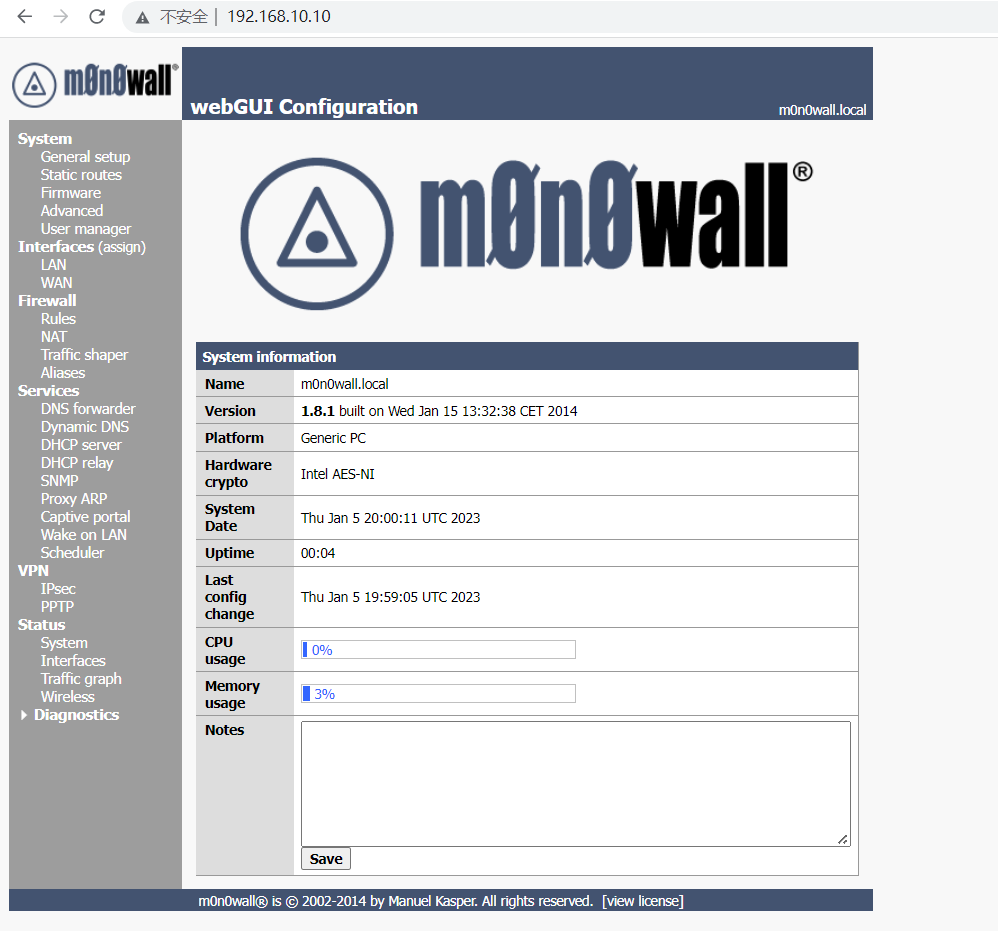

配置完成,访问192.168.10.10即可到达防火墙管理界面

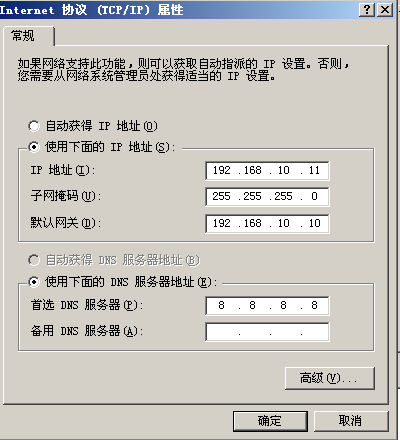

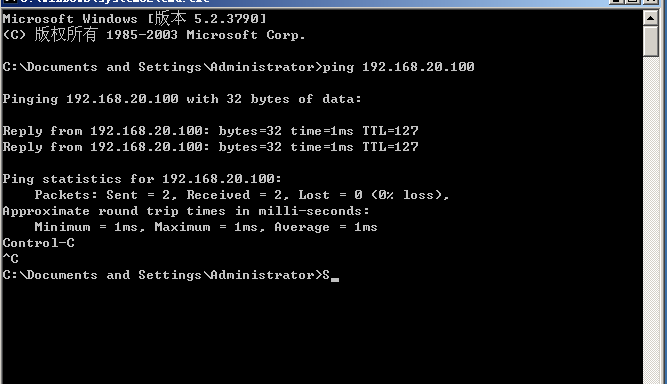

然后将windows server 03 加入到10网段中,以下是03机器的网络配置。物理机访问192.168.10.11:8006进行测试

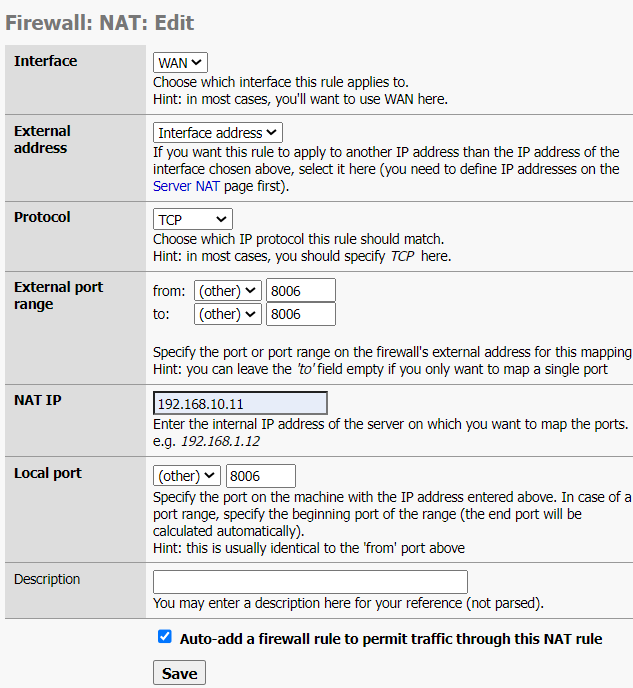

然后在防火墙中,将192.168.10.11:8006映射出来,这样可以让外部使用192.168.1.104:8006进行访问

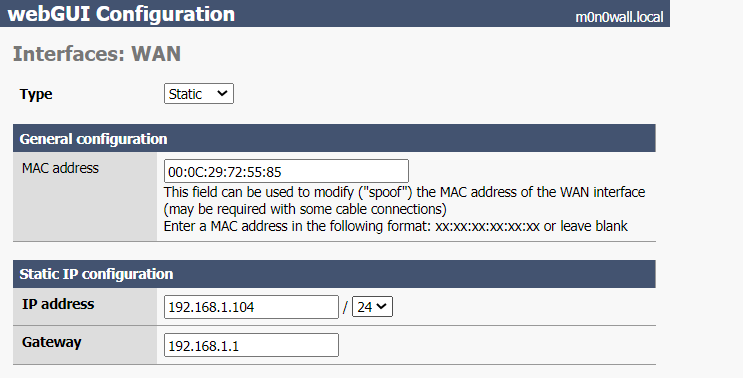

wan口配置设置,通向公网

访问成功,成功把内网vmnet1的ip地址映射到公网ip上

2.搭建用户办公区域

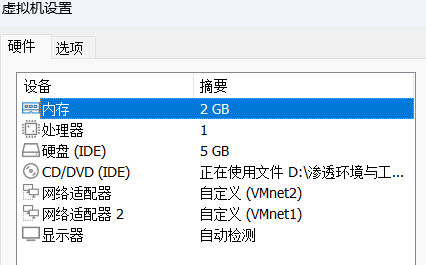

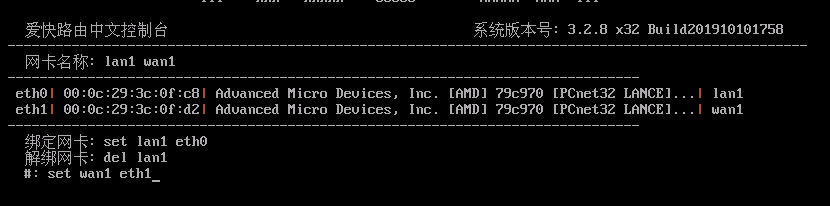

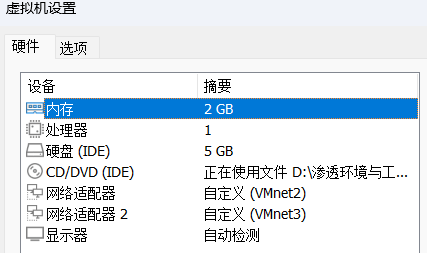

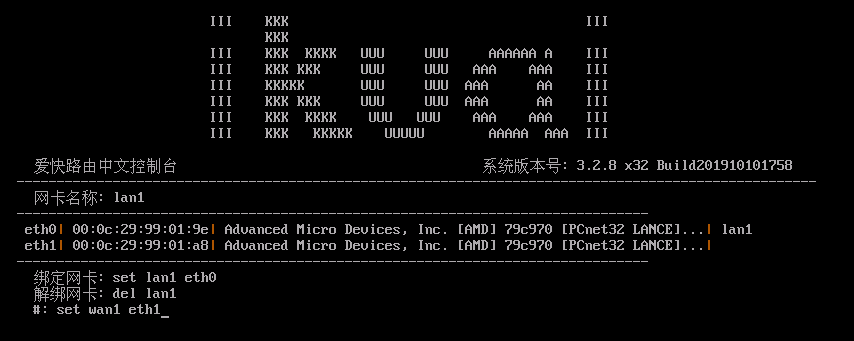

搭建路由,路由的一张网卡连接DMZ区域,所以使用vmnet1,一张网卡连接用户办公区域,使用vmnet2

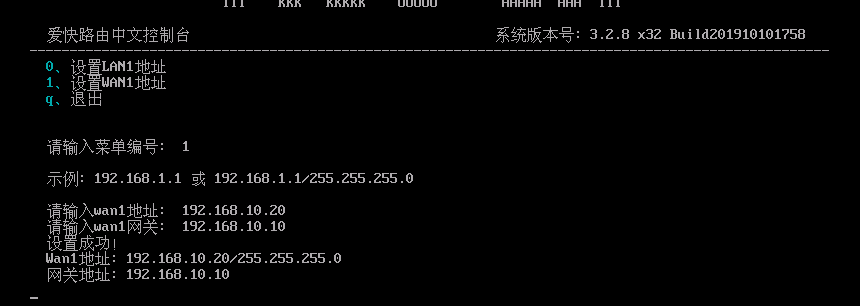

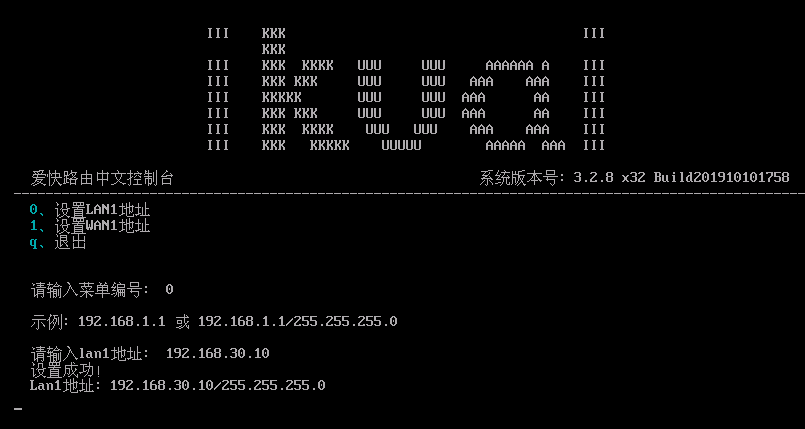

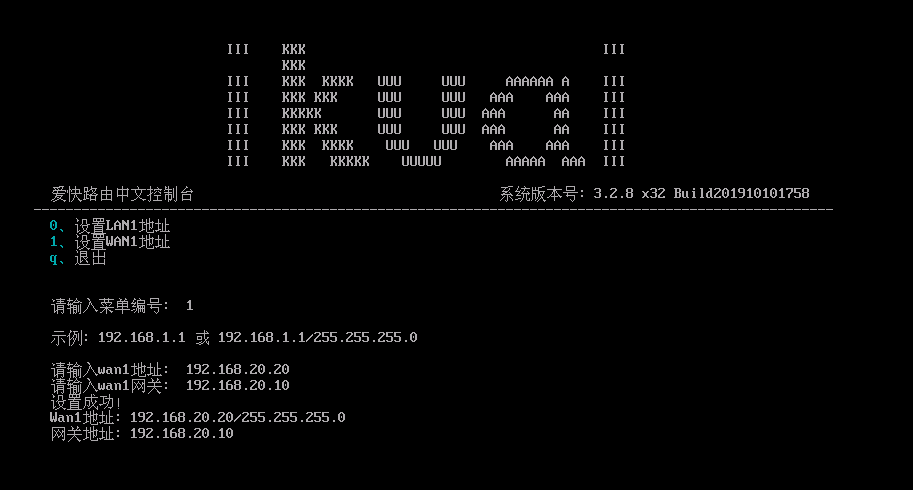

设置路由器的公网和内网地址

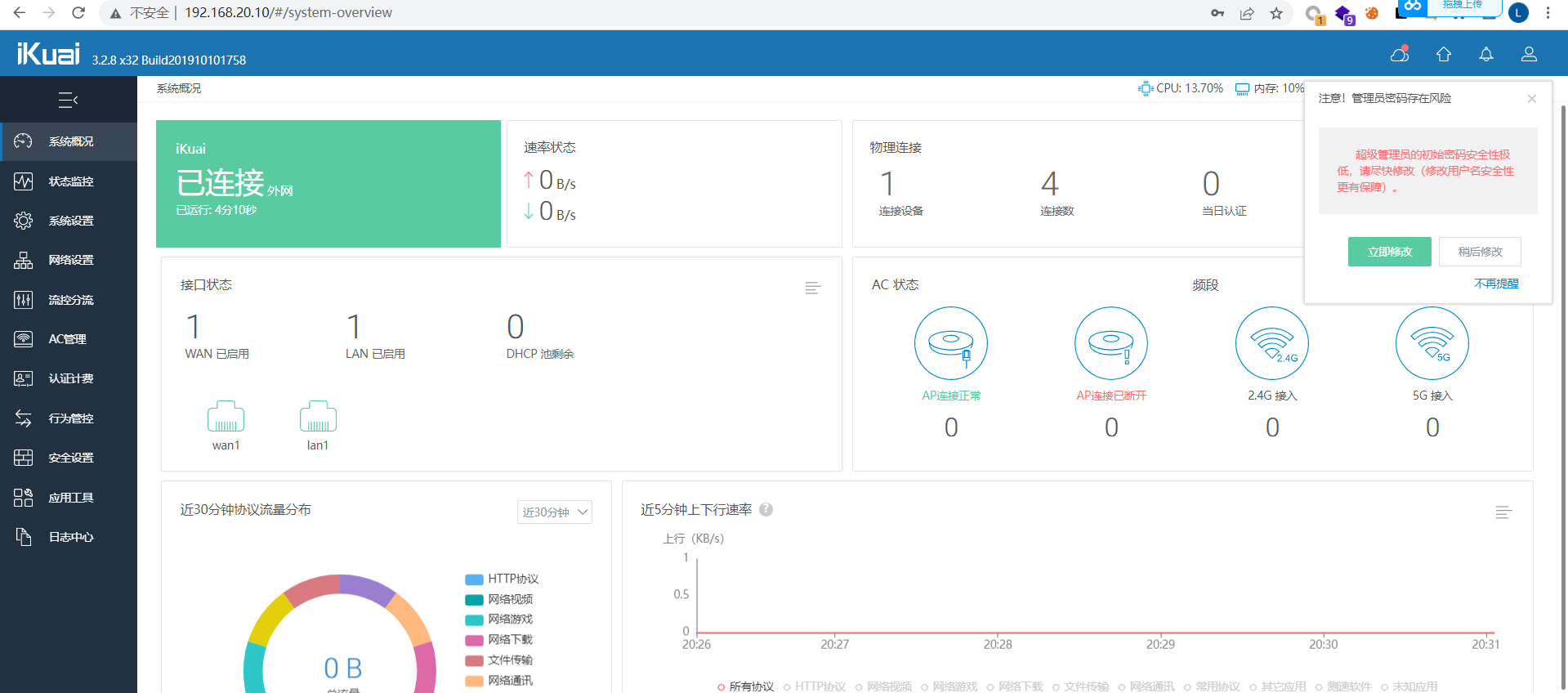

登录后台查看是否分配成功

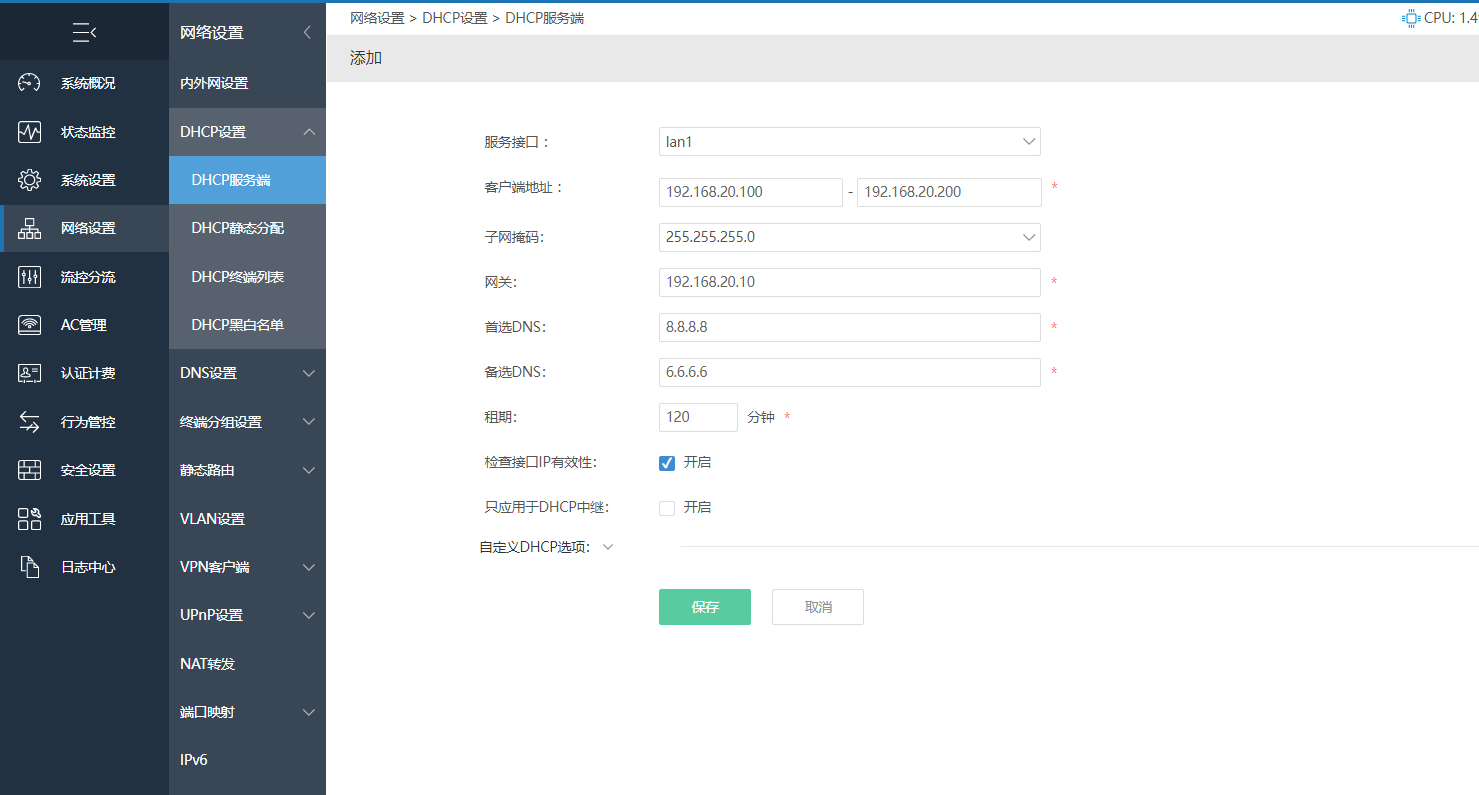

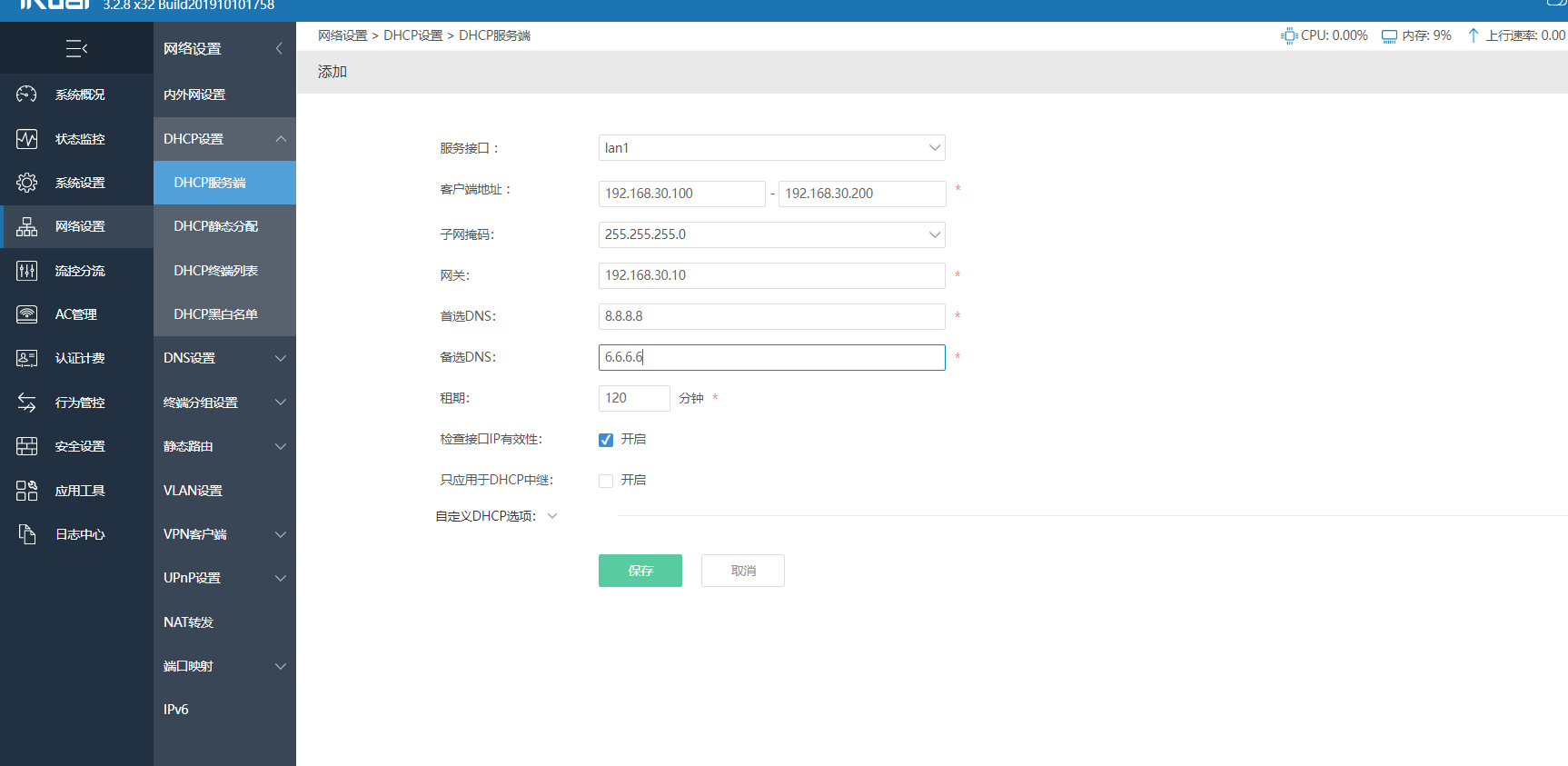

设置路由器的DHCP池

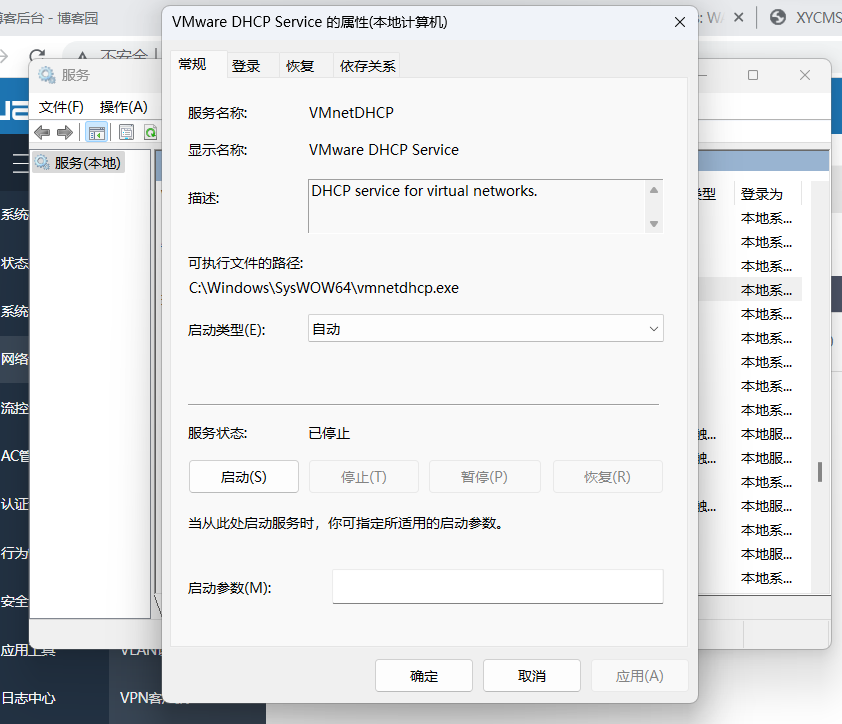

关闭vm自带的DHCP分配,以免产生冲突

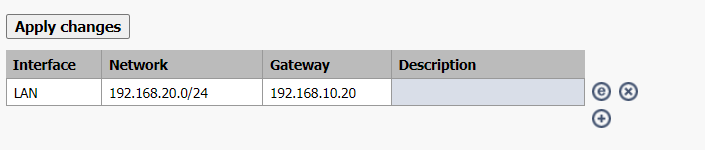

此时将08的ip改成自动获取,可以看到,ip地址是路由器自动分配的20网段,此时的08服务器的网站得网络是怎么产生的呢,其实是08服务器发起请求,然后交给了路由器,路由器再通过wan口交给了防火墙,防火墙与外部通信之后,将返回的结果传回给了08服务器,网络就这么产生了。但是这时候会发现,20网段的机器和10网段的机器并没有交互,这是因为所有的请求都直接交给了防火墙,所以如果需要20网段的机器和10网段的机器通信,那么需要在防火墙中设置路由表的下一跳位置为路由器,那么防火墙就会把请求交给路由器,路由器就可以和20网段的机器进行通信。

3.核心文件区

新建vmnet3,用来分配核心文件区域的IP

第一张网卡为连接用户办公区域的网卡,第二张网卡连接核心数据区

同上进行路由器设置

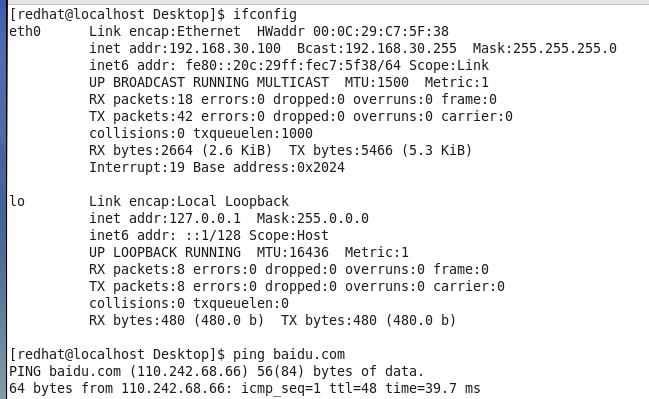

可以看到,在核心数据区的redhat机器已经被分配了30.100的网段地址

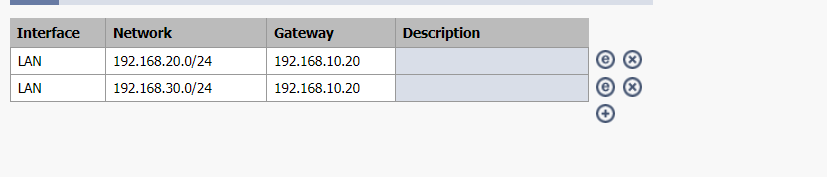

在防火墙将30网段的地址分发给第一个路由器

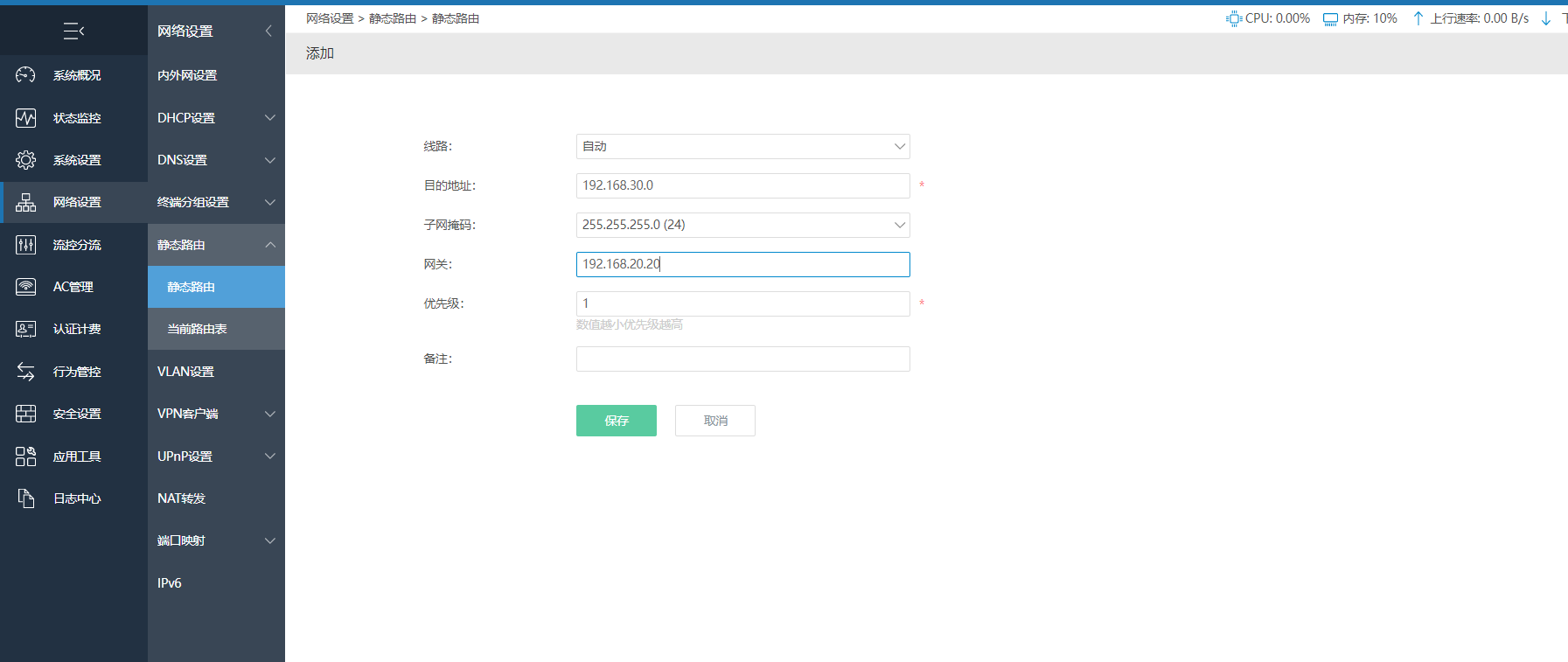

在第一个路由器中,将30网段的请求分发给第二个路由器

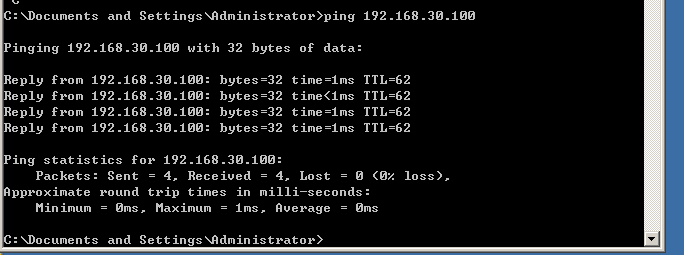

从而实现三个区域之间的网络互通

VMware搭建内网渗透环境的更多相关文章

- VMware搭建内网并通过iptables端口转发联网

整体流程图 配置Server1 新建两块网卡 一块网卡设置为桥接模式,另外一块设置为仅主机模式 查看两块网卡配置 root@ubuntu:~# ifconfig ens33 Link encap:Et ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- Apache James搭建内网邮件服务器

Apache James搭建内网邮件服务器 极客521 | 极客521 2014-08-21 148 阅读 java 大概之前两个礼拜的日子,讨论会介绍了关于了.net内网邮件服务器的搭建.所以自己也 ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

随机推荐

- DevOps|高效能敏捷交付组织:特性团队(FeatureTeam)+Scrum

这是<研发效能组织能力建设>的第三篇.特性团队和Scrum,这两个定义我们在之前的文章中都详细介绍了.这两个组织模式或者说管理实践,我都用过所以有些时候特别有感触.书本上纯粹的模式很容易理 ...

- 微粒群算法PSO 01背包问题 python

import random import math import matplotlib.pyplot as plt import numpy as np import time def init(b_ ...

- Fidder 抓包工具

fiddler抓包原理 如上图本文一些 不重要 的鸡肋功能 自行百度 1. 安装与配置 1. 安装 安装地址https://www.telerik.com/download/fiddler可能有点慢 ...

- Spring Boot 中使用 Swagger

前后端分离开发,后端需要编写接⼝说明⽂档,会耗费⽐较多的时间. swagger 是⼀个⽤于⽣成服务器接⼝的规范性⽂档,并且能够对接⼝进⾏测试的⼯具. 作用 ⽣成接⼝说明⽂档 对接⼝进⾏测试 使用步骤 ...

- 最长不下降子序列(线段树优化dp)

最长不下降子序列 题目大意: 给定一个长度为 N 的整数序列:A\(_{1}\),A\(_{2}\),⋅⋅⋅,A\(_{N}\). 现在你有一次机会,将其中连续的 K 个数修改成任意一个相同值. 请你 ...

- Jenkins发版通知企业微信机器人

1)开始通知 在Jenkins发版过程的第一步添加下面内容,调用下面脚本实现机器人发版通知(注意脚本路径和传参) ${BUILD_USER}是Jenkins内置变量,执行发布的用户名,需要安装插件-B ...

- gin-k8s 运行的问题

1,k8s admin dashboard项目地址:https://github.com/kubernetes/dashboard项目使用的是golang 作为后端,然后使用angular 作为前段框 ...

- 20、求解从1到20000内的所有水仙花数:每位数字的n次方之和等于其本身,n是这个数的位数。

/* 求解从1到20000内的所有水仙花数:每位数字的n次方之和等于其本身,n是这个数的位数. 共五位数,设置一个数组用来保存数字的每一位,数组的有效长度就是该数的位数.最后读取数组的每位数字来判断水 ...

- IOS AND Android 配置Fiddler环境

下载:http://rj.baidu.com/soft/detail/10963.html?ald 运行Fiddler点击Tools: 选择设置选项: 1. 选择HTTPS新选项卡. 2. ...

- MISC相关刷题记录迁移