XSS Chanllenges 1-5

XSS Chanllenges

XSS Chanllenges 是一个XSS的练习平台,可以借助这个平台练习各种绕过,以及手工进行XSS的学习

平台链接:https://xss-quiz.int21h.jp/

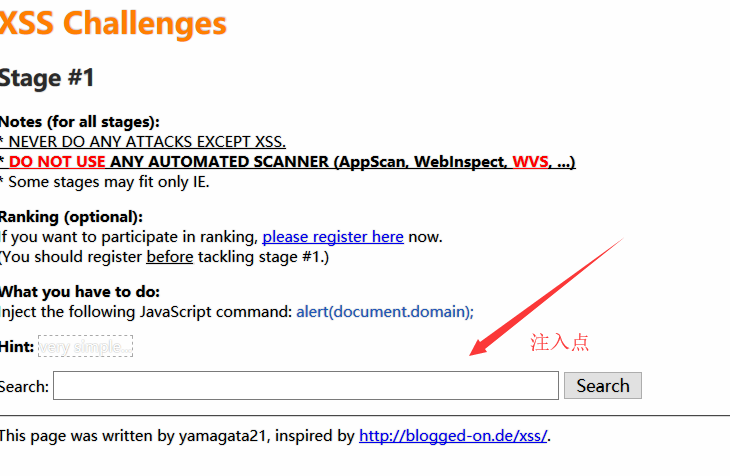

Stage #1

我们打开平台的网址链接,可以看到第一关的界面

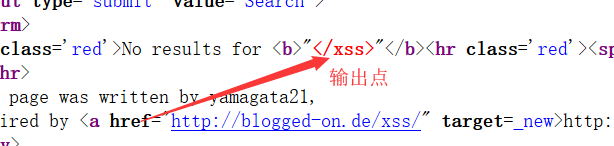

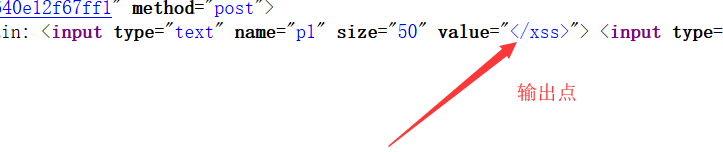

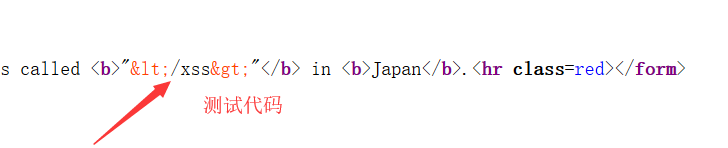

首先,我们测试注入点,插入测试代码</xss>,查看源代码找到输出点

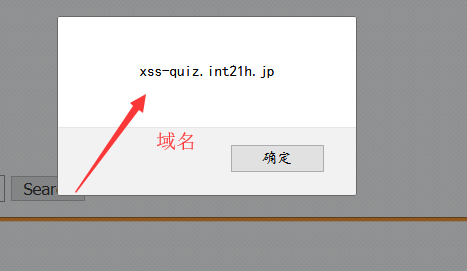

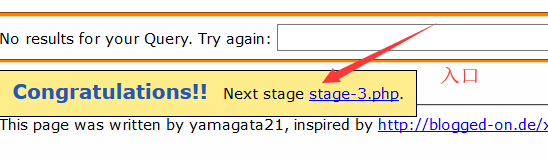

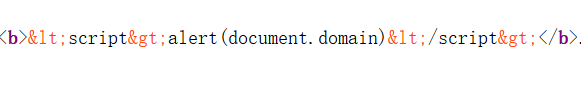

很明显并没有其他过滤,那我们根据它上面的提示直接构建过关代码 <script>alert(document.domain);</script> ,这里它所提示的代码alert(document.domain);作用是利用HTML document对象中的domain属性用于返回当前文档的域名

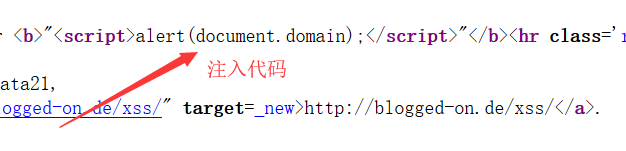

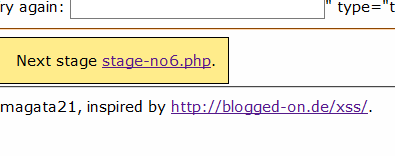

当然我们也得到了下一关的入口,此时我们不妨再次查看源代码

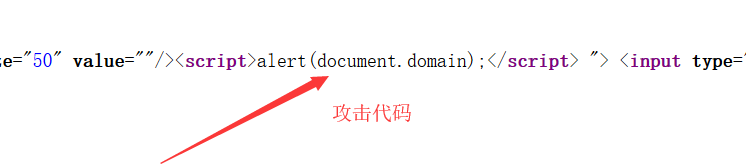

可以看到的攻击代码已经成功的写入源代码中,并成功执行

Stage #2

来到第二关,我们依旧先测试</xss>,并查找输出点

我们可以看到我们的代码输出在input 标签里面了,所以我们这次要先闭合标签,构造代码 "/><script>alert(document.domain);</script>

弹出域名,得到下一关的入口

那么这个时候我们再次查看源代码,可以看到闭合input 后,我们的代码成功写入源代码,并成功执行

Stage #3

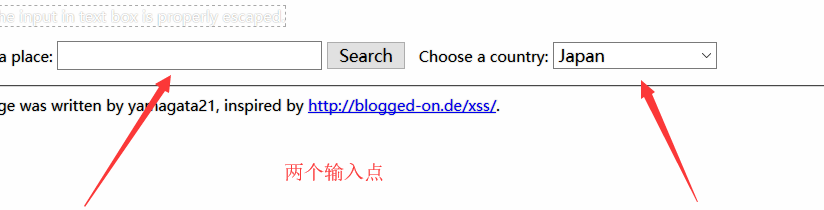

第三关中我们发现这次的输入点有两个,所以我们要找到能用的那个注入点

照例我们还是先代码测试,查看源代码

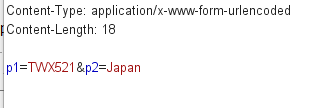

我们发现尖括号被过滤,所以选择第二个输入点进行注入,因为第二个输入点是一个单选框,所以我们需要借助抓包来完成攻击,这里使用Burp Suite 来完成

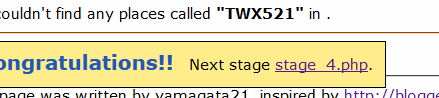

借助Burp Suite 在p2上构造代码 <script>alert(document.domain);</script>

最终得到下一关入口

❤❤

❤❤❤

❤❤

❤❤❤❤

❤❤❤

❤❤

ヒ ひCtrl

左键❤

Stage #4

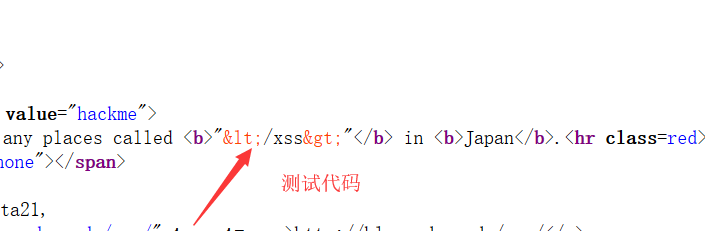

第四关从前端界面上发现也是两个输入点,我们先对第一个输入点进行测试,输入</xss>,并查看源代码

发现存在过滤,接下来我们借助Burp Suite 对第二个输入点进行测试

通过查看源代码我们发现这里仍然存在过滤,但是我们通过抓包,发现了另外一个隐藏的输入点p3

尝试在这个输入点上插入代码 "/><script>alert(document.domain);</script>

成功获得下一关的入口链接

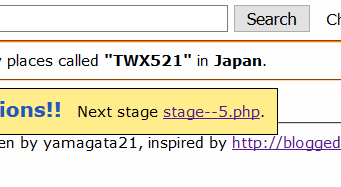

Stage #5

第五关输入点只有一个Search ,所以我们照例进行</xss> 测试

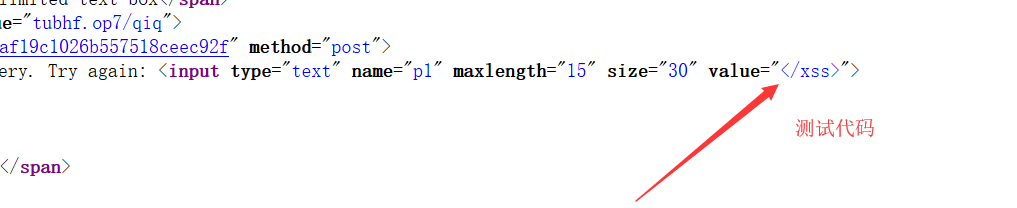

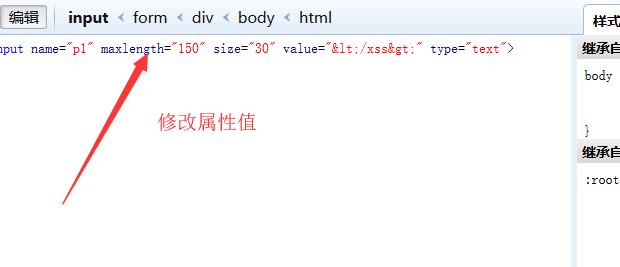

通过查看源代码,我们发现虽然不存在其他过滤,但是却存在字符长度限制,所以这里我们借助工具Firebug 修改属性值maxlength

然后再借助Firebug 修改value 的值为我们所构造的JS 代码 "/><script>alert(document.domain);</script>

下一关的链接也就显示在我们面前了

❤❤

❤❤❤

❤❤

❤❤❤❤

❤❤❤

❤❤

ヒ ひCtrl

左键❤

XSS Chanllenges 1-5的更多相关文章

- XSS Chanllenges 16-19

Stage #16 同样为DOM 型XSS ,document.write() 方法 插入代码 \x3cscript\x3ealert(document.domain)\x3c/script\x3e ...

- XSS Chanllenges 11-15

Stage #11 根据提示,发现正则匹配,过滤掉了很多关键字 除on 事件和script 事件外,能执行js 代码的还有a 标签构造的超链接 构造 "><a href=java ...

- XSS Chanllenges 6-10

Stage #6 测试代码</xss> 存在过滤,并且也没有其他输入点,尝试构建" onmousemove="alert(document.domain),并查看源代码 ...

- 防御XSS攻击-encode用户输入内容的重要性

一.开场先科普下XSS 跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS.恶 ...

- XSS

XSS的含义 XSS(Cross Site Scripting)即跨站脚本.跨站的主要内容是在脚本上. 跨站脚本 跨站脚本的跨,体现了浏览器的特性,可以跨域.所以也就给远程代码或者第三方域上的代码提供 ...

- 【XSS】延长 XSS 生命期

XSS 的本质仍是一段脚本.和其他文档元素一样,页面关了一切都销毁.除非能将脚本蔓延到页面以外的地方,那样才能获得更长的生命力. 庆幸的是,从 DOM 诞生的那一天起,就已为我们准备了这个特殊的功能, ...

- 探索ASP.NET MVC5系列之~~~2.视图篇(上)---包含XSS防御和异步分部视图的处理

其实任何资料里面的任何知识点都无所谓,都是不重要的,重要的是学习方法,自行摸索的过程(不妥之处欢迎指正) 汇总:http://www.cnblogs.com/dunitian/p/4822808.ht ...

- XSS分析及预防

XSS(Cross Site Scripting),又称跨站脚本,XSS的重点不在于跨站点,而是在于脚本的执行.在WEB前端应用日益发展的今天,XSS漏洞尤其容易被开发人员忽视,最终可能造成对个人信息 ...

- 个人网站对xss跨站脚本攻击(重点是富文本编辑器情况)和sql注入攻击的防范

昨天本博客受到了xss跨站脚本注入攻击,3分钟攻陷--其实攻击者进攻的手法很简单,没啥技术含量.只能感叹自己之前竟然完全没防范. 这是数据库里留下的一些记录.最后那人弄了一个无限循环弹出框的脚本,估计 ...

随机推荐

- ExtJs之gridPanel的属性表格,编辑表格,表格分页,分组等技巧

这里藏的配置确实多.. 慢慢实践吧. <!DOCTYPE html> <html> <head> <title>ExtJs</title> ...

- Docker入门介绍

Docker是一种虚拟化技术 刚開始看Docker,感觉非常抽象"An open platform for distributed applications for develo ...

- FPGA 浮点单元设计

浮点数在内存中的存放格式例如以下: 地址 +0 +1 +2 +3 内容 SEEE EEEE EMMM MMMM MMMM MMMM MMMM MMMM 这里 S 代表符号位,1是负,0是正 E 偏移1 ...

- Java与设计模式-策略模式

在实际开发中,可能会遇到这样一个情况,某一功能的实现分为多种算法,这些算法能够认定为策略,在实际操作时选择不同算法或策略进行操作得出终于结果.在实际生活中.这些样例也是举不胜举.比如.商场举行活动,满 ...

- Activiti的简单入门样例(经典的请假样例)

经典的请假样例: 流程例如以下,首先须要部门经理审批.假设请假天数大于2天,则须要总经理审批,否则HR审批就可以 一:创建maven项目,项目结构例如以下: watermark/2/text/aHR0 ...

- RDLC报表钻取空白页问题

在改动报表查询条件时,钻取页突然空白了,百思不得其解,之前好好的,研究了一个下午和一个晚上.查资料等等,网上非常多资料都是设置报表的 ConsumeConteinerWhitespace = True ...

- 二、SQL系列之~常见51道SQL查询语句

[写在前面~~] [PS1:建议SQL初学者一定要自己先做一遍题目,这样才有效果~~(做题时为验证查询结果是否正确,可更改表中数据)] [PS2:文末最后一条代码整合了全部51道题目及答案~~] [P ...

- 数组map方法与如何使用ES5实现

数组map方法与如何使用ES5实现 JavaScript Array map() 方法 定义 map() 方法返回一个新数组,数组中的元素为原始数组元素调用函数处理后的值. map() 方法按照原始数 ...

- webkitdirectory 实现文件夹上传

文件夹上传这个功能在web端可能有需求,这里就简单介绍下用法. 目前只有谷歌浏览器还有Microsoft Edge支持按照文件夹进行上传,具体可以看下百度云盘的网页版的上传按钮,在火狐下就支持按照文件 ...

- 如何运用docker配合python开发

在网络层,互联网提供所有应用程序都要使用的两种类型的服务,尽管目前理解这些服务的细节并不重要,但在所有TCP/IP概述中,都不能忽略他们: 无连接分组交付服务(Connectionless Packe ...