bWAPP----OS Command Injection

OS Command Injection

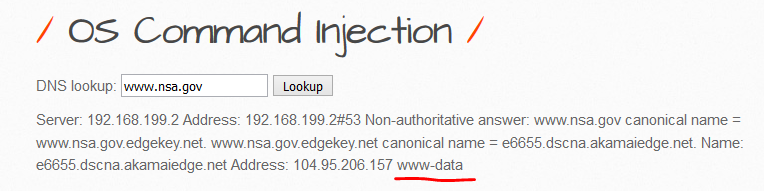

界面:

给一个域名,它帮你返回DNS

代码:

1 <div id="main">

2

3 <h1>OS Command Injection</h1>

4

5 <form action="<?php echo($_SERVER["SCRIPT_NAME"]);?>" method="POST">

6

7 <p>

8

9 <label for="target">DNS lookup:</label>

10 <input type="text" id="target" name="target" value="www.nsa.gov">

11

12 <button type="submit" name="form" value="submit">Lookup</button>

13

14 </p>

15

16 </form>

17 <?php

18

19 if(isset($_POST["target"])) //获取域名,如果存在输入

20 {

21

22 $target = $_POST["target"];

23

24 if($target == "") //如果域名为空

25 {

26

27 echo "<font color=\"red\">Enter a domain name...</font>"; //请输入域名

28

29 }

30

31 else

32 {

33

34 echo "<p align=\"left\">" . shell_exec("nslookup " . commandi($target)) . "</p>";

35

36 }

37

38 }

39

40 ?>

41

42 </div>

shell_exec — 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回。

防御部分

1 function commandi($data)

2 {

3

4 switch($_COOKIE["security_level"])

5 {

6

7 case "0" :

8

9 $data = no_check($data);

10 break;

11

12 case "1" :

13

14 $data = commandi_check_1($data);

15 break;

16

17 case "2" :

18

19 $data = commandi_check_2($data);

20 break;

21

22 default :

23

24 $data = no_check($data);

25 break;

26

27 }

28

29 return $data;

30

31 }

32

33 ?>

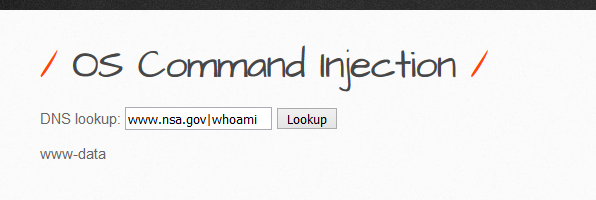

1.low

low级别没有过滤

加一个;就能实现恶意

2.medium

1 function commandi_check_1($data)

2 {

3

4 $input = str_replace("&", "", $data);

5 $input = str_replace(";", "", $input);

6

7 return $input;

8

9 }

过滤了&和;将他们替换为空

用 | 可以绕过

3.high

1 function commandi_check_2($data)

2 {

3

4 return escapeshellcmd($data);

5

6 }

escapeshellcmd函数功能:

反斜线(\)会在以下字符之前插入: &#;`|*?~<>^()[]{}$\, \x0A 和 \xFF。 ' 和 " 仅在不配对儿的时候被转义。 在 Windows 平台上,所有这些字符以及 % 和 ! 字符都会被空格代替。

bWAPP----OS Command Injection的更多相关文章

- bWAPP----HTML OS Command Injection - Blind

OS Command Injection - Blind 先上代码,他判断了win还是linux然后进行了ping但是结果并没有返回. 1 <div id="main"> ...

- Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection 目录 Portswigger web security academy:OS command ...

- DVWA之命令注入(command injection)

Command injection就是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的 LOW 无论是Windows还是Linux,都可以使用&&连接多个命令 执行 ...

- DVWA Command Injection 通关教程

Command Injection 介绍 命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻 ...

- DVWA Command Injection 解析

命令注入,即 Command Injection.是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的. 在Web应用中,有时候会用到一些命令执行的函数,如php中system.ex ...

- DWVA-命令注入漏洞闯关(Command Injection)

前言 Vulnerability: Command Injection LOW级别 代码: <?php if( isset( $_POST[ 'Submit' ] ) ) { // 几首一个变量 ...

- DVWA之Command Injection

Command Injection Command Injection,即命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的.PHP命令注入攻击漏洞是PHP应用程序中常见 ...

- DVWA(四):Command Injection 全等级命令注入

Command Injection : 命令注入(Command Injection),对一些函数的参数没有做好过滤而导致用户可以控制输入的参数,使其恶意执行系统命令或这cmd.bash指令的一种注入 ...

- DVWA靶场之Command Injection(命令行注入)通关

Command Injection Low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUES ...

随机推荐

- c++数组的替代品

- Asp.Net Core如何根据数据库自动生成实体类

通过引用Nuget包添加实体类 运行 Install-Package Microsoft.EntityFrameworkCore.SqlServer 运行 Install-Package Micros ...

- ASP.NET Core托管运行Quartz.NET作业调度详解

Quartz.NET这么NB的作业调度系统,不会还行? 今天介绍一下Quartz.NET的托管运行,官网传送门. 一.前言 Quartz.NET,按官网上的说法,是一款功能齐全的任务调度系统,从小 ...

- ssm整合之applicationContext.xml

<?xml version="1.0" encoding="UTF-8"?><beans xmlns="http://www.spr ...

- 利用Gitee转接GitHub下载加速 简简单单 - 快快乐乐

利用Gitee转接GitHub下载加速 简简单单 - 快快乐乐 JERRY_Z. ~ 2020 / 10 / 26 转载请注明出处!️ 目录 利用Gitee转接GitHub下载加速 简简单单 - 快快 ...

- redis SETBIT命令原理

redis SETBIT命令原理 /* SETBIT key offset bitvalue */ bitset的使用位来替代传统的整形数字,标识某个数字对应的值是否存在 底层有一个byte[]来实现 ...

- Java8新特性探索之函数式接口

一.为什么引入函数式接口 作为Java函数式编程爱好者,我们都知道方法引用和 Lambda 表达式都必须被赋值,同时赋值需要类型信息才能使编译器保证类型的正确性. 我们先看一个Lambda代码示例: ...

- Luogu P5450 [THUPC2018]淘米神的树

题意 写的很明白了,不需要解释. \(\texttt{Data Range:}1\leq n\leq 234567\) 题解 国 际 计 数 水 平 首先考虑一开始只有一个黑点的情况怎么做. 我们钦定 ...

- PLC扩展模拟量输入模块是什么

PLC模拟量输入模块就是采集电压.电流.热电阻.热电偶或者是温度等模拟量的采集模块,然后再通过总线传输到电脑上的智能模块.其实就是一款将远程现场的模拟量信号采集到计算机的设备,模拟量是表示了在一定的范 ...

- [NOIP 2016D2T2/Luogu P1600] 天天爱跑步 (LCA+差分)

待填坑 Code //Luogu P1600 天天爱跑步 //Apr,4th,2018 //树上差分+LCA #include<iostream> #include<cstdio&g ...