kali linux之主动信息收集(三层发现,四层发现)

三层发现:

比二层发现的优点即可路由,就是速度比二层慢,相对我们来说还是算快的,经常被边界防火墙过滤

ip icmp协议

OSI七层模型

ping命令

常用参数

——————————————————————————————————————————————————————————————————————————————-

四层发现:

可路由而且结果可靠,不太可能被防火墙过滤,甚至可以发现所有端口都被过滤的主机,缺点就是基于状态过滤的防火墙可能被过滤扫描

全端口扫描速度慢。

TCP:

未经请求的ACK--------RST

SYN----------SYN/ACK,RST

UDP:

icmp端口不可达,一去不复返

假设icmp port-unreachable响应代表端口关闭,目标系统不响应icmp port-unreachable时,可能产生误判

完整的udp应用层响应---准确性高,耗时巨大

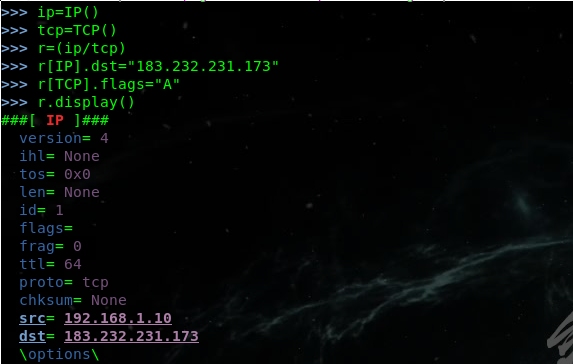

r[IP].dst="183.232.231.173" 设置目标Ip地址

r[TCP].flags="A" 设置TCPflags为ACK

src= 192.168.1.10 本机ip

dst= 183.232.231.173 目标ip

dport= http 默认的tcp的端口是80端口

开始发包

也可以直接写成一句(设置目标为192.168.1.1,以ACK方式扫描)

python实现tcp扫描

udp扫描,直接写成一句话

python实现udp扫描

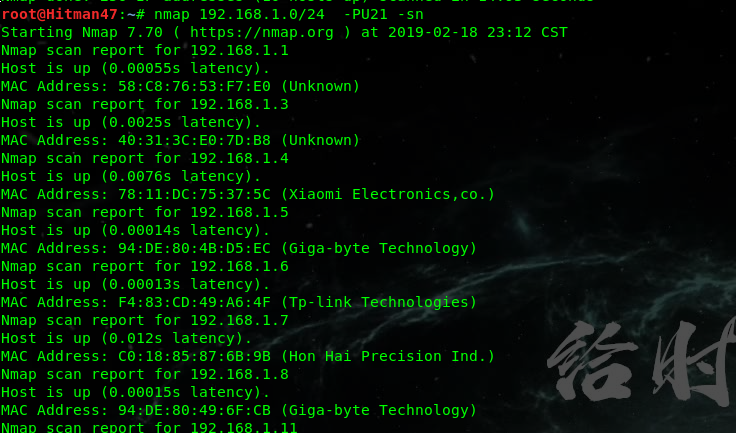

nmap工具

使用-sn参数

-PU参数(pu参数--使用udp扫描)pu后面的端口可以随便填

-PA参数(pa参数--使用ack扫描)pa后面的端口也可以随便填

hping3

--udp 使用udp扫描

不加参数默认使用tcp扫描

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之主动信息收集(三层发现,四层发现)的更多相关文章

- kali linux之主动信息收集(二层发现)

主动信息收集: 直接与目标系统交互信息,无法避免留下访问的痕迹 使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量) 识别活着的主机,会有潜 ...

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- 小白日记9:kali渗透测试之主动信息收集(二)四层发现:TCP、UDP、nmap、hping、scapy

四层发现 四层发现的目的是扫描出可能存活的IP地址,四层发现虽然涉及端口扫描,但是并不对端口的状态进行精确判断,其本质是利用四层协议的一些通信来识别主机ip是否存在. 四层发现的优点: 1.可路由且结 ...

- kali linux之被动信息收集(dns信息收集,区域传输,字典爆破)

公开可获取的信息,不与目标系统产生交互,避免留下痕迹 下图来自美军方 pdf链接:http://www.fas.org/irp/doddir/army/atp2-22-9.pdf 信息收集内容(可利用 ...

- 小白日记8:kali渗透测试之主动信息收集(二)三层发现:ping、traceroute、scapy、nmap、fping、Hping

三层发现 三层协议有:IP以及ICMP协议(internet管理协议).icmp的作用是用来实现intenet管理的,进行路径的发现,网路通信情况,或者目标主机的状态:在三层发现中主要使用icmp协议 ...

- kali linux之被动信息收集recon-ng

开源的全特性的web侦查框架,基于python开发 命令格式与msf一致 使用方法:模块,数据库,报告 -h 帮助信息 -v 版本信息 -w 进入工作区,如果没有此工作区,则创建该工作区 -r 批量的 ...

- kali linux 之 DNS信息收集

[dig]命令的使用: dig是linux中的域名解析工具,功能比nslookup强很多,使用也很方便. windows系统下使用dig须下载安装一下. 使用方法: root@kali:~# dig ...

- kali linux之msf信息收集

nmap扫描 Auxiliary 扫描模块 目前有557个扫描方式

- 小白日记6:kali渗透测试之被动信息收集(五)-Recon-ng

Recon-ng Recon-NG是由python编写的一个开源的Web侦查(信息收集)框架.Recon-ng框架是一个全特性的工具,使用它可以自动的收集信息和网络侦查.其命令格式与Metasploi ...

随机推荐

- Unity3D Demo

之前在Unity讨论Q群里总是有不少同学求项目资源和源码神马的,其实这种资源在官网很多,而且都比较规范和专业,很有参考价值,链接:https://www.assetstore.unity3d.com/ ...

- List和Map常用的几种遍历方式

遍历一个List有以下几种方法: /*//1.普通for循环的方式: List<String> list=new ArrayList<String>(); list.add(& ...

- 南京邮电大学网络攻防平台WEB题

平台地址:http://ctf.nuptsast.com/ 签到题: 右键查看源代码,得到flag md5 collision: 传入的a的md5值要为0e开头的,但不能是QNKCDZO,百度一个0e ...

- stm32中断 抢占优先级 和 响应优先级 有什么区别

与51不同,stm32的中断分类更灵活.51只是按先后顺序大小排列互相打断. stm32中多了响应优先级这一概念. stm32的中断分为 1.抢占(占先)优先级. 2.响应优先级. 1.抢占优先级.抢 ...

- RTMP_EnableWrite(rtmp)

发布流关键函数: RTMP_EnableWrite(rtmp); 将rtmp设置可写状态,会发出publish指令,否则是play指令:

- jenkins 学习记录1

主题 以前自己做些小玩意儿比如博客(http://blogv3.labofjet.com/)的时候,在远程服务器上的tomcat发布工程用的是目录的结构,而不是war.原因很简单.用目录结构的话每次只 ...

- 如何POST一个JSON格式的数据给java接口,获得返回数据

/** * 模拟post进行url请求 * @param string $url * @param json $post_data */ public function request_post($u ...

- JAVA基础知识总结15(集合容器)

集合框架:用于存储数据的容器. 1:对象封装数据,对象多了也需要存储.集合用于存储对象. 2:对象的个数确定可以使用数组,但是不确定怎么办?可以用集合.因为集合是可变长度的. 集合和数组的区别: 1: ...

- Android P2P语音通话实现

1.http://www.cnblogs.com/milospooner/archive/2012/07/13/2590950.html 2.http://my.oschina.net/sanshan ...

- Linux vi的基本操作

进入命令 vi <文件名> 如 vi test 如果test文件存在,则直接打开编辑.如果不存在,则新建一个test的文件,这个新建的文件如果不保存的话,退出编辑器后也不会保存到硬盘中. ...