Spring cloud微服务安全实战-3-5 API安全机制之认证(2)

基于Http协议的认证方式有很多。本节我们只讲一个最简单的HttpBasic认证。聪明就可以看出来,这是一个最基础的认证,好处是简单方便,所有的主流浏览器都支持,问题就是并不是非常安全的,但是帮我们大家理解认证这个概念是足够的。

首先要对认证信息做Base64的加密,加密之前要把这两个信息组合起来。用户名冒号密码组合成这样一个字符串。然后拿这个字符串做Base64的字符串的加密。并生成一个字符串。

把生成的串放到http请求的 请求头里面。带个前缀 Basic +空格 + 加密后的字符串。

开始写代码

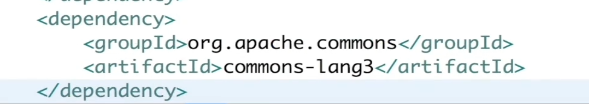

先加上字符串处理的工具的引用。commons-lang3这里面有个字符串处理的工具类

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-lang3</artifactId>

</dependency>

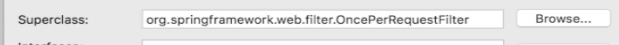

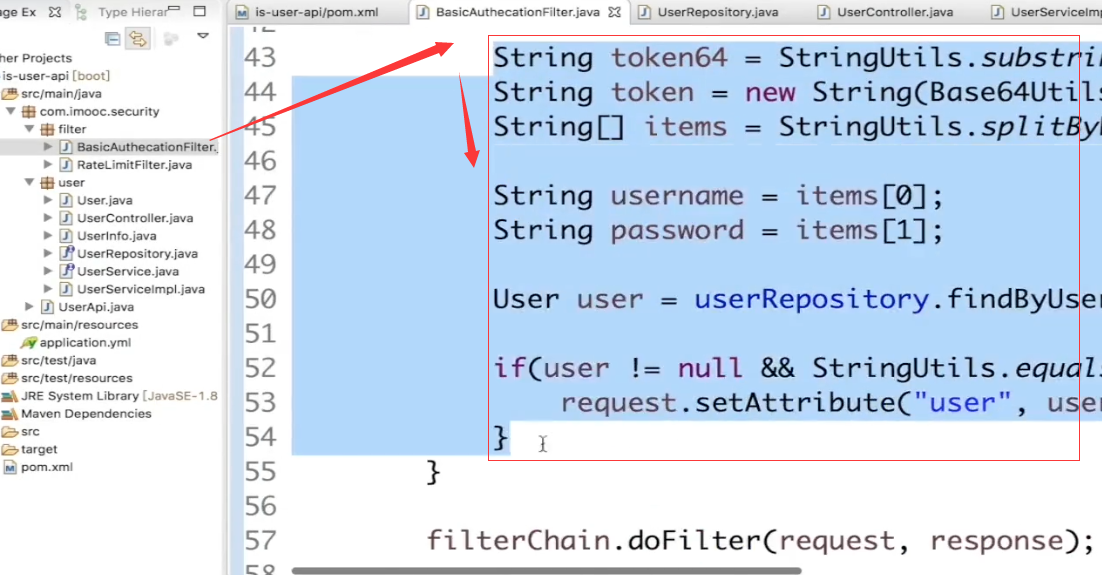

建一个新的过滤器BaseicAuthecationFilter

继承OncePerRequestFilter

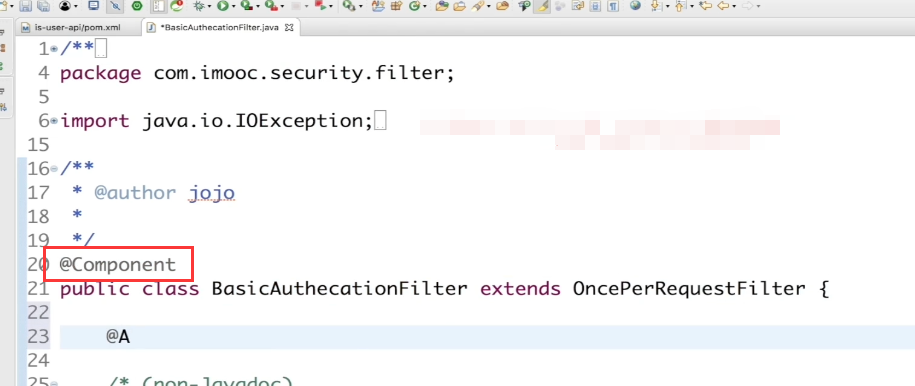

@Component声明称一个组件,这样SpringBoot会自动把他加到应用的过滤器链上。

注入UserRepository

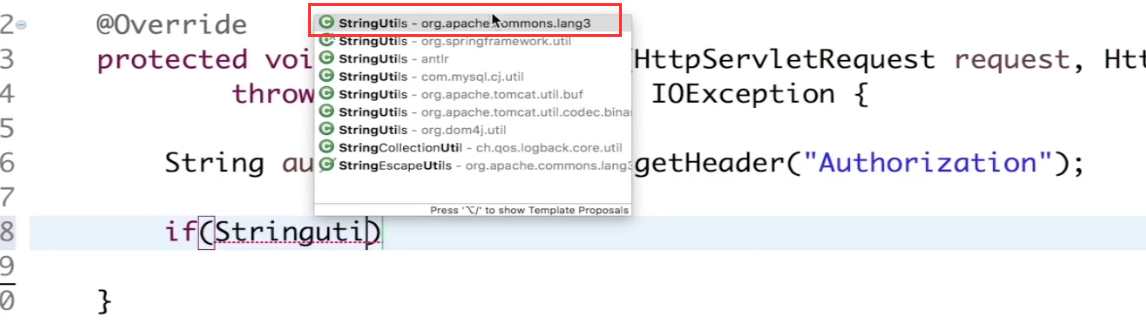

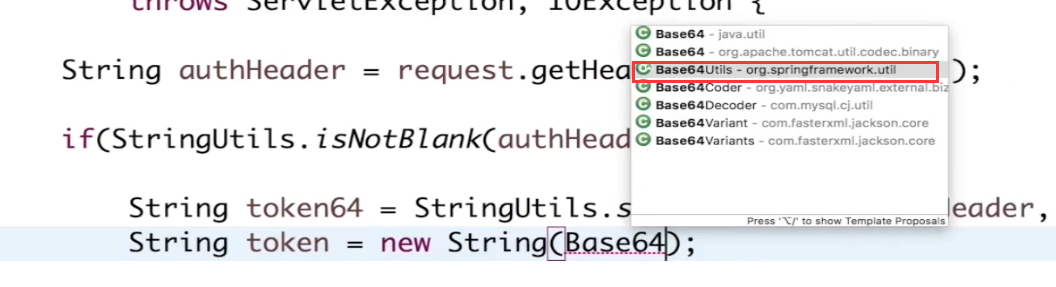

用java.util这个包下的也可以,用Base64Utils这个也可以。

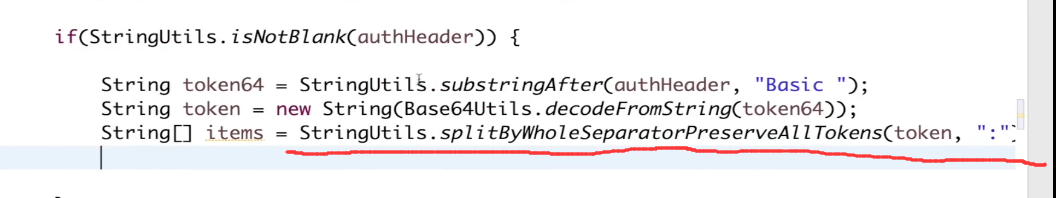

根据冒号拆分成两个字符串

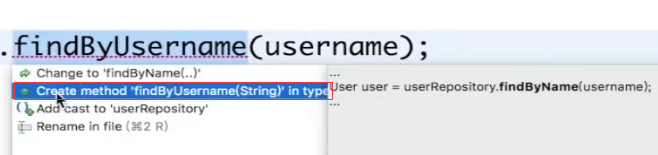

创建这个根据UserName查询的方法

之前写的findByName删掉。

User findByUsername(String username);

StringUtils用的都是apache.commons.lang3这个包下的类。

package com.imooc.security.filter; import com.imooc.security.user.User;

import com.imooc.security.user.UserRepository;

import org.apache.commons.lang3.StringUtils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import org.springframework.util.Base64Utils;

import org.springframework.web.filter.OncePerRequestFilter; import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException; @Component

public class BasicAuthecationFilter extends OncePerRequestFilter { @Autowired

private UserRepository userRepository; protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

String authHeader = request.getHeader("Authorization");

if(StringUtils.isNotBlank(authHeader)){

String token64 = StringUtils.substringAfter(authHeader, "Basic ");

String token = new String(Base64Utils.decodeFromString(token64));//解码

//根据冒号拆分成两个字符串

String[] items = StringUtils.splitByWholeSeparatorPreserveAllTokens(token, ":");

String username = items[];

String password = items[];

User user = userRepository.findByUsername(username);

if(user!=null && StringUtils.equals(password,user.getPassword())){

request.setAttribute("user",user);

}

}

filterChain.doFilter(request,response);

}

}

Filter代码

因为我们还没有写审计等的代码,这里我们先在controller里面写代码,先看到效果。

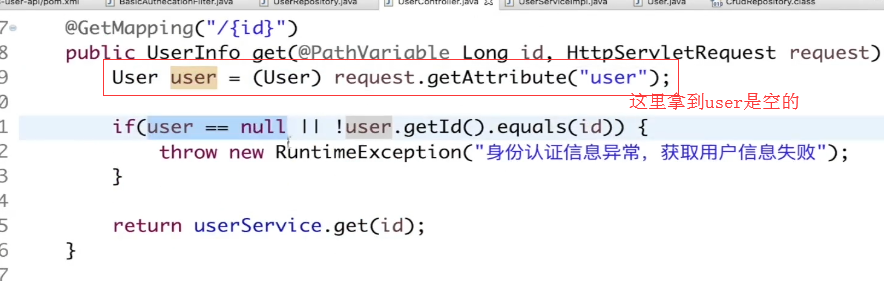

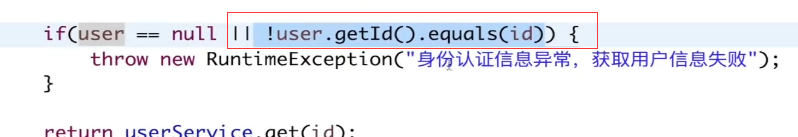

user里面getId获取到id和当前的接口传递过来的参数id对象,如果不相等就抛出异常。

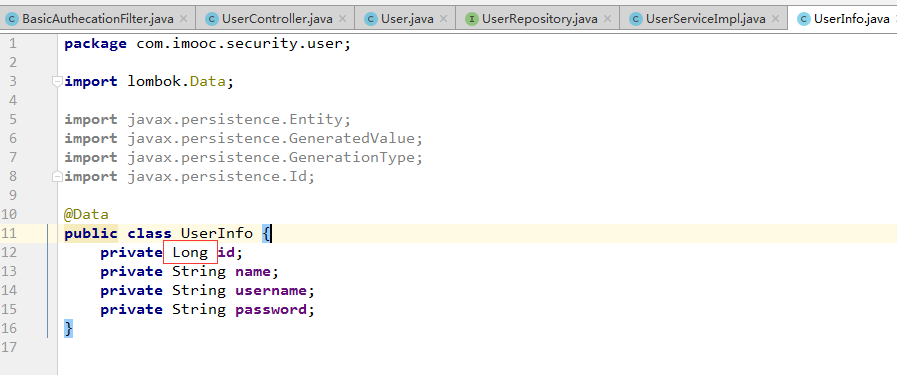

遇到的错误

出现问题的原因

修改成Long即可

继续

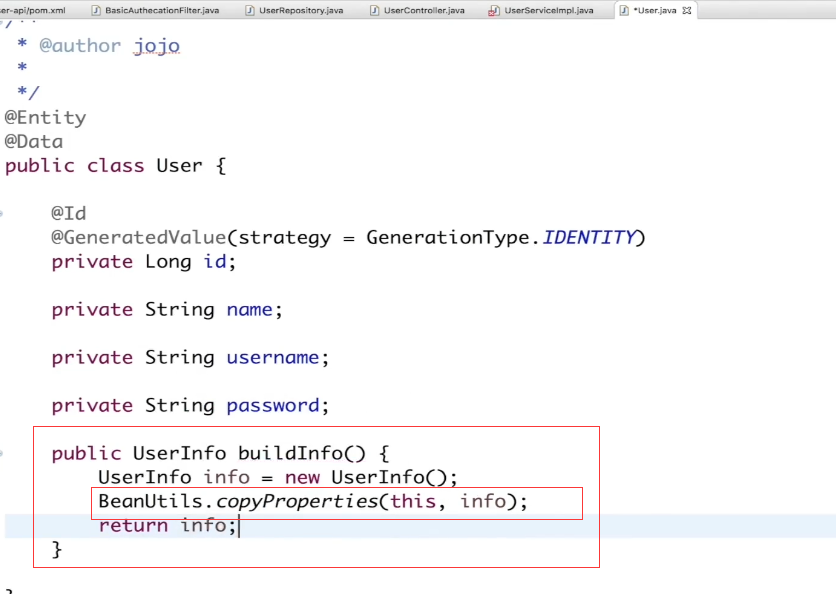

在User实体类里面。写一个方法,buildInfo,。把User对象转换成UserInfo对象。

public UserInfo buildInfo(){

UserInfo info=new UserInfo();

BeanUtils.copyProperties(this,info);

return info;

}

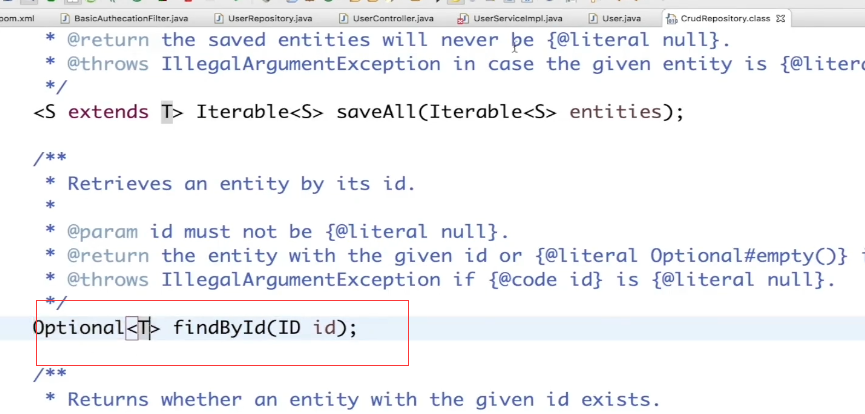

JPA提供的findById默认的返回类型是一个Optional的类型。

UserServiceImpl 。所以要先get()再调用buildInfo()

public UserInfo get(Long id) {

return userRepository.findById(id).get().buildInfo();

}

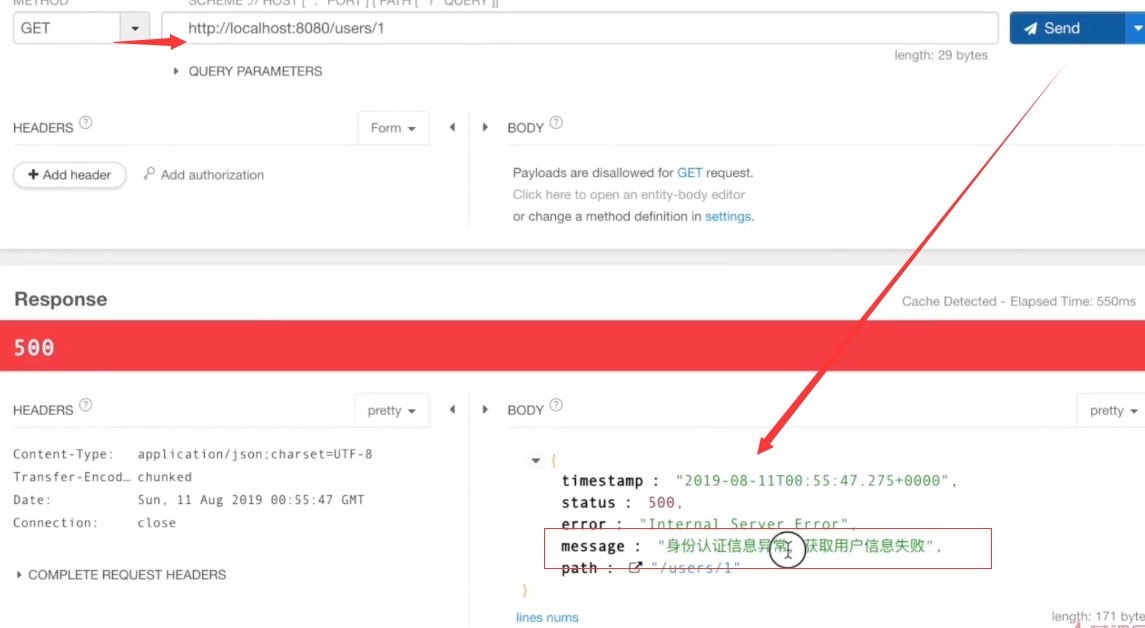

运行测试

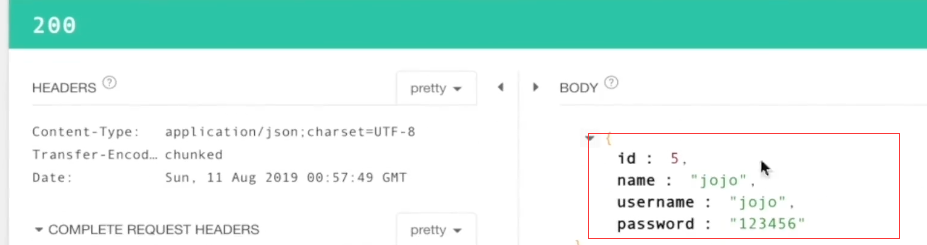

现在在请求头里面根本没有带认证信息。这里是个get请求。查询id为1的用户信息

{

"timestamp": "2019-12-10T09:05:46.377+0000",

"status": ,

"error": "Internal Server Error",

"message": "身份认证信息异常,获取用户信息失败",

"path": "/users/1"

}

在过滤器里面,相当于这一段完全没有执行

经过过滤器会进入到controller里面。在Arttribute里面拿到的是空。所以就抛出了异常。

@GetMapping("/{id}")

public UserInfo get(@PathVariable Long id, HttpServletRequest request){

User user=(User) request.getAttribute("user");

if(user == null || !user.getId().equals(id)) {

throw new RuntimeException("身份认证信息异常,获取用户信息失败");

}

return userService.get(id);

}

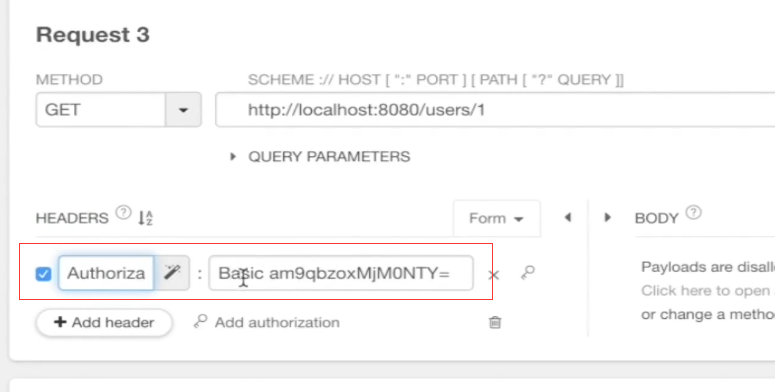

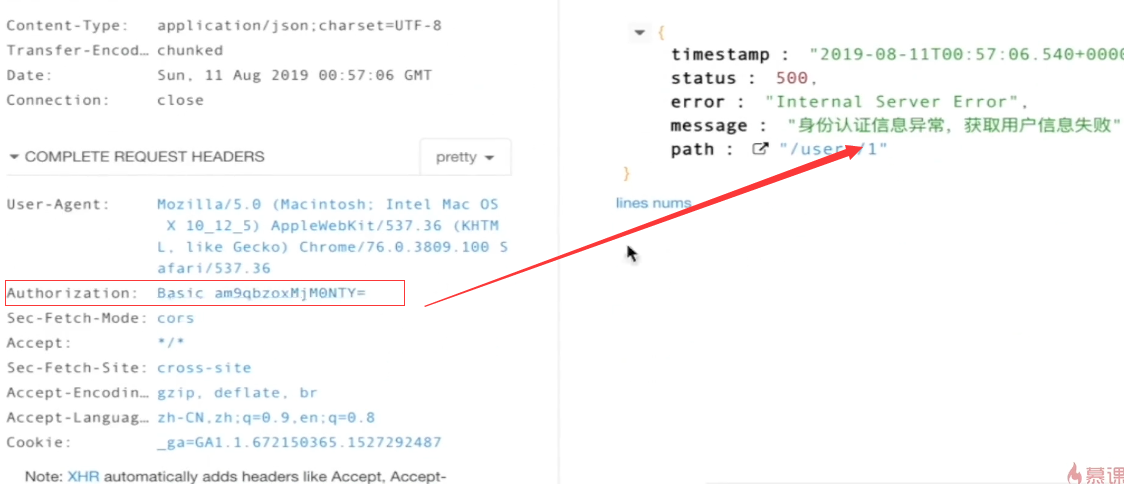

发出去的完整的信息里面已经带了请求头的信息了。但是 依然报了异常

这是因为创建的用户的id是5 但是回去的用户信息id是1。所以造成了id的不匹配。

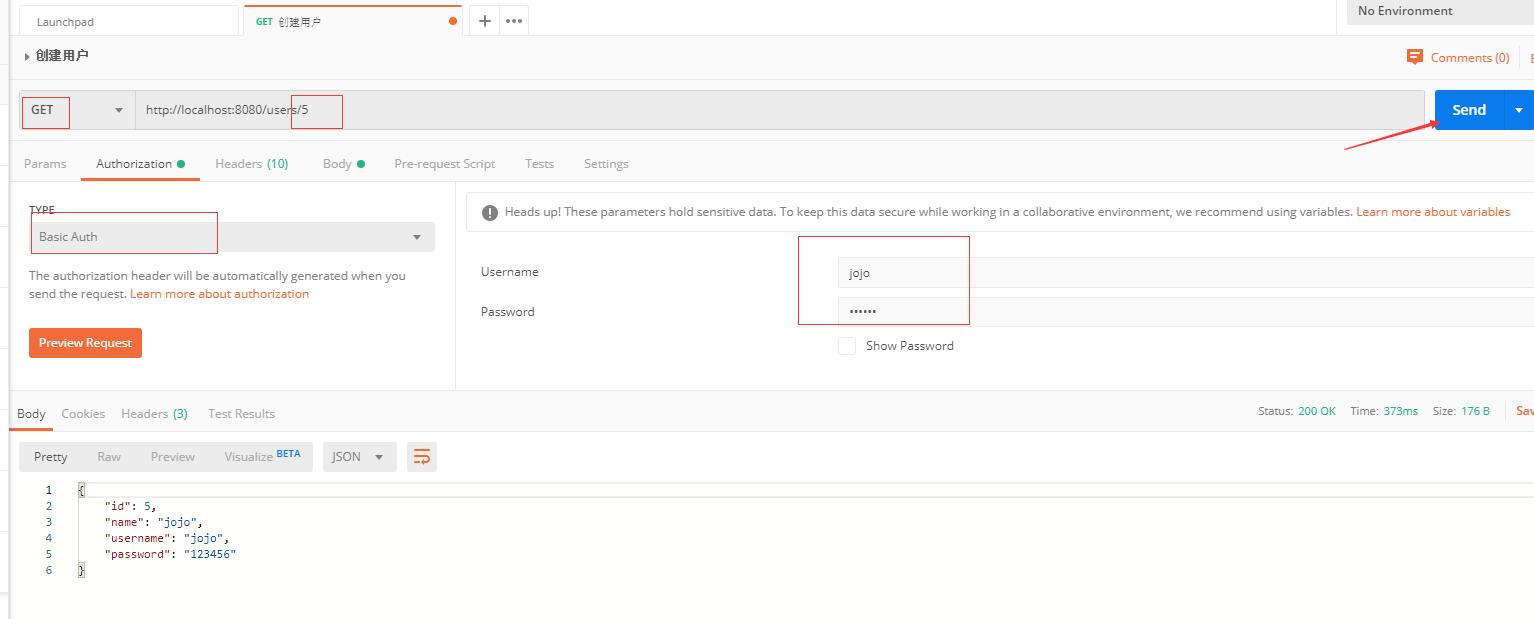

把请求的id改成5

这样用户信息成功返回

以上就是认证起作用的一个简单的例子。

postman里面的设置

结束

Spring cloud微服务安全实战-3-5 API安全机制之认证(2)的更多相关文章

- 《Spring Cloud微服务 入门 实战与进阶》

很少在周末发文,还是由于昨晚刚收到实体书,还是耐不住性子马上发文了. 一年前,耗时半年多的时间,写出了我的第一本书<Spring Cloud微服务-全栈技术与案例解析>. 时至今日,一年的 ...

- Spring Cloud微服务安全实战_00_前言

一.前言: 一直以来对服务安全都很感兴趣,所以就学习.这是学习immoc的 jojo老师的 <Spring Cloud微服务安全实战课程>的笔记,讲的很好. 课程简介: 二.最终形成的架 ...

- Spring cloud微服务安全实战_汇总

Spring cloud微服务安全实战 https://coding.imooc.com/class/chapter/379.html#Anchor Spring Cloud微服务安全实战-1-1 课 ...

- Spring Cloud微服务安全实战_4-5_搭建OAuth2资源服务器

上一篇搭建了一个OAuth2认证服务器,可以生成token,这篇来改造下之前的订单微服务,使其能够认这个token令牌. 本篇针对订单服务要做三件事: 1,要让他知道自己是资源服务器,他知道这件事后, ...

- Spring Cloud微服务安全实战_4-3_订单微服务&价格微服务

实现一个场景: 订单微服务: POM: <?xml version="1.0" encoding="UTF-8"?> <project xml ...

- Spring cloud微服务安全实战 最新完整教程

课程资料获取链接:点击这里 采用流行的微服务架构开发,应用程序访问安全将会面临更多更复杂的挑战,尤其是开发者最关心的三大问题:认证授权.可用性.可视化.本课程从简单的API安全入手,过渡到复杂的微服务 ...

- Spring Cloud微服务安全实战_4-4_OAuth2协议与微服务安全

接上篇文章,在这个流程中,PostMan可以代表客户端应用,订单服务是资源服务器,唯一缺少的是 认证服务器 ,下面来搭建认证服务器 项目结构: Pom.xml : DependencyManager ...

- Spring cloud微服务安全实战-6-8sentinel限流实战

阿里2018年开源的. 简单来说就是干三件事,最终的结果就是保证你的服务可用,不会崩掉.保证服务高可用. 流控 先从最简单的场景来入手. 1.引用一个依赖, 2,声明一个资源. 3.声明一个规则 注意 ...

- Spring cloud微服务安全实战-6-4权限控制改造

授权,权限的控制 令牌里的scope包含fly就有权限访问.根据Oauth的scope来做权限控制, 要让@PreAuthorize生效,就要在启动类里面写一个注解. 里面有一个属性叫做,就是在方法的 ...

- Spring cloud微服务安全实战-6-2JWT认证之认证服务改造

首先来解决认证的问题. 1.效率低,每次认证都要去认证服务器调一次服务. 2.传递用户身份,在请求头里面, 3.服务之间传递请求头比较麻烦. jwt令牌. spring提供了工具,帮你在微服务之间传递 ...

随机推荐

- 为什么将项目托管到Apache,浏览器输入http://127.0.0.1会跳转到http://127.0.0.1//dashboard/?

找到xampp安装的根目录下htdocs文件夹下的index.php文件 <?php if (!empty($_SERVER['HTTPS']) && ('on' == $_SE ...

- Docker 安装mysql、oracle

来源:唐山网站优化 Docker 安装mysql.oracle 使用ssh工具登录docker docker 的ip一般默认为192.168.99.100可以通过安装docker-machine之后, ...

- C++类分号(;)问题

环境:vs2010 问题:今天编代码过程中发现好多很奇怪的错误,我以为昨天调了下编译器才出问题了.搞了好久,代码注释掉很多还是不行,并且错误还一直在变化.问题大概如下: (照片上传不了) .error ...

- 【贪心】Stripies POJ 1862

题目描述:http://poj.org/problem?id=1862 题目大意:你有n个数要合并,每两个数x,y合并后得到2*sqrt(x*y).求最后留下的一个数的最小值. 每合并一次,就会有数被 ...

- webpack开发环境速度优化

随着项目的增大,项目运行速度会越来越慢,导致影响开发进度.需要提升开发时代码的运行速度. 1. ScopeHoisting作用域提升 该插件在production模式下默认开启.development ...

- Deepgreen & Greenplum DBA小白普及课之三

Deepgreen & Greenplum DBA小白普及课之三(备份问题解答) 不积跬步无以至千里,要想成为一名合格的数据库管理员,首先应该具备扎实的基础知识及问题处理能力.本文参考Pivo ...

- 17、stage划分算法原理及DAGScheduler源码分析

一.stage划分算法原理 1.图解 二.DAGScheduler源码分析 1. ###org.apache.spark/SparkContext.scala // 调用SparkContext,之前 ...

- Spark-Hadoop、Hive、Spark 之间是什么关系?

作者:Xiaoyu Ma链接:https://www.zhihu.com/question/27974418/answer/38965760来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商 ...

- 优雅地使用eruda在移动端上调试网页

注:本文有一小部分截图为桌面端,但所有内容都亲测在移动端上可用. 你曾否在洛谷上用<F12>把错的数据点改成AC?是否有过自己尝试搭建网站,在移动端上js代码运行出错?如果你的回答是肯定的 ...

- Java学习个人备忘录之入门基础

临时配置环境方式:查看path下的环境变量 set path修改path下的环境变量 set path=haha删除path下的环境变量 set path=查看当前java的版本 javac -ver ...