Ethical Hacking - GAINING ACCESS(16)

CLIENT SIDE ATTACKS - Social Engineering

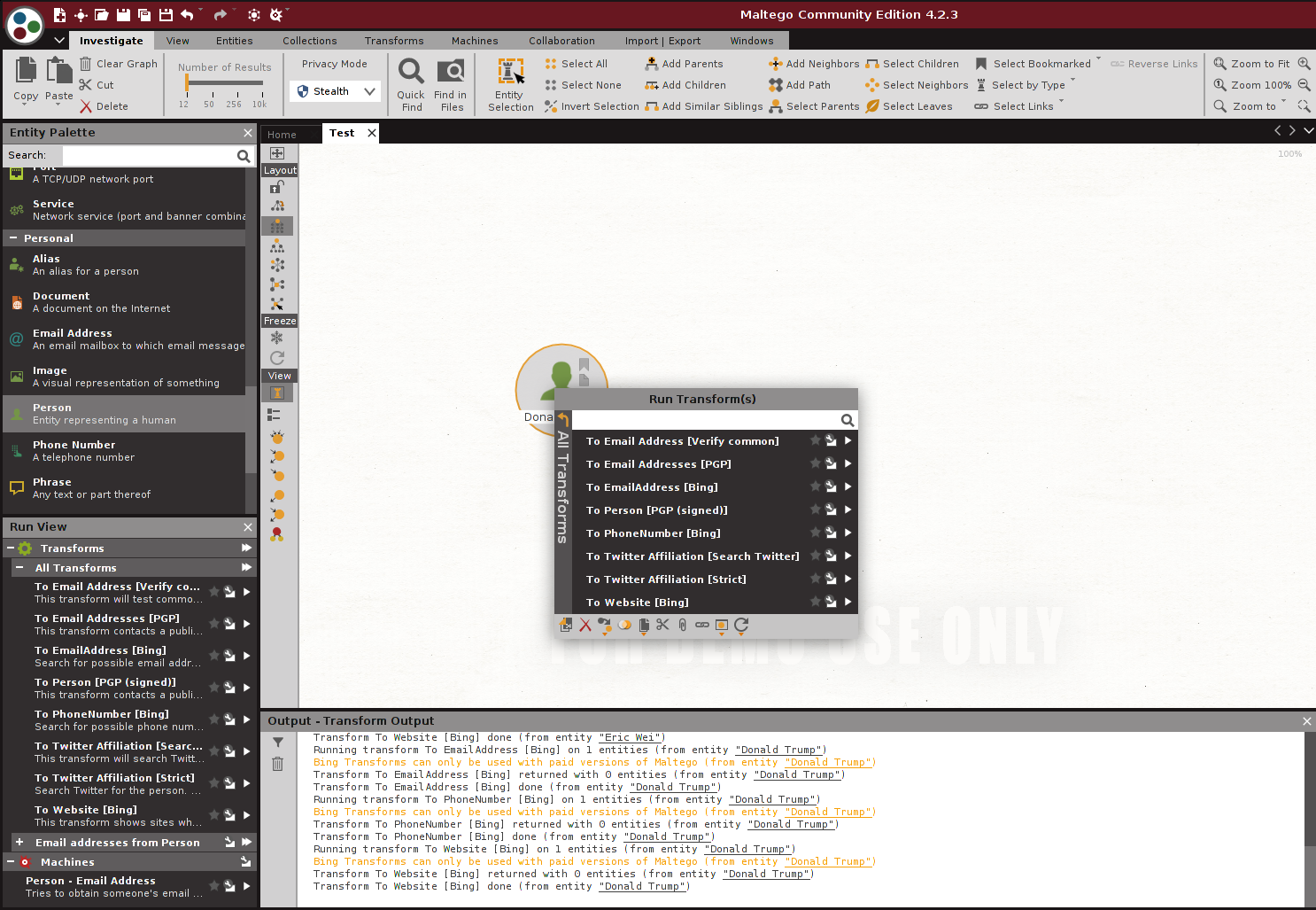

Social Engineering Information gathering Tool: Maltego

Gathering Information About Target's Facebook Account, Twitter Account(Friends, Followers...), Email, Phone Number, etc.

Ethical Hacking - GAINING ACCESS(16)的更多相关文章

- Ethical Hacking - GAINING ACCESS(1)

Gaining Access Introduction Everything is a computer Two main approaches (1)Server Side Do not requi ...

- Ethical Hacking - GAINING ACCESS(23)

CLIENT SIDE ATTACK - BeEF Framework Hooking targets using MITMF Tools: MITMF and BeEF Start BeEF and ...

- Ethical Hacking - GAINING ACCESS(17)

CLIENT SIDE ATTACKS - Backdooring exe' s Download an executable file first. VEIL - FRAMEWORK A backd ...

- Ethical Hacking - GAINING ACCESS(10)

CLIENT SIDE ATTACKS Use if server-side attacks fail. If IP is probably useless. Require user interac ...

- Ethical Hacking - GAINING ACCESS(6)

Server Side Attack Analysing scan results and exploiting target system. Go to the Analysis page and ...

- Ethical Hacking - GAINING ACCESS(24)

CLIENT SIDE ATTACKS - Detecting Trojan manually or using a sandbox Analyzing trojans Check the prope ...

- Ethical Hacking - GAINING ACCESS(22)

CLIENT SIDE ATTACKS - BeEf Framework Browser Exploitation Framework allowing us to launch a number o ...

- Ethical Hacking - GAINING ACCESS(21)

CLIENT SIDE ATTACKS - Trojan delivery method - using email spoofing Use gathered info to contract ta ...

- Ethical Hacking - GAINING ACCESS(20)

CLIENT SIDE ATTACKS - Spoofing backdoor extension Change the extension of the trojan from exe to a s ...

随机推荐

- 强大的IntelliJ IDEA怎么破解?

IntelliJ IDEA是非常好用的一个开发工具,怎么样才可以破解也是非常关键的问题,本文简单介绍破解方法. 第一种方式,我们进入以下网站http://idea.lanyus.com/ 这里要注意一 ...

- MySQL高级用法

-- 关联查询-- select * from Goods_BomItems s,Goods_Bom t where t.GoodsBomId = s.GoodsBomId and t.GoodsBo ...

- 重学 Java 设计模式:实战中介者模式「按照Mybaits原理手写ORM框架,给JDBC方式操作数据库增加中介者场景」

作者:小傅哥 博客:https://bugstack.cn - 原创系列专题文章 沉淀.分享.成长,让自己和他人都能有所收获! 一.前言 同龄人的差距是从什么时候拉开的 同样的幼儿园.同样的小学.一样 ...

- 使用docker创建rabbitMQ容器

1.拉去镜像 docker pull rabbitmq:3.7.7-management

- node+ajax实战案例(1)

1.mysql入门 1.1.数据库相关概念 1.1.1.什么是数据? 描述事物的符号记录称为数据,描述事物的符号可以是数字.文字.声音.图片.视频等,有多种表现形式,都可以经过数字化后存入计算机 1. ...

- 使用随机函数random来实现课堂点名

如何使用函数random来实现课堂随机点名 1.最初的样子如下 2.点击开始点名,上面一行的文字变成名字,名字在不停的变化,开始点名变成停止点名,如下 3.点击停止点名,上面名字不动,停止点名变成开始 ...

- LeetCode57. 插入区间

对于新插入的区间newInterval,原区间列表intervals可以分为三个部分: 左边与newInterval不重合的区间,这些区间直接加入结果数组中: 中间与newInterval重合的区间, ...

- java语言基础(九)_final_权限_内部类

final关键字 final关键字代表最终.不可改变的. 常见四种用法: 可以用来修饰一个类 可以用来修饰一个方法 还可以用来修饰一个局部变量 还可以用来修饰一个成员变量 1)修饰一个类 public ...

- 硬刚 lodash 源码之路,_.chunk

前置 chunk 函数内部借助其他函数实现,所以从其他函数开始,chunk 在最后. 你可能需要一些 JavaScript 基础知识才能看懂一些没有注释的细节. isObject 判断是否为 Obje ...

- 让MySQL为我们记录执行流程

让MySQL为我们记录执行流程 我们可以开启profiling,让MySQL为我们记录SQL语句的执行流程 查看profiling参数 shell > select @@profilin ...