pikachu——暴力破解

前述:

前面学习了sqli-labs 和 DVWA,也算是初步涉足了web漏洞,了解了一些web漏洞的知识。所以在pikachu上面,会更加仔细认真,把前面没有介绍到的知识点和我一边学习到的新知识再补充进来。

概述:

暴力破解这也是pikachu的第一个板块,前面DVAW介绍过的这里就不再赘述了。

先要明确一下暴力破解的流程:

1.确认登录接口的脆弱性——尝试登录,抓包,察验证元素和response信息,判断是否存在暴力破解的可能 。

2.对我们用到的字典进行优化

3.熟练使用我们的抓包工具,令其自动化操作。

上面我们提到了字典,这里简单介绍一下。

字典的作用一个有效的字典可以大大提高暴力破解的效率,比如常用的用户名密码是大概什么类型的,你这里可以找相应的字典,当然字典里内容越是全面越容易爆破出用户名密码来。

比如:根据系统内容进行优化,注册时要求密码8位以上,我们就去掉少于8位的密码;爆破管理后台,账号是 admin / administrator / root 的可能是比较高,可以使用这3个账号进行爆破等等。

正文:

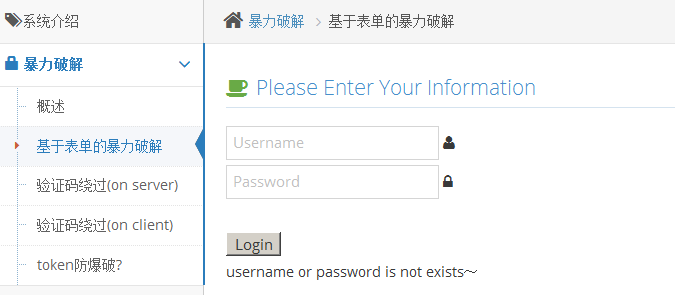

一、基于表单的暴力破解

我们在username和password上面随便输入一下,显示输入错误:

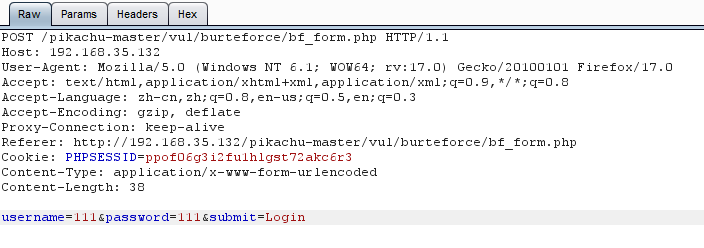

这里没有验证码等其他验证机制,抓包看看

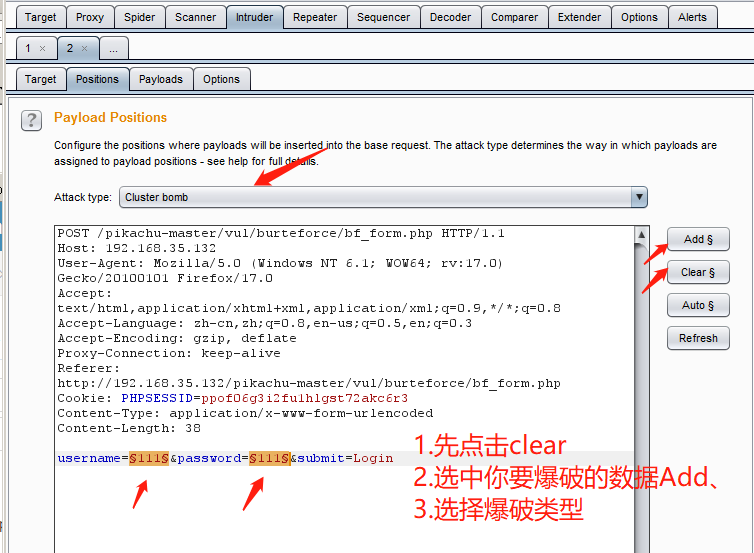

发送到Intruder进行暴力破解(选中后右键单击就看到了,前面的DVWA随笔有过描述,接下来就不再赘述了)

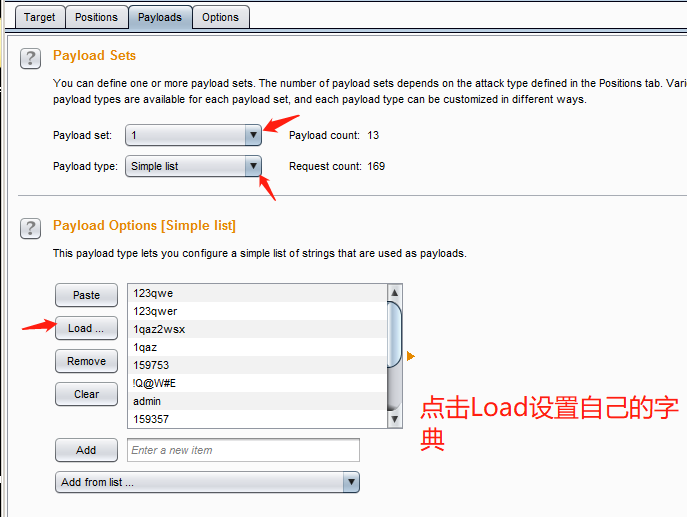

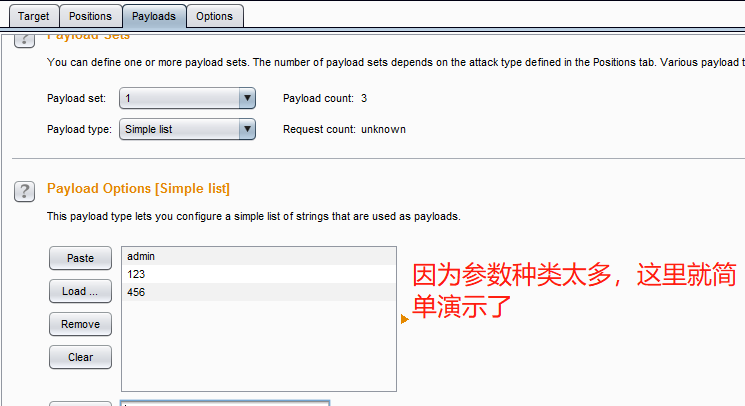

因为是测试这里用的就是简单的字典了,两个参数要设置两遍

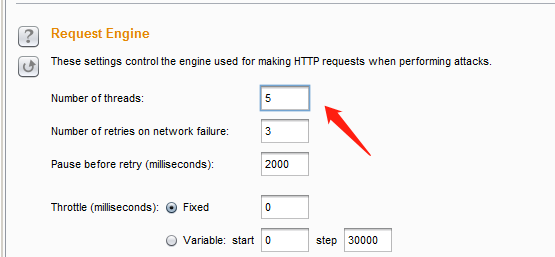

设置线程并发数等参数(这里用默认的就好)

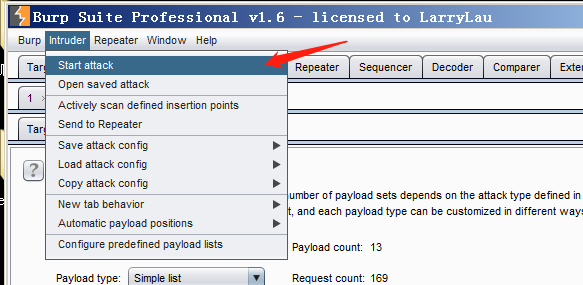

接下来点击Start attack键进行爆破

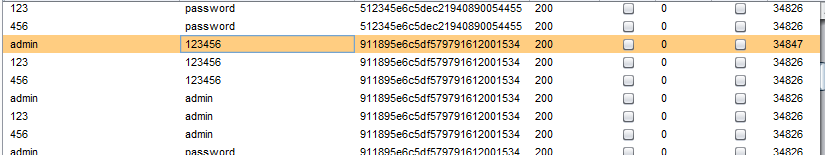

根据返回的length的不同,可以看到爆破出来的结果

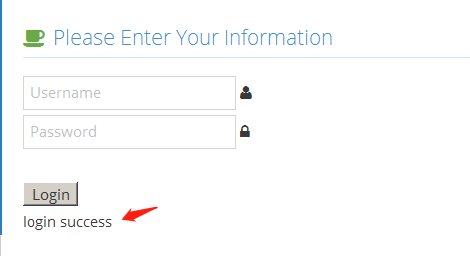

然后到网站进行登录实验,发现成功了

二、验证码绕过(on server)

验证码可以用来防止恶意注册、防止暴力破解。服务端验证码常见问题:

1.验证码在后台不过期,导致长期可以使用

2.验证码校验不严格,逻辑出现问题

3.验证码设计的太过简单和有规律,容易被猜解

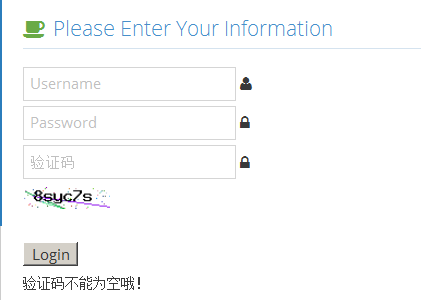

我们先做个小测试,不输入、输入错误和输入正确三种情况:

不输入验证码的情况下会提示验证码为空,输入错误验证码的情况下会提示验证码错误,只有验证码正确的前提下才会提示账号或密码不存在。

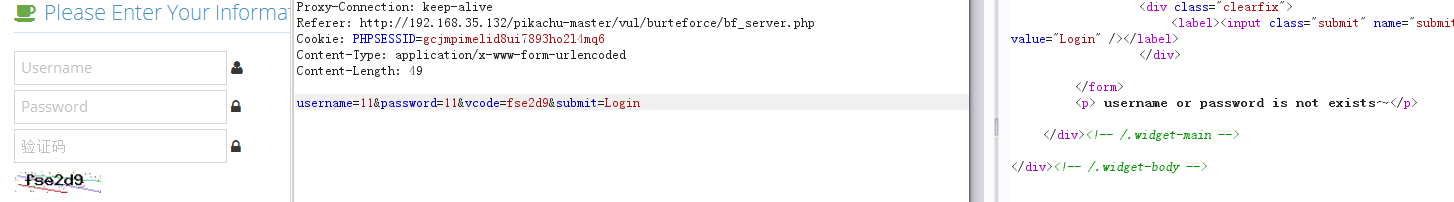

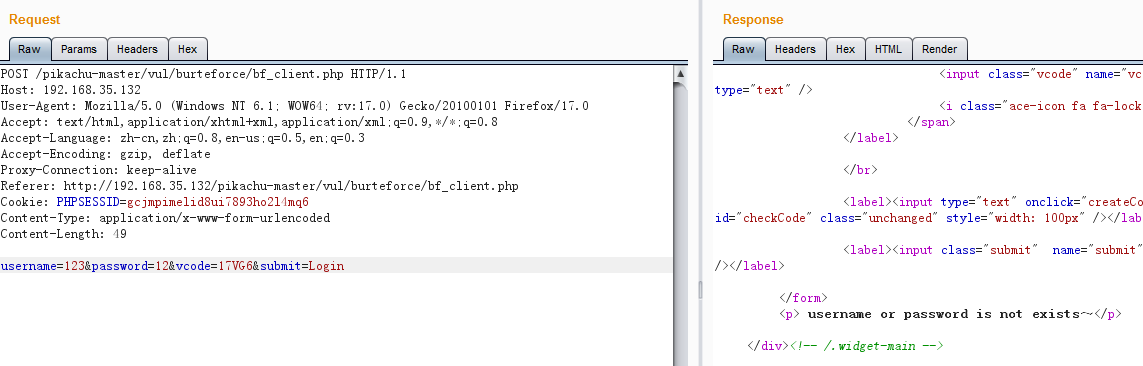

我们抓包发现,服务器对验证码是有验证的。

我们先生成一个新的验证码,然后在BurpSuite中输入正确的验证码

那我们接着再输入一遍新的账号密码和原来的验证码抓包,把包发送到Repeater模块中,发现

正常来说应该是提示验证码错误的,但是他没有,说明这个验证码长期有效。

验证码生成逻辑:

当我们刷新页面的时候,我们会向后台发送一个请求,后台收到请求会生成一个验证码并在session中把验证码保存下来。

所以直接发送到Intruder中直接暴力破解就好了,跟上面的步骤一样,就不赘述了。

三、验证码绕过(on client)

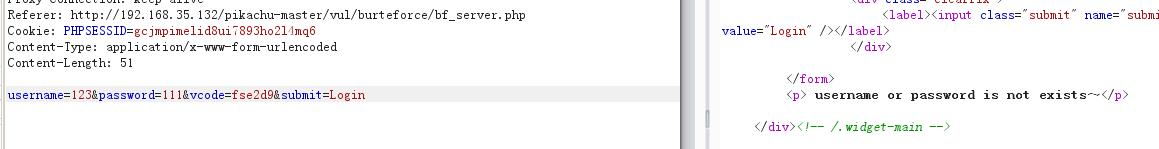

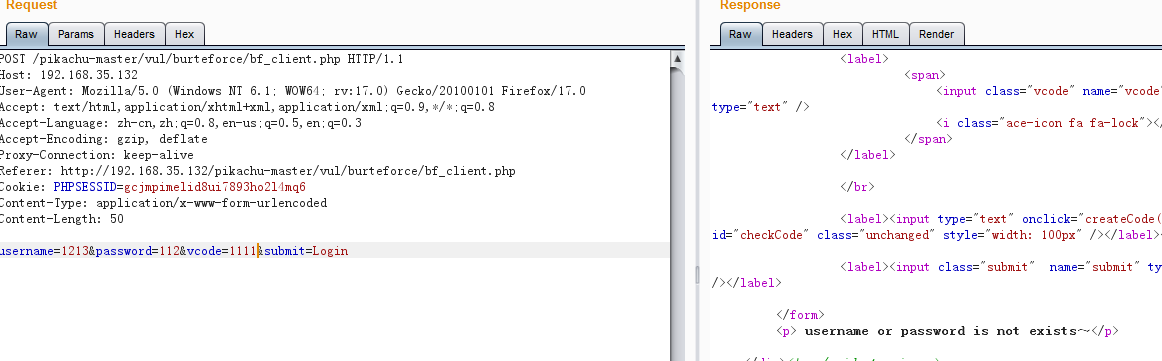

这一关我们还是先输入后抓包发送到repeater模块

这里我们和上面一样,输入一边错的验证码试试,发现好像这个验证码不起什么作用,比上一关还简单。

结合这两次实验来看,说明这关是前端设置的验证码,如同虚设,后端不会对验证码进行验证。那么我们不用理会验证码,直接进行暴力破解就可以了。

不再赘述。直接给答案了

四、token防爆破

这个token放爆破在DVWA中演示过一遍,这里再详细说说这是个啥。。

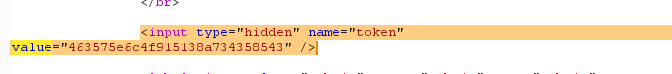

我们可以打开网页源码看一下,也可以随便输入个账号密码抓包发送到repeater中看。

里面的数字就是我们的token,我的每次提交的请求都会有一个token值,后端会验证这个token值,产生的token每次以明文形式传到前端,就有了漏洞。

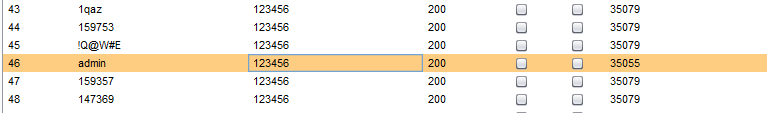

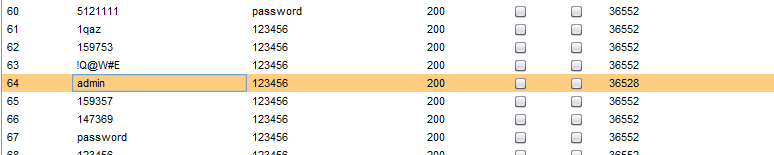

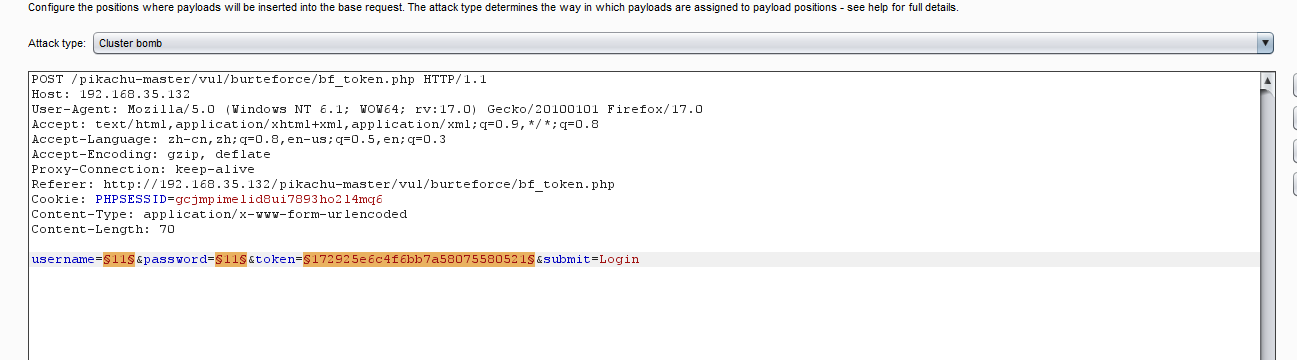

我们抓包后,发送到intruder中,步骤如图

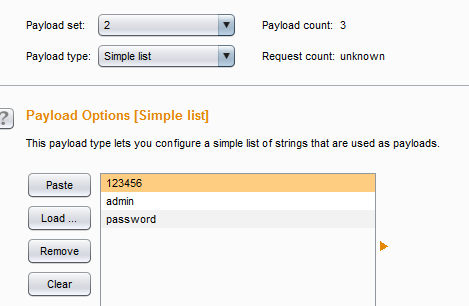

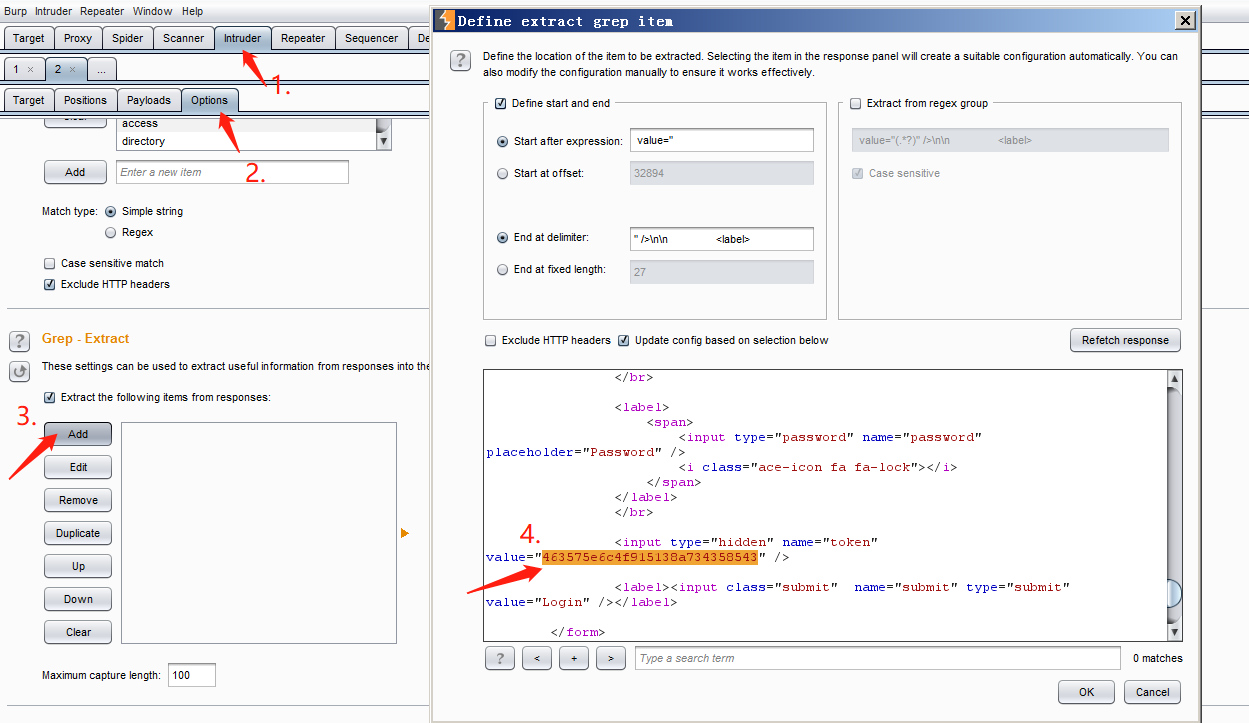

我们把token设置变量,options的grep extract添加token:

token变量的type设置成recursive grep

把Number of thread 改成1, 一定要设置跟随重定向,方法如下:options->redirection设置为always

然后Start attack,值就出来了

pikachu——暴力破解的更多相关文章

- pikachu 暴力破解

一 暴力破解 1.基于表单的暴力破解 先随意测试root/root登录,用Burp抓包,丢进Intruder 添加username和password两个参数变量,攻击类型选择Clusterbomb 有 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解) 因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西 Target选项: 设置攻击目标,可以通过proxy发送 Pasit ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

- Web安全之暴力破解

暴力破解,顾名思义简单粗暴直接,我理解为将所有的“答案”都进行尝试直到找到正确的“答案", 当然我们不可能将所有的“答案”都进行尝试,所以我们只能将所有最有可能是正确的“答案”进行尝试即可 ...

- 使用C#winform编写渗透测试工具--暴力破解

使用C#winform编写渗透测试工具--暴力破解 这篇文章主要介绍使用C#winform编写渗透测试工具--暴力破解.暴力破解是指通过利用大量猜测和穷举的方式来尝试获取用户口令的攻击方式.简单来说就 ...

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

随机推荐

- QLIKVIEW基础设置及初步了解

改变语言环境 开发工具条勾选出来 创建selection box 创建search box 编辑脚本 重加载数据 基本联动思路:table view tableview load FSUPPLIERI ...

- Java 线程池(二)

简介 在上篇 Java 线程池(一) 我们介绍了线程池中一些的重要参数和具体含义,这篇我们看一看在 Java 中是如何去实现线程池的,要想用好线程池,只知其然是远远不够的,我们需要深入实现源码去了解线 ...

- C++ 中类的内存布局

在许多笔试面试中都会涉及到sizeof 运算符的求值问题. 这类问题主要分四类: 基本数据类型,如int,bool,fload,long,long,int * 等,这一类比较简单,但要注意x86和x6 ...

- python-django-celery的安装和配置_20191122

celery的介绍 celery有三个核心的概念: 任务的发出者(需要发邮件的一方),我们项目的代码就相当于发出者, 中间是一个任务队列(中间人broker),这里我们使用Redis来承担任务队列的作 ...

- 牛客-小y的盒子

题目传送门 -------------------稍加观察就会发现,4n - 1就是题目要的答案.至于为什么,看官方的题解.不过这个n非常的大,用正常快速幂解决不了.这道题我学到的就是解决幂非常大的情 ...

- ArcGIS Server10.2忘记密码怎么办?重置ArcGIS Server Manager密码

忘记了ArcGIS Server Manager的密码不要慌张,下面简单的几步就可以重置密码. 第一步:找到ArcGIS Server的安装目录,然后找到..\ArcGIS\Server\tools\ ...

- mysql idb文件过大

分开 保存,每个数据库有自己的 innodb_file_per_table=1

- OpenCV 实现自己的线性滤波器

#include "opencv2/imgproc/imgproc.hpp" #include "opencv2/highgui/highgui.hpp" #i ...

- MAYA 卸载工具,完美彻底卸载清除干净maya各种残留注册表和文件

是不是遇到MAYA/CAD/3DSMAX/INVENTOR安装失败?AUTODESK系列软件着实令人头疼,MAYA/CAD/3DSMAX/INVENTOR安装失败之后不能完全卸载!!!(比如maya, ...

- Docker的部署安装(CentOS)

环境准备 操作系统需求 为兼容企业级应用,学习选用Centos7做为部署安装Docker的系统平台 # 通过以下命令可查看系统版本和内核版本等信息 cat /etc/redhat-release #- ...