Ethical Hacking - GAINING ACCESS(18)

CLIENT SIDE ATTACKS

Backdooring ANY file

- Combine backdoor with any file - Generic solution.

- Users are more likely to run a pdf, image or audio file than an executable.

- Works well with social engineering.

To convert the original(pdf, jpg, mp3) file to an exe, then combine it with a backdoor using veil.

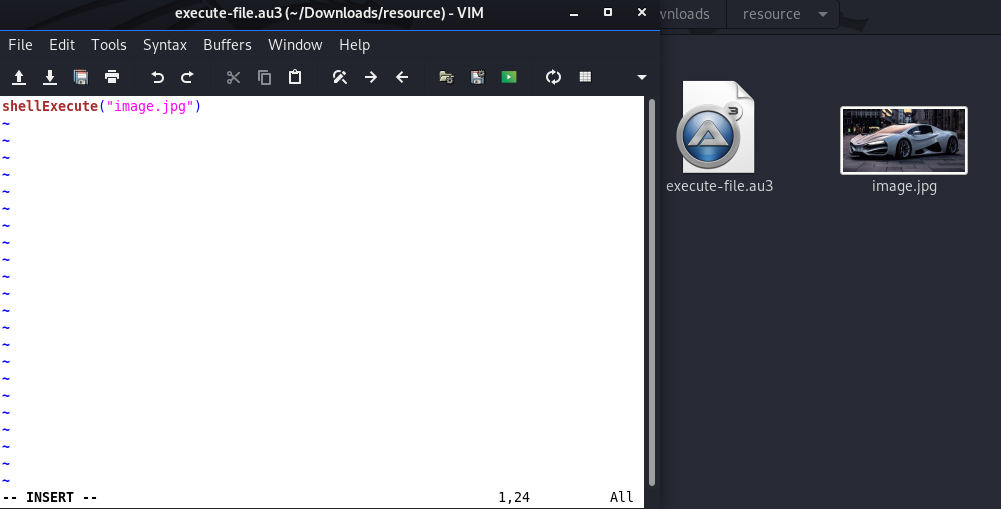

Step 1:

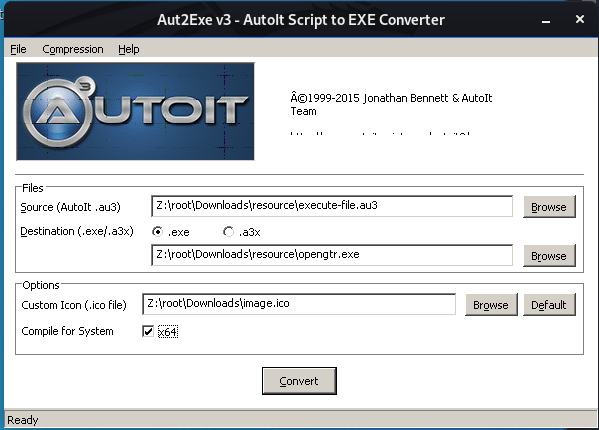

Step 2:

Ethical Hacking - GAINING ACCESS(18)的更多相关文章

- Ethical Hacking - GAINING ACCESS(1)

Gaining Access Introduction Everything is a computer Two main approaches (1)Server Side Do not requi ...

- Ethical Hacking - GAINING ACCESS(23)

CLIENT SIDE ATTACK - BeEF Framework Hooking targets using MITMF Tools: MITMF and BeEF Start BeEF and ...

- Ethical Hacking - GAINING ACCESS(17)

CLIENT SIDE ATTACKS - Backdooring exe' s Download an executable file first. VEIL - FRAMEWORK A backd ...

- Ethical Hacking - GAINING ACCESS(10)

CLIENT SIDE ATTACKS Use if server-side attacks fail. If IP is probably useless. Require user interac ...

- Ethical Hacking - GAINING ACCESS(6)

Server Side Attack Analysing scan results and exploiting target system. Go to the Analysis page and ...

- Ethical Hacking - GAINING ACCESS(24)

CLIENT SIDE ATTACKS - Detecting Trojan manually or using a sandbox Analyzing trojans Check the prope ...

- Ethical Hacking - GAINING ACCESS(22)

CLIENT SIDE ATTACKS - BeEf Framework Browser Exploitation Framework allowing us to launch a number o ...

- Ethical Hacking - GAINING ACCESS(21)

CLIENT SIDE ATTACKS - Trojan delivery method - using email spoofing Use gathered info to contract ta ...

- Ethical Hacking - GAINING ACCESS(20)

CLIENT SIDE ATTACKS - Spoofing backdoor extension Change the extension of the trojan from exe to a s ...

随机推荐

- web scraper无法解决爬虫问题?通通可以交给python!

今天一位粉丝的需求所涉及的问题值得和大家分享分享~~~ 背景问题 是这样的,他看了公号里的关于web scraper的系列文章后,希望用它来爬取一个网站搜索关键词后的文章标题和链接,如下图 按照教程, ...

- Ubuntu搭建Java开发环境-刘志敏-专题视频课程

Ubuntu搭建Java开发环境-3人已学习 课程介绍 主要介绍在Ubuntu环境如何安装Java开发的基本环境课程收益 学会Ubuntu中安装jdk.mysql.maven和id ...

- 谈谈我对 Flutter 未来发展 和 “嵌套地狱” 的浅显看法

Flutter 未来发展 提到 Flutter 就不得不提到 Fuchsia 系统,这是一个尚未正式发布的操作的系统,引用 Android 和 Chrome 的高级副总裁 Hiroshi Lockhe ...

- Jmeter(十三) - 从入门到精通 - JMeter定时器 - 上篇(详解教程)

1.简介 用户实际操作时,并非是连续点击,而是存在很多停顿的情况,例如:用户需要时间阅读文字内容.填表.或者查找正确的链接等.为了模拟用户实际情况,在性能测试中我们需要考虑思考时间.若不认真考虑思考时 ...

- 前端基础:深入浅出 TCP/IP 协议栈

一个主机的数据要经过哪些过程才能发送到对方的主机上 参考:https://www.cnblogs.com/onepixel/p/7092302.html 首先我们梳理一下每层模型的职责: 链路层:对0 ...

- plsql截取字符串字段中的某个字符段

截取字符串 字符串s=" hello world ! (name) " 如果要截取括号中的字符串可以采取如下方法. select substr(s,instr(s,'(')+1, ...

- HDU 2157 How many ways?【矩阵快速幂】

题目 春天到了, HDU校园里开满了花, 姹紫嫣红, 非常美丽. 葱头是个爱花的人, 看着校花校草竞相开放, 漫步校园, 心情也变得舒畅. 为了多看看这迷人的校园, 葱头决定, 每次上课都走不同的路线 ...

- proxool配置连接池

http://log-cd.iteye.com/blog/199482 1.Hiebernate配置文件中引用proxool配置文件: <hibernate-configuration> ...

- Spring Boot2.x 的Druid连接池配置[附带监控]

父依赖[Spring Boot 2.1.x版本] <parent> <groupId>org.springframework.boot</groupId> < ...

- 手写SpringMVC框架(二)-------结构开发设计

续接前文, 手写SpringMVC框架(一)项目搭建 本节我们来开始手写SpringMVC框架的第二阶段:结构开发设计. 新建一个空的springmvc.properties, 里面写我们要扫描的包名 ...