使用Kali Linux进行主机发现实验

主机发现

【实训目的】

掌握主机扫描的工作原理,学会使用ping等扫描工具,发现网络当中活跃的主机。

【场景描述】

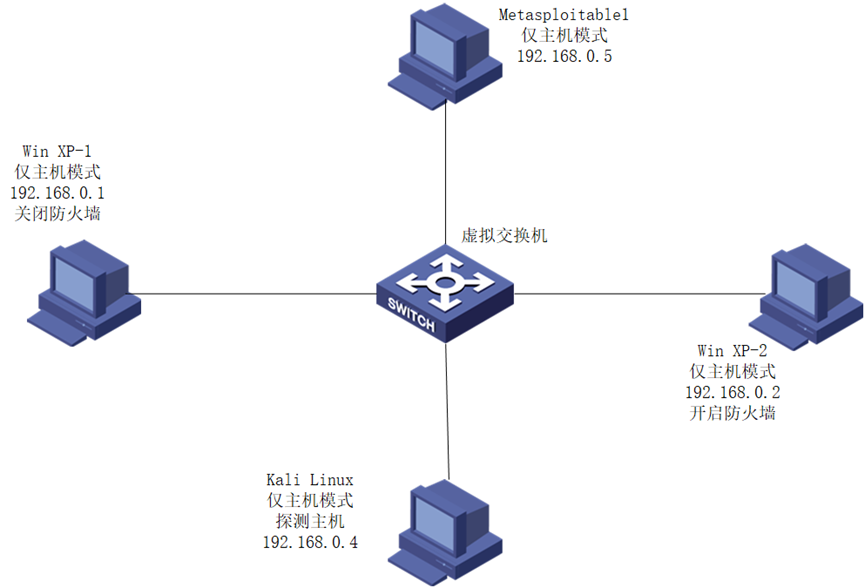

在虚拟机环境下配置4个虚拟系统“Win XP1” “Win XP2” “Kali Linux”和“Metasploitable2”,使得4个系统之间能够相互通信。实训均在如图1所示场景中实现。

图1 网络拓扑

【实训步骤】

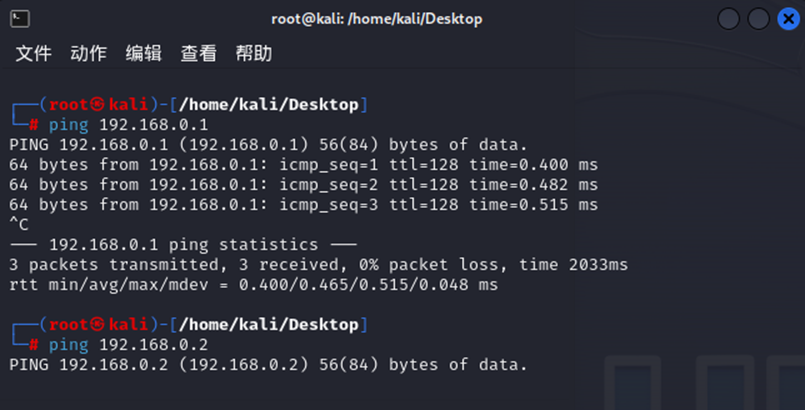

(1)在Kali Linux主机的终端中分别输入命令“ping 192.168.0.1” 和“192.168.0.2”,测试这两台主机是否活跃,如图2所示。

结果表示,Kali Linux主机能发现Win XP1主机是活跃的,而由于Win XP2开启了防火墙,把ICMP数据包过滤掉,所以不能发现Win XP2主机是活跃的。

图2 使用ping

(2)在Kali Linux主机的终端中分别输入命令“arping -c 3 192.168.0.1”和“arping -c 3 192.168.0.2”,测试这两台主机是否活跃,“-c”选型表示发送数据包的数量,如图3所示。

图3 使用arping

结果表明,arping是使用arp request进行测试的,能很好的穿透防火墙,但它只能在直连网络中使用,不能跨网络。

(3)由于ping命令可以用来判断某一主机是否是活跃的,但是逐一ping其中的每一台潜在的计算机是非常低效的。ping扫描是自动发送一系列ping数据包给某一范围内的IP地址,而无须手动逐一输入目标主机。执行ping扫描最简单的方法是使用工具fping。Fping使用ICMP ECHO一次请求多个主机,对整个网络进行快速扫描。

输入命令“fping -s -r 1 -g 192.168.0.1 192.168.0.10”扫描网络中活跃的主机,“-s”选型表示显示最终结果,“-r”选型设置尝试次数,“-g”选型设置扫描范围,如图4所示。

图4 使用fping

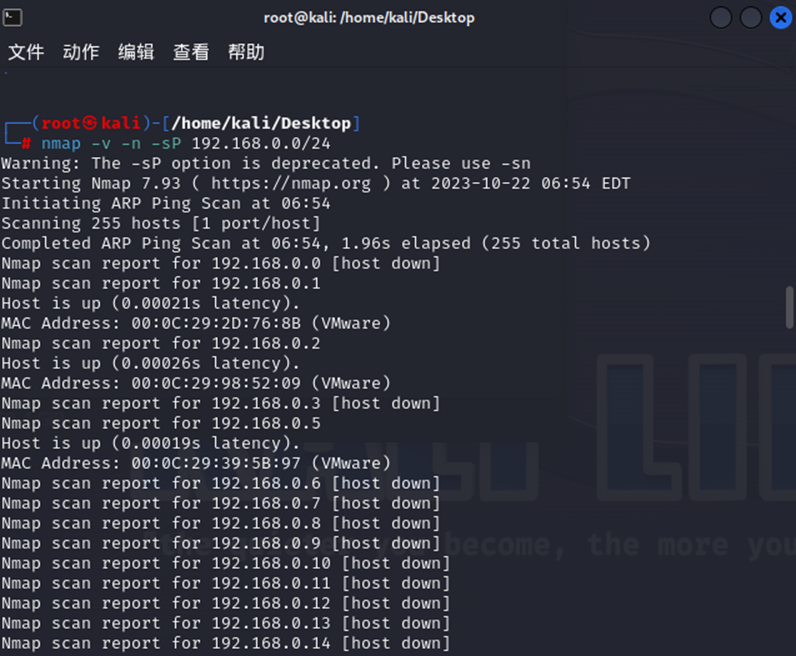

(4)在Kali Linux主机的终端中输入命令“nmap -v -n -sP 192.168.0.0/24”,扫描网络中活跃的主机。“-v”选项表示提高输出信息的详细度,显示全部输出结果;“-n”选型表示用DNS域名解析,加快扫描速度;“-sP”选型表示只利用ping扫描进行主机发现,不进行端口扫描,如图5所示。

图5 使用Nmap

结果表明,用Nmap进行主机扫描速度快,而且能穿透防火墙,是比较可靠的扫描器。

【实训知识点】

1.主机扫描原理:

主机扫描的核心原理是发送请求并观察响应。当进行主机扫描时,扫描工具会向目标主机发送请求,通常是探测数据包,然后等待主机的响应。如果主机响应了请求,它被视为活跃。主机扫描的目的是识别网络上的活跃主机,以便进行管理、监视或安全评估。

2.ICMP协议:

Internet控制消息协议(ICMP)是TCP/IP协议套件的一部分,用于在IP网络中传递控制和错误消息。Ping是ICMP的一种应用,用于测试主机的可达性。Ping请求(Echo请求)会发送到目标主机,如果目标主机在线,它将返回Echo响应,证实主机是活跃的。

3.ARP协议:

地址解析协议(ARP)用于在IPv4网络中将IP地址映射到MAC地址,以便在局域网中正确路由数据包。ARP工作原理是通过广播ARP请求来查找目标主机的MAC地址,然后将数据包发送到该地址。ARP协议用于解决局域网上的主机之间的通信。

4.防火墙:

防火墙是一种网络安全设备或软件,用于监控、筛选和控制网络流量。它可以根据事先定义的规则来允许或阻止数据包的传输。防火墙可配置为保护网络免受未经授权的访问和网络攻击,通过过滤端口、IP地址和应用程序来实现这一目标。

5.扫描工具:

网络扫描工具是用于执行不同类型的网络扫描和探测任务的软件或工具。例如,Ping工具用于测试主机是否在线,Nmap用于进行更广泛的主机和端口扫描,Wireshark用于网络流量分析。这些工具提供了网络管理员和安全专家进行不同类型的网络评估所需的功能。

6.网络拓扑:

网络拓扑描述了网络中设备和主机之间的连接方式。拓扑可以是物理拓扑(如星型、总线型)或逻辑拓扑(如逻辑网状拓扑)。在虚拟机环境中,网络拓扑配置可以用于模拟网络环境,以进行测试和实验。

7.命令行工具:

命令行工具是通过命令行界面(终端或命令提示符)执行的实用程序。在网络和信息安全领域,命令行工具通常用于执行各种任务,如配置网络参数、执行扫描操作、查看系统日志等。这些工具通常提供更多的灵活性和控制。

8.主机发现技术:

主机发现是一组方法,用于确定哪些主机在网络中是活跃的。Ping扫描通过发送Ping请求来测试主机的可达性。ARP扫描使用ARP请求来查找局域网中的主机。TCP和UDP扫描用于确定主机上运行的服务。不同的技术适用于不同的网络环境和需求。

使用Kali Linux进行主机发现实验的更多相关文章

- Kali Linux搭建Go语言环境

准备: (1)Kali Linux系统(此实验为VMware环境) (2)Go语言安装包 具体过程: (1)到官网下载Go语言安装包,如图示操作(官网可能需要梯子,没有的可以从国内相关网站下载) ( ...

- Kali linux 2016.2(Rolling)中metasploit的主机探测

不多说,直接上干货! 1.活跃主机扫描 root@kali:~# ping -c 202.193.58.13 PING () bytes of data. bytes ttl= time=25.4 m ...

- kali linux之主动信息收集(二层发现)

主动信息收集: 直接与目标系统交互信息,无法避免留下访问的痕迹 使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量) 识别活着的主机,会有潜 ...

- kali linux与虚拟机Vmware安装vmware tools(主机与虚拟机的文件拖拽)

一.打开虚拟机任务栏"虚拟机"-----点击安装Vmware tools 二.回到开启的kali linux系统中,找到vmware tools CD文件夹,拖拽出文件中的压缩文件 ...

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- MSF初体验 - kali linux 入侵XP系统

最近做某安全竞赛平台的比赛,真正开始接触Metasploit这一渗透神器,同时也是装逼神器(2333-.),下面记录一下初步使用Metasploit的过程.首先在百度百科摘录了一段关于Metasplo ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- Kali Linux Web后门工具、Windows操作系统痕迹清除方法

Kali Linux Web后门工具 Kali的web后门工具一共有四款,今天只介绍WebaCoo 首先介绍第一个WeBaCoo(Web Backdoor Cookie) WeBaCoo是一款隐蔽的脚 ...

- kali linux 入侵window实例

我使用Kali Linux的IP地址是192.168.0.112:在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑. 本文演示怎么使用Metasploit入侵win ...

随机推荐

- 解决phpMyAdmin点击"结构"列页面失去响应的问题

最后更新时间 2017-12-05. 我的环境: phpMyAdmin:4.0.4.1 PHP:5.6.11 第一步 关闭自动更新 打开 ./libraries 目录下的 vendor_config. ...

- 2023年郑州轻工业大学校赛邀请赛myh

赛程回顾和赛后总结 赛程回顾 although 昨天刚复盘的,但还是记不住题号.就口胡下是那类型题吧. 刚开始时,我和队长先看的a,让jc去找签到题.我们看了下a,队长说可能dp,但还是感觉没啥思路就 ...

- OlllyDbg调试器和IDA调试器

OllyDbg调试器 OllyDbg称为Ring3级的首选工具.可以识别数千个被和Windows频繁使用的函数,并能将其注释出来.它会自动分析函数过程.循环语句等 OllyDbg主界面 快捷键 Add ...

- QPushButton中常用的方法

常用方法如下所示: setCheckable():设置按钮是否已经被选中,如果设置为True,则表示按钮将保持已点击和释放状态. toggl():在按钮之间进行切换 setIcon():设置按钮上的图 ...

- 【pandas小技巧】--拆分列

拆分列是pandas中常用的一种数据操作,它可以将一个包含多个值的列按照指定的规则拆分成多个新列,方便进行后续的分析和处理.拆分列的使用场景比较广泛,以下是一些常见的应用场景: 处理日期数据:在日期数 ...

- [docker]封装python的docker镜像

前言 基于alpine的python镜像封装. docker pull python:3.10-alpine 准备 requirements.txt内容: fastapi uvicorn server ...

- MySQL配置简单优化与读写测试

测试方法 先使用sysbench对默认配置的MySQL单节点进行压测,单表数据量为100万,数据库总数据量为2000万,每次压测300秒. sysbench --db-driver=mysql --t ...

- Java将MySQL建表语句转换为SQLite的建表语句

Java将MySQL建表语句转换为SQLite的建表语句 源代码: package com.fxsen.platform.core.util; import java.util.HashMap; im ...

- ATtiny88初体验(四):看门狗

ATtiny88初体验(四):看门狗 ATtiny88单片机的看门狗使用内部独立的128KHz时钟源,拥有3种工作模式: Interrupt模式:超时产生中断: System Reset模式:超时产生 ...

- php-fpm的配置

pass 对应的php-fpm socket,这样nginx就能将请求转发给php-fpm,这个的实现真的是精彩,为什么,因为php-fpm是负责管理多个php进程的,他的稳定性令人赞叹. index ...