20145322何志威 Exp7 网络欺诈技术防范

20145322何志威 Exp7 网络欺诈技术防范

一 实践过程记录

简单应用SET工具建立冒名网站

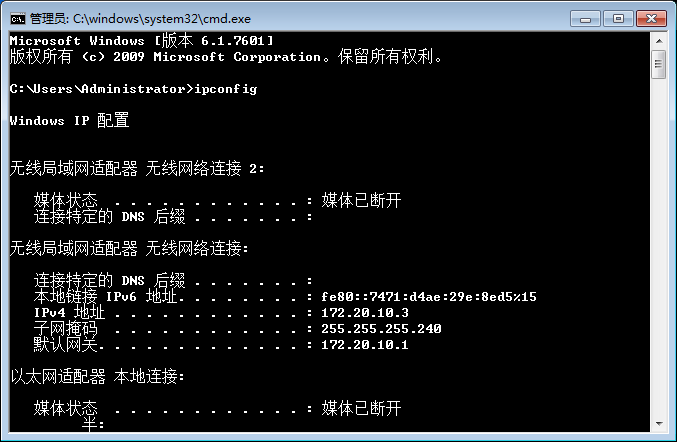

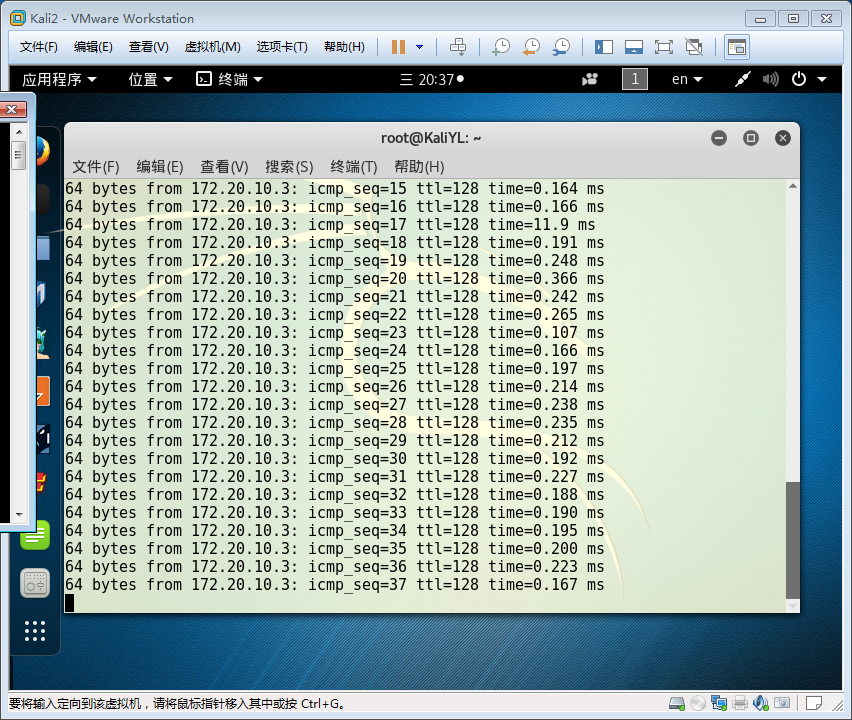

1 确保kali和靶机能ping通;

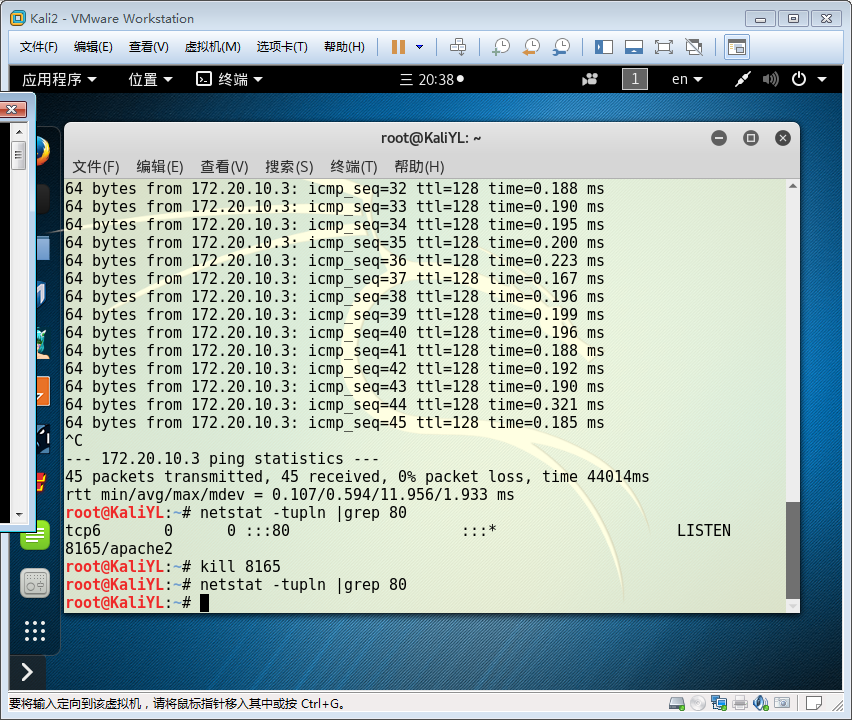

2 为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,于是进行查看与修改。查看80端口是否被占用,查看之后发现被PID=8165的进程占用了,kill这个进程。

3 在终端中输入命令:sudo vi /etc/apache2/ports.conf 并修改apache的配置文件中的监听端口为80。

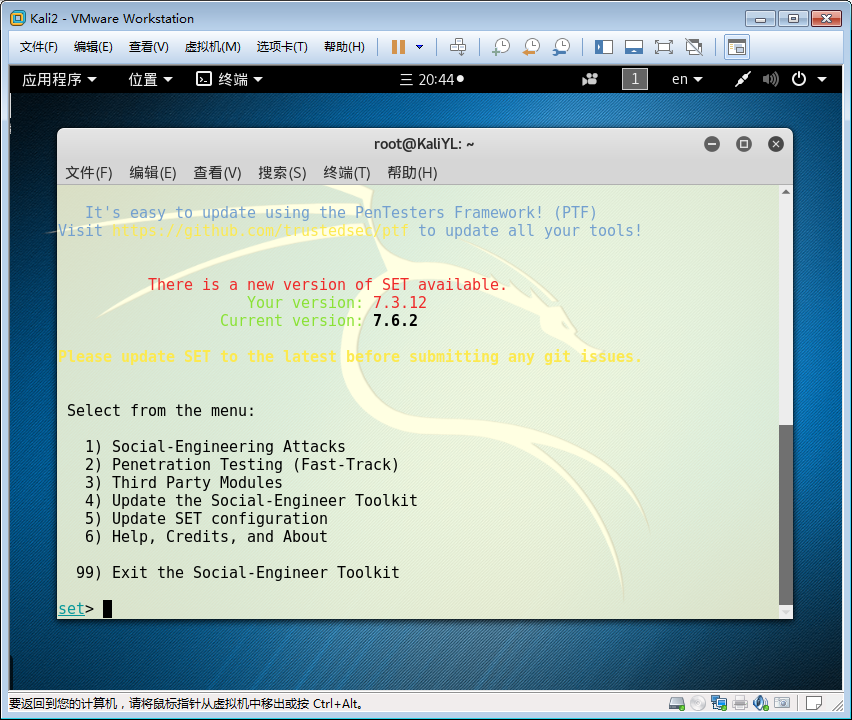

4 在终端中输入命令:apachectl start打开apache2,新开一个终端窗口输入:setoolkit,出现如下开启界面,开始选择。

选1(社会工程学攻击)

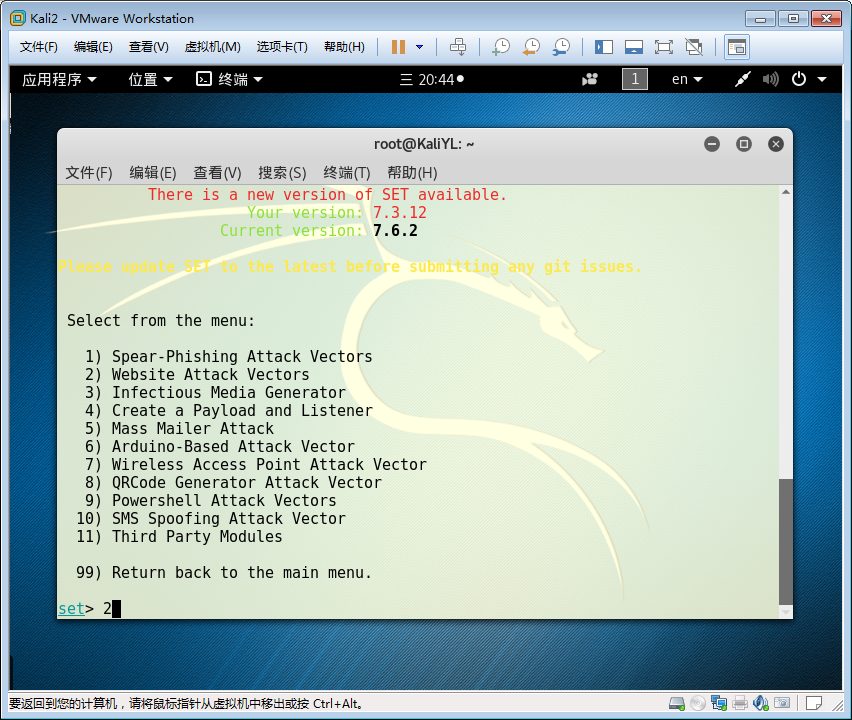

选2,网页攻击

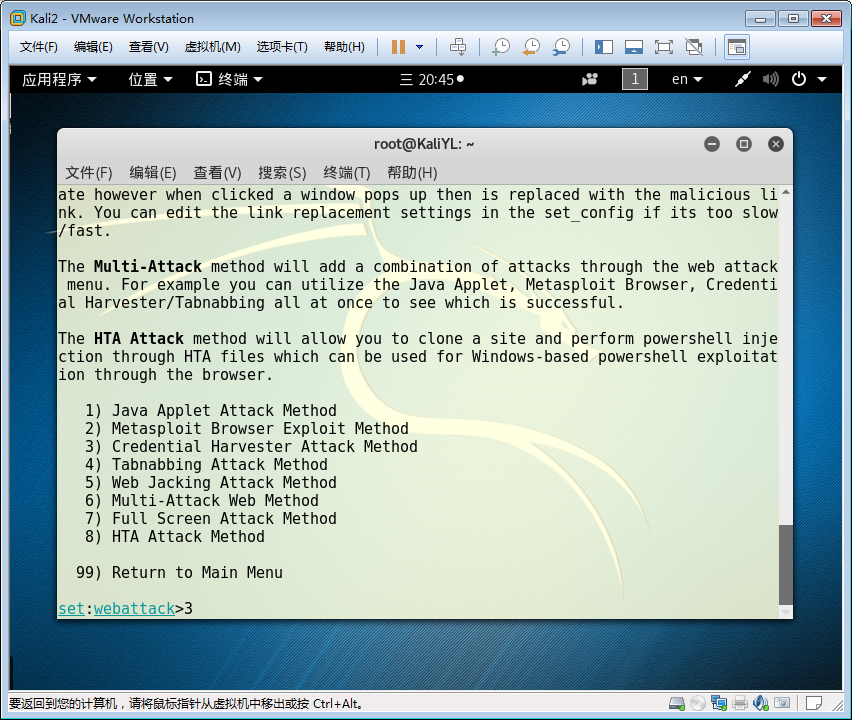

选3,钓鱼网站攻击

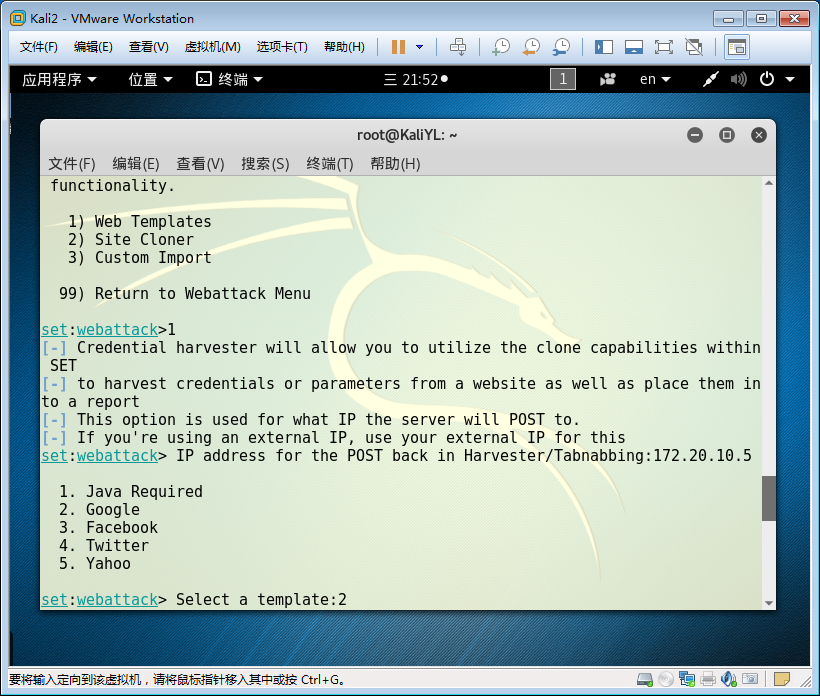

选1,设置POST返回地址,选择google,并写上 Kali IP(因为组长拿了我的电脑之前做了一遍,这样设置POST才可以出现登录界面。)

5 返回之后再选2,输入kali的IP,克隆的网页:http://www.google.cn/,开始监听

6 克隆好的钓鱼网站不能直接发送IP地址,需要对网页域名进行伪装,以诱骗收信人的点击。

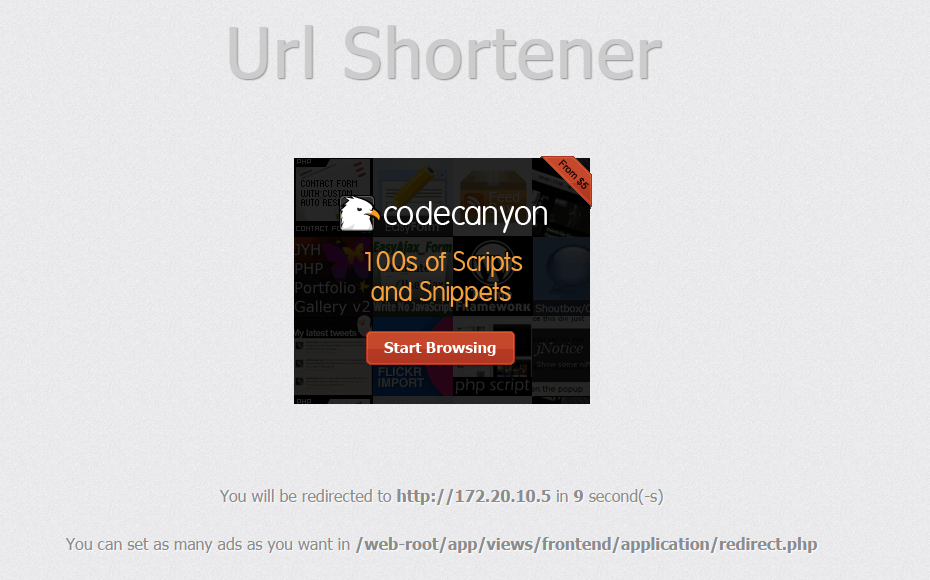

7 将得到伪装地址在靶机的浏览器中打开,会先出现如下图示的界面:

可以看见我的IP,这里是广告吗···

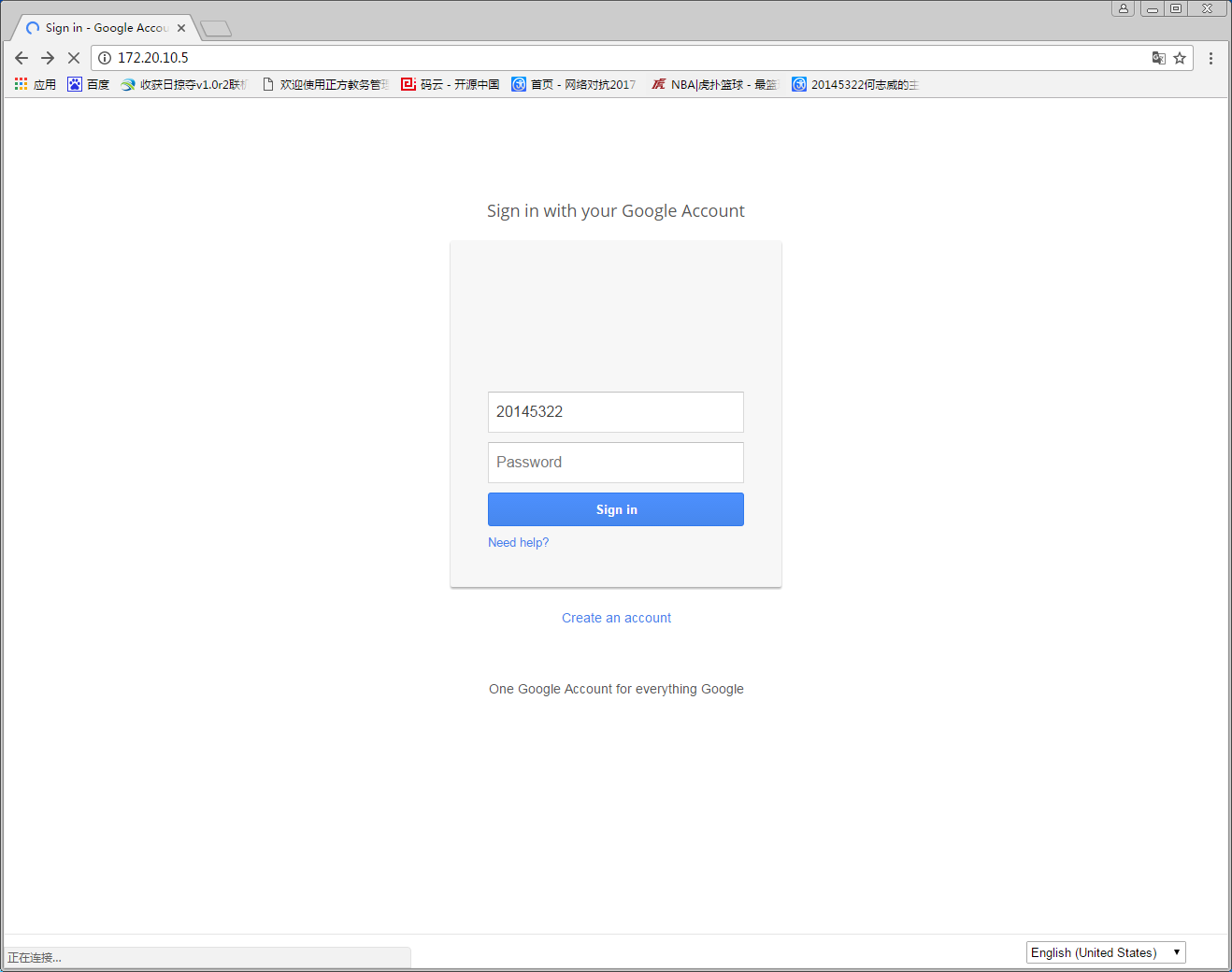

8 10秒后会跳转到一个google登录界面,输入账号登录:

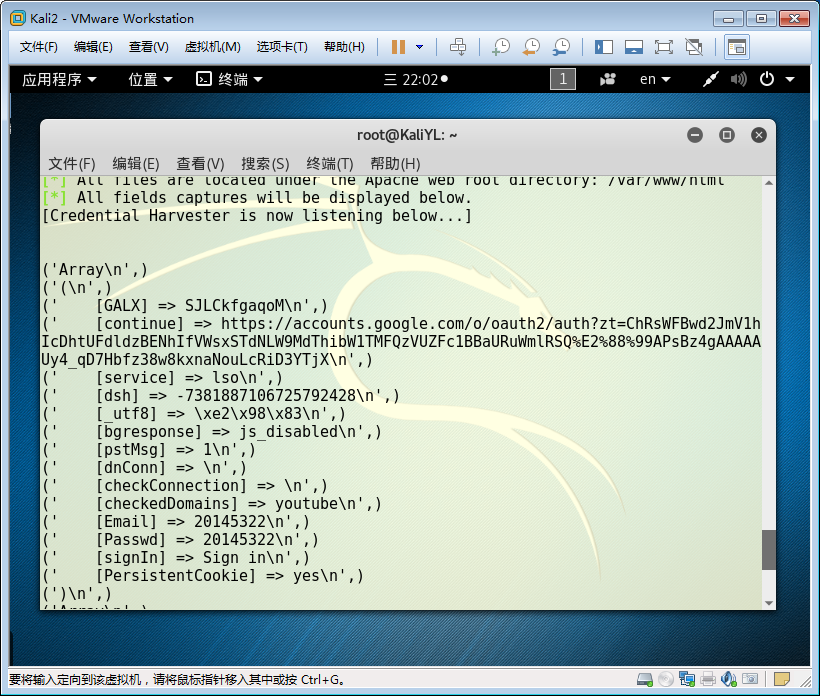

9 在kali端的/var/www/html的文件夹下,会自动生成一个以攻击时间命名的文件,打开后会看到相关登录信息,不过命令行上也监听到了,如下:

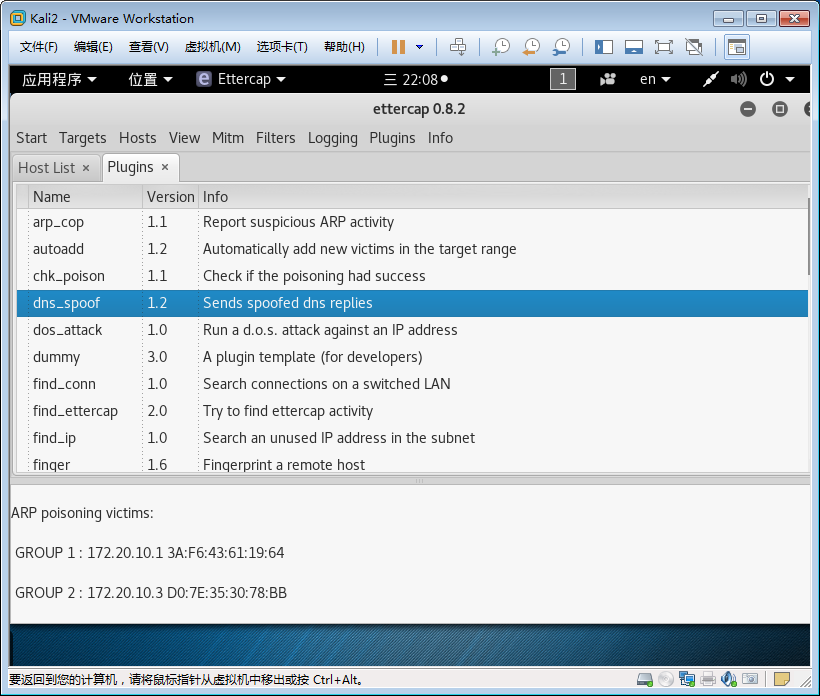

二 ettercap DNS spoof

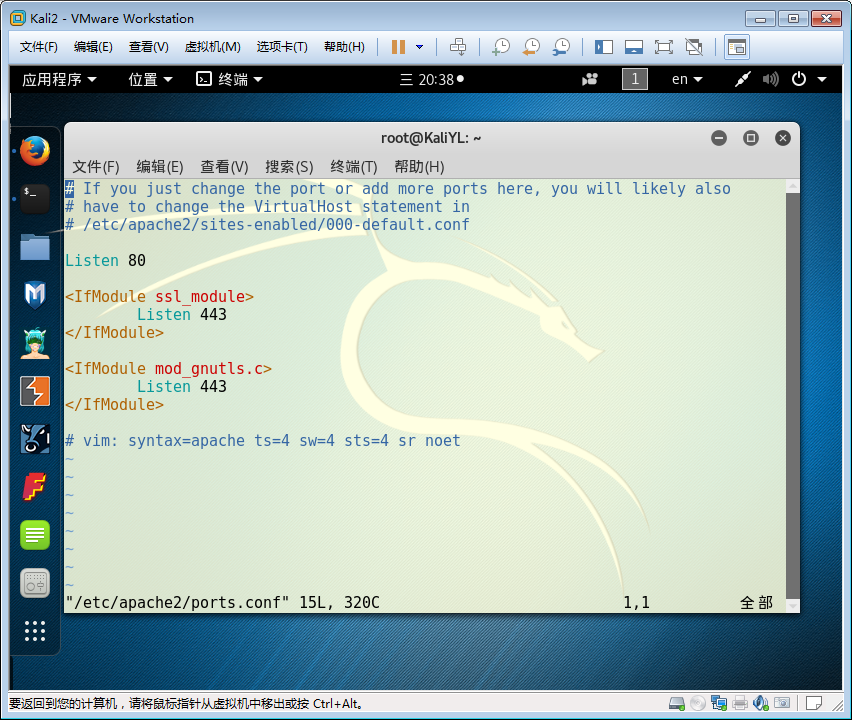

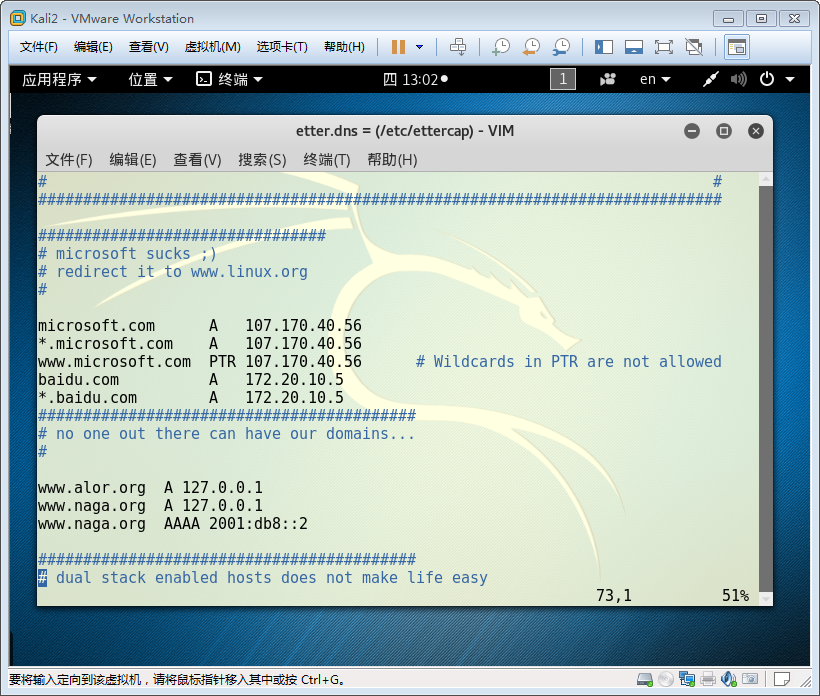

1 输入命令:ifconfig eth0 promisc改kali网卡为混杂模式 对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

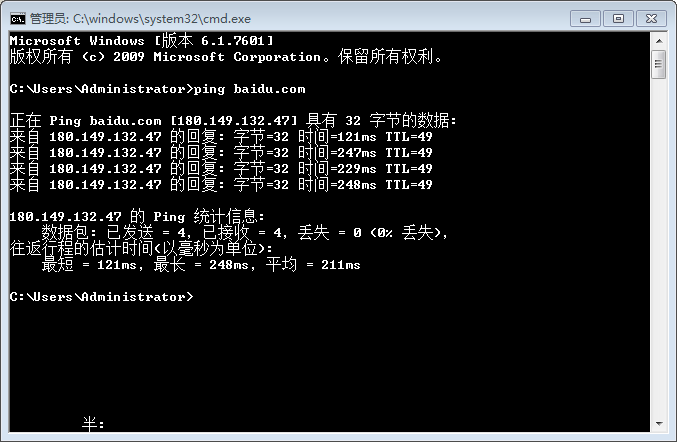

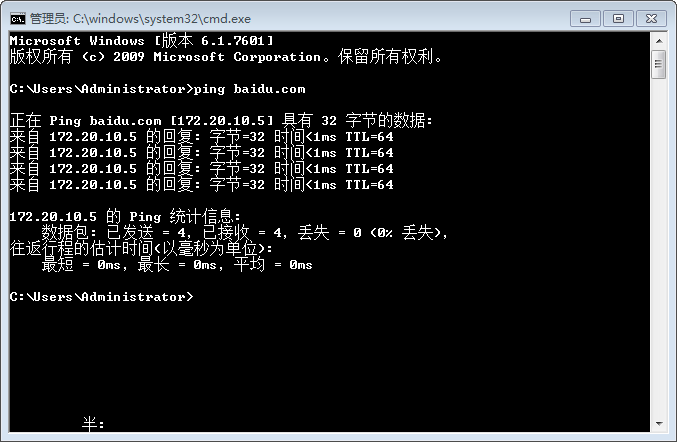

2 查看主机的IP与网关。 在cmd中输入ping baidu.com,查看百度的ip地址。

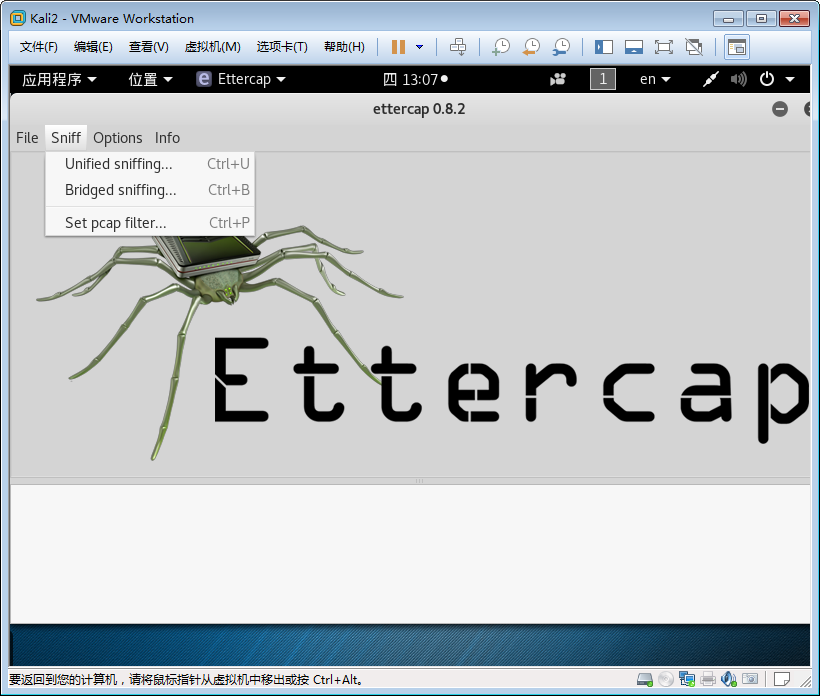

3 开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

4 选择eth0——>ok

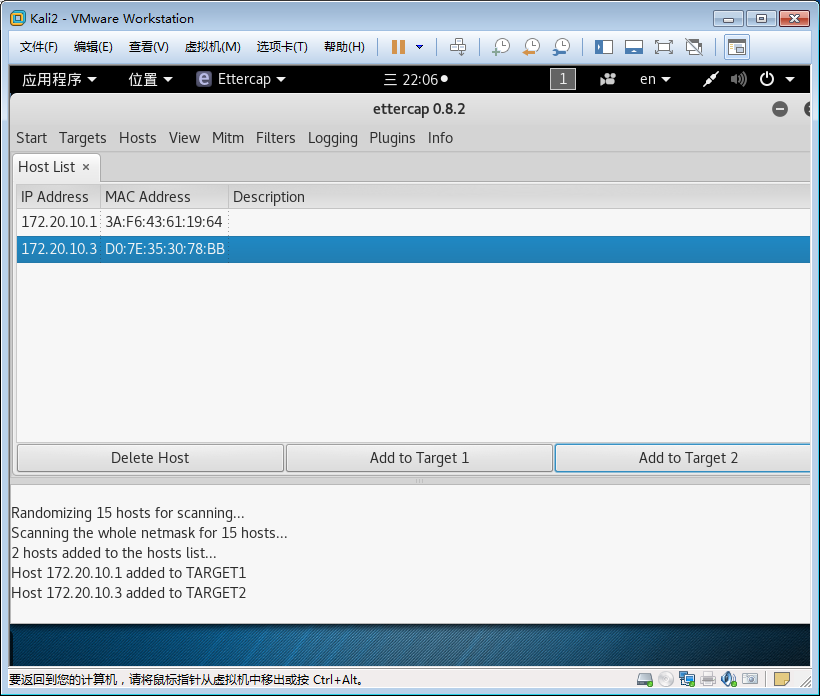

5 在工具栏中的host下点击扫描子网,并查看存活主机 然后将网关和主机IP分别添加到Target 1 和 Target 2。

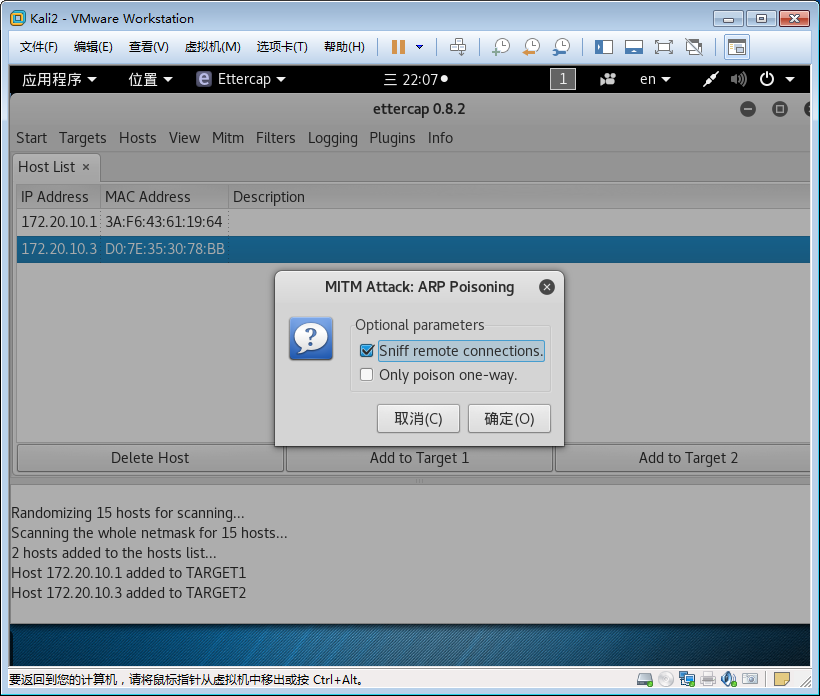

6 点击Mitm选项,选择远程连接

7 点击plugins——>manage plugins选项。选择DNS_Spoof,点击右上角的start开始sniffing

8 在windows系统下cmd中输入ping baidu.com,可以发现,已经成功连接到kali上了。

三 实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

1 局域网内的攻击,arp入侵攻击和DNS欺骗攻击

2 wifi点上的攻击。

(2)在日常生活工作中如何防范以上两攻击方法

访问大型常用网站时,要求输入个人信息时最好先检查IP,不是直接用DNS。

公共场合热点不要随便蹭

20145322何志威 Exp7 网络欺诈技术防范的更多相关文章

- 20145322何志威《网络对抗技术》Exp6 信息搜集技术

20145322何志威<网络对抗技术>Exp6 信息搜集技术 实验内容 掌握信息搜集的最基础技能: (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发 ...

- 20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范

20145211黄志远 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

随机推荐

- 添加用户username到sudo组

添加用户username到sudo组: usermod -aG sudo username USERMOD(8) 系统管理命令 USERMOD(8) 名 usermod - 修改一个用户账户 大 us ...

- 2018/03/19 每日一个Linux命令 之 touch

touch 英文翻译为 触碰 很形象 touch [文件] 就像我就碰你一下,什么都不干..... 如果没有这个文件则我就新建这个文件 会修改这个文件的最后修改时间 没有的话则会产生一个0字节大小的空 ...

- linux mysql 统一字符编码

强调:配置文件中的注释可以有中文,但是配置项中不能出现中文 mysql> show variables like '%char%'; +--------------------------+-- ...

- 【2014腾讯实习招聘-面试-移动client开发】

版权声明:本文为博主原创文章,欢迎转载,转载请注明出处. https://blog.csdn.net/kana007/article/details/24375423 个人学习整理.如 ...

- [dt]世纪历史长河年代表

年代口诀 夏商与西周, 东周分两段, 春秋和战国, 一统秦两汉, 三分魏蜀吴, 二晋前后延, 南北朝并列, 隋唐五代传, 宋元明清后, 皇朝至此完. 中国历史长河年代表 参考: 中国历史朝代顺序表.年 ...

- 十四、springboot全局处理异常(@ControllerAdvice + @ExceptionHandler)

1.@ControllerAdvice 1.场景一 在构建RestFul的今天,我们一般会限定好返回数据的格式比如: { "code": 0, "data": ...

- Andrew Ng-ML-第十二章-机器学习系统设计

1.确定执行的优先级 图1.邮件垃圾分类举例 选择100个单词作为指示是否是垃圾邮件的指标,将这些单词作为特征向量,只用0/1表示,出现多次也只用1表示,特征变量用来表示邮件. 通常情况下,会选择训练 ...

- PAT 1021 Deepest Root[并查集、dfs][难]

1021 Deepest Root (25)(25 分) A graph which is connected and acyclic can be considered a tree. The he ...

- 2.keras实现-->深度学习用于文本和序列

1.将文本数据预处理为有用的数据表示 将文本分割成单词(token),并将每一个单词转换为一个向量 将文本分割成单字符(token),并将每一个字符转换为一个向量 提取单词或字符的n-gram(tok ...

- python 多线程小练习

需求:有100个数据,启动5个线程,每个线程分20个数据,怎么把这20个数据分别传给每个线程. 1. 利用多线程实现 import threading nums = list(range(100)) ...