kalilinux渗透测试笔记

声明:本文理论大部分是苑房弘kalilinux渗透测试的内容

第五章:基本工具

克隆网页,把gitbook的书记下载到本地

httrack "http://www.mybatis.org/mybatis-3/zh/" -O ./books/mybatis/ -v

十一章:无线渗透

工具:

无线网卡:

其实我的笔记本自带的无线网卡就很好了,完全支持aircrack-ng,因为我是 物理机直接装的kali。

之前尝试过ALFA360NH,信号大大的增强了,但是不支持WPS 破解,可能是我操作有问题,缺少必要步骤。

后来换了WN722N+卡王9db天线。信号:笔记本<WN722N(原装天线)<WN722N+卡王9db天线<<ALFA360NH。感觉卡王9db天线作用不太大。完美支持aircrack-ng。

必要步骤

不论是下面哪种加密类型破解,务必执行的步骤:

service network-manager stop airmon check kill 最后插网卡

wep

特点:抓包复杂,破解简单。很少有ap是wep加密,但基本秒破

wpa

特点:抓包简单,破解麻烦。需要强大的字典,不一定能破解出

wps

特点:在有限的时间内一定可以破解出

发现支持wps的ap

wash -C -i wlan0mon

爆破pin码

reaver -i wlan0mon -b <AP mac> -vv -c <channel>

根据pin码破解密码

reaver -i wlan0mon -b <AP mac> -vv -p <pin>

还可以利用wifite破解。

十四章:流量操控

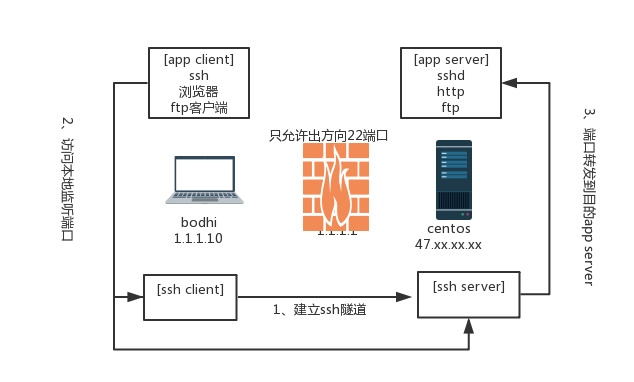

ssh本地端口转发

应用:防火墙对出方向端口限制时,突破限制。

bodhi建立ssh隧道:ssh -Nfg -L <ssh_client_forward_port>:<app_server_ip>:<app_server_port> root@<ssh_server_ip> -p <ssh_server_port>

sudo ssh -fNCg -L 8000:47.xx.xx.xx:80 root@47.xx.xx.xx -p 22

-g:监听0.0.0.0

-f:后台

-N:不登录shell

-C:压缩

-L:本地端口

在浏览器访问 http://0.0.0.0:8000 就可以看到centos的web服务

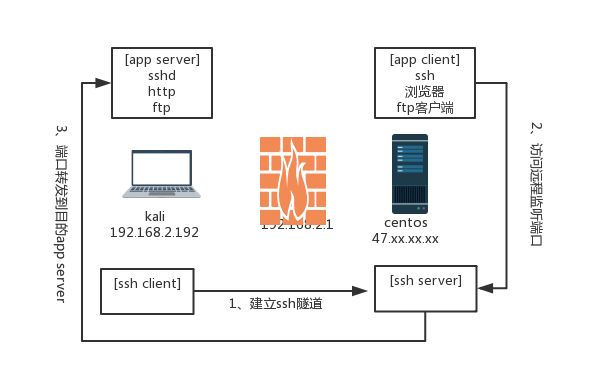

ssh远程端口转发

应用:两个不同的局域网主机可以获取对方的shell(需要一个公网主机作中介)。

kali建立ssh隧道:ssh -Nfg -R <ssh_server_forward_port>:<app_server_ip>:<app_server_port> root@<ssh_server_ip> -p <ssh_server_port>

ssh -Nfg -R 8000:127.0.0.1:22 root@47.xx.xx.xx

由于远程端口转发-g不起作用,所以centos上还是在127.0.0.1:8000上监听,所一app client需要位于centos上(如果监听在0.0.0.0:8000,则app client可以是另一台主机)

<ssh_server_forward_port>:centos用于转发的端口

<app_server_ip>:<app_server_port>:应用服务器,可以是kali或者其他可以直接访问的机器

在centos:

ssh 127.0.0.1 -p 8000

可以直接获得kali的shell。

如果我就是要在另一台机器上访问到kali 的shell怎么办呢?

比如bodhilinux ,ip是:1.1.1.10

这时可以在centos上建立ssh本地端口转发:

ssh fCNg -L 8080:127.0.0.1:8000 root@127.0.0.1

把bodhi的请求转发发本地8000端口

在bodhi上:

sudo ssh 47.xx.xx.xx -p 8080

至此得到kali的shell。

ssh动态端口转发

应用:FQ。

kali:192.168.2.192

centos:xx.xx.xx.xx(阿里云主机,可以访问Google)

kali: ssh -CfNg -D 9000 root@xx.xx.xx.xx -p 22

浏览器添加代理(socket5) 127.0.0.1 9000,就可以访问Google

X协议转发

ssh -X user@other_linux_ip -p 22(the port other linux ssh listening)

other_linux 和本机都要有图形界面才行

kalilinux渗透测试笔记的更多相关文章

- kalilinux 渗透测试笔记

声明:本文理论大部分是苑房弘kalilinux渗透测试的内容 第五章:基本工具 克隆网页,把gitbook的书记下载到本地 httrack "http://www.mybatis.org/m ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Web渗透测试笔记(基础部分)

信息收集: dns信息收集 格式:dns... -参数 域名 -参数 示例: root@xxSec:~# dnsenum baidu.com root@xxSec:~# dnsenum -f dns. ...

- 【i春秋 综合渗透训练】渗透测试笔记

网站是齐博CMS V7.0 1.要求获得管理员密码: 利用齐博CMS V7.0 SQL爆破注入漏洞即可得到管理员用户名密码 https://www.cnblogs.com/vspid ...

- fastjsion反序列化漏洞渗透测试笔记

本文原创地址:https://www.cnblogs.com/yunmuq/p/14268028.html 一.背景 fastjsion是阿里的开源Java工具:https://github.com/ ...

- Brup Suite 渗透测试笔记(七)

继续接上次笔记: 1.Burp Intruder的payload类型的子模块(Character blocks)使用一种给出的输入字符,根据指定的设置产生指定大小的字符块,表现形式为生成指定长度的字符 ...

- Brup Suite 渗透测试笔记(五)

之前章节记到Burp Intruder功能区,接上次笔记 一.首先说再展开说说Brup Intruder功能, 1.标识符枚举Web应用程序经常使用标识符来引用用户账户,资产数据信息. 2.提取有用的 ...

- metasploit 渗透测试笔记(基础篇)

0x00 背景 笔记在kali linux(32bit)环境下完成,涵盖了笔者对于metasploit 框架的认识.理解.学习. 这篇为基础篇,并没有太多技巧性的东西,但还是请大家认真看啦. 如果在阅 ...

- BrupSuite渗透测试笔记(九)

一. Update BurpSuite 1.选择help ,点击check for updates 记可以进入最新版本的下载界面,profession version need pay for mon ...

随机推荐

- 接口(迭代器) Iterator

Iterator接口简介 在程序开发中,经常需要遍历集合中的所有元素.针对这种需求,JDK专门提供了一个接口java.util.Iterator.Iterator接口也是Java集合中的一员,但它与C ...

- 制作自己cocoapods库

https://www.cnblogs.com/czc-wjm/p/5958103.html 今天来讲一下cocoapods制作,网上教程很多,就不再讲理论,直接操作: 1.创建仓库: 2.将仓库克隆 ...

- C#-之属性(1)

1. 属性定义方式与字段类似,但还包括Set和Get两个访问器,其格式如下: public/private <type> Name { get { return variable: ...

- 关联分析中寻找频繁项集的FP-growth方法

关联分析是数据挖掘中常用的分析方法.一个常见的需求比如说寻找出经常一起出现的项目集合. 引入一个定义,项集的支持度(support),是指所有包含这个项集的集合在所有数据集中出现的比例. 规定一个最小 ...

- Java队列学习

队列是Java集合中的重要组成部分,具有先进先出的特性,使其具有广泛的应用场景,比如排队等.因此今天就来学习一下Java中的队列.本文的例子使用的Java8环境. 继承类图 学习队列,首先要知道它的类 ...

- 【zabbix教程系列】五、邮件报警设置(脚本方式)

本方式是使用外部邮箱账号发送报警邮件到指定邮箱. 好处是:此邮箱账号既能发送邮件,也能接收邮件,而且避免被当做垃圾邮件. 一.zabbix-server端安装mailx服务 [root@ltt01 ~ ...

- WebSocket原理

一 . WebSocket原理 1.1.背景 WebSocket 是基于Http 协议的改进,Http 为无状态协议,基于短连接,需要频繁的发起请求,第二 Http 只能客户端发起请求,服务端无法主动 ...

- String,StringBuffer与StringBuilder的区别?? 缓存

转: String 字符串常量StringBuffer 字符串变量(线程安全)StringBuilder 字符串变量(非线程安全) 简要的说, String 类型和 StringBuffer 类型的主 ...

- 树莓派3B+(二)

一.安装SSH工具 这里用的是putty,下载下来是一个exe文件,点开就能用. 下载地址:https://www.chiark.greenend.org.uk/~sgtatham/putty/lat ...

- git只追踪特定类型的文件

比如我只关心所有office文档并排除掉~开头的辅助文件: * !*/ !*.docx !*.doc !*.xlsx ~*